20232937文兆宇 2022-2023-2 《网络攻防实践》实验三

1.实验内容

动手实践tcpdump,使用tcpdump开源软件对在本机上访问学校网站过程进行嗅探,使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,进行取证分析实践。

2.实验过程

实验一 动手实践tcpdump

首先打开tcpdump工具

接下来打开学校官网

接下来打开学校官网

ping一下学校官网 发现IP地址为192.168.200.108

ping一下学校官网 发现IP地址为192.168.200.108

可以发现已经成功访问到学校的网站

可以发现已经成功访问到学校的网站

此外还访问了110.242.69.273:443,157.148.41.188:36688,123.249.99.208:1900,239.255.255.250:1900等地址

实验二 动手实践Wireshark

访问水木年华的bbs社区网站

https://www.newsmth.net/

ping一下 查看ip地址,为120.92.51.118 端口为443 开启telnet连接

开启telnet连接

用wireshark查看

这里可以发现用户名为guest,而密码为空。

telnet先会进行三次握手,然后交换一些数据,对于用户名的输入 三个包一组(telnet telnet tcp)

主机输入一个字符就发送一个Telnet报文,然后远程返回一个应答,之后主机发送一个TCP响应报文。

最后进行四次挥手结束。

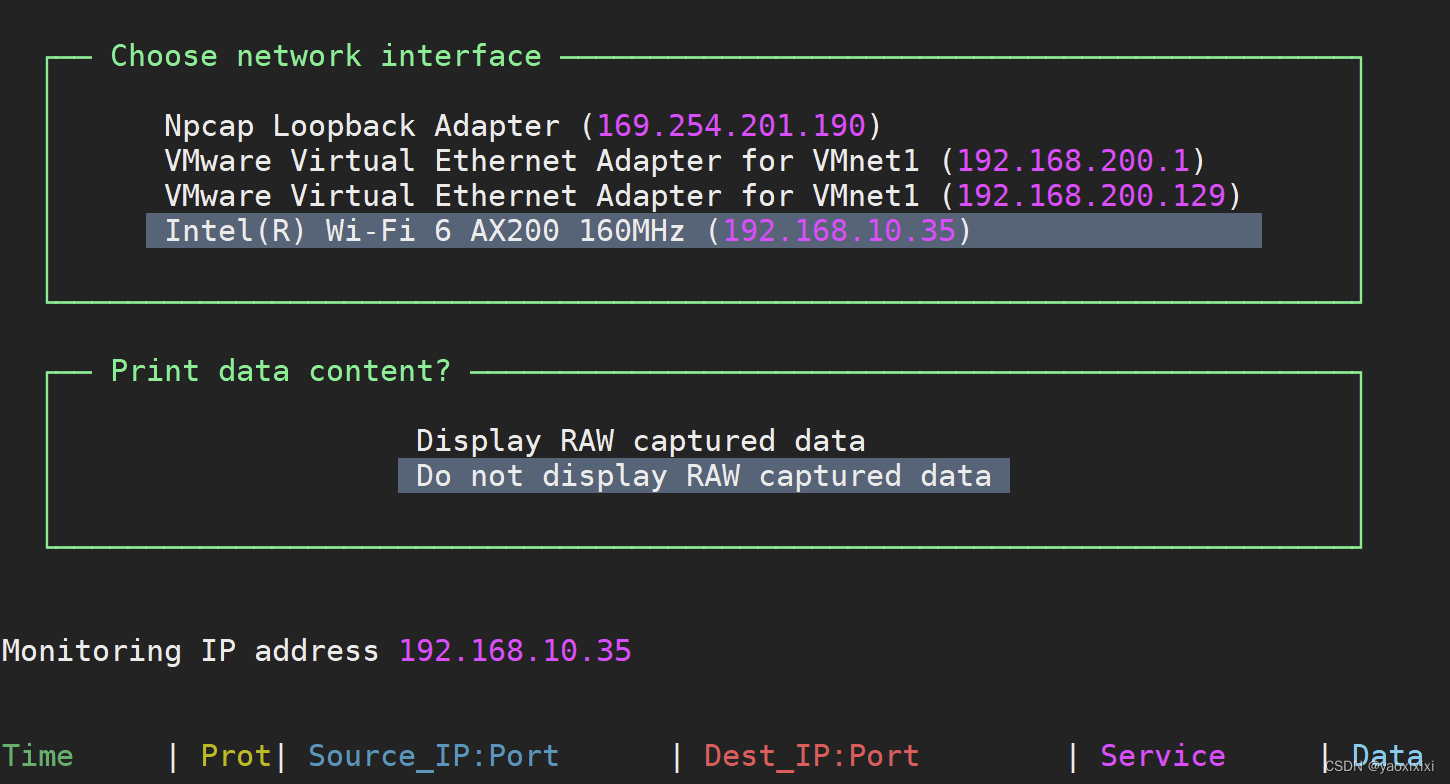

实验三取证分析实践,解码网络扫描器

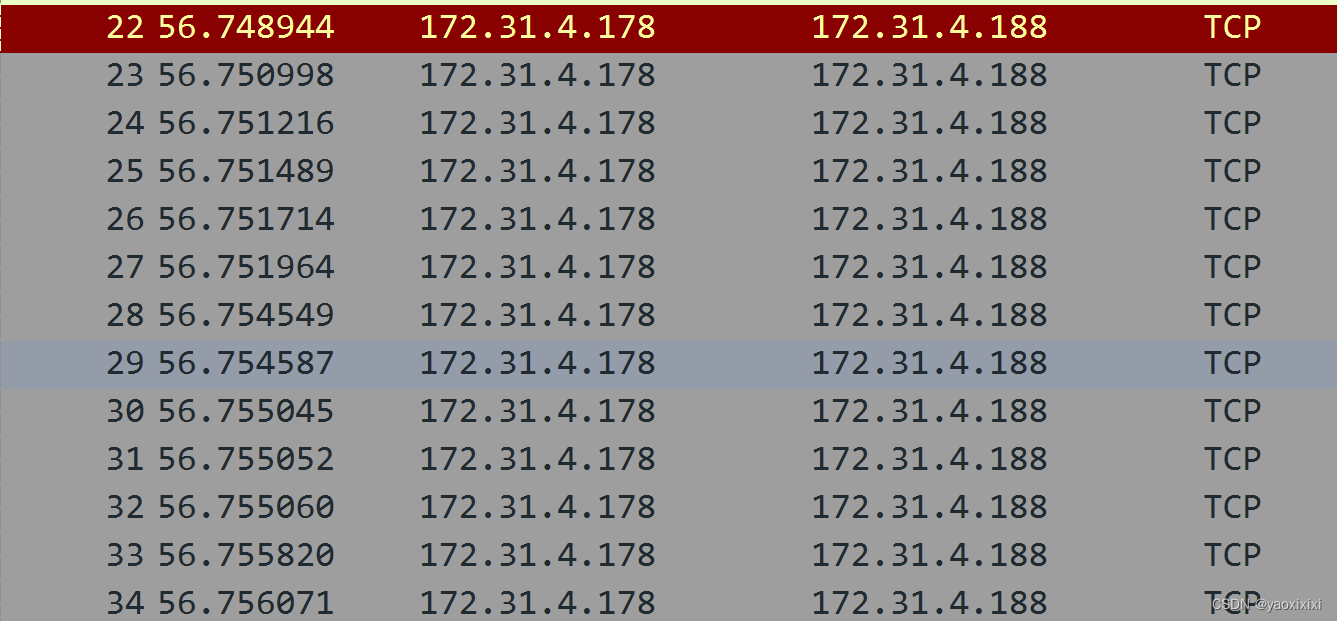

用wireshark打开包,通过大量的数据可以发现,

攻击机的ip地址为172.31.4.178

靶机地址为172.31.4.188

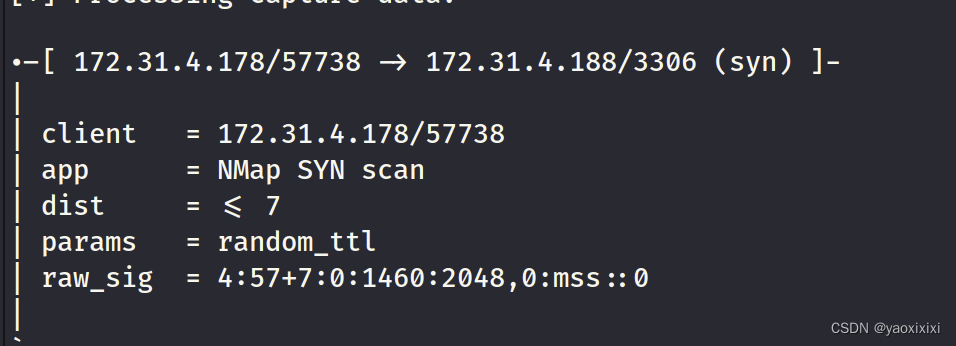

利用p0f工具可以测试出含有namp攻击工具,还可以发现主机位linux 2.6.x

利用p0f工具可以测试出含有namp攻击工具,还可以发现主机位linux 2.6.x

利用命令 tcp.flags.syn == 1 and tcp.flags.ack == 1 and ip.src == 172.31.4.188 即可发现开放的端口有哪些

利用命令 tcp.flags.syn == 1 and tcp.flags.ack == 1 and ip.src == 172.31.4.188 即可发现开放的端口有哪些

有:21、22、23、25、53、139、445、3306、3632、5432、8009、8180

下图为TCP connect扫描 攻击机发送SYN,靶机回复SYN/ACK,攻击机回复RST

下图为TCP connect扫描 攻击机发送SYN,靶机回复SYN/ACK,攻击机回复RST

下图为TCP SYN扫描 攻击机发送SYN后不理会靶机的SYN/ACK回复,直到连接超时靶机回复RST重置连接。

下图为TCP SYN扫描 攻击机发送SYN后不理会靶机的SYN/ACK回复,直到连接超时靶机回复RST重置连接。

下图是TCP ACK扫描,测试主机盒防火墙的功能的

下图是TCP ACK扫描,测试主机盒防火墙的功能的

发送ACK包,如果收到RST包,说明该端口没有被防火墙屏蔽;没有收到RST包,说明被屏蔽

下图是TCP Xmas扫描 Xmas tree包是指flags中FIN URG PUSH被置为1的TCP包 用来测试端口

下图是TCP Xmas扫描 Xmas tree包是指flags中FIN URG PUSH被置为1的TCP包 用来测试端口

3.学习中遇到的问题及解决

- 问题1:访问复旦大学的bbs网站访问失败

- 问题1解决方案:访问清华的网站访问成功

4.学习感悟、思考等)

通过实践使用tcpdump和Wireshark进行网络嗅探和协议分析,我深入理解了网络通信过程。使用tcpdump和Wireshark观察网络通信过程能够帮助我更深入地理解网络通信的细节和原理,包括数据包的结构、各种网络协议的工作方式以及数据在网络中的传输过程。通过分析捕获的数据包,我能够实际应用协议分析技能来识别和理解不同的网络协议,包括TCP、UDP、HTTP、TELNET等,从而更好地理解网络应用程序的工作原理。通过检查捕获的数据包,我能够发现潜在的安全问题,例如明文传输的敏感信息、未加密的凭据等,从而提高对网络安全的认识,并采取相应的措施加强安全防护。希望之后的学习生活中可以更好的利用这些学习其它的知识。

1027

1027

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?