20232937文兆宇 2023-2024-2 《网络攻防实践》实践四报告

1.实践内容

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的 IP-MAC 条目,造成网络中断或中间人攻击。

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

SYN Flood(半开放攻击)是一种拒绝服务(DDoS)攻击,其目的是通过消耗所有可用的服务器资源使服务器不可用于合法流量。通过重复发送初始连接请求(SYN)数据包,攻击者能够压倒目标服务器机器上的所有可用端口,导致目标设备根本不响应合法流量。

RST 攻击也称为伪造 TCP 重置报文攻击,通过伪造 RST 报文来关闭掉一个正常的连接。源 IP 地址伪造非常容易,不容易被伪造的是序列号,RST 攻击最重要的一点就是构造的包的序列号要落在对方的滑动窗口内,否则这个 RST 包会被忽略掉,达不到攻击的效果。

TCP 会话劫持,由于 TCP 协议并没有对 TCP 的传输包进行验证,所以在我们知道一个 TCP 连接中的 seq 和 ack 的信息后就可以很容易的伪造传输包,假装任意一方与另一方进行通信。

2.实践过程

2.1 ARP欺骗攻击

攻击机:kali(192.168.200.3)

靶机:seed winxp(192.168.200.5 192.168.200.4)

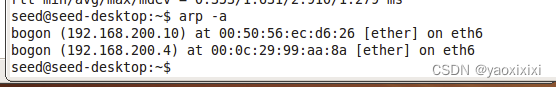

查看seed的arp表

用kali进行攻击

继续查看seed的arp表,发现已经变成kali的mac地址了,证明arp欺骗成功。

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的 IP-MAC 条目,造成网络中断或中间人攻击。

2.2 ICMP重定向攻击

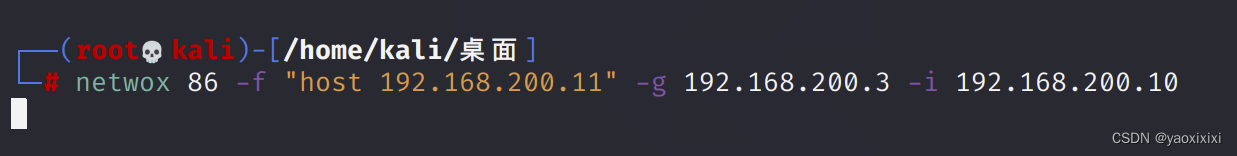

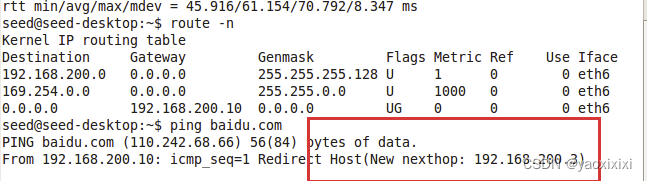

查看seed的网关 为192.168.200.10 ip地址变为192.168.200.11

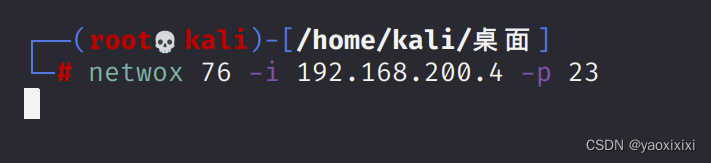

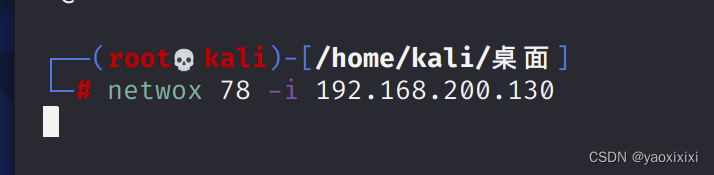

用kali进行攻击

然后用seed pingbaidu 发现已经重定向成功

然后用seed pingbaidu 发现已经重定向成功

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

2.3 SYN FLOOD攻击

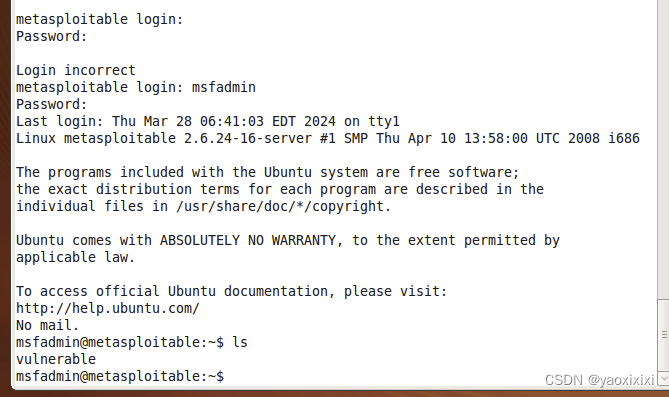

首先 用telnet 登录上meta靶机

用kali进行攻击

打开wireshark 监听对应的网卡,发现出现大量的syn包,证明攻击成功

SYN Flood(半开放攻击)是一种拒绝服务(DDoS)攻击,其目的是通过消耗所有可用的服务器资源使服务器不可用于合法流量。通过重复发送初始连接请求(SYN)数据包,攻击者能够压倒目标服务器机器上的所有可用端口,导致目标设备根本不响应合法流量。

2.4 TCP RST攻击

实验配置和上一个实验一样

用kali发起攻击

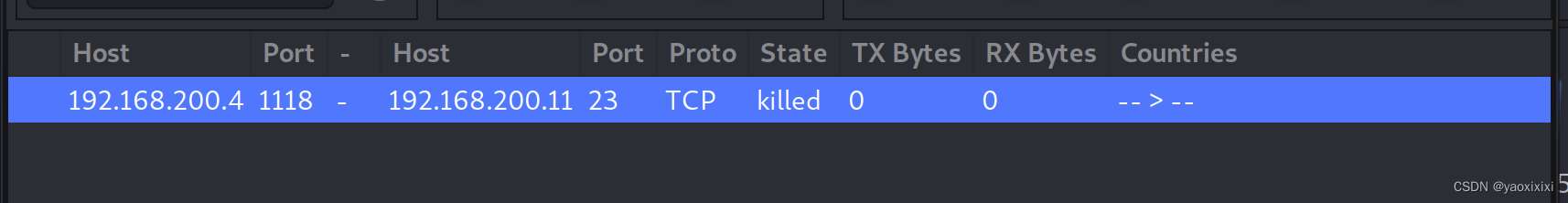

这里尝试telnet链接,发现立马就会结束,证明攻击成功

RST 攻击也称为伪造 TCP 重置报文攻击,通过伪造 RST 报文来关闭掉一个正常的连接。源 IP 地址伪造非常容易,不容易被伪造的是序列号,RST 攻击最重要的一点就是构造的包的序列号要落在对方的滑动窗口内,否则这个 RST 包会被忽略掉,达不到攻击的效果。

2.5 TCP会话劫持攻击

这里使用winxp kali seed三台虚拟机

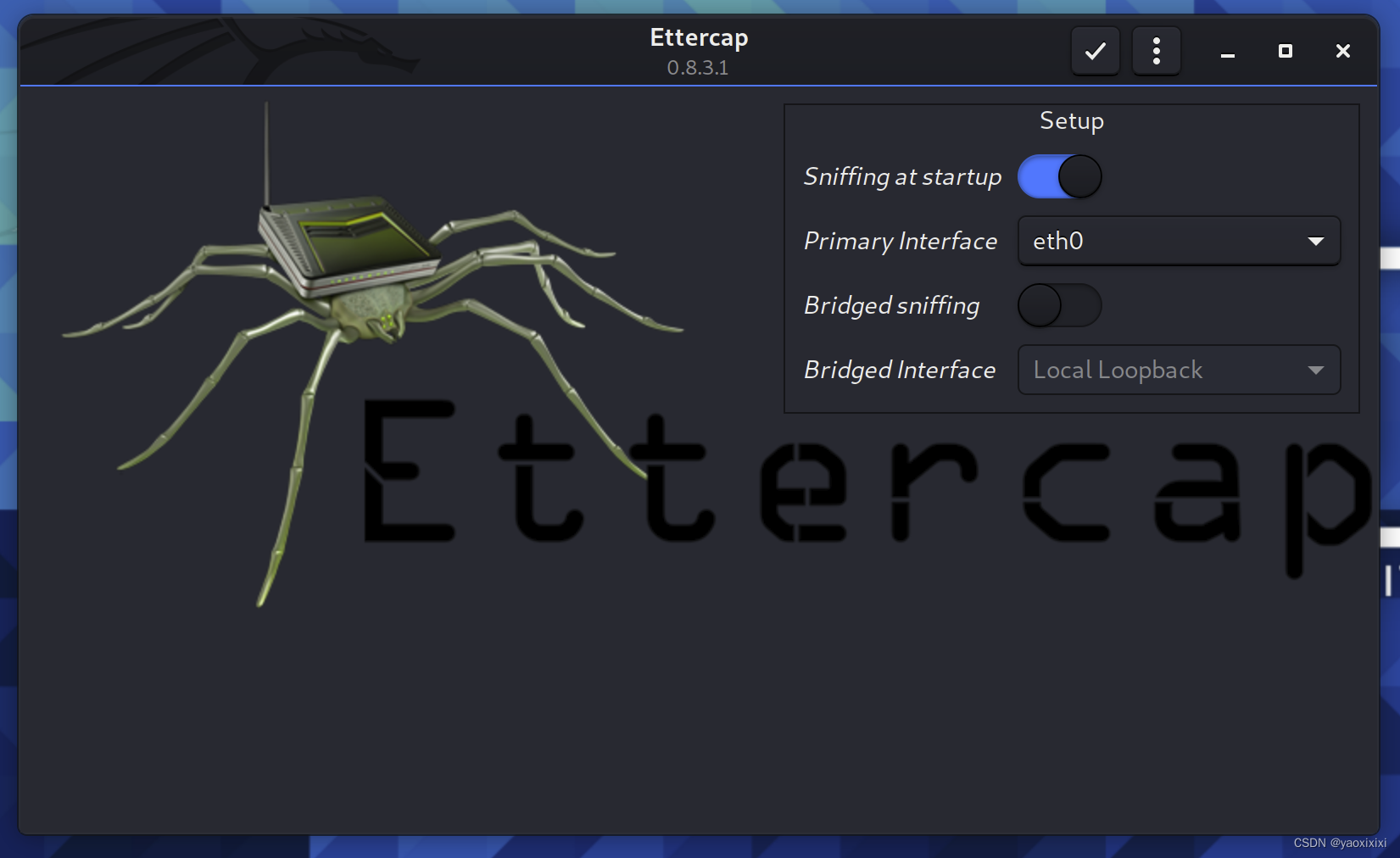

利用kali的工具ettercap

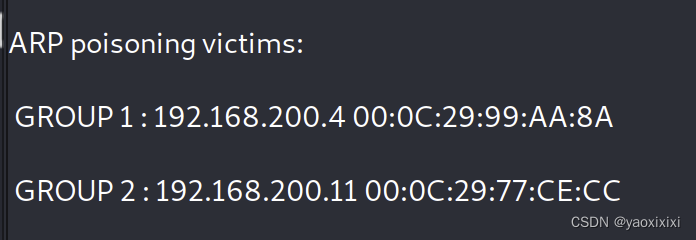

添加两个靶机成为目标1和目标2

添加两个靶机成为目标1和目标2

这里进行arp攻击

这里显示已经成功

这里显示已经成功

winxp这里尝试telnet链接seed靶机

在kali攻击机里可以抓到telnet访问的包,证明已经劫持会话

TCP 会话劫持,由于 TCP 协议并没有对 TCP 的传输包进行验证,所以在我们知道一个 TCP 连接中的 seq 和 ack 的信息后就可以很容易的伪造传输包,假装任意一方与另一方进行通信。

3.学习中遇到的问题及解决

- 问题1:seed靶机链接不上网络

- 问题1解决方案:重新配置该虚拟机的ip地址,并重启,可以成功连接到网络

4.实践总结

通过本次实验,我学习了arp攻击能够在网络中产生大量的ARP通信量,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的 IP-MAC 条目,造成网络中断或中间人攻击。还学习了ICMP重定向信息是路由器向主机提供实时的路由信息,对于SYN Flood(半开放攻击)是一种拒绝服务(DDoS)攻击,其目的是通过消耗所有可用的服务器资源使服务器不可用于合法流量。以及RST 攻击也称为伪造 TCP 重置报文攻击,通过伪造 RST 报文来关闭掉一个正常的连接。最后做了关于

TCP 会话劫持,利用arp欺骗,可以成功劫持两个靶机之间的流量。通过这次实验我学习了很多内容,丰富了我的网络安全实践经验。

1018

1018

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?