易妙乐---下载镜像

policy-map global_policy

class inspection_default

inspect icmp ---- 开启ASA放行ICMP的ping测试(默认关闭)

1、概念

位于内、外网之间的网络控制系统

默认是拒绝所有的

2-4层,可以限制主机与主机或者服务与服务之间的连接

5-7层,可以过滤允许服务中的内容信息

DMZ:非军事化管理区域 服务器

2、分类

实现方式:软\硬件

检测技术:

【1】静态包过滤

---通过IP地址、端口号等数据包的特征,明确指定主机之间的策略

特点:对于三层的流量是精确的

部署麻烦,需要配置来回的策略

对于三层以上的内容过滤则无法满足

【2】服务代理

---用户将服务提交到防火墙,再由防火墙将服务映射到内网

特点:3-7层的访问控制

不是所有功能都能实现

无法满足实时流量需求

不透明

【3】状态检测

---通过配置某一个方向的策略,防火墙能够根据数据包的状态判断是否要放行后续的报文

特点:部署相对简单

无法洞察5-7层的数据内容

3、功能

路由交换 入侵防护 病毒防护 上网行为管理

VPN接入 负载均衡 远程接入

4、工作模式

二层墙:主机工作在同一个网段(透明模式)

三层墙:工作在网络层及以上(路由模式)

混合模式

5、思科ASA

1)firepower

底层是ASA,功能模块用的是firepower

2)基础命令:

ciscoasa# clear configuration --- 擦除running-configuration

ciscoasa# write erase --- 擦除startup-configuration

3)特点

接口必须定义一个nameif

4)管理

(management-only --- 设置管理口)

特性:允许到达ASA的流量

不允许经过ASA的流量

可以支持路由协议

可以被设置为VPN 的对等体

配置:

ciscoasa(config)# int m0/0

ciscoasa(config-if)# nameif management

ciscoasa(config-if)# setup

Pre-configure Firewall now through interactive prompts [yes]?

Firewall Mode [Routed]:

Enable password [123]:

Clock (UTC):

Year [2022]:

Month [May]:

Day [21]:

Time [06:47:16]:

Enable DHCP on Management interface [yes/no]? no

Management IP address [192.168.226.222]: 与电脑网卡处于同一网段即可(VMnet8)

Management network mask [255.255.255.255]: 255.255.255.0

Host name [ASA]:

Domain name [yucedu.com]:

IP address of host running Device Manager [192.168.226.1]:

Next hop gateway address for Device Mgr []:

ASA(config)# http server enable --- 开启网页服务

ASA(config)# http 192.168.146.0 255.255.255.0 MGMT---设置允许的网段信息

5)安全级别

接口必须定义一个数值,数值越大,安全性越高,可以自定义

安全策略:

方向 outbound 高→低安全级别 (其方向默认为放行)

inbound 低→高安全级别 (其方向默认为拒绝)

相同安全级别的接口默认情况下不能通信

ciscoasa(config)# same-security-traffic permit inter-interface -开启

默认无法再同一个接口收到和发送相同的报文

ciscoasa(config)# same-security-traffic permit intra-interface

vlan接口:

Interface GigabitEthernet0/0.10

vlan 10

no shutdown

nameif vlan10

ip address 192.168.1.100 255.255.255.0

security-level 90

Interface GigabitEthernet0/0.11

vlan 11

no shutdown

nameif vlan11

ip address 192.168.11.11 255.255.255.0

security-level 90

以太网通道接口:汇聚模式(LACP、ON)

6)设备管理

【1】文件系统

【2】设置时间

手工设置

NTP:网络时间协议(自动同步设备的时间)

ntp server 202.101.12.1 key 1 source outside

ntp authenticate

ntp authentication-key 1 md5 yucedu

ntp trusted-key 1

---------路由器的配置----------------------

ntp authentication-key 1 md5 yucedu

ntp authenticate

ntp trusted-key 1

ntp source Ethernet0/0

ntp master 2

【3】远程登入

①Telnet

传输管理数据是明文的

telnet 192.168.1.1 255.255.255.255 inside

aaa authentication telnet console LOCAL --- Telnet的认证采用AAA

username zwh password 123 privilege 15

username zwh attributes

采用AAA认证登入(设置账号密码,授权)

采用Passwd认证(ASA(config)# passwd 123)

②SSH:密文

设置密钥

开启SSH登录

ASA(config)# ssh 192.168.146.0 255.255.255.0 MGMT

通过本地账号密码进行telnet登录

ASA(config)# username admin password abc123 privilege 15

ASA(config)# aaa authentication ssh console LOCAL

ASA(config)# ssh key-exchange group dh-group14-sha1

③ASDM

登入方式,设置账号,设置认证方式

【4】设置banner

欢迎界面

ASA(config)# show run banner

banner login welcome! //设置登录前的信息

banner exec successful! //设置CLI登录成功之后的信息

banner motd today //设置今日提示

banner asdm GUI //设置ASDM登录成功之后的信息

【5】密码恢复

【6】AAA管理

AAA概念:认证、授权、审计

AAA认证(账号密码,授权)

7)object NAT

【1】object

将主机、子网划分进一个对象

配置的时候调用对象

【2】静态NAT

如果外部测试内部(安全等级的问题),需要添加ACL

access-list outside_access_in extended permit ip any object DMZ_SRV

access-group outside_access_in in interface outside

添加端口映射

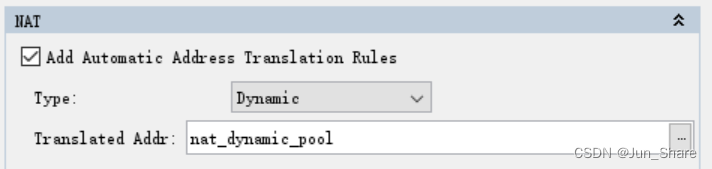

【3】动态NAT

地址池NAT:内网IP与地址池IP一一映射(一个地址对一个地址)

*** 外网主动到内网的访问(需添加ACL)

动态PAT(特性:不可以telnet,外到内):内网IP与地址池中一个映射,一个地址可以映射六万个(复用地址池)一对多

一旦开始复用地址池,就无法实现外部网络访问内部网络

【4】PAT

将内网口转化为外网口

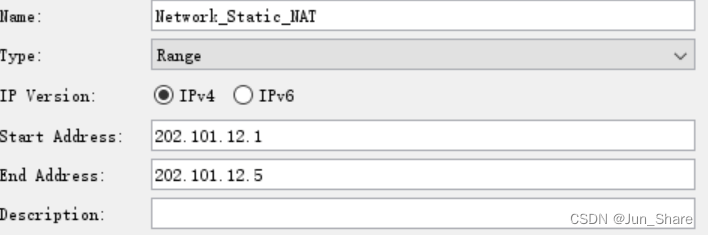

【5】网络静态NAT(Network Static NAT)

主机号可以对应,内网地址范围映射外网地址范围

实现内外地址有序转换

【6】identity NAT(旁路NAT)

作用:地址自己转换自己

在VPN环境中,不转换VPN的流量

【7】排错

Xlate---NAT转换表(show xlate)

Packet ttacer

Show nat detail

Show run object

Show run nat

8)访问控制

【1】接口ACL

与路由器配置ACL的规则上没有太大差别,注:配置时候使用正掩码

可以使用在日志功能下基于特定流量创建ACL

ASA# show run access-list

access-list Outside_access_in extended permit tcp 202.101.12.0 255.255.255.0 192.168.1.0 255.255.255.0 eq telnet

access-list Outside_access_in extended permit tcp 202.101.12.0 255.255.255.0 172.16.2.0 255.255.255.0 eq www

access-list Outside_access_in extended deny ip any any log

ASA# show run access-group

access-group Outside_access_in in interface Outside

基于时间的ACL

ASA# show run time-range

time-range work

periodic weekdays 9:00 to 18:00

ASA# show run access-list

access-list Outside_access_in extended permit tcp 202.101.12.0 255.255.255.0 172.16.2.0 255.255.255.0 eq www time-range work

ASA# show run access-group

access-group Outside_access_in in interface Outside

【2】global ACL

无需关心哪个接口,只需关心数据包的特征

先配置接口ACL,再配置全局ACL,同时删除接口ACL的默认策略

ASA# show run access-list

access-list global_access extended permit icmp any any

access-list global_access extended permit tcp any any eq telnet

access-list global_access extended permit tcp any any eq ssh

ASA# show run access-group

access-group global_access global

【3】object group

可以将IP地址、协议、服务等要素添加进group

可以直接对group调用实现间接调用服务

ASA# show run object

object network out-net

subnet 202.101.23.0 255.255.255.0

object network out-host

host 202.101.24.2

object network dmz-srv1

host 172.16.2.1

object network dmz-srv2

host 172.16.2.2

ASA# show run object-group

object-group network DMZ-SRVs

network-object object dmz-srv1

network-object object dmz-srv2

object-group network OUT-ACC

network-object object out-host

network-object object out-net

object-group service Services

service-object icmp

service-object tcp destination eq www

service-object tcp destination eq telnet

ASA# show run access-list

access-list Outside_access_in_1 extended permit object-group Services object-group OUT-ACC object-group DMZ-SRVs

ASA# show run access-group

access-group Outside_access_in_1 in interface Outside

【4】public service

等价与静态NAT加上ACL

为需要对外提供服务的主机或服务器自动配置NAT和相应的ACL规则

9)路由功能

【1】RIP

【2】OSPF

【3】EIGRP

【4】BGP

【5】路由图和前缀列表

10)策略控制

MPF:(模块化策略框架)类似route-map

对不同流量执行不同的策略

①class-map(匹配流量)

特征:ACL、IP优先级、DSCP、VPN tunnel group、端口号

②policy-map(对匹配到的流量定义策略)

策略:QoS、连接数量、应用检测 --- 可以多层嵌套

一个policy-map可以定义多个class-map

③services-policy(对策略进行调用)

接口上进、出

全局进

分类:

3-4层 --- 对IP、端口、协议、DSCP等报文特征做匹配并设置功能

案例 --- Telnet的接入上限

access-list telnet_con extended permit tcp any4 host 192.168.2.1 eq telnet

--- 使用ACL匹配流量

class-map telnet 使用class-map --- 关联流量

match access-list telnet_con

policy-map telnet --- 关联class并设置最大的接入上限

class telnet

set connection conn-max 1

service-policy telnet interface inside --- 调用policy-map telnet

默认情况下,ASA对3到4层的TCP/UDP流量开启状态监控

5-7层:对应用程序、服务匹配设置日志、丢弃、内容过滤、黑白名单等功能

11)SSLVPN

【1】无客户端

网页浏览、文件的上传和下载、bookmarks(书签)

【2】瘦客户端

portfor ward、smart tunnel

【3】厚客户端

anyconnect

【4】字主题

12)IPSec VPN

ASA-7(config)# access-list esp_1 extended permit esp any any

ASA-7(config)# class-map ESP

ASA-7(config-cmap)# match access-list esp_1

ASA-7(config-cmap)# exit

ASA-7(config)# policy-map global_policy

ASA-7(config-pmap)# class ESP

ASA-7(config-pmap-c)# inspect ipsec-pass-thru

//开启ESP的状态检测

ASA-7(config-pmap-c)# exit

ASA-7# show run access-list

access-list IN_VPN extended permit udp host 202.101.79.9 host 202.101.78.8 eq isakmp

//允许外部主动发起到内部的IPSec VPN连接

access-list IN_VPN extended permit esp host 202.101.79.9 host 202.101.78.8

//放行外部的esp流量数据

ASA-7# show run access-group

access-group IN_VPN in interface Outside

2663

2663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?