渗透测试

什么是渗透测试?

概括描述:渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。

详细描述:渗透测试是指渗透测试人员在不同的位置(比如从内网、从外网等位置)利用各种手段对某个特定的网络进行测试,以期发现和挖掘系统中存在的漏洞,然后输出渗透测试报告,并提交给网络所有者。

渗透测试的特点

- 逐渐深入

- 渗透测试不影响正常的业务

- 在进行漏洞测试时一般使用的是已知的漏洞

- 测试完毕后提交安全报告给被测试的一方

为什么要进行渗透测试?

- 百密一疏,新的系统可能存在未知的风险

- 未雨绸缪,而不是亡羊补牢

- 专业的渗透测试后,即使是系统未被攻破,也可以以此证明先前实行的防御是有效的

- 专业的渗透测试可以有效的评估系统的安全状况,并提出合理的改进方案

渗透测试流程

1. 信息收集(whois、指纹识别whatweb、子域名收集、钓鱼和社工)

2. 寻找外网入口

常见的端口问题及漏洞

21 —— FTP 匿名访问

22 —— SSH 弱口令

80 —— HTTP web漏洞

443 —— openssl 心脏出血

445 —— smb ms-08-067 ms-17-010

1433 —— mssql 弱口令

1521 —— oracle 弱口令

3389 —— win远程桌面 弱口令

6379 —— redis 未授权访问 弱口令

8080 —— tomcat 漏洞黑盒web渗透

存在已知漏洞的旧版本CMS

文件泄露

SQL注入

命令注入

文件上传、包含、读取

XSS

XXE

逻辑漏洞3. 权限维持与提升

4. 内网渗透

5. 痕迹清除(历史记录、命令执行记录、运行日志)

APT

什么是APT?

概括描述:利用各种先进的攻击手段,对高价值目标进行的有组织、长期持续性网络攻击行为。

详细描述:APT是指攻击者或攻击者组织通过包括0day漏洞、钓鱼等一切手段,在高度隐秘的情况下对目标实施的具有极强目的性的长期控制。

APT的特点

A——高级(advanced)

P——持续(persistent)

T——威胁(threat)

- 高度隐秘

- 高度目的性

- 手段多样

- 极高的持续性

APT的生命周期

- 确定目标

- 寻找并建立团队

- 建立或取得工具

- 调查目标的基础设施或员工信息

- 初步测试

- 部署完成

- 开始攻击

- 建立出站链接

- 扩大战果并获取凭据

- 权限维持并加强控制

- 取出数据(达成目标)

- 隐藏踪迹并保存未被发现的状态

APT分析模型

- 网络杀伤链

侦察与跟踪(寻找、发现并确定目标系统)-----> 武器构建(利用漏洞和后门的payload)-----> 载荷投递(将payload投递到目标系统)-----> 漏洞利用 -----> 安装植入(在目标系统安装植入恶意软件)-----> 命令与控制C&C(建立可以远程控制系统的途径)-----> 达成预期攻击目标

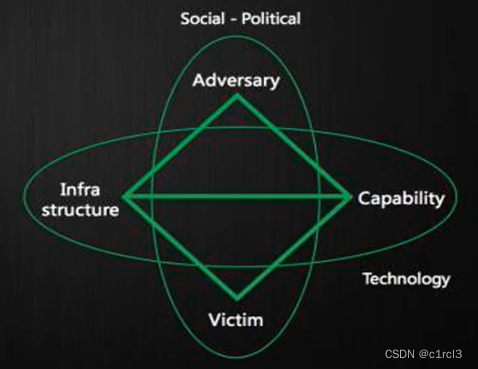

- 钻石模型

纵切面表示社会影响,上下顶点分别代表攻击者和受害者;横切面表示技术手段,左右顶点分别代表基础设施和技术能力。通过钻石模型可以分析某次攻击事件发生的原因和攻击者采用的技术等信息。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?