恶意软件的定义

Malware一词是恶意软件的缩写。

恶意软件是任何以破坏设备、窃取数据为目的编写的软件,通常会造成混乱。

恶意软件通常是由黑客团队创建的:

- 通常,他们只是想赚钱,要么自己传播恶意软件,要么把它卖给暗网上出价最高的人。

- 然而,创建恶意软件也可能有其他原因——它可以被用作抗议的工具,一种测试安全性的方法,甚至是政府之间的战争武器。

恶意软件的类型

病毒:就像它们的生物学名字一样,病毒将自己附着在另一个对象上(例如,干净的文件)并感染其他对象(例如,其他干净的文件)。它们可以不受控制地传播,破坏系统的核心功能,删除或损坏文件。它们通常以可执行文件(.exe)的形式出现。

特洛伊:这种恶意软件把自己伪装成合法软件,或者隐藏在被篡改过的合法软件中。它倾向于谨慎行事,并在您的安全中创建后门,让其他恶意软件进入。

间谍软件:毫无疑问,间谍软件是用来监视你的恶意软件。它隐藏在后台,记录你在网上做了什么,包括你的密码、信用卡号、冲浪习惯等等。

蠕虫病毒:蠕虫通过网络接口感染整个设备网络,无论是本地的还是跨互联网的。它使用每台连续感染的机器来感染其他机器。与病毒不同,它不需要附着在物体上就能自我复制。

勒索软件:这种恶意软件通常会锁定你的电脑和文件,并威胁要删除一切,除非你支付赎金(即一笔钱)。

广告软件:虽然在本质上并不总是恶意的,攻击性广告软件可以破坏你的安全只是为你提供广告——这可以让其他恶意软件很容易侵入。另外,让我们面对现实吧:弹出窗口真的很烦人。

僵尸网络:僵尸网络是由受感染的计算机组成的网络,它们在攻击者的控制下协同工作。

易损性(弱点)

- 软件安全漏洞

恶意软件利用操作系统设计中的安全缺陷(安全错误或漏洞),应用程序(如浏览器,例如Windows XP支持的旧版Microsoft Internet Explorer),或易受攻击的浏览器插件(如adobeflash Player、adobeacrobat Reader或Java SE)。 - 过度过大的用户和过度过大的代码

设计糟糕的计算机系统中,用户和程序都可能被赋予超出他们应有的权限,恶意软件就可以利用这一点。

移动应用程序的例子:使用超过所需的传感器,否则无法安装。

如何防范恶意软件:终端用户的观点

除了安装杀毒软件,终端用户如何避免被恶意软件攻击?

- 不要相信网上的陌生人!“社交工程”,包括奇怪的电子邮件、突然的警报、虚假的个人资料和逗趣的offers,是传播恶意软件的头号方法。如果你不知道它到底是什么,就不要点击它。

- 仔细检查你的下载! 从盗版网站到官方商店,恶意软件经常潜伏在角落里。因此,在下载之前,一定要仔细阅读评论和评论,仔细检查提供者是否值得信赖。

- 安装一个广告拦截器! 恶意广告——黑客使用受感染的横幅或弹出式广告感染你的设备——正在上升。你无法知道哪些广告是坏的:所以用可靠的广告拦截器把它们都屏蔽掉会更安全。我推荐AdBlocker Ultimate。

- 小心你浏览的地方! 恶意软件可以在任何地方找到,但最常见的是后端安全性差的网站,比如小型本地网站。如果你坚持使用大型、信誉良好的网站,你遇到恶意软件的风险就会大大降低。

不足

不幸的是,即使你完全按照上面的建议去做,你仍然可能会感染恶意软件:黑客已经找到了将病毒潜入网络各个角落的方法。

为了获得真正的安全性,您需要结合:

- 健康的上网习惯。

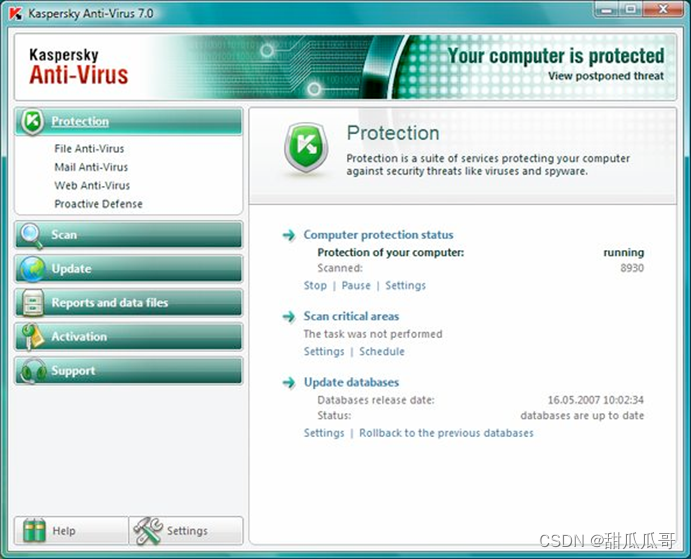

- 强大可靠的反恶意软件,如反病毒软件,可以在恶意软件感染您的PC, Mac或移动设备之前检测并停止恶意软件。

防病毒软件

分析系统行为

分析二进制文件以确定它是否是病毒

基于主机的恶意软件检测

当我们说到恶意软件检测时,我们通常需要主机上的代理。代理需要分析主机上运行的进程、内存映射、系统调用等。

两种主要方法:

- 特征检测(signature-based detection)

- 启发式检测(Heuristic-based detection)

特征检测

找到一个可以识别病毒的“字符串”

- 有效载荷中的字符串

- 特定的系统调用

将新样本与已知特征匹配。

优点:

- 快速

- 在已知样本上准确

缺点:

- 对新样品不利

- 容易可规避的

启发式检测

分析程序行为

- 网络访问

- 文件打开

- 试图删除文件

- 尝试修改引导扇区

发现异常行为时发出警报

优点:更适合捕捉新的恶意软件

缺点:仍然会错过一些东西和规避一些东西

数据收集挑战

无论采用何种方法,关键的挑战之一是收集有关病毒/恶意软件的数据:

- 行为

- 配置文件

- 伤害

沙箱分析

收集恶意软件数据的主要方式

在受控环境中运行恶意软件(通常是虚拟环境)

记录所有系统调用,内存使用,网络流量

沙盒输出可用于构建签名

蜜罐

设置易损机器

可在互联网上访问

等待感染发生

运行沙盒,收集数据

对新的恶意软件很好

Acknowledgements: Jiangtao Wang

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?