目录

0/1前言

原理

SSRF漏洞形成的主要原理:服务端所提供的端口所提供的接口中包含了用户可以请求的参数,并未对其进行过滤,服务器就会执行参数。

简而言之:攻击者伪造服务端的请求发起攻击,攻击者借由服务端为跳板来攻击目标系统。

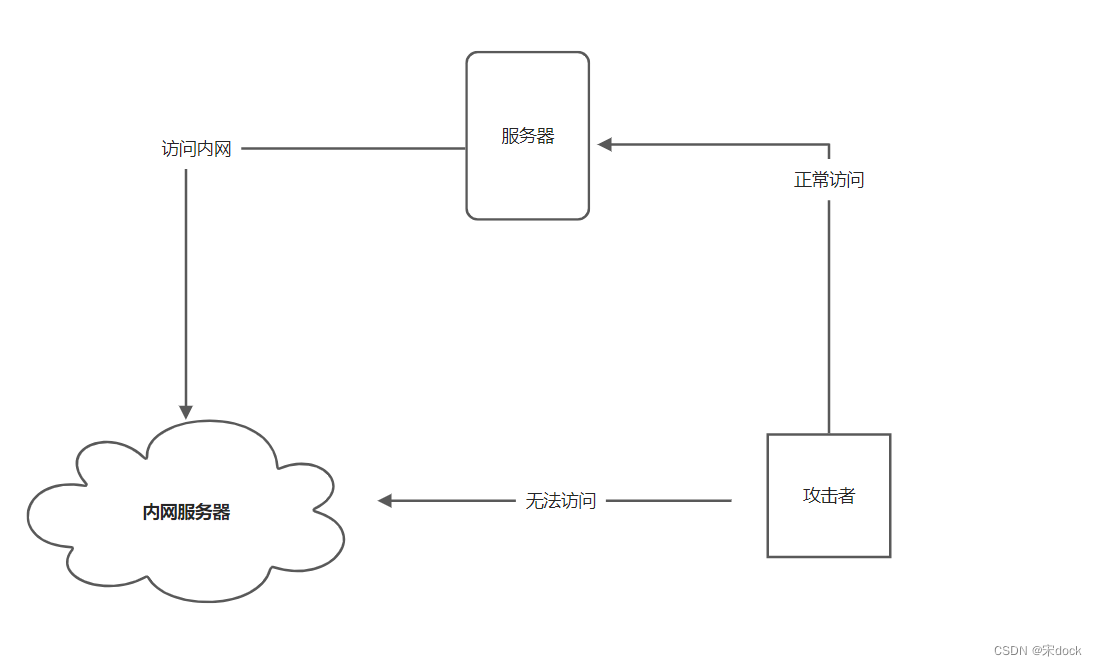

既然是跳板,也就是表明攻击者是无法直接访问目标服务的,为了更好的理解这个过程,我画了一张图

这里内网服务器包含一些数据库,主机的直接信息

检测

SSRF验证方法:

1.通过抓包分析发送的请求是否是由服务器的发送的,如果是服务器发送的请求,就极可能存在SSRF漏洞

2.在页面源码中查找访问的资源地址 ,如果该资源地址类型为 www.baidu.com/xxx.php?xxx=(地址)的就可能存在SSRF漏洞

3.dnslog等工具进行测试,看是否被访问

4.直接返回的Banner、title、content等信息

0/2漏洞利用

绕过

这里画个基础

http://www.baidu.com@127.0.0.1与http://127.0.0.1请求是相同的,该请求得到的内容都是127.0.0.1的内容,此绕过同样在URL跳转绕过中适用。利用的原理就是,利用URL解析的规则问题。

一般情况下利用URL解析导致SSRF过滤被绕过基本上都是因为后端通过不正确的正则表达式对URL进行了解析。

利用URL解析的规则问题,也可以通过构造不同的URL访问相同的网站资源

符号替换

在浏览器中可以使用不同的分割符号来代替域名中的

.分割,可以使用。、。、.来代替www。baidu。com

www

。baidu。comwww

.baidu.com以上URl都是可以直接访问百度

本地回环地址

127.0.0.1,通常被称为本地回环地址,一些表示方法如下(ipv6的地址使用http访问需要加

[])这里要区分的是,在linux下,127.0.0.1和0.0.0.0指向的都是自己。

http://127.0.0.1

http://localhost

http://127.255.255.254

127.0.0.1 - 127.255.255.254

http://[::1]

http://[::ffff:7f00:1]

http://[::ffff:127.0.0.1]

http://127.1

http://127.0.1

http://0:80

利用网址缩短

网上有很多将网址转换未短网址的网站。

•https://www.985.so/

•https://www.urlc.cn/

这里可以进行一个短网址的一个绕过

xip.io绕过

直接举个例子就能明白

http://xxx.192.168.0.1.xip.io/ == 192.168.0.1 (xxx 任意)

指向任意ip的域名:xip.io(37signals开发实现的定制DNS服务)

它会把如下的域名解析到特定的地址

这样的绕过和dns绕过是一个道理

攻击姿势

内网端口扫描

ssrf.php?url=127.0.0.1:3306 #探测是否存在MySQL服务

file协议读取内网文件

ssrf.php?url=file:///etc/passwd #读取passwd文件

利用Gopher协议拓展攻击面

这里可以参考一下长亭的文章,非常奈斯

0/3 SSRF 防御手段

•禁止302跳转,或者每跳转一次都进行校验目的地址是否为内网地址或合法地址。

•过滤返回信息,验证远程服务器对请求的返回结果,是否合法。

•禁用高危协议,例如:gopher、dict、ftp、file等,只允许http/https

•设置URL白名单或者限制内网IP

•限制请求的端口为http的常用端口,或者根据业务需要治开放远程调用服务的端口

•catch错误信息,做统一错误信息,避免黑客通过错误信息判断端口对应的服务

2480

2480

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?