安全架构5A方法论

安全建设:以产品为中心–>以数据为中心

- 安全的目标:保密性、完整性、可用性

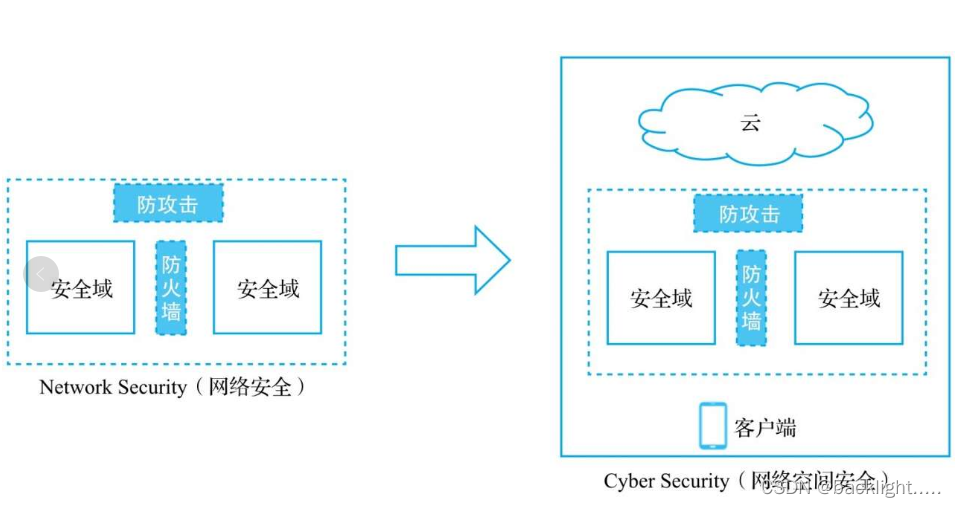

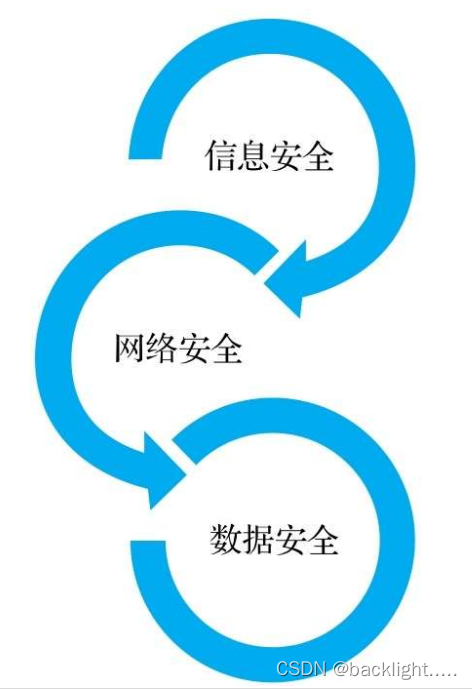

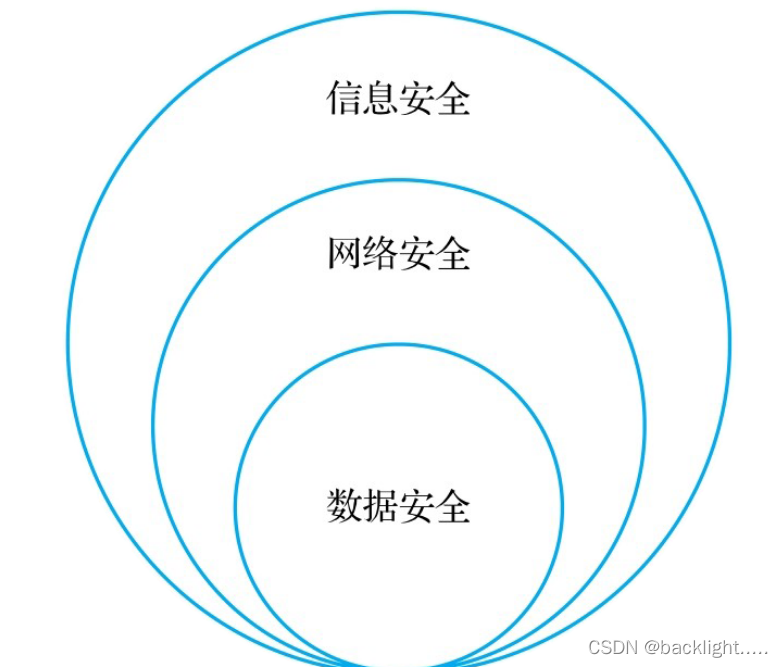

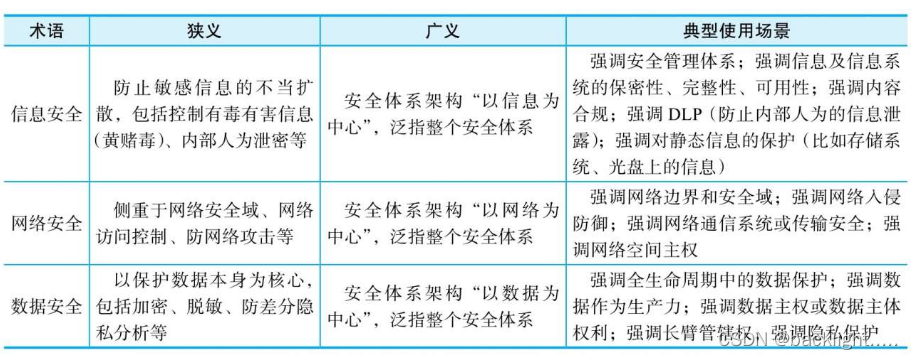

安全认知的演变

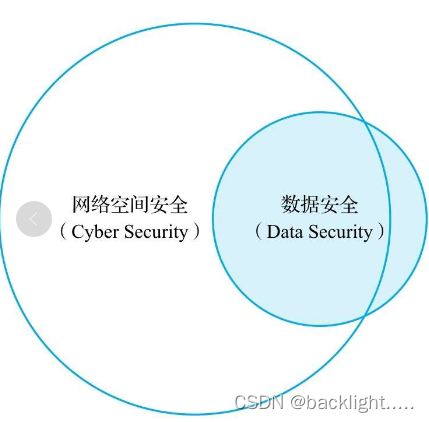

当前网络空间安全与数据安全

什么是安全架构,三类安全框架组成三道防线

安全产品架构

安全技术体系架构

审计架构

安全架构5A方法论

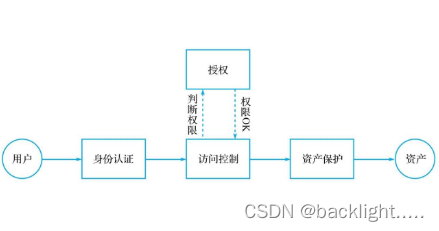

核心元素:身份认证、授权、访问控制、可审计、资产保护

- 主体的范围:所有人员(用户/员工/合作伙伴/访客等)、设备、系统

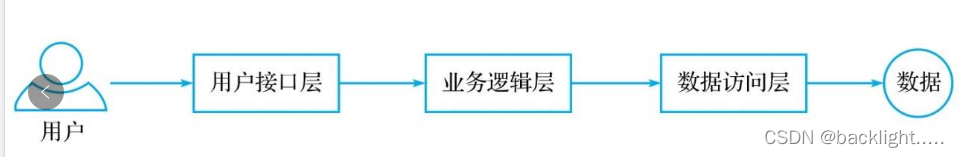

- 安全架构:应用层---->空间立体。覆盖物理和环境层、网络和通信层、设备和主机层、应用和数据层

资产包括数据和资源

数据:信息资产,包括结构化数据(数据库、缓存、KEY-VALUE存储系统)、非结构化数据(文档、图片、音频、视频等),不仅包括存储的数据、也包括使用、传输、流转中的数据

资源:网络资源、计算资源、存储资源、进程、产品功能、网络服务、系统文件

资源是需要保护的资产?

DDOS攻击导致占满网络带宽资源或主机计算机资源导致业务不可用

病毒、木马

用户首先要通过身份认证,即知道系统用户是谁、用户需要具备访问目标资产的权限、访问控制模块会基于授权以及事先设定的访问控制规则,判断是否放行;在访问资产之前,许进过必要的资产保护措施,如数据加密、加密传输、脱敏展示、防攻击以及放批量拉取措施、隐私保护等。

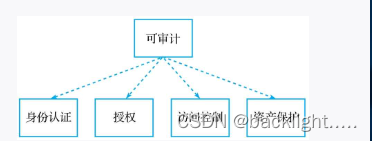

可审计

- 身份认证:SSO系统需要记录用户登录时间、源IP地址、用户ID、访问的目标应用

- 授权方面:需要记录权限申请流程的每个审批环节的时间、IP地址、用户ID、理由、通过过驳回权限申请的动作

- 访问控制:结果是放行或驳回,通常。需要记录所有的驳回动作,以及对敏感资产的每一个请求及动作,以便追溯

- 资产保护方面:记录用户访问的资产(特别是敏感资产)及操作(查询、添加、修改、删除等)

安全架构5A与CIA的关系

CIA是目标、安全架构5A是手段

1418

1418

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?