一、实验介绍

本实验中我们针对网站中的登录页面进行暴力破解,通过使用 Burpsuite 工具对网页进行暴力破解,体会学习暴力破解的基本过程,以及学习如何使用Burpsuite 工具。

二、实验目的

- BurpSuite工具抓包。

- 暴力破解基本流程。

三、实验环境

win7操作机:10.0.0.2

centos7靶机:10.0.0.3

四、实验步骤

4.1.启动实验环境

点击“启动场景”按钮,成功启动后,点击操作机按钮进入操作界面。

在浏览器访问如上图所示的靶场地址 http://10.0.0.3:50002进入pikachu靶场,选择“暴力破解”,然后选择“基于表单的暴力破解”,即可在右方看到登录窗口,这两个登录窗口一个是输入用户名,一个用来输入密码,在点击 login 之后会返回告诉账号与密码是否为正确的。

4.2 打开 BurpSuite 准备抓包

BurpSuite在桌面\BurpSuite.bat。

双击 BurpSuite.bat打开,准备进行抓包,点击两次右下角的Next即可启动。

启动后点击 Proxy 模块 Intercept is on 按钮,使其变为蓝色。

4.3 浏览器代理配置

通过浏览器代理插件 SwitchyOmega 在浏览器中设置 HTTP 代理 127.0.0.1:8080,切换代理到burp上。

4.4 提交任意账号密码抓包

返回pikachu暴力破解页面,提交任意账号密码进行登录尝试,如:账号 admin 密码 123123。

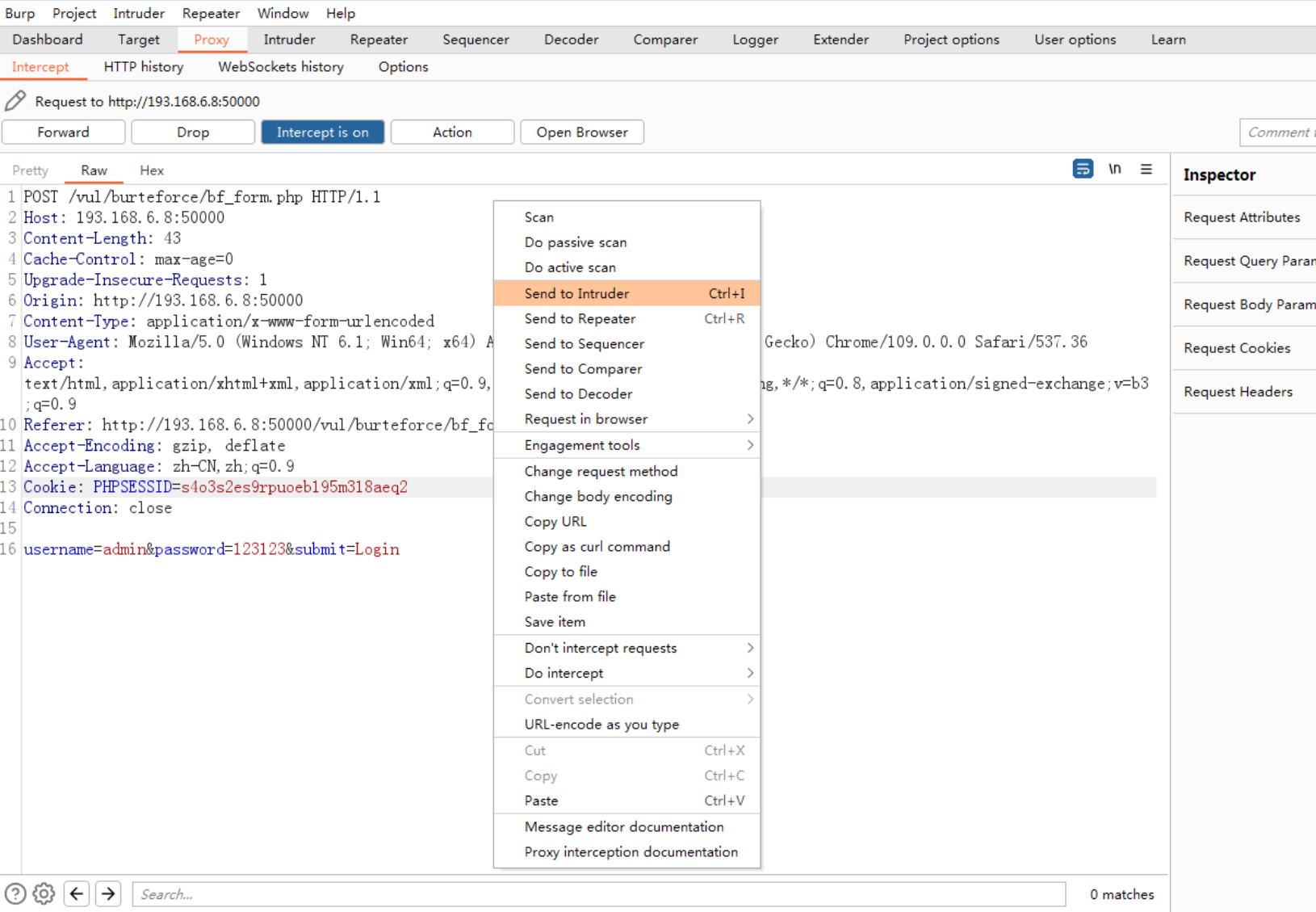

然后点击 login 进行登录尝试。我们就可以在 Burpsuite 中看到登录的数据包,如下图所示。

4.5将数据包发送到爆破模块

在 Burpsuite 中抓到的数据包的空白部分右键单击鼠标,在弹出的菜单中选择 send to intruder 将该数据包发送至爆破模块,也可以使用 Ctrl+I 将该数据包发送到 I 模块。

完成以上步骤之后,我们可以点击 Intruder 模块查看刚刚发送的数据包。我们可以从图中看出来在数据包部分有一些字段被绿色部分包裹,这部分表示Burpsuite 工具自动识别出可能要进行的爆破攻击位置。

这里我们点击右侧的 clear $ 按钮将所有的位置标记都清除掉,以便于我们添加我们自己的攻击位置。这里我们通过鼠标拖动选择数据包中要进行替换的密码字段,然后点击 Add $,添加要进行暴力破解的攻击位置。

本次实验我们先将password参数设置为变量,爆破获得admin账号的密码。

4.6 设置 Payload 选择密码字典

点击 Intruder 模块的 Payloads 选项。

Burpsuite 中自带了一些密码字典,可以通过 add from list 添加 Burpsuite 自带的字典,也可以通过 load 加载自己设定的密码字典。

这里我们使用自己的字典,选择图中所指“Load…”选项,此时我们可以本地选择我们要使用的密码字典。字典选择:C:\密码字典\top1000.txt 文件。

4.7 开始爆破

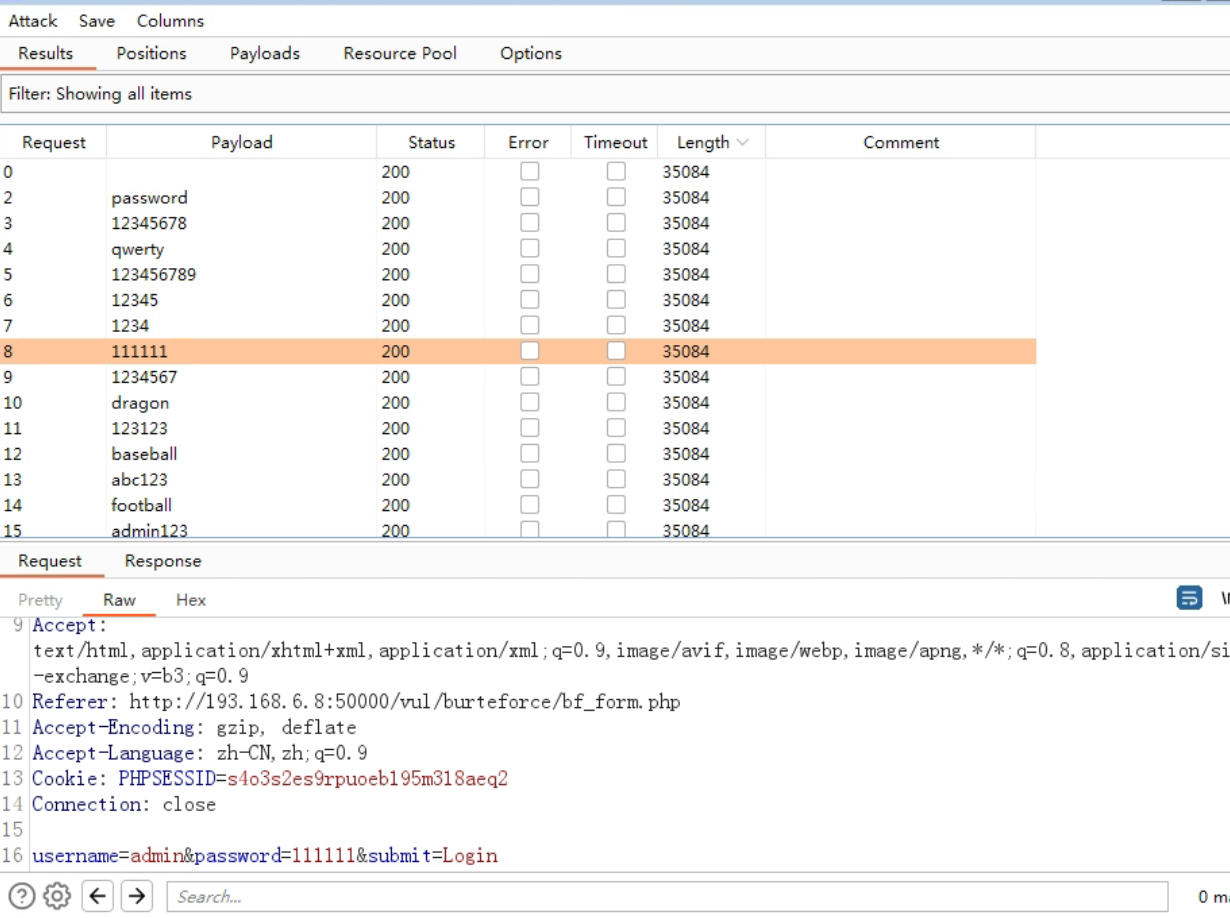

一切准备完成之后,便可以开始进行暴力破解过程,点击右上角的 start attrack 开始暴力破解。

开始暴力破解之后将会弹出如下窗口,在当前窗口中,可以看到已经尝试的密码字典的条目,通过点击各个请求的条目,可在下方查看到发送的数据包信息。

通过以下的数据包的内容,我们可以看到暴力破解的原理,就是将我们指定位置的字符串按照字典条目进行替换,同时进行修改后数据包的发送。

4.8 爆破结束分析数据包找到正确密码

由于登录正确的相应一般和错误的相应有所区别,由此对于正确的返回的数据包的大小就与众不同,因此可以根据 Length 来进行排序,选择出其中与众不同的条目,那么该条目就很有可能是正确结果。有时成功登录后页面http状态码为302表示登录成功,跳转到后台页面,也可以通过http状态码判断。

本次实验靶场,可以用数据包大小Length参数来判断,点击length按钮进行排序,会发现有一个数据包的大小和其他数据包不同。

查看该数据包 Resopnse 分析页面返回结果。

4.9 进行网站登录

在以上的爆破结束后,可以发现 payload:123456 的数据包大小和其他不同, 我们来尝试下登录,使用账号 admin 密码 123456。

如下为登录成功的响应。

本次实验到此结束。

2547

2547

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?