YUSA的小秘密(LSB改编隐写)

- 使用stegsolve打开图片往下翻可以找到部分看不清的flag

- 根据题目提示,LSB不止RGB,还存在YUV,和上次Bytectf一个题目类似

Hardcore Watermark

然后利用上次比赛的脚本转换一下

然后利用上次比赛的脚本转换一下

from cv2 import *

img = cv2.imread('yusa.png')

cv_color = cv2.cvtColor(img, cv2.COLOR_BGR2YCrCb)

cv2.imwrite('flag.png', cv_color)

拿转换后的图片换一下通道:

简单辨别一下拿到flag

简单辨别一下拿到flag

Yusa的秘密(恶心的取证)

这一题写的时候让人很难受,有5个彩蛋,把人搞得迷迷糊糊的

彩蛋就不写了:可以去看下大佬们的博客

进入主题:

题目附件给了一个内存镜像,一个who_i_am的未知文件

先来看未知附件,附件中的who_i_am指得应该就是yusa了

之前手贱不小心删掉了mimikatz,赛后才重新加上去,直接解密:

得到密码:YusaYusa520

可以解开附件,但是还不知道那是什么文件,先放着

可以解开附件,但是还不知道那是什么文件,先放着

这边想看一下mimikztz的安装过程,可以看我的另外一篇博客:

两种破解内存镜像密码的方法

查看一下相关程序进程:

vol.py -f Yusa-PC.raw --profile=Win7SP1x64 psscan

看到两个特别的程序进程,后面肯定用得上

看到两个特别的程序进程,后面肯定用得上

wab.exe: 是Windows操作系统自带的程序,用于储存地址薄、联系人和Email地址。用以支持类似Outlook之类的程序

StikyNot.exe : Windows便签程序

- 做取证的题目不知道从哪下手的时候,就可以先试着找各种类型的文件:

vol.py -f Yusa-PC.raw --profile=Win7SP1x64 filescan |grep -E

‘png|jpg|gif|zip|rar|7z|pdf|txt|doc’

可以看到很可疑的

可以看到很可疑的key.zip,导出来看看

发现需要密码,而在前面拿到开机密码这次就没用了

去看看可疑进程:

- 科普一下

.snt文件:

而.snt文件需要在Sticky Notes中打开

而.snt文件需要在Sticky Notes中打开

- 把

StikyNot.exe先导出来然后复制到win7虚拟机里面去

找到路径,路径基本都是一样的,可能就是用户名不一样,没有这个文件夹的话可以先写一个便签,然后保存下,就可以发现,我的是:

C:\Users\Administrator\AppData\Roaming\Microsoft\Sticky Notes

- 然后把我们拿到到可以进程修改一下名字覆盖原文件,然后点击便签即可看到密码

这边最好用的是在win7中打开,win10的话大佬是说可以,但是我没有搞成功,拿到中文密码:世界没了心跳

可以看到exp文件在里面:

可以看到exp文件在里面:

from PIL import Image

import struct

pic = Image.open('key.bmp')

fp = open('flag', 'rb')

fs = open('Who_am_I', 'wb')

a, b = pic.size

list1 = []

for y in range(b):

for x in range(a):

pixel = pic.getpixel((x, y))

list1.extend([pixel[1], pixel[0], pixel[2], pixel[2], pixel[1], pixel[0]])

data = fp.read()

for i in range(0, len(data)):

fs.write(struct.pack('B', data[i] ^ list1[i % a*b*6]))

fp.close()

fs.close()

- 现在就是差一个key.bmp文件,简单的filescan找不到

这里又有一个思路:可以尝试搜索桌面文件看看:

vol.py -f Yusa-PC.raw --profile=Win7SP1x64 filescan | grep “Desktop”

看到可疑的文件名:Sakura*,导出来没发现什么特别的

看到可疑的文件名:Sakura*,导出来没发现什么特别的

搜索看一下:

看到

看到Sakura-didi文件之前没有见到过,导出来看看发现也是一个zip文件,同样由需要密码

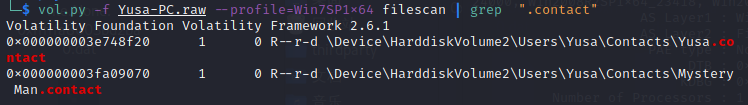

再看看之前的可疑进程还差一个没用:wab.exe,而与其相关联的用户联系文件是:.contact

搜一下看:

vol.py -f Yusa-PC.raw --profile=Win7SP1x64 filescan | grep “.contact”

第一个文件导出来没发现什么,导出第二个打开发现一段xml文档,复制里面的编码:

LF2XGYPPXSGOPO4E465YPZMITLSYRGXGWS7OJOEL42O2LZFYQDSLRKXEXO56LCVB566IZ2FPW7S37K7HQK46LLUM42EJB354RTSL3IHFR6VONHEJ4S4ITZNEVHTJPNXJS62OHAECGZGCWWRVOBUXMNKMGJTTKTDZME2TKU3PGVMWS5ZVGVYUKYJSKY2TON3ZJU2VSK3WGVGHK3BVGVJW6NLBGZCDK33NKQ2WE6KBGU3XKRJVG52UQNJXOVNDKTBSM42TK4KFGVRGK3BVLFLTGNBUINBTKYTFNQ2VSVZTGVNEOOJVLJBU4NKMGZSDKNCXNY2UY4KHGVGHSZZVG52WMNSLMVCTKWLJLI2DIQ2DMEZFMNJXG54WCT2EJF3VSV2NGVGW2SJVLJVFKNCNKRIXSWLNJJUVS6SJGNMTERLZJ5KFM3KNK5HG2TSEM46Q====

base系列一个个尝试,先是base32,然后base64:

最后拿到:

最后拿到:

这是你会用到的key,可以用它打开组织给你的工具。工具命名依照了传统规则。key:820ac92b9f58142bbbc27ca295f1cf48

成功解开拿到key.bmp

- 最后就是根据给的exp反写一下代码:也就是改一下Who_am_I和flag的位置,最后拿到一个gif图,在第十帧可以看到flag

from PIL import Image

import struct

pic = Image.open ( 'key.bmp')

fp = open ( 'Who_am_I' , 'rb' )

fs = open ( 'flag','wb' )

a, b = pic.size

list1 =[]

for y in range (b) :

for x in range (a) :

pixel = pic.getpixel ( (x, y))

list1.extend( [pixel[1],pixel[0],pixel[2], pixel[2],pixel[1],pixel[0]])

data = fp.read ()

for i in range (0,len (data) ) :

fs.write(struct.pack ('B',data[i] ^ list1[i % a*b*6] ))

fp.close ()

fs.close ()

总结一下:

-

LSB题找到了另外一种信号通道方式:

YUV -

对于取证这一题,思路总结:

得到yusa的登陆密码解开Who_am_I

两个可疑进程1.

wab.exe对应的是.contact文件: 是Windows操作系统自带的程序,用于储存地址薄、联系人和Email地址。用以支持类似Outlook之类的程序

2.StikyNot.exe对应的是.snt文件 : Windows便签程序 -

基本搜索方法找到

key.zip利用.snt打开的便签信息解密得到exp

通过搜索Desktop找到可疑Sakura-didi压缩文件,再利用.contact文件中的密码解密 -

最后修改一下exp拿到flag

3556

3556

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?