一、防火墙的安全区域

在每一个被防火墙分割的网络内部中,所有的计算机之间是被认为“可信任的”,它们之间的通信不受防火墙的干涉。而在各个被防火墙分割的网络之间,必须按照防火墙规定的“策略”进行访问。

安全区域(Security Zone):它是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”,当报文在不同的安全区域之间流动时,才会触发安全检查。

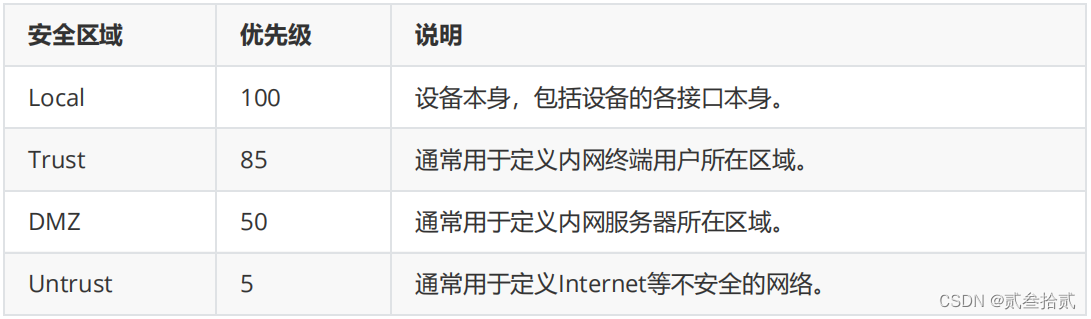

- Trust区域:网络的受信任程度高;通常用来定义内部用户所在的网络。

-

DMZ 区域:网络的受信任程度中等;通常用来定义内部服务器所在的网络。

- Untrust区域:网络的受信任程度低;通常用来定义Internet等不安全的网络。

- Local区域:防火墙上提供的Local区域,代表防火墙本身。凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。Local区域中不能添加任何接口,但防火墙上所有业务接口本身都属于Local区域。由于Local区域的特殊性,在很多需要设备本身进行报文收发的应用中,需要开放对端所在安全区域与Local区域之间的安全策略。例如Telnet登录、网页登录、接入SNMP网管等。

安全区域的受信任程度与优先级:安全区域都有一个唯一的优先级,用1至100的数字表示,数字越大,则代表该区域内的网络越可信。

二、安全策略

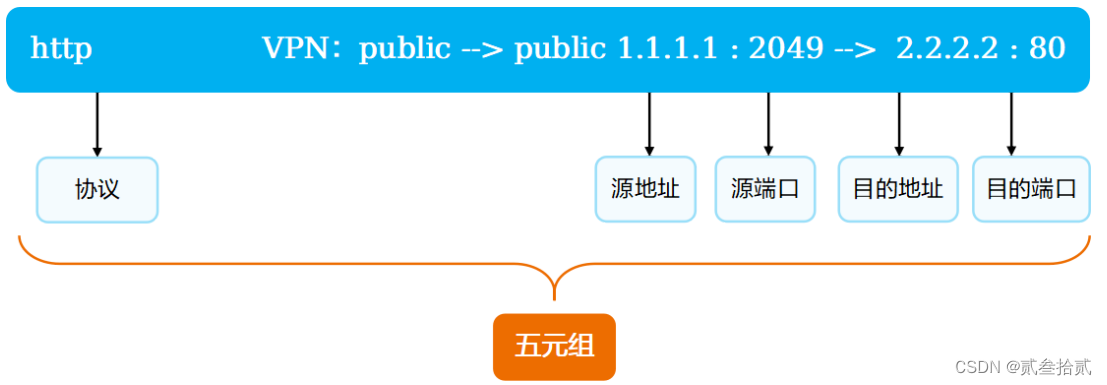

安全策略是由匹配条件(五元组、用户、时间段等)和动作组成的控制规则,防火墙收到流量后,对流量的属性(五元组、用户、时间段等)进行识别,并将流量的属性与安全策略的匹配条件进行匹配。

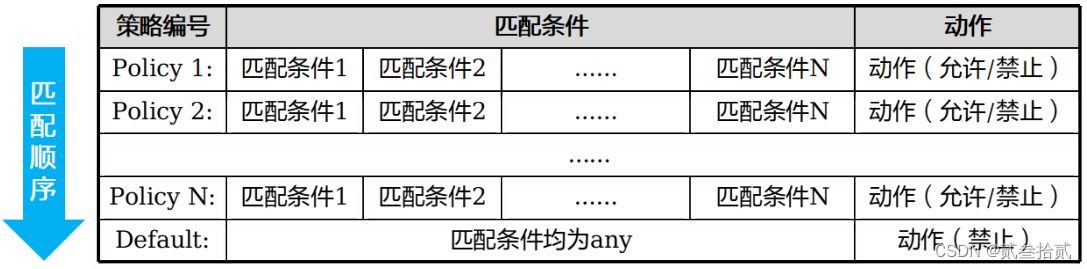

安全策略的匹配过程:防火墙默认的设计原则一般是没有明确允许的流量默认都会被禁止,这样能够确保防火墙一旦接入网络就能保护网络的安全。如果想要允许某流量通过,可以创建安全策略。一般针对不同的业务流量,设备上会配置多条安全策略,同时有多条安全策略时,自上而下逐条匹配。

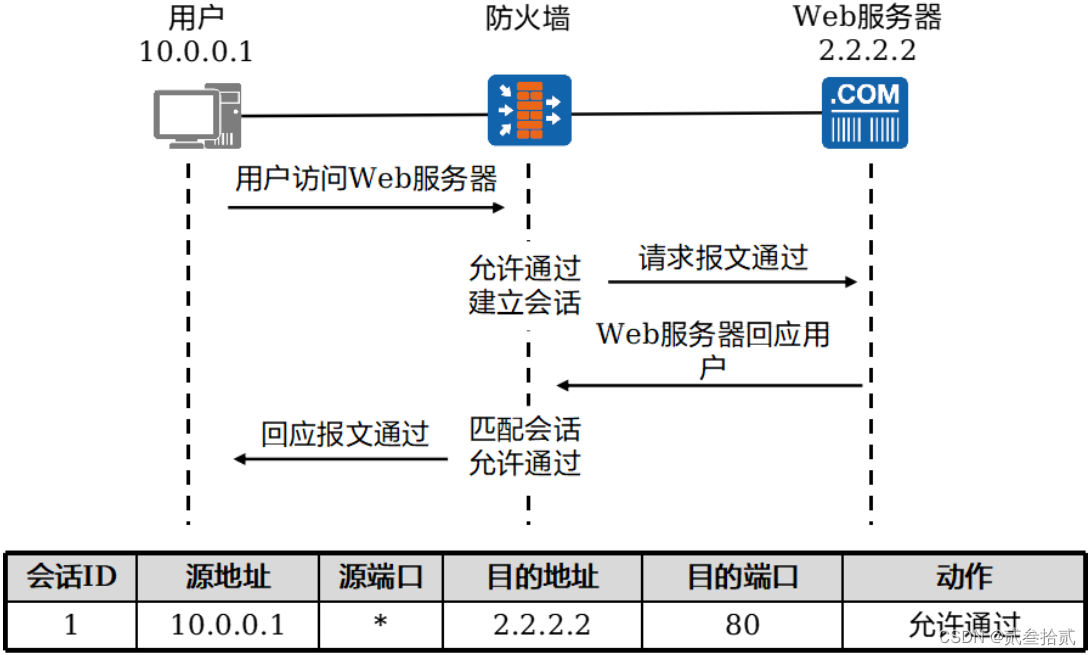

状态检测机制:状态检测防火墙使用基于连接状态的检测机制,将通信双方之间交互的属于同一连接的所有报文都作为整个数据流来对待。在状态检测防火墙看来,同一个数据流内的报文不再是孤立的个体,而是存在联系的。

状态检测机制开启状态下,只有首包通过设备才能建立会话表项,后续包直接匹配会话表项进行转发。

会话机制:会话是指两个系统之间通信的逻辑连接从开始到结束的过程。防火墙会将属于同一连接的所有报文作为一个整体的数据流(会话)来对待。一个会话存在“客户端→服务器”和“服务器→客户端”两个数据流。会话表是用来记录TCP、UDP、ICMP等协议连接状态的表项,是防火墙转发报文的重要依据。

在TCP中某个服务器与客户端成对进行通信时,会完成3次握手来确认建立1个TCP连接,在从连接建立开始至连接结束的时间里,客户端发送请求和服务器进行应答这一交互过程即可称为进行了1个会话。

在UDP中,客户端与服务器之间只要发送源的端口和目的地端口的配对一致,随后的一系列通信均可以称为会话。

在ICMP中,Echo request 和对应的 Echo reply 组成 1 个会话。

在进行ICMP和TCP/UDP以外的IP通信时,由于不存在端口号这个概念,因此需要直接根据IP首部的协议号来生成会话信息。

防火墙为各种协议设定了会话老化机制。当一条会话在老化时间内没有被任何报文匹配,则会被从会话表中删除。这种机制可以避免防火墙的设备资源被大量无用、陈旧的会话表项消耗。但是对于某些特殊业务中,一条会话的两个连续报文可能间隔时间很长。

三、文件传输协议(FTP)

FTP采用典型的C/S架构(即服务器端与客户端模型),客户端与服务器端建立TCP连接之后即可实现文件的上传、下载。

针对传输的文件类型不同,FTP可以采用不同的传输模式:

- ASCII模式:传输文本文件(TXT、LOG、CFG )时会对文本内容进行编码方式转换,提高传输效率。当传输网络设备的配置文件、日志文件时推荐使用该模式。

- Binary(二进制)模 式:非文本文件(cc、BIN、EXE、PNG),如图片、可执行程序等,以二进制直接传输原始文件内容。当传输网络设备的版本文件时推荐使用该模式。这些文件无需转换格式即可传输。

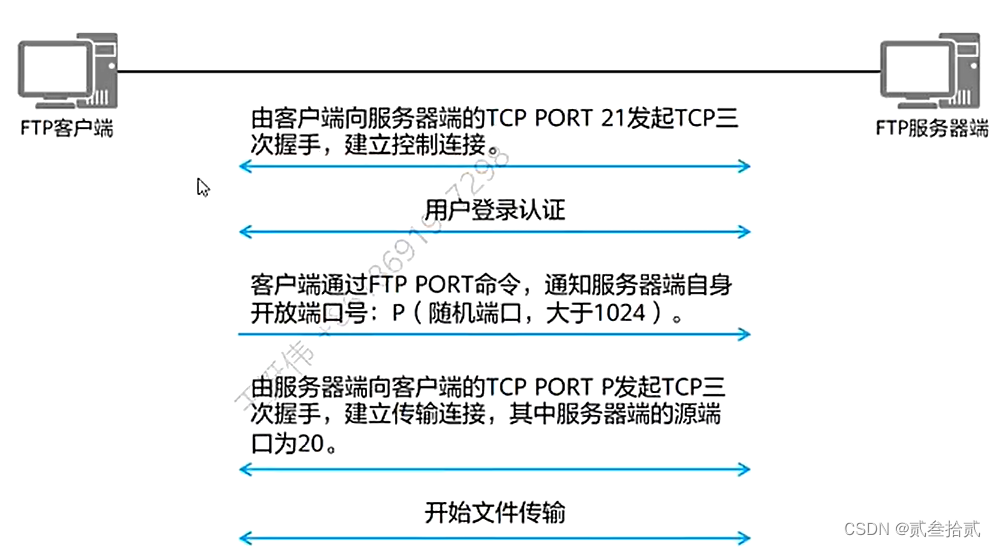

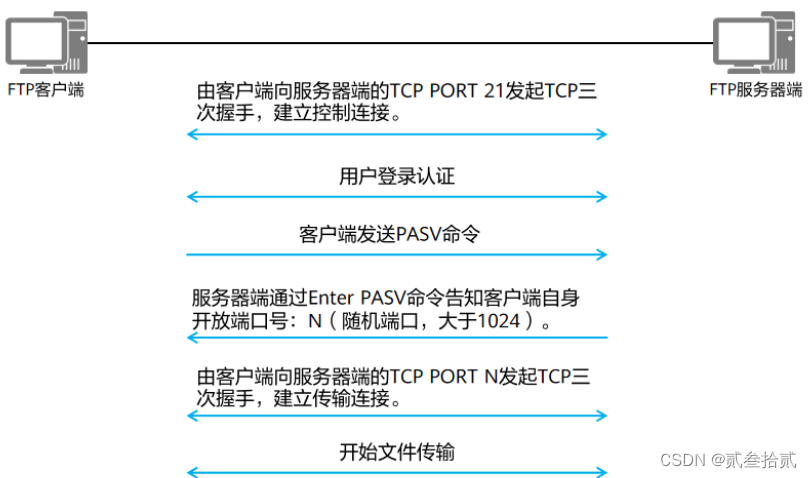

FTP的工作方式:主动模式(PORT)和被动模式(PASV)。

主动模式:客户端

被动模式:

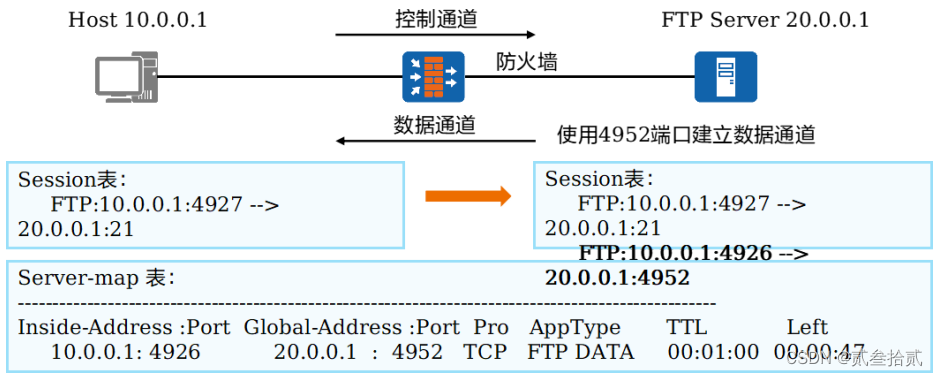

四、ASPF

多于多通道协议比如FTP、VOIP等协议,通道是随机协商出的,防火墙不能设置策略也无法形成会话表,这时候可以使用ASPF技术,查看协商端口号并动态建立server-map表放过协商通道的数据。

ASPF(Application Specific Packet Filter,针对应用层的包过滤)也叫基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,开启ASPF功能后,防火墙会通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,用于放行后续建立数据通道的报文,相当于自动创建了一条精细的“安全策略”。

通过检测协商报文的应用层携带的地址和端口信息,自动生成相应的Server-map表,当数据通道的首包经过防火墙时,防火墙根据Server-map生成一条session,用于放行后续数据通道的报文,相当于自动创建了一条精细的“安全策略”。对于特定应用协议的所有连接,每一个连接状态信息都将被ASPF维护并用于动态的决定数据包是否被允许通过防火墙或丢弃。

端口识别:端口识别是把非标准协议端口映射成可识别的应用协议端。

配置基本ACL

[NGFW]acl 2000[NGFW-acl-basic-2000]rule permit source 20.0.0.1 0配置端口映射

[NGFW]port-mapping FTP port 31 acl 2000

2446

2446

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?