实验拓扑如下:

要求:通过防火墙实现 trust 区域能够访问 untrust 区域。

给 PC1、R1、PC2配置IP地址,并在路由器上添加到达 10.1.1.0/24 网段的路由。

通过云设备进入防火墙的图形化配置界面,首先配置云设备,添加一个UDP端口和一个虚拟网卡,虚拟网卡尽量使用虚拟机网卡。添加完成后做端口映射,勾选双向通道,增加即可。

进入防火墙配置界面,输入账号密码,修改初始密码即可对防火墙进行配置。华为ensp默认账号:admin 密码:Admin@123

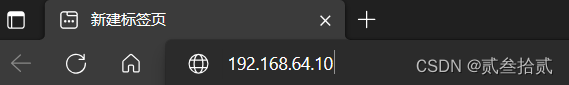

修改管理接口IP,防火墙的管理接口为 g0/0/0 接口,默认IP为192.168.0.1/24,将其修改为和云设备加载的虚拟网卡相同网段的IP,并开启接口服务。

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 192.168.64.10 24 —— 云设备加载的虚拟网卡IP为 192.168.64.1

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit —— 开启接口服务

通过浏览器使用 g0/0/0 接口 IP 进入防火墙的web操作界面。使用修改后的用户名和密码进行登录。

将接口划入拓扑中规划好的安全域,并按照地址规划给接口配置IP地址。

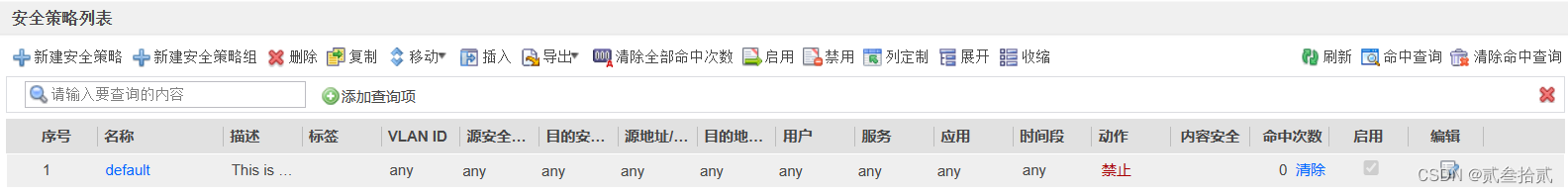

配置防火墙策略,放通 trust 到 untrust 区域的流量,因为防火墙默认禁止所有区域之间的通讯。默认策略如下:

做策略:未填写默认为any。

给防火墙添加到达 30.1.1.0/24 网段的路由。

测试 trust 区域能否访问 untrust 区域,在 pc1 上ping pc2。

测试 trust 区域能否访问 untrust 区域,在 pc1 上ping pc2。

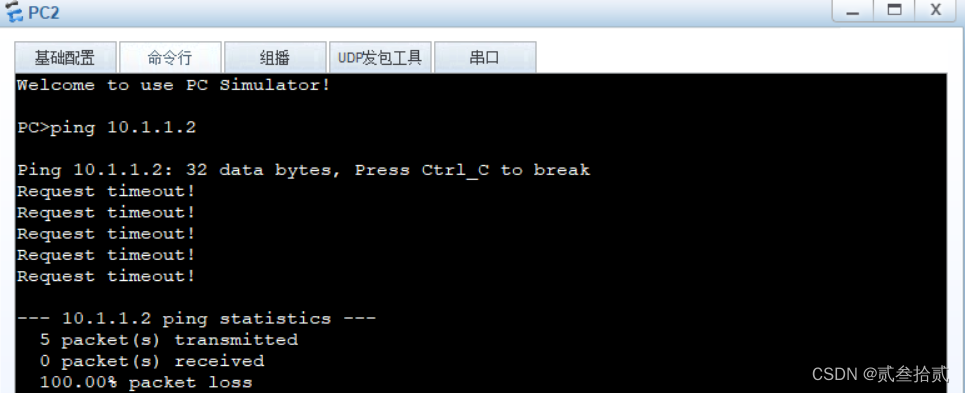

测试 untrust 区域能否访问 trust 区域,在 pc2 上ping pc1。

测试 untrust 区域能否访问 trust 区域,在 pc2 上ping pc1。

总结:在防火墙上做策略时只放通了源安全区域为 trust,目标安全区域为 untrust 的流量,因此 trust 区域能够成功访问 untrust 区域,但 untrust 区域无法访问 trust 区域,实现了对流量的控制。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?