Discuz漏洞复现

漏洞描述:

Discuz ML! V3.X存在代码注入漏洞,攻击者通过精心构建的请求报文可以直接执行恶意的PHP代码,进一步可获取整个网站的服务器权限。

漏洞影响版本:

Discuz!ML v.3.4 、Discuz!ML v.3.2 、Discuz!ML v.3.3 product of codersclub.org

(注意:支持多语言切换可能会有这个漏洞!)

环境搭建:

这里用安鸾渗透测试实战平台环境 :地址

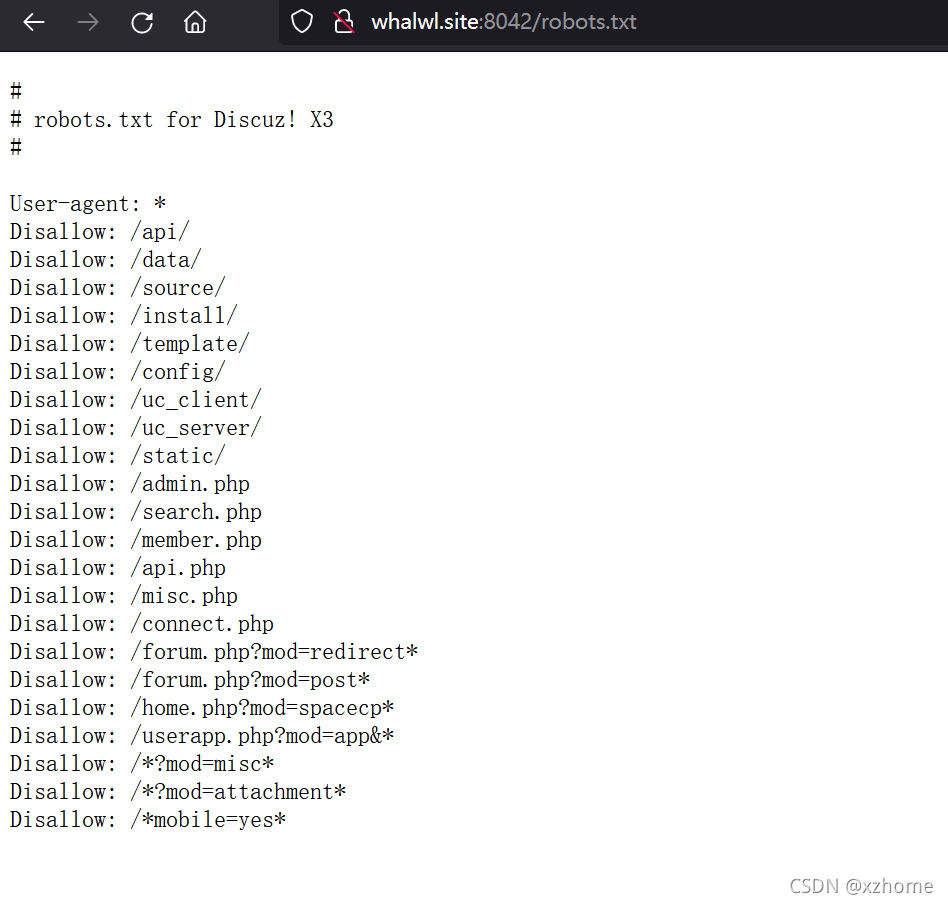

这里访问robots.txt,发现下面有很多路径,访问之后也没发现漏洞。

网站主页也没找到啥可以利用的漏洞

burb进行抓包

经过测试,发现sc后面可以拼接命令,拼接 'phpinfo()'

发现回显

发现回显

拼接shell命令,将shell进行url编码

上传成功,用蚁剑连接,在网站根目录下找到flag

漏洞修复:

对discuz的版本进行全面的升级,在language参数值中进行全面的安全过滤,限制逗号,以及闭合语句的执行,还有\斜杠都一些特殊恶意代码进行拦截,必要的话对其进行转义,如果对代码不是太熟悉的话,也可以找专业的网站安全公司来进行漏洞修复,国内也就SINE安全公司,绿盟,启明星辰比较专业。再一个对discuz目录的权限进行安全分配,限制data目录的脚本执行权限,防止PHP脚本的运行,最重要的就是做好网站的安全防护。

本文详细介绍了Discuz ML v3.X版本存在的代码注入漏洞,攻击者可通过构造特定请求执行PHP代码,影响多个版本。在环境中尝试复现漏洞,并成功上传shell,连接到服务器获取flag。修复措施包括全面升级Discuz版本,过滤language参数,限制脚本执行权限等。建议对不熟悉的代码寻求专业安全公司帮助。

本文详细介绍了Discuz ML v3.X版本存在的代码注入漏洞,攻击者可通过构造特定请求执行PHP代码,影响多个版本。在环境中尝试复现漏洞,并成功上传shell,连接到服务器获取flag。修复措施包括全面升级Discuz版本,过滤language参数,限制脚本执行权限等。建议对不熟悉的代码寻求专业安全公司帮助。

879

879

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?