一、Vulnhub介绍

Vulnhub它是一个提供各种网络攻防靶场的平台,里面大部分的环境是要用VMware或者VirtualBox打开运行的。

二、下载

去vulnhub的官网 https://www.vulnhub.com可以看到各种镜像。

点击某一个进入我们可以看到关于镜像的详细信息,包括:镜像描述、难度等级、下载地址等。

通过下载地址下载完成后会看到一个ovf后缀的文件。

三、导入

打开VMware,依次点击文件-打开,选择我们刚才下载的ovf文件打开,修改虚拟机名称及存储路径并导入。

四、 修改网络配置

1. 设置虚拟机网络适配器

检查虚拟机网络适配器是否选择的NAT模式,不是的话改成NAT模式。

2. 配置网络(如果正常开机能收集到靶机ip地址则忽略此步骤)

第一种情况

靶机正常开机后,我在kali(NAT模式)上使用arp-scan -l 并没有收集到我们靶机的IP地址,怀疑是靶机网络有问题。

我们点击开启虚拟机,到开机的页面我们回车选择第二个Ubuntu的高级选项 (如果出不来这个选择界面,开机时按下shirt键)

进到高级选项,我们再次回车选择第二个进入Linux内核版本的恢复模式

回车后会弹出选择界面,我们选择root回车

出现下面Press Enter for maintenance后再次回车进入命令行模式

通过ifconfig -a命令可以看到此时ens33网卡并没有获取到ip,需要手动配置下

首先在命令行输入mount -o rw,remount / ,否则后面可能无法保存网络配置文件

然后继续输入命令 vi /etc/network/interfaces修改网络配置文件,我看可以看到配置文件中网卡信息与实际信息不符

改成实际的网卡ens33

保存退出,然后输入重启命令:reboot

靶机重启后,我们再次在kali上使用arp-scan -l 命令,可以看到已经收集到靶机的IP:192.168.15.128

第二种情况

开机,按e进入安全模式

找到ro ,将ro及后面内容修改为

rw signie init=/bin/bash

修改前

修改后

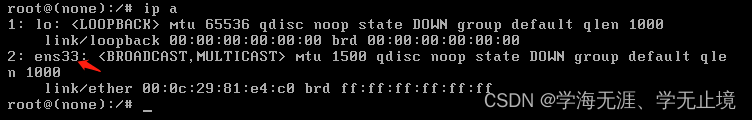

修改完成后,按ctrl+x进入bash,输入ip a查看网卡信息

修改网卡配置文件,将配置文件中网卡改为ens33(根据实际网卡修改)

vi /etc/network/interfacers

修改完成后,输入:wq保存退出后重启系统

如果发现没有interfacers文件,则按照下面方法

进入/etc/netplan

cd /etc/netplan

ls

nano ls出来的文件

将yaml配置文件中网卡名修改为实际查到的网卡名,ctrl+x保存后重启即可

靶机重启后,我们再次在kali上使用arp-scan -l 命令,可以看到已经收集到靶机的IP:192.168.15.130

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?