DAY40:攻击主机平台及常用工具

1、虚拟机

1.1、虚拟机概述

虚拟机指通过软件模拟的具有完整硬件系统功能,运行在一个完全隔离环境中的完整计算机系统,在实体计算机中能够完成的工作在虚拟机中都能够实现。

VirtuaIBOX和VMware Workstation Player

1.2、网络连接模式

(1)桥接模式

在桥接模式中,虚拟机是一台独立的机器,在此模式下,虚拟机和主机就好比插在同一台交换机上的两台计算机。如果主机连接到开启了DHCP 服务的路由器上,虚拟机就能够自动获得|P地址。如果局域网内没有能够提供 DHCP 服务的设备,就需要手动配置 IP 地址

(2)NAT模式

NAT (Network Address Trans lator)表示网络地址转换,在这个网络中,虛拟机通过与物理机的连接来访问网络。虛拟机能够访问主机所在局域网内所有网段的计算机。但是,除了主机,局域网内的其它计算机都无法访问虚拟机。

(3)Host-only模式

Host-onIy 虛拟网络是最私密和严格的网络配置,虚拟机处于一个独立的网段中,与NAT模式比较可以发现,在Host-on|y模式 下虚拟机是无法上网的。但是,在 Host-only 模式下所有虚拟机可以互访。如果没有开启Windows的连接共享功能,那么,除了主机,虚拟机与主机所在局域网内的所有计算机之间都无法实现互访。

2、Kali Linux 渗透测试平台及常用工具

(1) WCE(Windows凭据管理器)

是安全人员广泛使用的一种安全工具,用于通过 Penetration Testing 评估 Windows 网络的安全性,支持 Windows XP/ Server 2003 / Vista /7/ Server 2008/8 ,常用于列出登录会话,以及添加、修改、列出和删除关联凭据

(2)minikatz

用于从内存中获取明文密码、现金票据和密钥等

(3)Responder

用于嗅探网络内所有的 LLMNR 包和获取各主机的信息,提供多种渗透测试环境和场景,包括HTTP/HTTPS、SMB、SQL Server、FTP、IMAP、 POP3

(4)BeEF

是一款针对浏览器的渗透测试工具,可以通过XSS漏洞,利JavaScript代码对目标主机的浏览器进行测试,也可以配合 Metasploit 进一步对目标主机进行测试

(5)PowerSploit

是一款基于PowerShell的后渗透(Post-Exploitation) 测试框架,其包含很多Power Shell 脚本,主要用于渗透测试中的信息搜集、权限提升、权限维持

(6)Empire

是一款内网渗透测试工具,有丰富的模块和接口,用户可以自行添加模块和功能

(7)smbexec

是一个使用Samba 工具的快速PsExec 类工具

(8)Metasploit

我们熟知的 MSF。本质上是一个计算机安全项目(框架),目的是为用户提供有关已知安全漏洞的重要信息,帮助用户制定渗透测试及IDS测试计划、战略和开发方法

(9)Cobalt Strike

是一款后渗透测试平台,适合团队间协同工作

3、Windows 渗透测试平台及常用工具

(1)Nmap

网络发现和安全审计工具,用于发现主机、扫描端口、识别服务、识别操作系统等

(2)Wireshark

一个免费开源的网络协议和数据包解析器

(3)sqlmap

用于检测和执行应用程序中的 SQL 注入行为,也提供对数据库进行攻击测试的选项

(4)Burp Suite

用于 Web 应用程序进行安全测试的集成平台

(5)Hydra

网络登录破解工具

(6)PuTTY

一个免费开源的 SSH 和 TeInet 客户端,可用于远程访问

(7)PowerSploit

是一款基于 PowerShell 的后渗透 (Post-Exp loitation) 测试框架,其包含很多 PowerShell 脚本,主要用于渗透测试中的信息搜集、权限提升、权限维持

(8)Nishang

是一款针对 PowerShell 的渗透测试工具,集成了框架、脚本 (包括下载和执行、键盘记录、DNS、延时命令等脚本) 和各种 Payload

(9)Cain&Abe

Windows 中的一个密码恢复工具,可以通过嗅探网络,使用 Dictionary、BruteForce、Cryptana lysis,破解加密密码、记录 VoIP 会话、恢复无线网络密钥、显示密码框、发现缓存中的密码、分析路由信息,并能恢复各种密码

4、Windows PowerShell

Windows PowerShell 是一种命令行外壳程序和脚本环境,它需要. NET环境的支持,也可以看作是命令提示符cmd. exe的扩展在Windows7 以上的操作系统中是默认安装的脚本可以在内存中运行,不需要写入磁盘几乎不会触发杀毒软件。可以远程执行目前很多工具都是基于 PowerShell 开发的,使 Windows 脚本的执行变得更容易。cmd. exe的运行通常会被阻止,但是 PowerShell 的运行通常不会被阻止可用于管理活动目录

4.1、PowerShell 常用指令

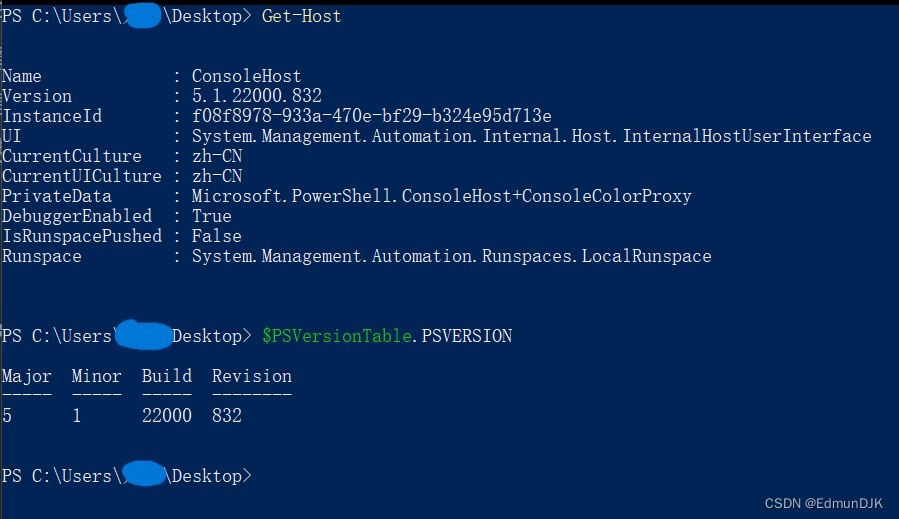

查看PowerShell版本

Get-Host

$PSVersionTable.PSVERSION

新建目录

New-ltem 路径+名字 -type 文件类型

New-ltem C:/test -type Directiry

新建文件

New-ltem C:/test.txt -type File

设置文本内容

Set-Content 路径+名字 -Value 内容

Set-Content C:/test/test.txt -Value "Hello world"

显示文本内容

Get-Content 路径+名字

Get-Content C:/test/test.txt

追加内容

Add-Content 路径+名字 -Value 内容

Add-Content C:/test/test.txt -Value "123456"

清除内容

Clear-Content 路径+名字

Clear-Content C:/test/test.txt

4.2、.ps1文件

一个PowerShell 脚本就是一个简单的文本文件,其扩展名是.ps1,PowerShell 脚本文件包含一系列的 PowerShell 命令,每个命令显示为独立的一行。

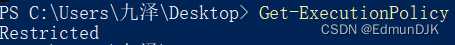

执行策略

为了防止使用者运行恶意脚本,PowerShell 提供了一个执行策略,在默认情况下这个策略被设置为“不能运行”,如果PowerShell 脚本不能运行,可以使用Get-ExecutionPolicy查询当前的执行

Restricted:脚本不能运行(默认设置)

RemoteSigned:在本地创建的脚本可以运行,但从网上下载的脚本不能运行

ALLSigned:仅当脚本由信任的发布者签名时才能运行

Unrestr icted:允许所有脚本运行

使用下面的命令来设置 PowerShell 的执行策略

Set-ExecutionPolicy <执行策略>

4.3、运行脚本

想要运行一个 PowerShell 脚本,必须输入完整的路径和文件名,-个例外情况是如果 PowerShell 脚本文件刚好在系统目录中,在命令提示符后直接输入脚本文件名即可运行脚本。

4.4、管道

管道的作用是将一个命令输出作为另一个命令的输入,两个命令之间用"|"连接,例如get-process p* | stop-process,让所有正在运行的且名字以字符 “p” 开头的程序停止运行

是如果 PowerShell 脚本文件刚好在系统目录中,在命令提示符后直接输入脚本文件名即可运行脚本。

4.4、管道

管道的作用是将一个命令输出作为另一个命令的输入,两个命令之间用"|"连接,例如get-process p* | stop-process,让所有正在运行的且名字以字符 “p” 开头的程序停止运行

3004

3004

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?