SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

一.问题分析:简易模型

下面是我写的一个简易的登录系统,连接数据库的方式已经封装到JDBCUtils工具类中,通过键盘录入账号和密码完成sql语句,执行查询的sql语句后通过判断结果集re是否有内容来判断是否登录成功。

import java.sql.Connection;

import java.sql.ResultSet;

import java.sql.SQLException;

import java.sql.Statement;

import java.util.Scanner;

public class JdbcDemo3 {

public static void main(String[] args) {

//键盘录入,接收用户名和密码

Scanner scanner = new Scanner(System.in);

String username = scanner.nextLine();

String password = scanner.nextLine();

//调用方法

boolean flag = new JdbcDemo3().login(username,password);

//判断结果,输出不同语句

if(flag){

System.out.println("登录成功");

}else {

System.out.println("登录失败");

}

}

/**

* 登录方法

* @param username

* @param password

* @return

*/

public boolean login(String username,String password){

if(username == null || password == null){

return false;

}

Connection connection = null;

Statement stmt = null;

ResultSet rs = null;

try {

//连接数据库判断是否登录成功

connection = JDBCUtils.getConnection();

//定义sql

String sql = "select * from user where username = '"+username+"' and password = '"+password+"'";

//打印sql语句

System.out.println(sql);

//获取执行sql的对象

stmt = connection.createStatement();

//执行查询

rs = stmt.executeQuery(sql);

//判断

return rs.next();

} catch (SQLException exception) {

exception.printStackTrace();

}finally {

JDBCUtils.close(rs,stmt,connection);

}

return false;

}

}

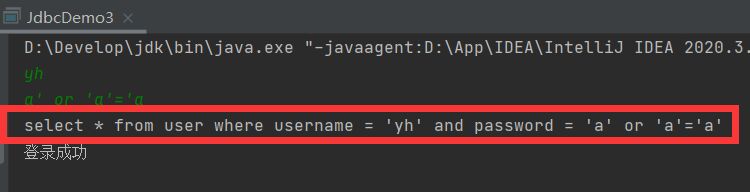

下面是一个实验:

输入

yh

a’ or ‘a’='a

输出

登录成功

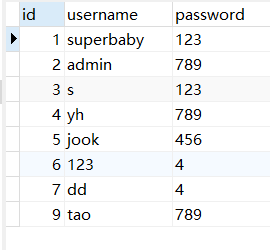

这里就出现了问题,可以看一下我们数据库里面的信息,并没有这一条。

这里我们打印一下sql语句

可以看出,在拼接sql时候,有一些sql的关键词参与字符串的拼接会造成一些安全问题。 这里用来一个or,而or后面是恒等式,则会导致where条件限制为true,相对于没有限制,则该语句与select * from user的效果是一模一样的,会被恶意窃取数据库内的所有信息。

可以看出,在拼接sql时候,有一些sql的关键词参与字符串的拼接会造成一些安全问题。 这里用来一个or,而or后面是恒等式,则会导致where条件限制为true,相对于没有限制,则该语句与select * from user的效果是一模一样的,会被恶意窃取数据库内的所有信息。

二.解决方案:使用PreparedStatement

java.sql包中的PreparedStatement 接口继承了Statement,并与之在两方面有所不同:有人主张,在JDBC应用中,如果你已经是稍有水平开发者,你就应该始终以PreparedStatement代替Statement.也就是说,在任何时候都不要使用Statement。

PreparedStatement提供了预编译的方法来防止sql拼接造成的sql注入问题。

原本的sql语句有所变化,在PreparedStatement中采用?充当占位符,通过setXxx(?位置,?的值)来传值。

select * from user where username = ? and password = ?

import java.sql.*;

import java.util.Scanner;

public class JdbcDemo3 {

public static void main(String[] args) {

//键盘录入,接收用户名和密码

Scanner scanner = new Scanner(System.in);

String username = scanner.nextLine();

String password = scanner.nextLine();

//调用方法

boolean flag = new JdbcDemo3().login(username,password);

//判断结果,输出不同语句

if(flag){

System.out.println("登录成功");

}else {

System.out.println("登录失败");

}

}

/**

* 登录方法

* @param username

* @param password

* @return

*/

public boolean login(String username,String password){

if(username == null || password == null){

return false;

}

Connection conn = null;

PreparedStatement pstmt = null;

ResultSet rs = null;

try {

//连接数据库判断是否登录成功

conn = JDBCUtils.getConnection();

//定义sql

String sql = "select * from user where username = ? and password = ?";

//获取执行sql的对象

pstmt = conn.prepareStatement(sql);

//给问号赋值

pstmt.setString(1,username);

pstmt.setString(2,password);

//执行查询,不需要传递sql

rs = pstmt.executeQuery();

//判断

return rs.next();

} catch (SQLException exception) {

exception.printStackTrace();

}finally {

JDBCUtils.close(rs,pstmt,conn);

}

return false;

}

}

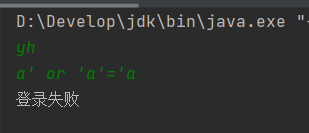

运行测试,这里就正常了。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?