在应急响应时,首先应判断系统是否存在植入Webshell的可能。根据事件发生的时间进行排查,对攻击路径进行溯源分析。如果网站被植入暗链或出现单击链接跳转到其他网站(如博彩网站、色情网站等)的情况,应首先排查网站首页相关js,查看是否被植入了恶意跳转的js。如网站首页被篡改或其他被攻击的现象,则应根据网站程序信息,如程序目录、文件上传目录、war包部署目录,使用工具(如D盾)和搜索关键字(如eval、base64_decode、assert)方式,定位到Webshell文件并清除。然后根据日志进行溯源分析,同时除了进行Web应用层排查,还应对系统层进行全面排查,防止攻击者在获取Webshell后执行了其他的权限维持操作。可以从以下几个方向进行初步排查,分别包括Webshell排查、Web日志分析、系统排查、日志排查、网络流量排查。最后进行清除加固。

初步预判

了解Webshell事件表现

- 植入Webshell,系统可能会出现的异常现象如下:

-

- 网页被篡改,或者网站中发现非管理员设置的内容;

- 出现攻击者恶意篡改网页或网页被植入暗链的现象;

- 发现安全设备告警,或被上级部门通报遭遇Webshell。

- 如图所示,查看网页,发现该网页被植入了赌博网站的暗链。

-

- 如图所示,安全设备出现网页后门告警。

判断Webshell事件发生时间

- 根据异常现象发生时间,结合网站目录中Webshell文件的创建时间,可大致定位事件发生的时间段。如图所示,Webshell文件的创建时间为2018年11月7日,20:20:24。

判断系统架构

- 应急响应工程师应收集系统信息,为快速溯源分析提供前期准备工作,可参考表6.4.1中内容,此定位系统可能存在的漏洞。

| 项目 | 内容 |

| 服务器 | Windows、Linux 等 |

| 内容管理系统(CMS) | Jeecms、Wordpress、Drupal、TRS WCM、Phpcms、Dedecms 等 |

| 中间件 | Tomcat、IIS、Apache、WebLogic、JBoss、Websphere、Jetty 等 |

| 框架 | Struts2、Thinkphp、Spring、Shiro、Fastjson 等 |

| 数据库 | Tomcat、IIS、Apache、WebLogic、Struts、MySQL 等 |

| 脚本语言 | ASP、PHP、JSP 等 |

| 业务架构 | 如前端网页内容是否是后端通过 FTP 上传的(新闻网偏多)等 |

Webshell排查

Windwos系统排查

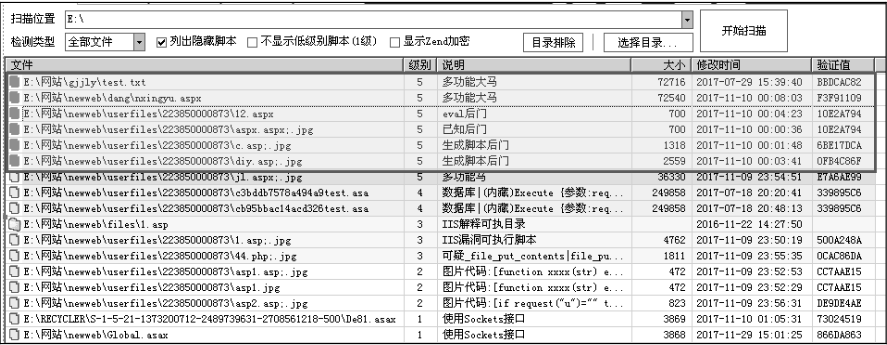

- 可利用Webshell扫描工具(如D盾)对应用系统部署目录进行扫描,如网站D:\WWW\目录,或者将当前网站目录文件与此前备份文件进行对比,查看是否存在新增的不一致内容,确定是否包含Webshell相关信息,并确定Webshell位置及创建时间。D盾扫描出的可疑Webshell文件如图所示。

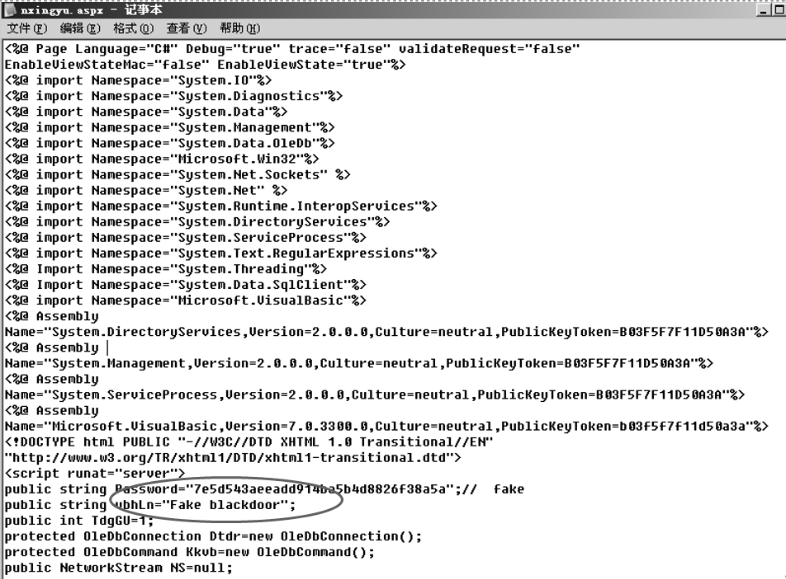

- 可用文本工具打开发现的可疑文件,查看代码内容,进行进一步确认,如图所示。

Linux系统排查

- 在Windwos系统中使用的Webshell检测方法在Linux系统中同样适用。在Linux系统中,可用河马Webshell查杀工具扫描,也可手工搜索可能包含Webshell特征的文件,图为常用的搜索命令。

- 使用命令搜索到包含命令执行参数的可疑Webshell文件“JspSpy.jsp”及“caidaoshell.jsp”如图所示。

Web日志分析

Windwos系统排查

- 接下来,需要对Web日志进行分析,以查找攻击路径及失陷原因,常见Web中间件默认路径如表6.4.3所示。

| Web中间件 | 默认路径 |

| Apache | apache\logs\error.log、apache\logs\access.log |

| IIS | C:\inetpub\logs\LogFiles、C:\WINDOWS\system32\LogFiles |

| Tomcat | tomcat\access_log |

- 以IIS为例,可以打开【Microsoft日志记录属性】对话框,查看日志文件目录及日志文件名,如图所示。

-

- 根据Webshell文件创建时间,排查对应时间范围的IIS访问日志,可以发现最早的访问是在2017年11月9日,如图所示。

- 进一步搜索Webshell文件创建时间前后的相关日志,可以看到在访问时间之前有利用Post方法访问Upload_user.aspx上传页面的情况,判断攻击者可能利用Upload_user.aspx页面的文件上传功能包含了Webshell的文件,且当前的中间件IIS6存在的后缀名解析漏洞,使得文件执行,如图所示。

- 进一步分析得知该Upload_user.aspx页面需要登录后台才能访问。从日志中可以发现,攻击者在访问上传页面之前还能访问登录页面,由于Web应用日志默认不记录POST请求体,且通过测试发现网站后台存在弱密码用户,弱密码为123456,因此攻击者可以轻易登录后台,进而利用该上传功能上传Webshell,如图所示。

- 因此,通过Web日志分析我们可以大致推断出攻击者路径及攻击方法。

Linux系统排查

- 在Linux系统中,常见Web中间件默认路径如表所示。

| Web中间件 | 默认路径 |

| Apache | /etc/httpd/logs/access_log /var/log/httpd/access_log |

| Nginx | /usr/local/nginx/logs |

- 可以根据发现Webshell的时间、系统异常的时间或Webshell查杀工具定位到木马的时间对相关时间段日志进行分析。如图所示,根据发现Webshell的时间,分析相关时间段日志,发现了攻击者利用Dedems后台Getshell漏洞上传的Webshell。

- 在Linux日志排查时,为方便日志检索及溯源分析,列举了常用日志检索命令,如表所示。

| 检索命令 | 描述 |

| find . access_log | grep xargs ip find . access_log | grep xargs filename | 定位具体的IP地址或文件名 |

| cat access.log | cut -f1 -d " " | sort | uniq -c | sort -k 1 -r | head -10 | 查看页面访问排名前10的IP地址 |

| cat access.log | cut -f4 -d " " | sort | uniq -c | sort -k 1 -r | head -10 | 查看页面访问排名前10的URL地址 |

系统排查

- 攻击者上传Webshell后,往往还会执行进一步的操作,如提权、添加用户、写入系统后门等,实现持久化驻留。因此,还需要对系统进行排查,主要排查内容如下。

Windwos

用户信息排查

- 用户排查

-

- 使用【net user】命令,可直接查看用户信息(此方法看不到隐藏用户),若发现存在非管理员使用账户,则可能为异常账户,如图所示“hacker”。如果需要查看某个账户的详细信息,可使用【net user username】命令

- 隐藏用户排查

-

- 打开【计算机管理】窗口,单击【本地用户和组】,可查询隐藏用户,用户名称以¥结尾的为隐藏用户,如图所示。

- 克隆用户排查

-

- 可使用注册表,利用F值进行对比,以排查克隆用户,详情见2.1.2节。也可直接使用LP_Check工具排查克隆账户。图中的“shadow$”即为克隆用户。

进程、服务、驱动、模块、启动项排查

- 进程排查

-

- 在排查可疑进程时,可以关注进程名称,对于异常的、不常见的名称要格外注意,另外可以重点观察进程的路径、CPU占用信息等。

-

- 打开【系统信息】和【任务管理器】窗口,均可查看进行名称及其相应的执行文件。攻击者通常会模仿系统进程的命名规则来伪装,如图所示,“schost.exe”为模仿系统进程“svchost.exe”命名的恶意进程。

-

- 进程信息还可以使用PCHunter工具查看,信息中黑色的条目代表微软进程;蓝色的条码代表非微软进程,可能是第三方应用程序的进程,蓝色缺少文件厂商信息的进程需多加关注;红色的条目代表可疑进程、隐藏服务、被挂钩函数。图为使用PCHunter工具查看的进程信息,其中“schost.exe”被标记为恶意程序,与上述方法查找的一致。

- 服务排查

-

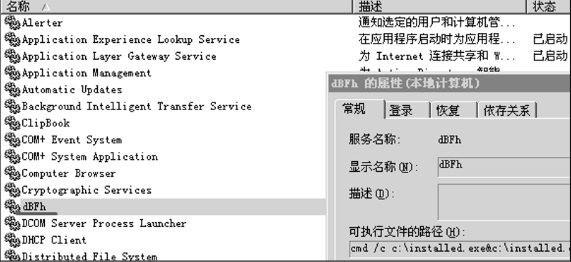

- 在【系统信息】窗口中,单击【软件环境】下的【服务】,可查看服务的启动情况及其对应的启动文件。或使用【services.msc】命令,也可以直接查看服务。如图所示,名称为“dBFh”的服务缺少描述内容,且其为非系统常见服务,属性中显示其通过cmd执行install.exe程序。随后我们可以进一步定位到C盘目录下的install.exe恶意样本文件。此次的异常服务较为明显。

-

-

-

、

-

-

- 驱动、模块、启动项排查

-

- 在系统排查中,还要对驱动、模块、启动项的内容进行排查,具体方法见第二章。

网络连接排查

- 使用系统自带的【netstat -ano】命令,可查看当前网络连接情况,定位可疑的ESTABLISHED连接。如果当前服务器只允许对指定IP地址建立连接,那么若未发现在指定范围内的连接情况,则很可能是异常连接,如图所示,此连接的外部地址不在已知范围内,因此初步判断为可疑连接。

- 也可以使用工具(如TCPView)查看网络连接详细信息。TCPView可用于检测当前系统中的进程及其对应的连接状态。当进程标记为绿色时,表示该连接为新发起的连接,当进程标记为红色时,表示该连接为结束状态。图为使用TCPView查看连接的情况,其中标记的为新发起的连接。

任务计划排查

- 攻击者在攻击成功后,添加任务计划往往是为了持久化控制。任务计划日志通常存放在 C:\WINDOWS\System32\Tasks目录下,可以直接打开系统自带的【任务计划程序】窗口进行查看。若发现非自定义的任务计划,则较为可疑,需进行排查。图中的Autocheck、Ddrivers、WebServers为非自定义任务计划,同时,通过查看任务详情可知其操作是利用cmd执行mshta加载远程恶意文件的,为典型异常任务计划。

文件排查

- 攻击者在攻击成功后可能会在本地留下过程文件,这时需要应急响应工程师排查各个盘符下的相关敏感目录,以便确定是否存在异常文件。

- temp相关目录

-

- temp指系统临时文件夹,用于存储系统临时文件。在Windows系统中,常见temp目录主要分布在如下位置:

- C:\Windows\temp;

- C:\Users\Administrator\AppData\Local\temp。

- 在寻找可疑文件时,先重点查看攻击时间范围内的文件,然后通过文件命令来判断。一般凡是在非系统System32或Syswow64目录下的svchost.exe文件基本为恶意文件,另外,命名特殊的文件也要重点排查。发现可疑文件后,可疑提取样本做进一步的鉴定。m.psl为powershell文件,直接利用文本编辑器打开可以查看内容,还有mkatz.ini也为典型的恶意文件,如图所示。

- recent相关目录

-

- 可通过查看最近打开的文件,判断可疑文件,目录如下:

- C:\Documents and Settings\Administrator\recent;

- C:\Documents and Settings\Default User\recent。

- 我们可根据文件夹内文件列表的时间进行排序,查找可疑文件,也可通过搜索指定日期或日期范围内的文件夹及文件来查找,如图所示。

-

Linux系统排查

用户信息排查

- 使用【cat /etc/passwd】命令,可查看系统用户信息,与管理员确认是否存在未知新增用户。如图所示,发现未知admin用户,具备admin用户,具备root权限,因此需要进行重点排查。

- 排查中需要关注UID为0的用户,因为在一般情况下只有root用户的UID为0,其他用户的UID如果设置为0,即用于root权限,需要重点排查。但需要注意的是,UID为0的用户也不一定都是可疑用户,如Freebsd默认存在toor用户,且UID为0,toor在BSD官网的解释为root替代用户,属于可信的。常用的分析可疑用户的命令如表所示。

| 操作命令 | 描述 |

| awk -F: '{if($3==0)print $1}' /etc/passwd | 查看UID为0的用户 |

| cat /etc/passwd|grep -v "nologin" |grep -v "false" | 查看能够登录的用户 |

| awk -F: 'length($2)==0 {print $1}' /etc/shadow | 查看是否存在空口令的而用户 |

- 可以看到UID为0的用户除了root,还有admin。如果admin是非已知用户,那么极有可能为可疑用户,如图所示。

进程、服务、网络连接排查

- 在Linux系统中,可以使用【pa aux】命令查看系统进程,如图所示。

-

-

- 其中,USER列表表示启动进程的用户名,PID列表示进程的PID值,TIME列表示进程已经运行的时间,COMMAND列表示启动进程的命令。在排查中,应优先关注CPU、内存占用较高的进程。若要强制结束进程,则可以使用【kill -9 PID】命令,如【kill -9 13009】,即可结束PID值为13009的进程。

-

- 使用【netstat -anp】命令,可查看网络连接、进程、端口及对应的PID等,如图所示。排查时可优先关注对外连接的进程,或连接高危端口的进程。

- 根据PID,使用【ls -alh /proc/PID】命令,可查看其对应的而执行程序。如使用命令【ls -alh /proc/1021】,可查询PID为1021的可执行程序,发现文件chronyd,如图所示。

- 若为恶意进程,可以使用【kill -9 PID】命令结束进程,然后使用【rm -rf filename】命令删除进程。如果root用户都无法删除相关文件,那么很有可能是因为被加上了i属性。如果root用户都无法删除相关文件,那么很有可能是因为文件被加上了i属性(设定文件不能被删除、改名、设定连接关系,同时不能写入或新增内容)。此时,需要使用【lsatter filename】命令查看文件属性,然后使用【chattr -i filename】命令移除i属性,进而删除文件。

- 也可使用【lsof - p PID】命令查看PID对应的而可执行程序。如使用【lsof -p 1021】命令,可 查询PID为1021的可执行程序,可以得到同样的结果,如图所示。

- 可使用【lsof -i:port】命令查看指定端口对应的可执行程序。如使用【lsof -i:10843】命令,可查询端口为10843的可执行程序,如图所示。

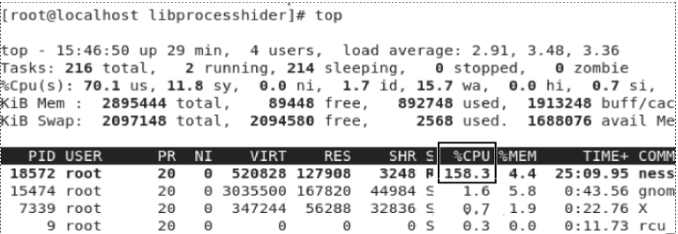

- 使用【top】命令,可以根据CPU、内存占用率查看可疑进程。如图所示,该进程占用大量CPU,因此需要进行重点关注和排查。

- 查看隐藏进程

- 可以借助unhide工具排查隐藏进程。unhide是一个小巧的网络取证工具,能够发现隐藏的进程和YCP/UDP端口。该工具在Linux、UNIX、MS-Windows等操作系统中都可以使用。

- 在CentOS中安装undide时,首先需要安装epel源(使用命令【yum -y install epel -release】),然后安装unhide(使用命令【yum -y install undide】)。例如,在应急响应中发现攻击者利用LD_PRELOAD劫持系统函数,将恶意动态链接库路径写入/etc/ld.so.preload(没有则创建)配置文件,使对应的恶意动态库链接库文件隐藏。执行【ps】和【top】命令均无法看到恶意进程,但使得【unhide proc】命令可查看出隐藏的恶意进程。图为执行的恶意程序,图为使用【ps】命令可查看出隐藏的恶意进程。未发现恶意程序,图为使用undide工具检测,发现该恶意进程。

- 查看系统运行的服务

- 使用【chkcofig --list】命令,可查看系统运行的服务,核查是否存在异常服务,如图所示。

-

-

、

-

开机自启动排查

- 攻击者在攻击成功之后往往会设置开机自启动,以实现持久化控制。在Linux系统中,系统启动内核挂载根文件系统,然后启动并运行一个init程序,init程序是非内核进程中第一个被启动运行的,因此它的PID的值总是1,init读取其配置文件来进行初始化工作,Init程序的配置文件如图所示,这里以服务器常用的centos操作系统为例。

| 操作系统 | 配置文件 |

| CentOS 5 | /etc/inittab |

| CentOS 6 | /ect/inittab 、/etc/init/*.conf |

| CentOS 7 | /etc/systemd/system 、/usr/lib/systemd/system |

- init进程的任务就是运行开机启动的程序,linux系统为不同的场合分配不同的开机启动程序,又称为“运行级别”(runlevel),如图所示。

- 7个运行级别分别对应7个目录,如图所示,可以看到/etc目录下的7个文件夹/rc[0-6].d其实就是/rc.d/rc[0-6]的软连接,目的是保持与UNIX系统的兼容性。

- 在上述每个目录下有对应的启动文件,图为软连接文件,真是文件都存放在/etc/rc.d/init.d/目录中,文件名都是“字母S[K]+两位数字+程序名”的形式。字母S表示Start,也就是启动的意思,字母K表示Kill,也就是关闭的意思。

- 在/ect/rc.d目录下还有init.d目录和rc.local文件,如图所示。init.d目录通常用于存放一些脚本,包括Linux系统中以rpm包安装时设定的一些服务的启动脚本,类似于Windwos系统中的注册表;rc.local文件会在用户登录之前读取,在每次启动时都会执行一次,也就是说,如果有任何需要在系统启动时运行的工作,那么只需要写入/ect/rc.d/rc.local配置文件即可。

- 因此,在进行应急响应处置时应重点关注以下目录文件(依系统而定)

-

- /etc/inittab;

- /etc/init/*.conf;

- /etc/systemd/system;

- /etc/rc.d/rdN.d;

- /etc/rc.d/local;

- /etc/rc.d/init.d。

定时任务排查

- 在应急响应中,定时任务也是重要的排查点,攻击者通常用其进行持久化控制。一般常用的【ctrontab -l】命令是用户级别的,保持在/var/spool/cron/{user}中,每个用户都可以使用【crontab -e】命令编辑自己的定时任务列表。而/etc/crontab是系统级别的定时任务,只有root账号可以修改。另外,还需要注意的有/etc/cron.hourly、/etc/cron.daily、/etc/cron.weekly、/etc/cron.monthly等周期性执行脚本的目录。例如,攻击者若想每日执行一个脚本,则只需将脚本放到/etc/cron.daily下,并且赋予执行权限即可。

【crontab -l】命令

- 可查看当前用户的定时任务,检查是否有后门木马程序启动相关信息。如图所示,发现存在每隔23分钟向远程网盘下载恶意文件的服务。

【ls /etc/cron*】

- 可查看etc目录系统级定时任务相关文件。通过排查发现,在cron.hourly目录下存在恶意oanacroner文件,其每小时会从恶意网盘下载恶意文件并执行,如图所示。

rootkit排查

- roolit是一种恶意软件,功能是在安装目标上隐藏自身及指定的文件、进程和网络连接等信息。rootkit一般会与木马、后门等其他恶意程序结合使用。

【ls -alt /bin】

- 可查看相关系统命令的修改时间,判断是否有更改,如图所示。

【ls -alh /bin】命令,可查看相关文件大小,若明显偏大,则很有可能被替换,如图所示。

【rpm -Va】命令,可查看发生过变化的软件包,若一切校验结果均正常,则不会产生任何输出,图是正常的校验结果。

使用第三方查杀工具

- 如 chkrootkit、rkhunter 进行查杀。使用chkrootkit,若出现 INFECTED,则说明检测出系统后门。使用 rkhunter,在出现异常时,会进行标记并突出显示。需要注意的是,在使用前应将工具更新为最新版本。chkrootkit 运行结果如图所示,rkhunter 运行结果如图所示。

文件排查

通过对一些敏感文件及铭感目录的排查,可判断是否存在攻击者的攻击存留文件,以及修改访问过的文件。

【ls -al】

- 可查看隐藏的文件,如图所示。

【find /-ntime 0】

- 可查看最近24小时内修改过的文件,如图所示。

【stat filename】

- 可查看文件的修改、创建、访问时间。例如,使用【stat echo】,可查看echo文件的相关属性信息,如图所示,应重点关注与事件发生时间接近的文件的情况,或者修改、创建、访问时间存在逻辑错误的文件的去情况。

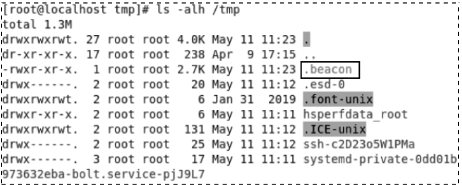

【ls -alh /temp】

- 查看/tem目录文件,发现“.beacon”恶意文件,如图所示。

【ls /alh /root/.ssh】

- 可查看是否存在恶意的ssh公钥,一旦发现非已知ssh公钥,则可能是攻击者写入的。如图所示,发现在某个kali主机上生成的ssh公钥。

日志排查

操作系统日志记录着系统及其各种服务运行的细节,对于溯源攻击者的操作有非常重要的作用。但在大多数Webshell应急响应中,进行日志排查的情况较少,以下进行简要介绍。

Windwos系统排查

查看安全日志

- 多关注其中的特殊事件,如事件ID为4728,指“已向启用了安全性的全局组添加某个成员“,表示添加账户操作,如图所示。

- 表是Webshell应急响应中应重点关注的事件ID,在溯源分析时可参考进行分析。

| 事件ID | 描述 |

| 1102 | 清理审计日志 |

| 4624 | 用户登录成功时会产生的日志 |

| 4625 | 用户登录失败时会产生的日志(解锁屏幕并不会产生) |

| 4672 | 特权用户登录成功时会产生的日志,如登录Administrator,一般会看到4624和4672一起出现 |

| 4720 | 创建用户时会产生的日志 |

| 4722 | 启用用户时会产生的日志 |

| 4724 | 试图重置账号、密码 |

| 4726 | 删除用户时会产生的日志 |

| 4728 | 将成员添加到启用安全的全局组中 |

| 4729 | 将成员从安全的全局组的移除 |

| 4732 | 以向启用的本地组中添加某个成员,如通过在将创建的用户添加到Administrators管理员组时会产生该日志 |

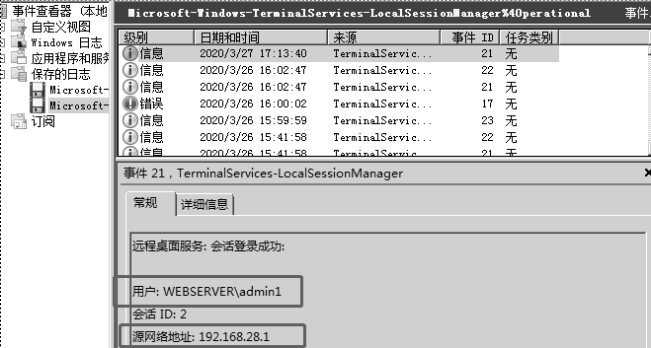

远程桌面登录日志

- 在%SystemRoot%\System32\Winevt\Logs目录下还存在大量其他日志,例如,远程桌面会话日志会记录通过RDP登录的信息,包含登录源网络地址、登录用户等,在Webshell应急响应中也应当关注。其中,事件ID为21,表示远程桌面会话登录成功;事件ID为24,表示远程桌面会话断开连接;事件ID为25,表示远程桌面会话重新连接成功。图是远程桌面会话登录成功的日志。

Linux系统排查

- Linux系统日志一般位于/var/log目录下,几乎保存了系统所有的操作记录,包括用户认证时产生的日志、系统定期执行任务计划时产生的日志、系统某些守护进程产生的日志、系统邮件日志、内核信息等。表为Webshell应急响应常见的系统日志。

| 系统日志 | 描述 |

| boot.log | 记录系统在引导过程中发现的事件,即Linux系统在开机自检过程中显示的信息 |

| messages | 记录Linux系统常见的系统和服务错误信息 |

| secure | Linux系统安全日志,记录用户和工作组变化情况、用户登录认证情况 |

| lastlog | 记录最后一次用户成功登录的时间、登录IP地址等信息 |

| btmp | 记录Linux系统登录失败的用户、时间及远程IP地址 |

| wtmp | 永久记录每个用户登录、注销及系统启动、停机的时间,使用last查看 |

| maillog | 记录系统中运行的邮件服务器的日志信息 |

| bash_histroy | 记录之前是一个的shell命令 |

数据库日志排查

- 数据库日志同样在Webshell应急响应中较少使用,以下进行简要介绍。

MySQL日志

- 在Windwos系统中,MySQL的默认配置路径为C:\Windows\my.ini 、C:\Windows\mysql\my.ini。在Linux系统中,MySQL的默认路径为/etc/mysql/my.cnf。查看是否开启日志审计,若开启,则将显示日志路径。常规MySql日志记录配置见表。

| 操作系统 | 配置信息 |

| Windows | log-error="E:/PROGRA~1/EASYPH~1.0B1/mysql/logs/error.log" log="E:/PROGRA~1/EASYPH~1.0B1/mysql/logs/mysql.log" long_query_time=2 log-slow-queries= "E:/PROGRA~1/EASYPH~1.0B1/mysql/logs/slowquery.log" |

| Linux | log-error=/usr/local/mysql/log/error.log log=/usr/local/mysql/log/mysql.log long_query_time=2 log-slow-queries= /usr/local/mysql/log/slowquery.log |

- MySQL常见的日志记录格式如图所示。

- 查看Webshell当前的用户,若是MySQL,则很可能是通过MySQL漏洞攻击进来的;若是httpd,则说明可能是通过Web攻击进来的。

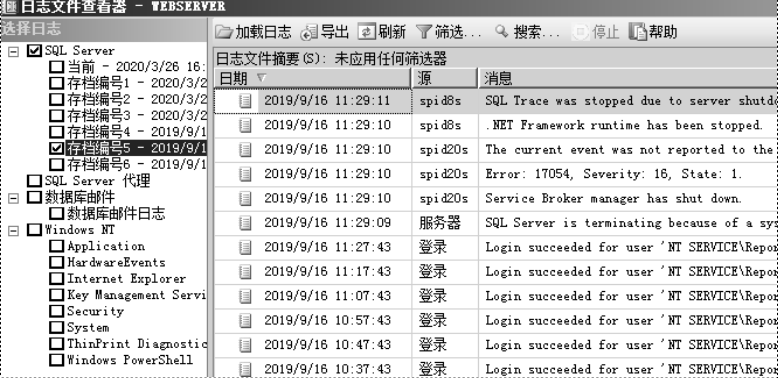

SQL Server日志

- 可以直接利用日志文件查看器分析SQL Server日志,如图所示。

网络流量排查

- 网络流量排查主要利用现场部署的网络安全设备,通过网络流量排查分析以下内容:服务器高危行为、Webshell连接行为、数据库危险操作、邮件违规行为、非法外联行为、异常账号登录行为,为有效溯源提供强有力的支撑。排查发现的告警文件help.jsp如图所示。

- 在缺少流量分析设备时,Windwos系统可以借助抓包工具Wireshark辅助工具分析,具体操作方法可参考2.7节。

- 需要注意的是,若数据包中带有z0、eval、base64_decode,则该数据包很有可能是中国菜刀客户端连接一句话木马时产生的,如图所示。

- 若数据包中带有特殊的Referer、Accept-Language,则一般是攻击者利用Weevely Webshell 工具连接产生的,如图所示。

- 如果攻击者在攻击成功后利用 msf 中的 reverse_tcp 上线,那么在 Wireshark数据包中一般会有 PSH 标志位,如图所示。

清除加固

- 清除加固的方法如下:

- 处置时先断网,清理发现的 Webshell;

- 如果网站被挂黑链或者被篡改首页,那么应删除篡改内容,同时务必审计源码,保证源码中不存在恶意添加的内容;

- 在系统排查后,及时清理系统中隐藏的后门及攻击者操作的内容,若发现存在 rootkit 类后门,则建议重装系统;

- 对排查过程中发现的漏洞利用点进行修补,切断攻击路径,必要时可以做黑盒渗透测试,全面发现应用漏洞;

- 待上述操作处置完成,重新恢复网站运行。

210

210

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?