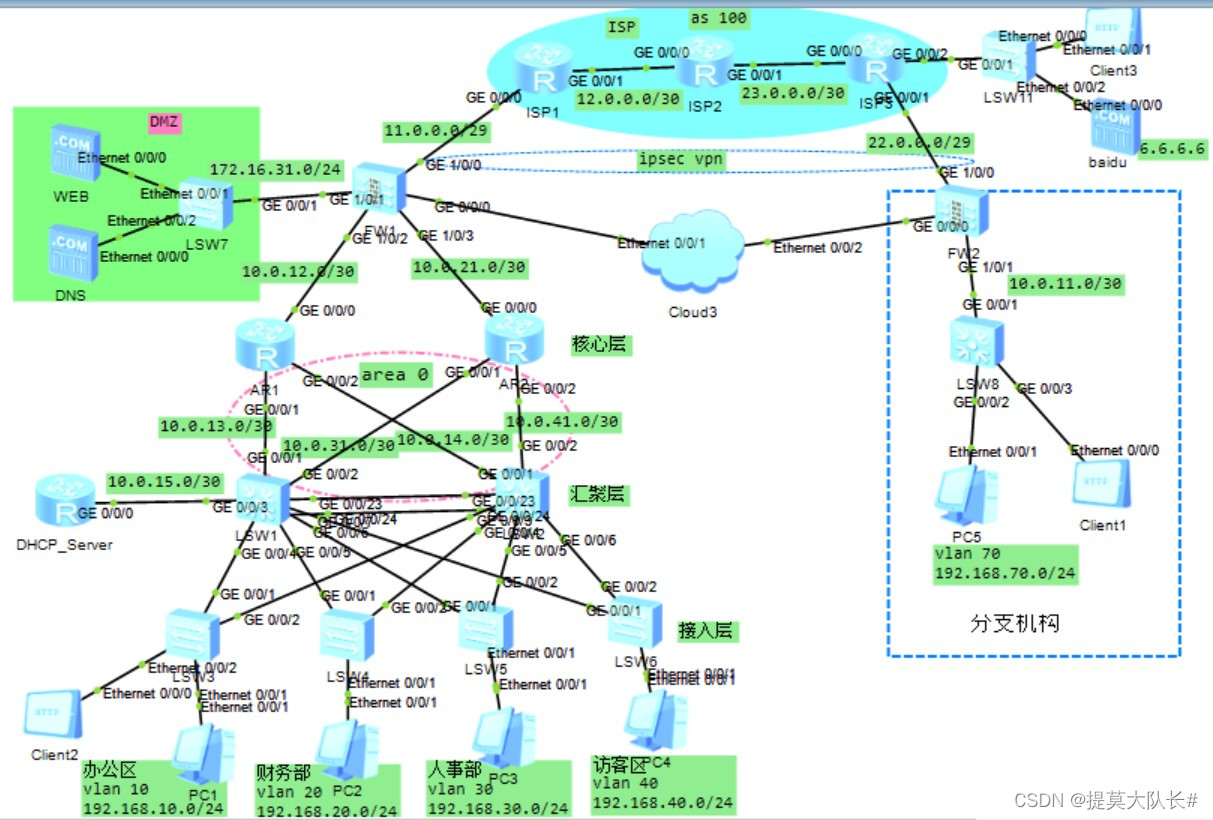

设备型号说明

ENSP版本:1.3.00.100

接入交换机:S3700

汇聚交换机:S5700

所有路由器:AR2220

防火墙:USG6000V

1、拓扑图规划

2、要求

1、企业内网划分多个vlan,减少广播域大小,提高网络稳定性;

2、汇聚交换机之间配置Eth-trunk,模式为LACP;

3、所有用户均通过DHCP自动获取IP地址;

4、在汇聚层交换机使用MSTP+VRRP技术实现负载均衡以及增加网络的可靠性;

5、LSW1为VLAN 10、20的网关及根桥;

6、LSW2为VLAN 30、40的网关及根桥;

7、限制财务部(vlan 20)对其他部门以及外网的访问;

8、访客区域只可以访问服务器以及外网;

9、内网使用OSPF来实现网络互通,并通过调整cost使得LSW1默认从AR1访问外网,LSW2默认从AR2访问外网;

10、内部用户可以通过域名或ip地址访问WEB服务器;

11、Internet用户可以访问WEB服务器;

12、总部出口配置napt,分支机构出口配置easy-ip以实现对外网的访问;

13、使用点到点的IPSec VPN技术,实现总部与分部数据安全传输;

14、ISP之间配置BGP

3、设备配置

3.1 接入层配置

以LSW3为例,需要进行VLAN划分、设置端口类型、以及MSTP配置。

system-view

vlan batch 10 20 30 40 //批量创建VLAN

sysname JR_SW3 //给交换机命名

int e0/0/1

port link-type access //将接口模式设为access

port default vlan 10 //将接口划分到vlan30

stp edged-port enable //设为边缘端口

quit

int e0/0/2

port link-type access

port default vlan 10

stp edged-port enable

quit

port-group group-member g0/0/1 to g0/0/2 //对接口批量进行配置

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

quit

stp mode mstp

stp region-configuration //进入stp配置界面

region-name MSTP //域名

revision-level 0 //修订级别

instance 1 vlan 10 20 //将vlan 10 20加入实例1

instance 2 vlan 30 40

active region-configuration //启动配置3.2 汇聚层交换机配置

以LSW1为例

3.2.1 基本配置

增大vlan 31的开销,使得LSW1默认从AR1访问外网。

system-view

un in en

sysname HJ_SW1

vlan batch 10 20 30 40 13 31 15

int g0/0/1

port link-type access

port default vlan 13

stp disable

quit

int g0/0/2

port link-type access

port default vlan 31

stp disable

quit

int g0/0/3

port link-type access

port default vlan 15

stp disable

quit

port-group group-member g0/0/4 to g0/0/7

port link-type trunk

port trunk allow-pass vlan 10 20 30 40

quit

int lo 0

ip add 3.3.3.3 32

int vlan 13

ip add 10.0.13.2 30

int vlan 31

ip add 10.0.31.2 30

ospf cost 5 //接口ospf开销配为5

int vlan 15

ip add 10.0.15.1 303.2.2 链路聚合

int Eth-Trunk 1 //聚合组名

mode lacp-static //模式为LACP

trunkport g0/0/23 //接口加入聚合组

trunkport g0/0/24

port link-type trunk

port trunk allow-pass vlan all

quit3.2.3 VRRP配置

在LSW1和LSW2分别配置,LSW1作为vlan10、20的主网关,LSW2作为vlan30、40的主网关。

int vlanif 10

ip address 192.168.10.252 24

vrrp vrid 10 virtual-ip 192.168.10.254

//创建VRRP虚拟路由器的标识vrid为10,并配置vrid 10的虚拟IP地址

vrrp vrid 10 priority 120

//设置设备LSW1的优先级为120(缺省值为100),数值越大越优先

vrrp vrid 10 preempt-mode timer delay 6

//配置Master设备的抢占时延为6秒(缺省值为0,立即抢占),以防频繁地进行状态切换

vrrp vrid 10 track interface g0/0/1 reduced 15

//跟踪上行接口g0/0/1的状态,如端口故障则Master优先级降低15

vrrp vrid 10 track interface g0/0/2 reduced 15

dhcp select relay //配置为DHCP中继

dhcp relay server-ip 10.0.15.2 //DHCP服务器的地址

int vlanif 20

ip address 192.168.20.252 24

vrrp vrid 20 virtual-ip 192.168.20.254

vrrp vrid 20 priority 120

vrrp vrid 20 preempt-mode timer delay 6

vrrp vrid 20 track interface g0/0/1 reduced 15

vrrp vrid 20 track interface g0/0/2 reduced 15

dhcp select relay

dhcp relay server-ip 10.0.15.2

int vlanif 30

ip address 192.168.30.252 24

vrrp vrid 30 virtual-ip 192.168.30.254

dhcp select relay

dhcp relay server-ip 10.0.15.2

int vlanif 40

ip address 192.168.40.252 24

vrrp vrid 40 virtual-ip 192.168.40.254

dhcp select relay

dhcp relay server-ip 10.0.15.2

q3.2.4 MSTP配置

在LSW1和LSW2分别配置实例,将VLAN10和VLAN20加入实例1,将VLAN30和VLAN40加入实例2,LSW1为实例1的主根,LSW2为实例2的主根。

stp mode mstp

stp region-configuration //进入stp配置界面

region-name MSTP //域名

revision-level 0 //修订级别

instance 1 vlan 10 20 //将vlan 10 20加入实例1

instance 2 vlan 30 40

active region-configuration //启动配置

stp instance 1 root primary //指定交换机为实例1的根桥

stp instance 2 root secondary //为实例2的备份根桥3.2.5 ACL(限制部门访问权限)

其他财务部不能访问其他部门,财务部不能访问外网(在nat转换时实现,过滤掉财务部的流量)

acl 3000

rule 5 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

//禁止财务部访问办公区

rule 10 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.30.0 0.0.0.255

rule 15 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.40.0 0.0.0.255

rule 20 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.70.0 0.0.0.255

traffic-filter vlan 20 inbound acl 3000 //在vlan20的入口方向应用策略路由访客区只能访问服务器区和外网

acl 3001

rule 5 permit ip source 192.168.40.0 0.0.0.255 destination 172.16.31.0 0.0.0.255

rule 10 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule 15 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 20 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.30.0 0.0.0.255

rule 25 deny ip source 192.168.40.0 0.0.0.255 destination 192.168.70.0 0.0.0.255

traffic-filter vlan 40 inbound acl 30013.2.6 OSPF配置

将接口互联网段宣告进区域0,其他网段宣告进区域1,并将区域1配置为totally stub区域,以减少区域内LSDB的大小,提高设备处理性能。

ospf router-id 3.3.3.3

area 0

network 10.0.13.0 0.0.0.3

network 10.0.31.0 0.0.0.3

network 3.3.3.3 0.0.0.0

area 1

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.30.0 0.0.0.255

network 192.168.40.0 0.0.0.255

network 10.0.15.0 0.0.0.3

stub no-summary //配置区域1为totally stub区域

q

silent-interface Vlanif 10

//配置vlan 10为静默接口,接口工作在抑制状态,即接口只接收更新报文而不发送路由更新报文。

silent-interface Vlanif 20

silent-interface Vlanif 30

silent-interface Vlanif 40

q3.3 DHCP_Server配置

配置DHCP服务器给用户自动分配ip地址,并指定dns服务器的地址。

sys

sysname DHCPServer

dhcp enable //启用DHCP服务

int g0/0/0

ip add 10.0.15.2 30

dhcp select global //模式为全局地址模式

ip pool vlan10 //创建一个名为vlan10的地址池

gateway-list 192.168.10.254 //网关地址

network 192.168.10.0 mask 24 //分配192.168.10.0/24这个网段的地址

dns-list 172.16.31.2 //dns服务器的地址

excluded-ip-address 192.168.10.245 192.168.10.253 //排除地址

ip pool vlan20

gateway-list 192.168.20.254

network 192.168.20.0 mask 24

dns-list 172.16.31.2

excluded-ip-address 192.168.20.245 192.168.20.253

ip pool vlan30

gateway-list 192.168.30.254

network 192.168.30.0 mask 24

dns-list 172.16.31.2

excluded-ip-address 192.168.30.245 192.168.30.253

ip pool vlan40

gateway-list 192.168.40.254

network 192.168.40.0 mask 24

dns-list 172.16.31.2

excluded-ip-address 192.168.40.245 192.168.40.253

ip route-static 0.0.0.0 0 10.0.15.1 //缺省路由3.4 核心层设备配置

以AR1为例

3.4.1 基本配置

system-view

un in en

sysname HX_AR1

int g0/0/1

ip add 10.0.13.1 30

int g0/0/2

ip add 10.0.14.1 30

ospf cost 5 //配置接口ospf开销为5

int g0/0/0

ip add 10.0.12.1 30

int lo 0

ip add 1.1.1.1 323.4.2 OSPF配置

ospf router-id 1.1.1.1

default-route-advertise always //下发一条缺省路由到整个普通ospf区域

area 0

network 10.0.13.0 0.0.0.3

network 10.0.14.0 0.0.0.3

network 1.1.1.1 0.0.0.0

q

q

ip route-static 0.0.0.0 0.0.0.0 10.0.12.2 //配置缺省路由3.5 防火墙配置

以FW1为例

3.5.1 接口配置

配置管理口,确保管理口的ip和云所绑定的网卡ip在同一网段内,同时将所有服务开启。

sy

sysname FW1

int g0/0/0

ip add 192.168.253.10 24

service-manage all permit //允许所有服务

int g1/0/1

ip address 172.16.31.254 24

service-manage ping permit //允许ping

q

int g1/0/2

ip address 10.0.12.2 30

service-manage ping permit

int g1/0/3

ip address 10.0.21.2 30

service-manage ping permit

q

int g1/0/0

ip address 11.0.0.1 29

service-manage ping permit

q3.5.2 划分安全区域

firewall zone trust

add interface GigabitEthernet1/0/2 //将接口g1/0/2加入安全区域

add interface GigabitEthernet1/0/3

firewall zone untrust

add interface GigabitEthernet1/0/0

firewall zone dmz

add interface GigabitEthernet1/0/13.5.3 IPSEC VPN配置

1、创建ike提案

ike就是用来创建和更新密钥的协议,用于ikeSA的协商。

ike proposal 1 //创建ike提案

encryption-algorithm aes-256 //加密算法

authentication-algorithm sha2-256 //认证算法

authentication-method pre-share //认证方式

dh group14 //最大支持的密钥长度

integrity-algorithm hmac-sha2-256 //完整性算法(选择配置)

prf hmac-sha2-256 //prf算法(选择配置)

quit2、配置ike邻居

ike peer f2

pre-shared-key huawei@123 //预共享秘钥

ike-proposal 1 //绑定IKE提案

remote-address 22.0.0.1 //对端IPSEC地址

exchange-mode auto //ike在1阶段交互模式为自动模式

dpd type periodic //dpd消息为周期发送(可选)

dpd idle-time 10 //检测包发送时间为10S,缺省为30(可选)

local-id-type ip //本地ID类型指为IP(可选)3、定义感兴趣流

acl 3000

rule permit ip source 192.168.0.0 0.0.63.255 destination 192.168.70.0 0.0.0.255

rule permit ip source 172.16.31.0 0.0.0.255 destination 192.168.70.0 0.0.0.255

quit4、定义ipsec提案

ipsec proposal 1

transform esp //封装协议为ESP协议(ESP既支持认证也可进行数据加密相对于SA更安全)

encapsulation-mode tunnel //数据封装模式为隧道模式

esp authentication-algorithm sha2-256 //ESP的认证算法

esp encryption-algorithm aes-256 //ESP的加密算法

quit5、创建ipsec策略

ipsec policy f2 1 isakmp

security acl 3000 //绑定感兴趣流

proposal 1 //绑定ipsec提案

ike-peer f2 //绑定ike邻居

sa trigger-mode auto

sa duration traffic-based 10485760 //配置IPsec安全策略f2的IPsec SA生存时间为10485760千字节,即传输10485760千字节的流量后,当前的IPsec SA就过期。

sa duration time-based 3600 //配置IPsec安全策略f2的IPsec SA生存时间为1个小时,即3600秒。

tunnel local applied-interface //配置ipsec隧道的本端地址(可选)6、应用在接口

int g1/0/0

ipsec policy f23.5.4 配置安全策略

创建自定义服务,对外网放行UDP 500端口(IPSEC中的ike协议采用此端口发起和响应协商),在有NAT穿越的场景下,还要放开4500端口。

ip service-set isakmp type object

service 0 protocol udp source-port 500 destination-port 500

service 0 protocol udp source-port 4500 destination-port 4500配置安全策略,放行允许的流量通过

security-policy

rule name Online //允许内网用户上网的流量通过

source-zone trust

destination-zone untrust

source-address 192.168.0.0 0.0.255.255

action permit

rule name WebServerMapping //允许外网用户访问服务器

source-zone untrust

destination-zone dmz

destination-address 172.16.31.1 0.0.0.0

action permit

rule name Intranet-DMZ //允许内网用户访问服务器区

source-zone trust

destination-zone dmz

source-address 192.168.0.0 0.0.255.255

destination-address 172.16.31.0 0.0.0.255

action permit

rule name isakmp-esp

source-zone local

source-zone untrust

destination-zone local

destination-zone untrust

source-address 11.0.0.1 mask 255.255.255.255

source-address 22.0.0.1 mask 255.255.255.255

destination-address 11.0.0.1 mask 255.255.255.255

destination-address 22.0.0.1 mask 255.255.255.255

service isakmp //允许访问isakmp服务

service protocol 50 //放行ESP服务,协议号是50;AH协议号是51;GRE协议号是47

action permit

rule name VPN //放行VPN流量通过

source-zone trust

source-zone untrust

destination-zone trust

destination-zone untrust

source-address 192.168.0.0 mask 255.255.192.0

source-address 192.168.70.0 mask 255.255.255.0

source-address 172.16.31.0 mask 255.255.255.0

destination-address 172.16.31.0 mask 255.255.255.0

destination-address 192.168.0.0 mask 255.255.192.0

destination-address 192.168.70.0 mask 255.255.255.0

action permit3.5.5 NAT配置

1、配置NAT,使得内网用户访问外网,并排除掉财务部和去往分部的流量。

注:如果应用安全策略的接口同时配置了NAT,由于设备先执行NAT,会导致IPSec不生效,有以下两种解决方法,这里使用了第一种。

(1)NAT引用的ACL规则deny目的IP地址是IPSec引用的ACL规则中的目的IP地址,避免把IPSec保护的数据流进行NAT转换。

(2)IPSec引用的ACL规则需要匹配经过NAT转换后的IP地址。

nat-policy

rule name Internal-ExternalNetwork

source-zone trust

egress-interface GigabitEthernet1/0/0

source-address 192.168.0.0 0.0.63.255

destination-address-exclude 192.168.70.0 0.0.0.255 //过滤掉去往分部的流量

source-address-exclude 192.168.20.0 0.0.63.255 //过滤掉财务部的流量

action source-nat address-group Online //使用源NAT并绑定地址池2、配置NAT映射,使得外网可以通过11.0.0.1:8080端口访问WEB服务器

nat server WEB zone untrust protocol tcp global 11.0.0.1 8080 inside 172.16.31.1 www no-reverse3.5.6 路由配置

ip route-static 0.0.0.0 0 11.0.0.2

ip route-static 192.168.0.0 18 10.0.12.1

ip route-static 192.168.0.0 18 10.0.21.13.6 ISP配置

这里以ISP1为例

3.6.1 接口配置

system-view

sysname ISP1

int g0/0/0

ip address 11.0.0.2 29

q

int g0/0/1

ip address 12.0.0.1 30

q

int lo 0

ip add 1.1.1.1 323.6.2 OSPF

bgp建立邻居必须地址可达

ospf 1 router-id 1.1.1.1

area 0

network 1.1.1.1 0.0.0.0

network 12.0.0.1 0.0.0.03.6.3 BGP配置

ISP之间建立全互联的bgp邻居

bgp 100

peer 2.2.2.2 as-number 100 //邻居ip邻居as号

peer 2.2.2.2 connect-interface LoopBack0 //修改更新源

peer 3.3.3.3 as-number 100

peer 3.3.3.3 connect-interface LoopBack0

network 11.0.0.0 29 //宣告路由,必须精确匹配且存在路由表中4、测试

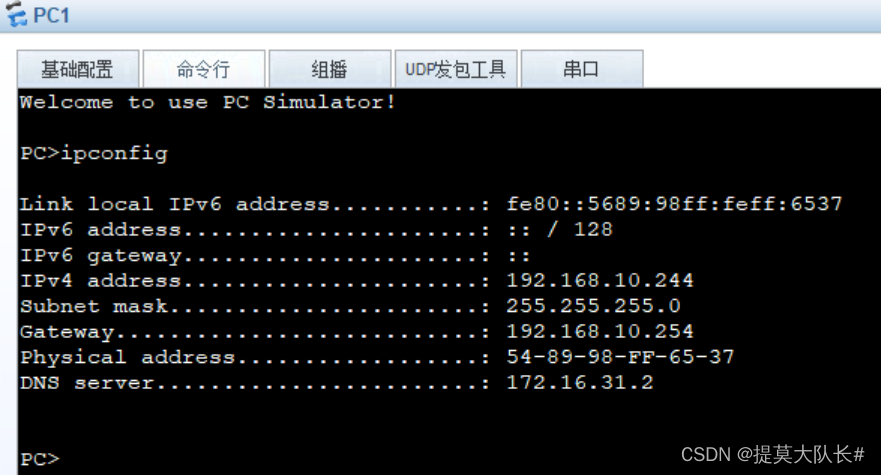

4.1 DHCP与内外的连通性测试

测试终端用户能否通过DHCP自动获取地址,如图1所示

图1 办公区pc1自动获取IP地址

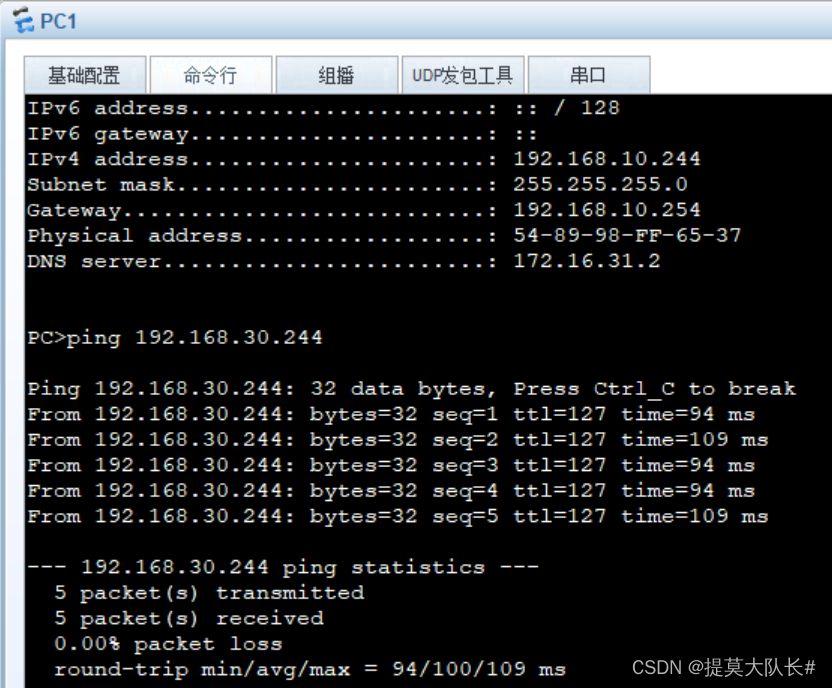

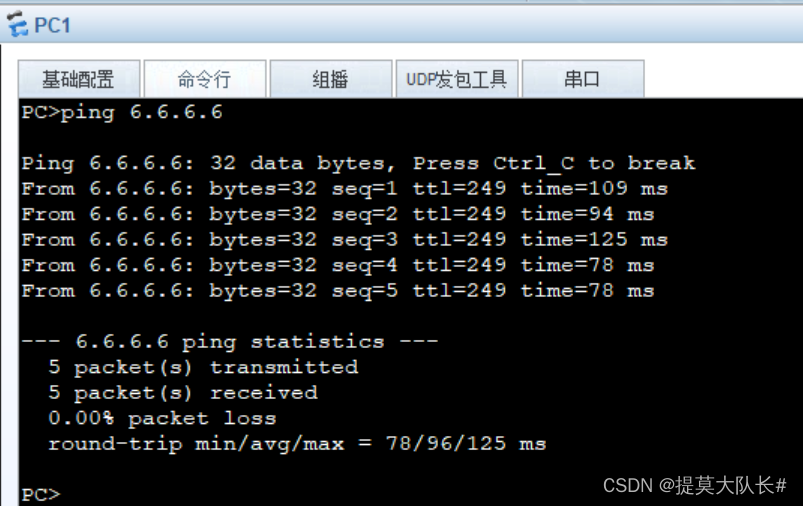

进行设备配置后,网络为连通状态,通过ping命令在部门之间进行互通性检测,结果如图2、图3所示:

图2 办公区与人事部之间的连通性测试

图3 办公区与baidu之间的连通性测试

4.2 mstp+负载均衡是否成功

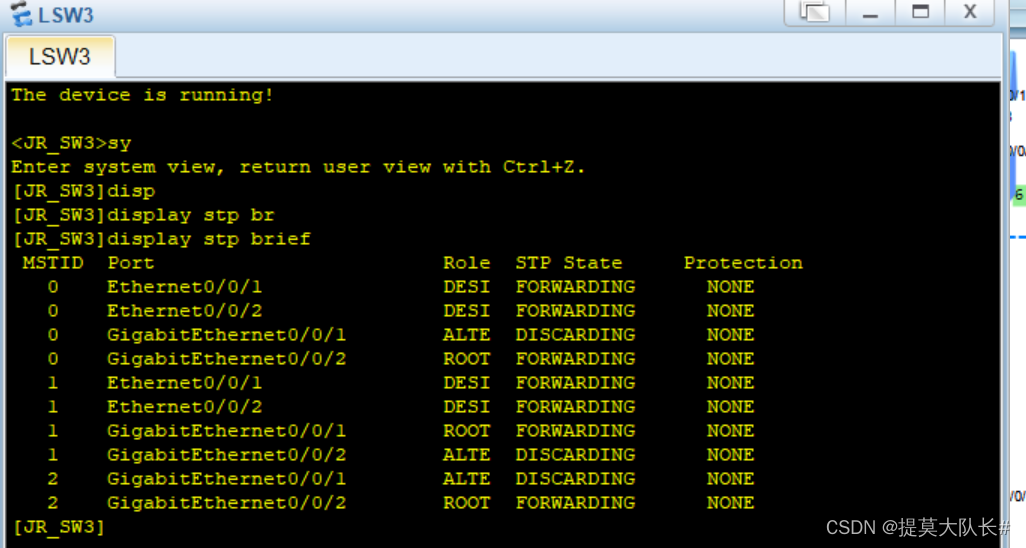

图4 接入层交换机LSW3生成树状态图

上图可以看出实例1阻塞了g0/0/2端口,即实例1的数据往汇聚层LSW1走,实例2阻塞了g0/0/1端口,即实例2的数据往汇聚层LSW2走。

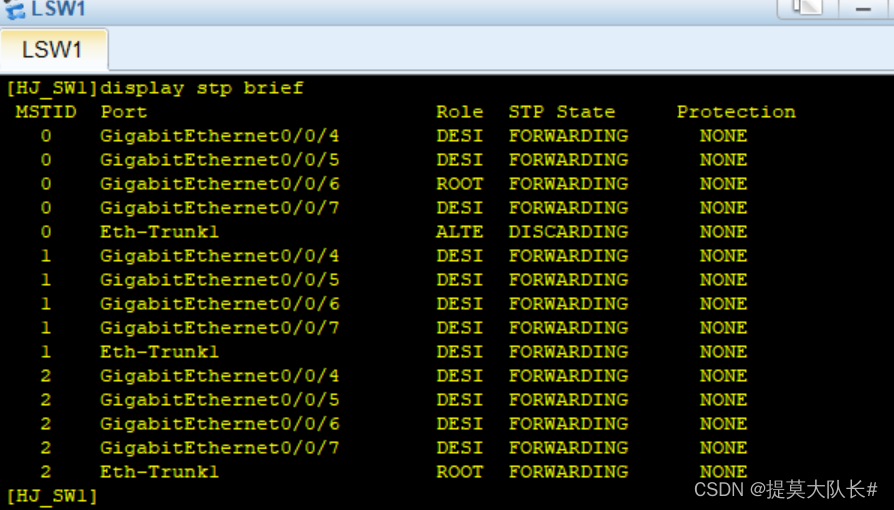

图5 汇聚层交换机LSW1生成树状态图

通过上图可以看出在HJ_SW1上在实例1上所有端口皆为指定端口,即HJ_SW1为实例1的根桥。

4.3 VRRP状态查看

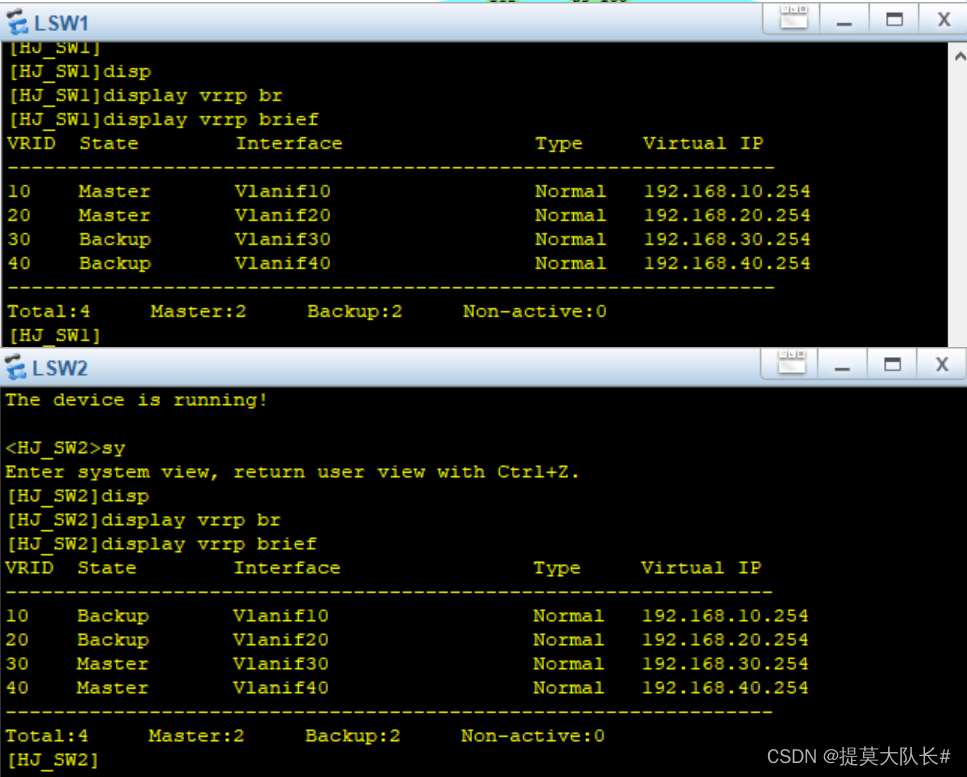

图6 HJ_SW1和HJ_SW2VRRP主备状态

在 SW1和SW2 上查看可以发现,SW1 是 VLAN10、VLAN20的实际网关;VLAN30、VLAN40的备份网关。SW2则正好相反。

4.4 服务器访问测试

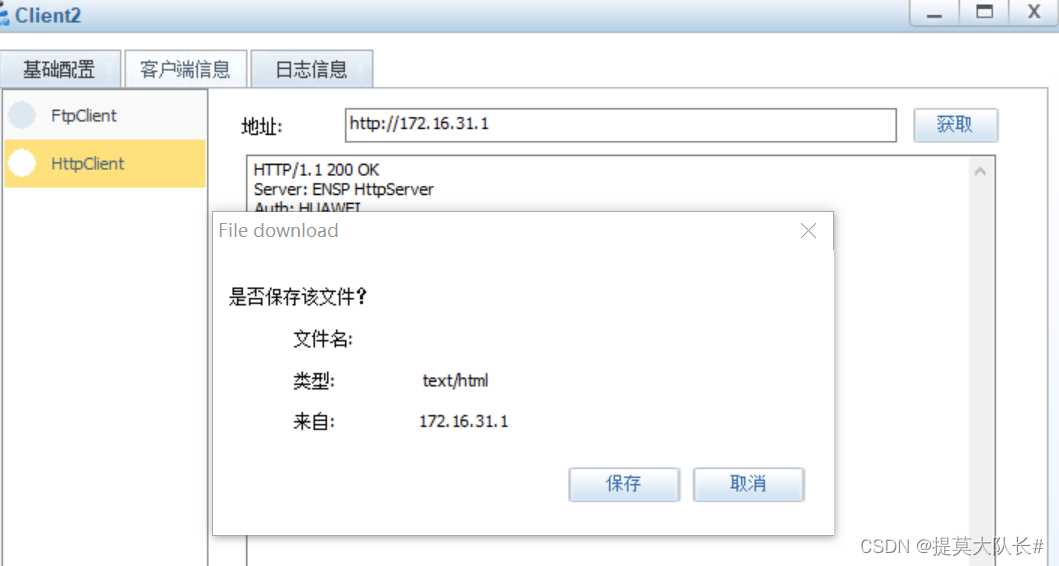

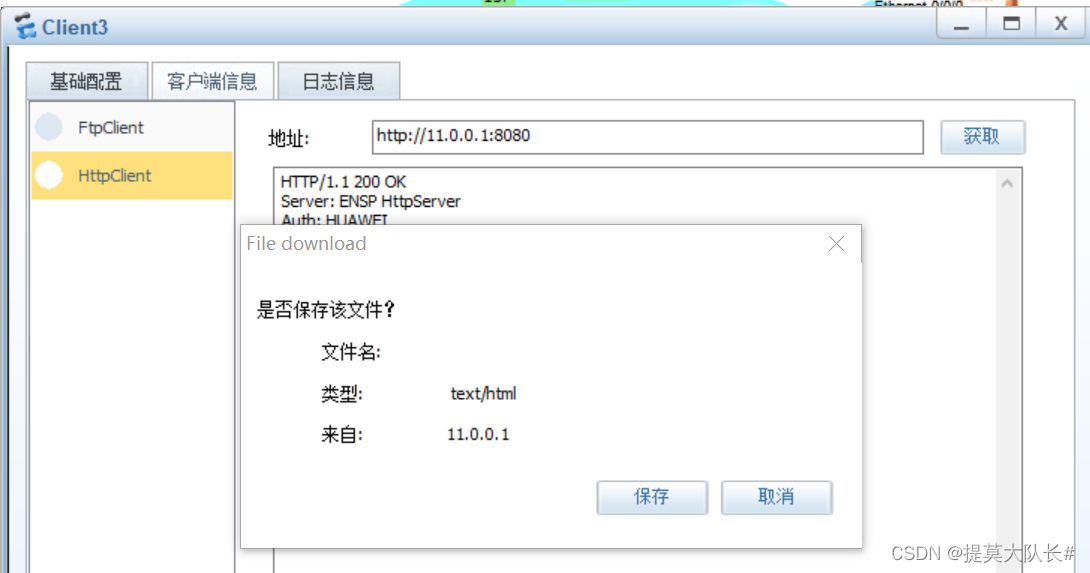

开启WEB服务器,然后通过地址访问WEB服务器,如图7所示

图7 办公区client通过地址访问WEB服务器

开启DNS服务器和WEB服务器,然后通过域名访问WEB服务器,如图8所示

图8 办公区client通过域名访问WEB服务器

图9 外网client通过地址访问WEB服务器

4.5 查看路由表

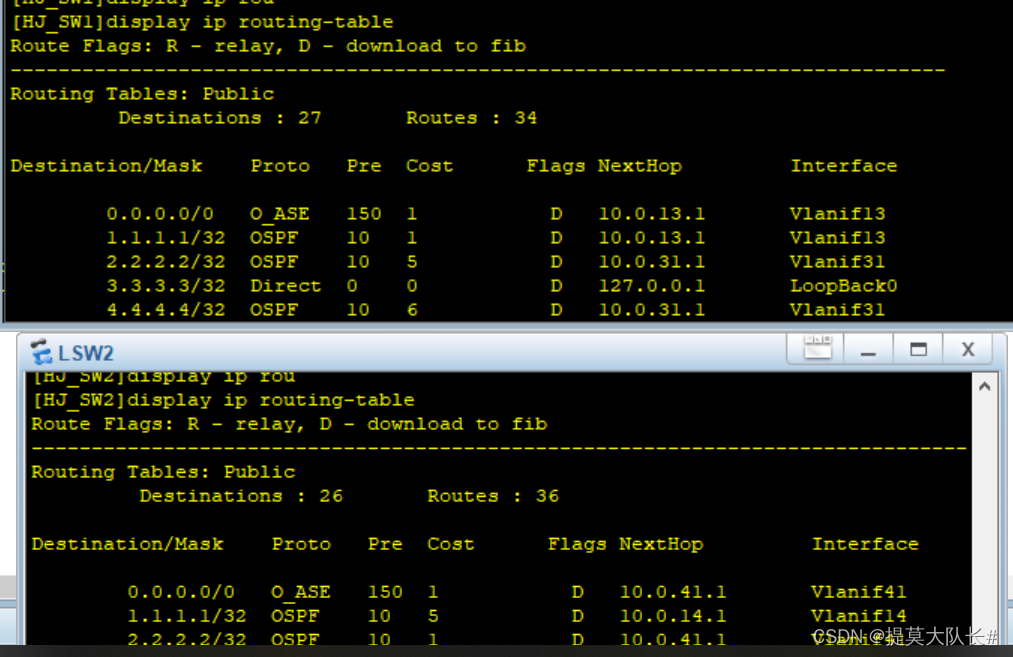

图10 HJ_SW1和HJ_SW2路由表

查看路由表发现LSW1默认从AR1访问外网,LSW2默认从AR2访问外网。

4.5 NAT测试

测试内网用户有没有通过NAPT转换访问公网,下面以技术部某主机进行访问测试为例。先使用PC1ping6.6.6.6,然后用wireshark在防火墙FW1的g1/0/0接口上抓包截图,截图如图11所示。

图11

通过抓包发现已成功将内网地址192.168.10.244转换为地址池里的地址11.0.0.5.

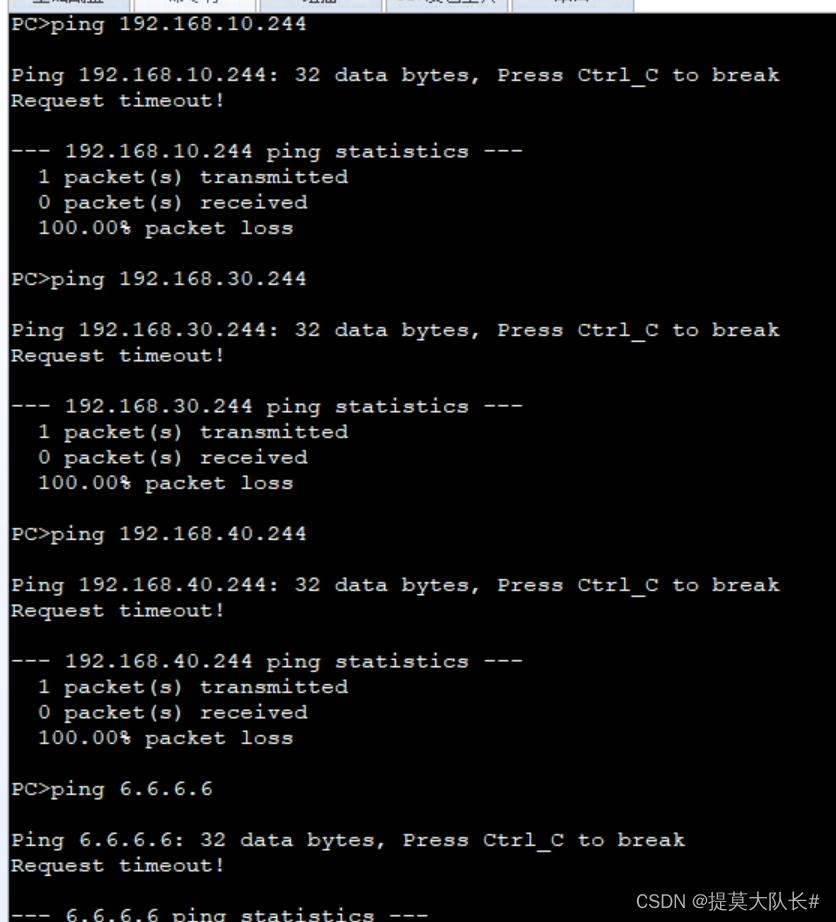

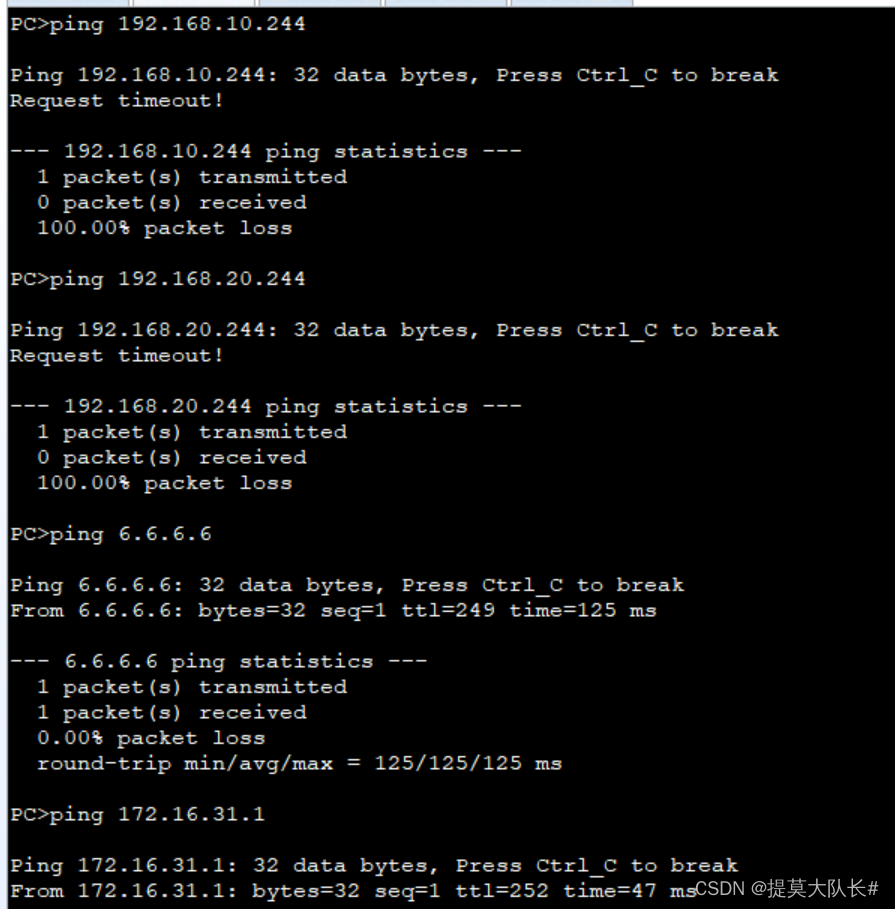

4.6 访问控制测试

财务部pc访问结果如图12所示,发现已成功限制了财务部与其他部门以及外网的访问。

图 12

访客区pc访问结果如图13所示,发现已成功限制了访客区与其他部门的访问。

图13

4.7 IPSECVPN测试

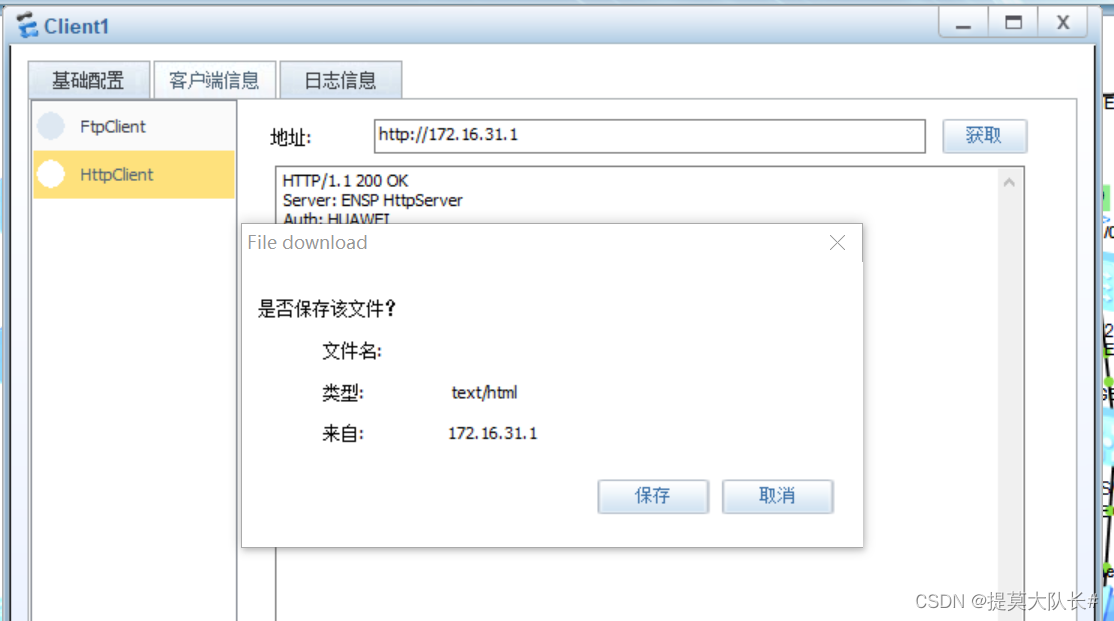

在分部Client1访问WEB服务器

图14

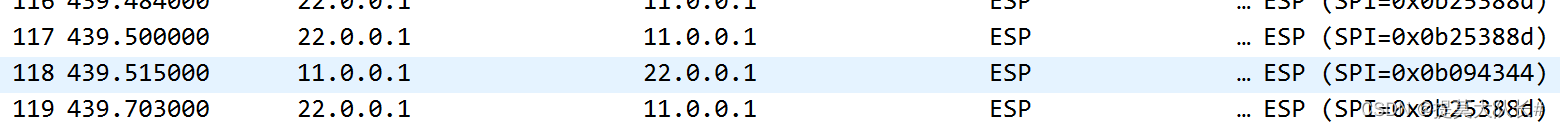

在FW1的g1/0/0接口抓包,发现只能看见隧道两端的公网地址,私网地址被ipsec封装了

图15

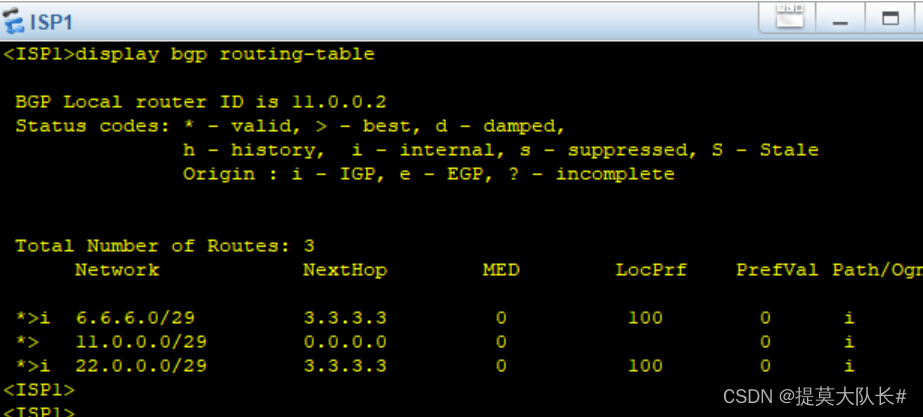

4.8 查看BGP路由表

在ISP1上查看BGP路由表,发现已学到了6.6.6.0/24和22.0.0.0/29网段的路由。

图16

297

297

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?