邮件钓鱼入门到入土

在大型企业边界安全做的越来越好的情况下,不管是 APT 攻击还是红蓝对抗演练,钓鱼和水坑攻击被越来越多的应用。

一、邮件安全的三大协议

1.1 SPF

SPF 是 Sender Policy Framework 的缩写,中文译为发送方策略框架。

主要作用是防止伪造邮件地址。

由于发送电子邮件的传统规范 - 1982年制定的《简单邮件传输协议(SMTP)》对发件人的邮件地址根本不进行认证,导致垃圾邮件制造者可以随意编造寄件人地址来发送垃圾信,而接收者则毫无办法,因为你无法判断收到的邮件到底是谁寄来的。

在SPF体系中,每个需要发送电子邮件的企业在其对外发布的DNS域名记录中,列出自己域名下需要发送邮件的所有IP地址段;而接收到邮件的服务器则根据邮件中发件人所属的域名,查找该企业发布的合法IP地址段,再对照发送邮件的机器是否属于这些地址段,就可以判别邮件是否伪造的。

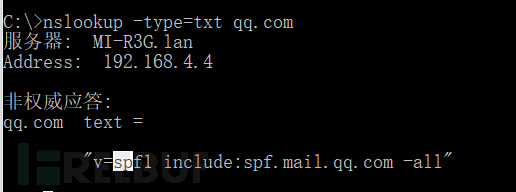

查询是否开启 SPF

nslookup-type=txtqq.com

dig-ttxtqq.com

记录中有spf1说明使用 spf ,所谓伪造邮件的时候是发送不到qq邮箱的。

但是一般甲方是没有设置此协议的。

1.2 DKIM

DKIM,电子邮件验证标准——域名密钥识别邮件标准。DomainKeys Identified Mail的缩写。

一般来说,发送方会在电子邮件的标头插入DKIM-Signature及电子签名资讯。而接收方则透过DNS查询得到公开密钥后进行验证。

1.3 DMARC

dmarc,2012年1月30号由Paypal,Google,微软,雅虎等开发,相关内容有DMARC协议。

[DMARC]协议基于现有的[DKIM]和[SPF]两大主流电子邮件安全协议,由Mail Sender方(域名拥有者Domain Owner)在[DNS]里声明自己采用该协议。当Mail Receiver方(其MTA需支持DMARC协议)收到该域发送过来的邮件时,则进行DMARC校验,若校验失败还需发送一封report到指定[URI](常是一个邮箱地址)。

二、环境搭建

2.1 Gophish 搭建

我用的是ubuntu

下载

wgethttps://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

解压

mkdir-p/gophish

unzip gophish-v0.11.0-linux-64bit.zip -d/gophish/

cd/gophish/

修改config.json 中 127.0.0.1 为 0.0.0.0 。

80端口代表钓鱼网站开放的端口;后台管理页面开放的端口是3333,默认的账号和密码是 admin/gophish。

{

"admin_server": {

"listen_url": "0.0.0.0:3333",

"use_tls": true,

"cert_path": "gophish_admin.crt",

"key_path": "gophish_admin.key"

},

"phish_server": {

"listen_url": "0.0.0.0:80",

"use_tls": false,

"cert_path": "example.crt",

"key_path": "example.key"

},

"db_name": "sqlite3",

"db_path": "gophish.db",

"migrations_prefix": "db/db_",

"contact_address": "",

"logging": {

"filename": "",

"level": ""

}

}

后台运行,目前环境即搭建完成。

chmod+x gophish

./gophish &

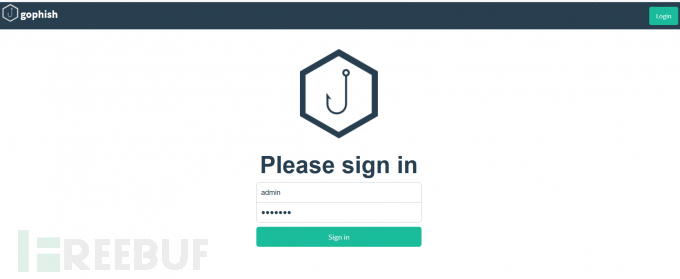

访问https://IP:3333/

可能会提示证书不正确,依次点击高级—继续转到页面,输入默认账密进行登录:admin/gophish

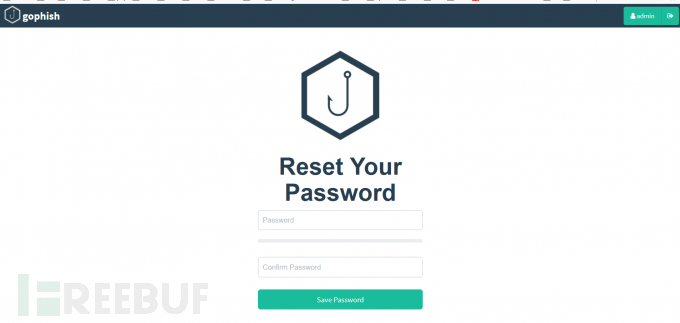

也有可能不是默认密码,在vps启动./gophish之后,会在命令行中给出一个临时密码,用临时密码登录之后再设置新的密码。

访问钓鱼界面:

打开浏览器,访问http://ip:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3152

3152

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?