🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译、运行一个完整的漏洞靶场镜像。旨在让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

文章目录

一、前言

本次使用于帮客户搭建一个演示环境,用于给领导演示,这里我利用了通达OA11.6文件上传漏洞往靶机上上传了一个webshell,然后通过蚁剑去连接webshell从而获取主机权限

需要注意的是:

1.靶机环境win10

2.通达OA版本11.6

3.攻击机需要有java

4.攻击机我这里利用的通达OA的一个综合利用工具TDOA_RCE.jar,当然使用其他的工具也是可以的

二、演示环境搭建

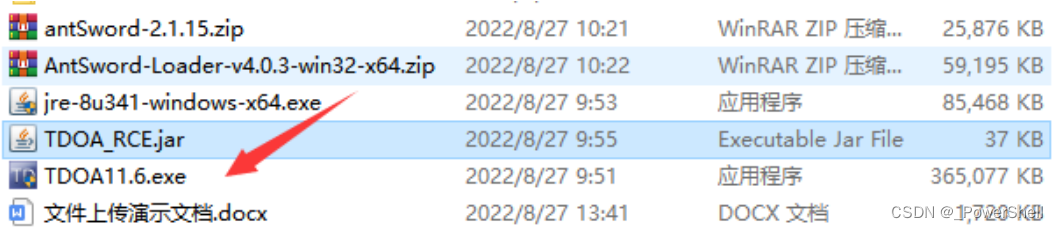

1、靶机部署通达OA11.6

下载连接在文末给出

双击TDOA11.6.exe安装程序进行安装

进入安装界面

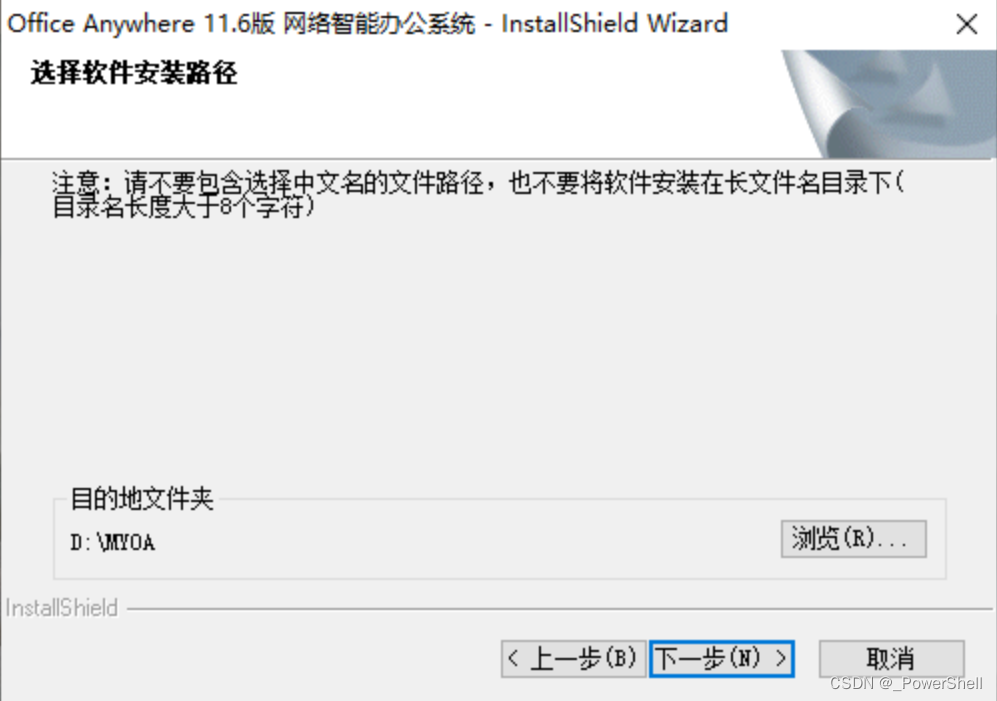

选择安装路径

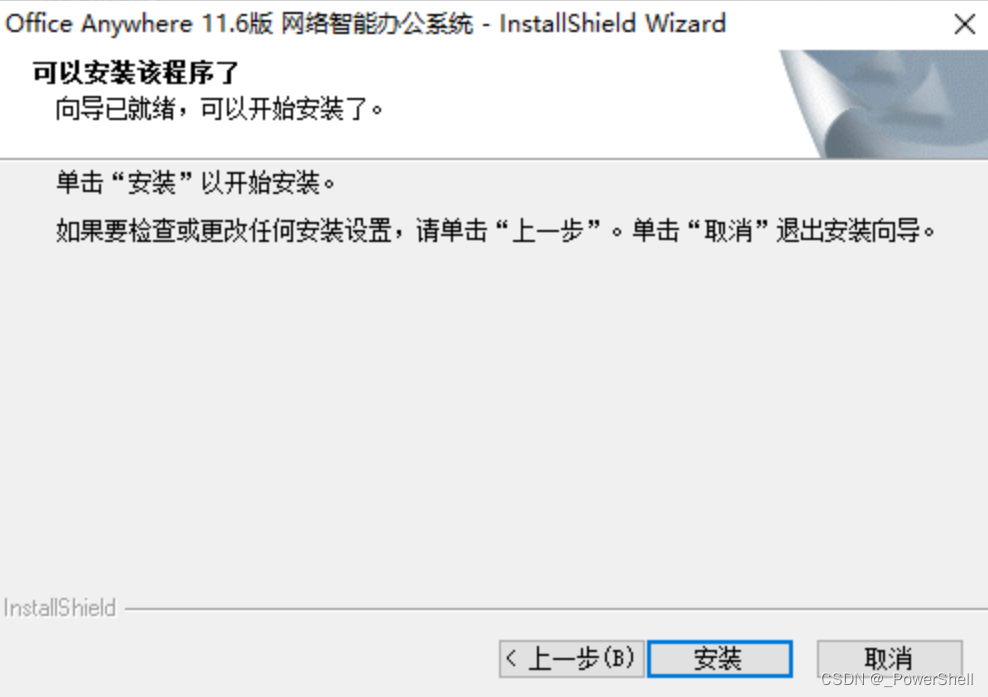

开始安装

一直默认安装就OK了。

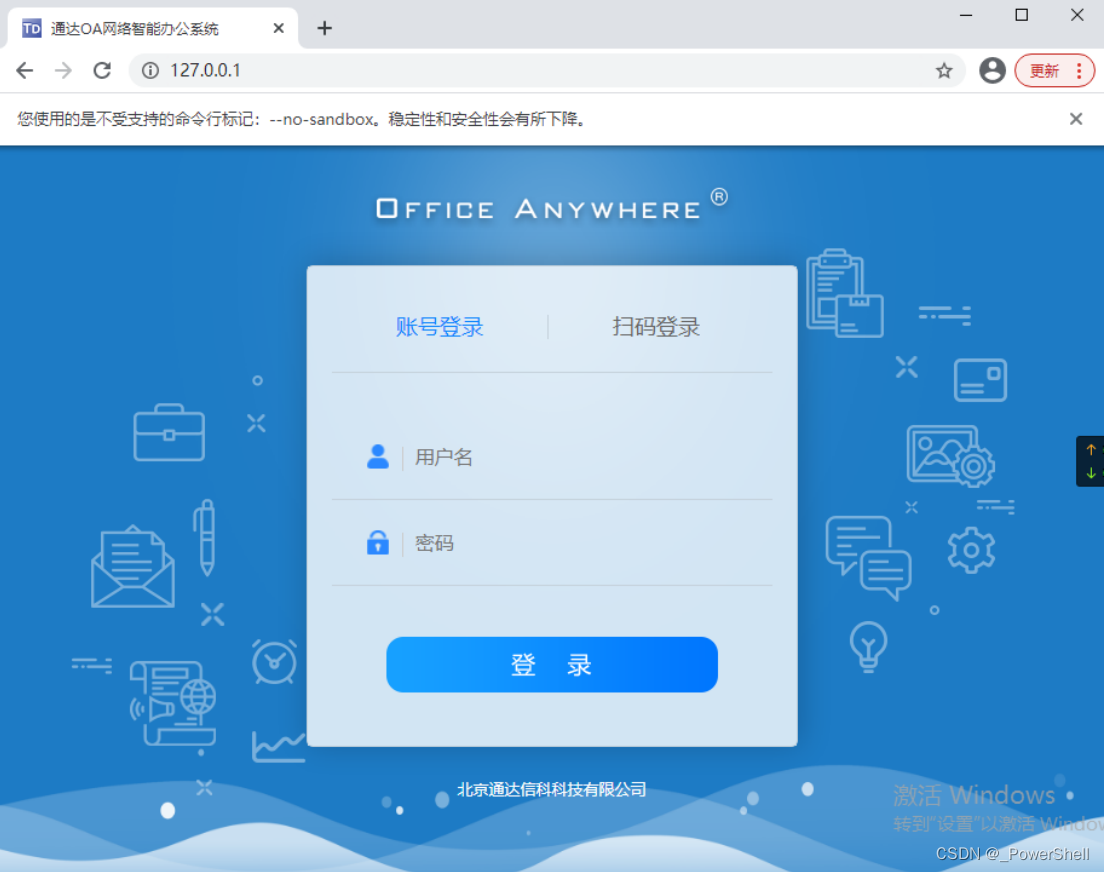

安装完成之后访问http://127.0.0.1验证安装成功

http://127.0.0.1

2、攻击机部署蚁剑

所需文件在文末下载

https://blog.csdn.net/qq_51577576/article/details/126912450

3、攻击机部署java环境

安装包可在文末下载连接中下载

https://blog.csdn.net/qq_51577576/article/details/128667162

三、红方操作

1、上传webshell

直接打开通达OA综合利用工具TDOA_RCE.exe,工具下载链接在文末给出

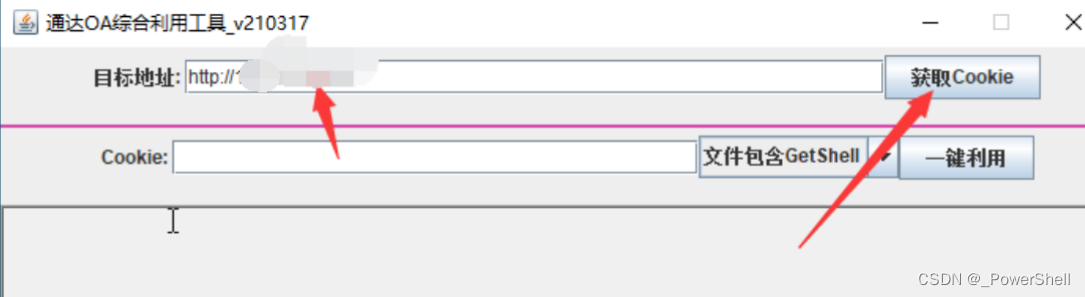

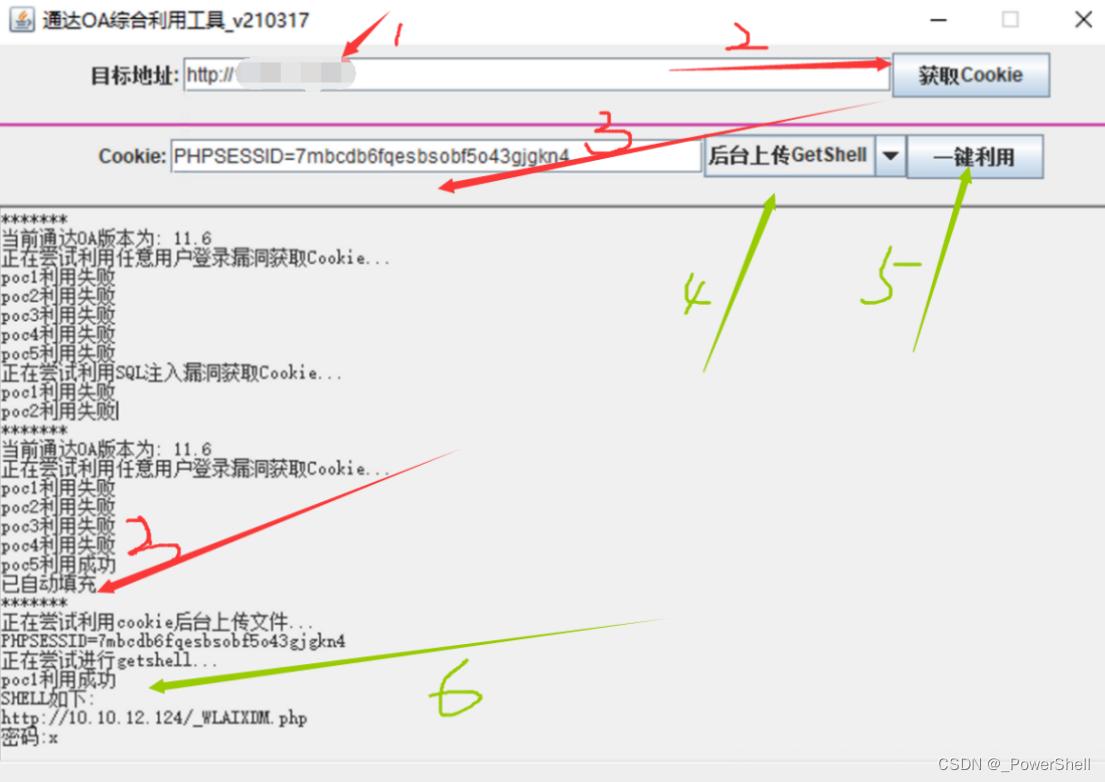

填入url地址,点击右侧的获取cookie

http://靶机IP

自动填充cookie值,然后选择后台上传getshell,点击一键利用,他会上传一个webshell。

Cookie可以自动获取,万一没有获取到可以自行访问获取。

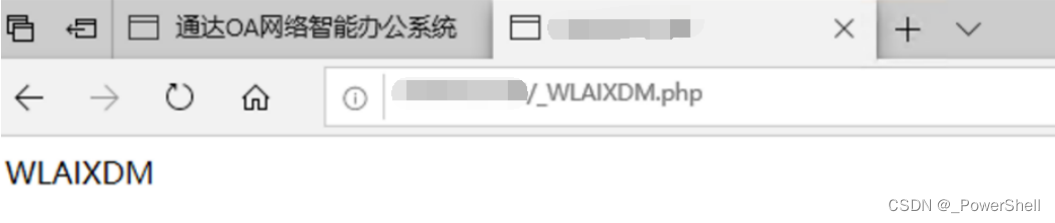

浏览器访问webshell,证明确实上传成功

http://ip/后门名称

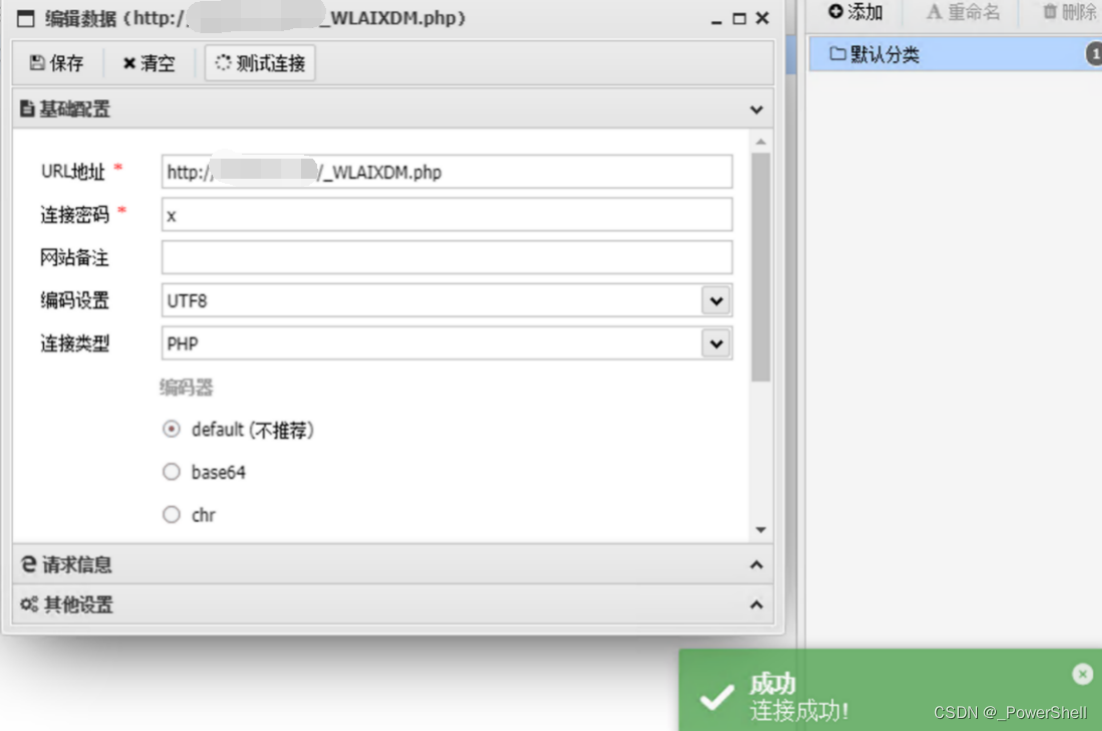

2、连接webshell

打开蚁剑,蚁剑安装部署在第二部分已经说明

右键添加数据,填入webshell地址和webshell连接密码,测试链接,发现连接成功

点击左上角的添加数据

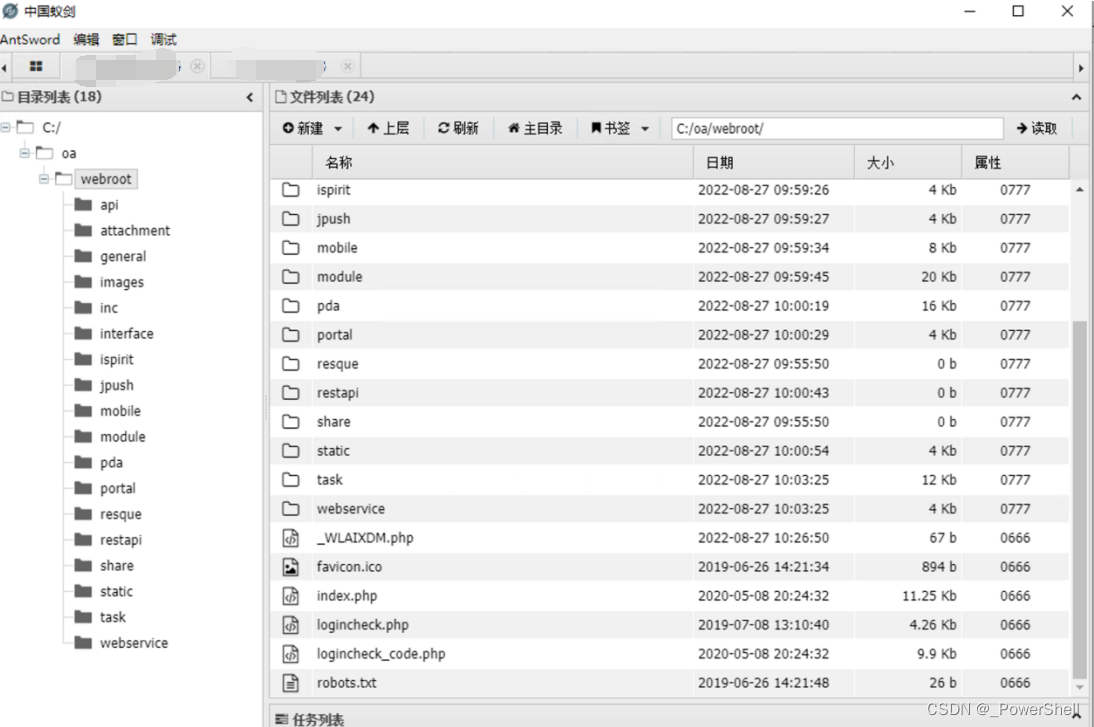

数据添加成功,我们可以进行任意操作,这里我简单访问一下文件系统

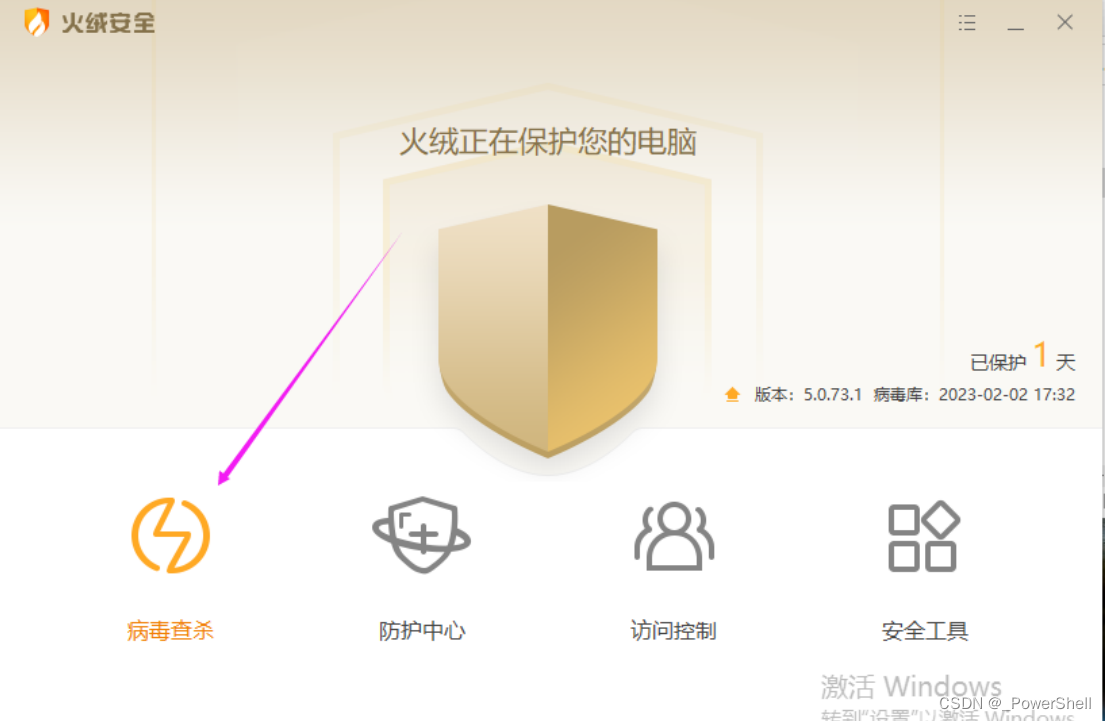

四、蓝方操作

1、检查后门情况

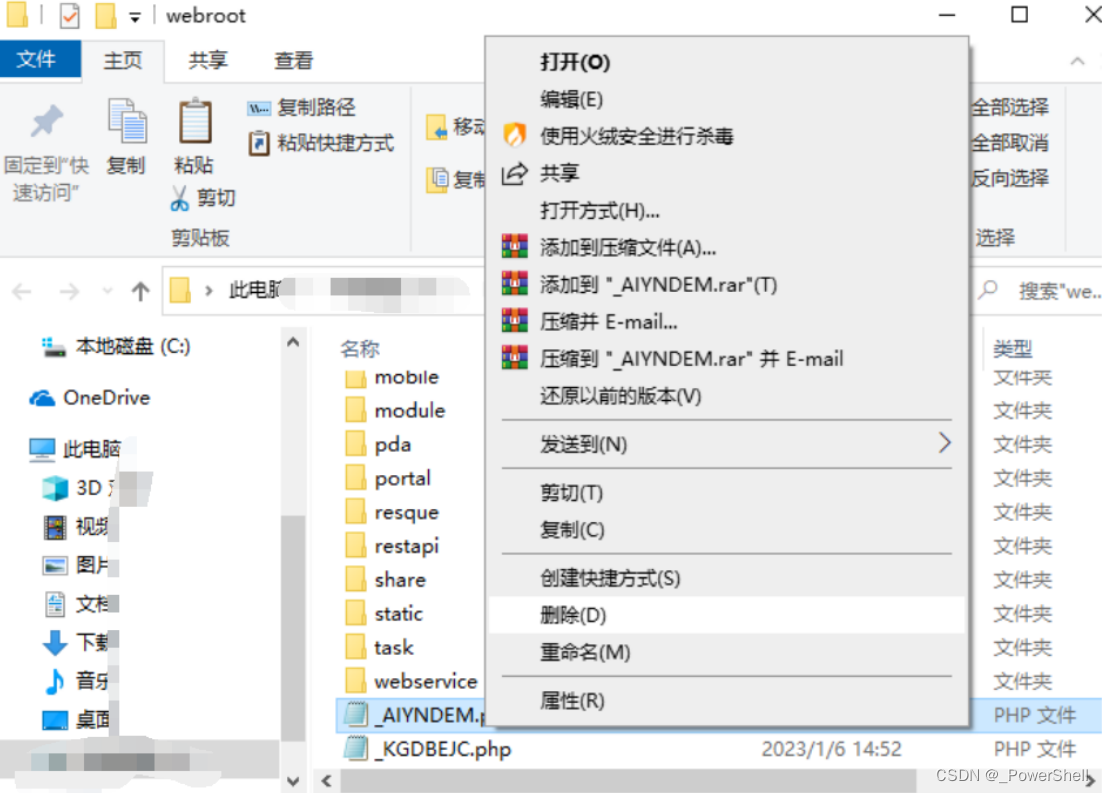

运维安全人员使用火绒对网站根目录进行扫描,目的是检查有没有后门程序

点击病毒查杀

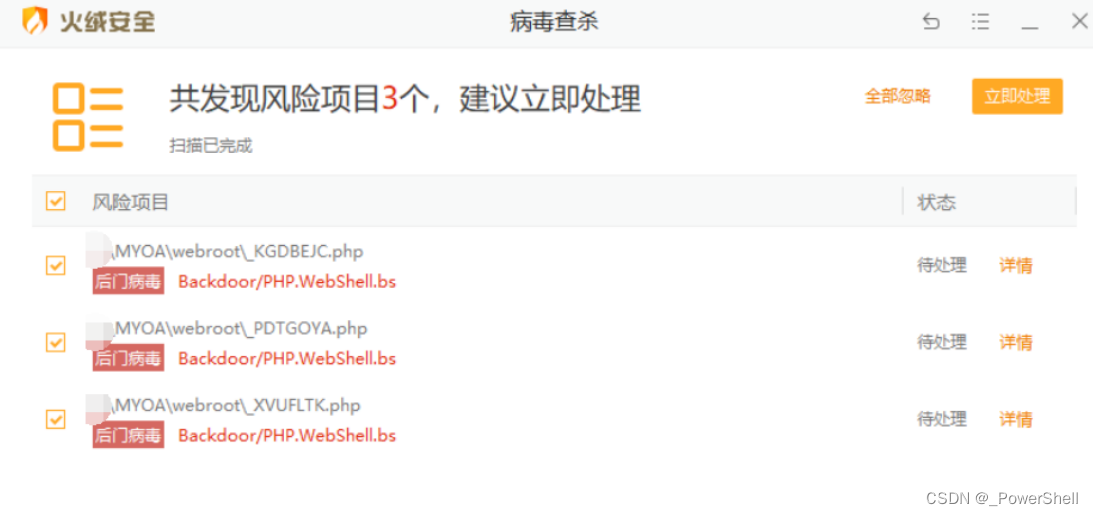

自定义查杀

查杀TDOA网站根目录

D:\MYOA\webroot

删除后门文件

彻底删除所有扫到的后门文件

2、效果

安全运维人员使用火绒进行查杀,发现存在后门文件,并进行删除,导致攻击者无法进行持续攻击

3、根治

由于在通达OAweb根目录下发现了后门文件,工作人员首先对通达OA漏洞情况进行自建,最终发现该版本存在高危漏洞并对其进行升级,从而根治了该漏洞。

2321

2321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?