项目:https://github.com/MartinxMax/MDOG

操作视频

说明

| 功能 |

|---|

| Cookie窃取 |

| 表单劫持(钓鱼账密) |

| 重定向流量劫持 |

| 多平台数据推送 |

| 钉钉数据推送 |

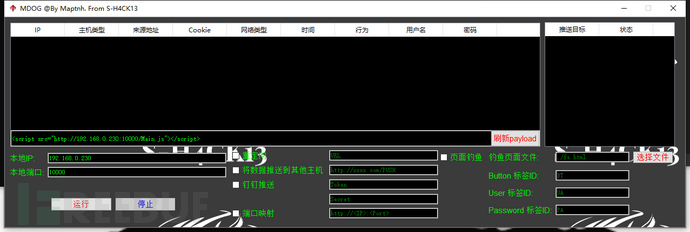

运行窗口

./dist目录下已生成exe文件,双击打开

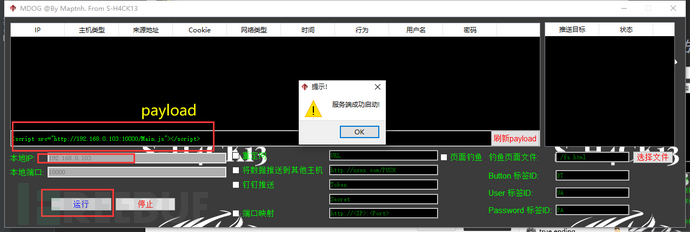

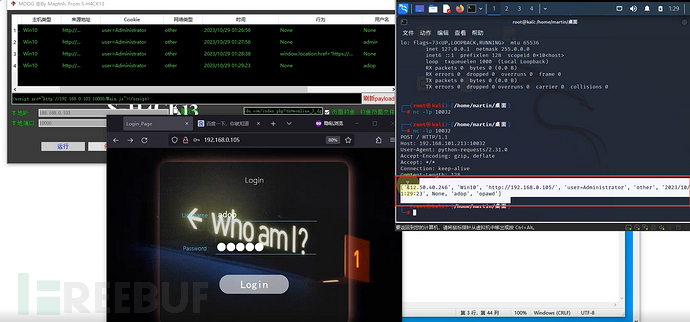

Cookie窃取

点击运行服务,复制以上的payload,payload怎么变形那么你可已去混淆

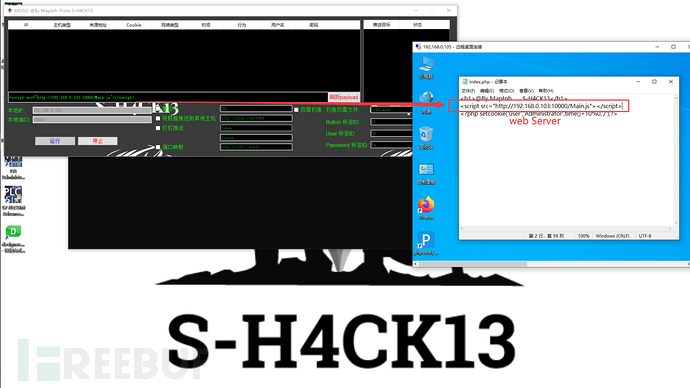

payload在页面执行

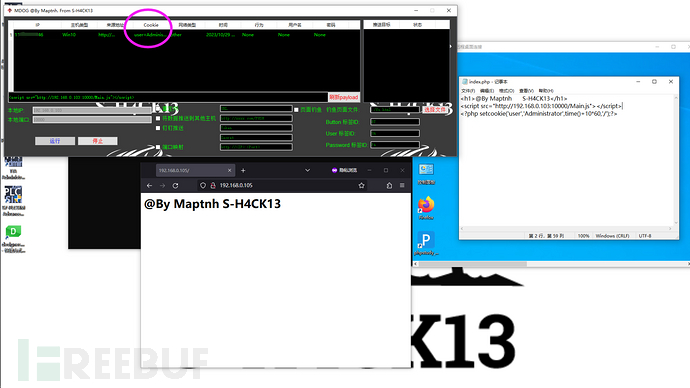

受害者访问存在xss漏洞的页面时受到攻击,Cookie泄露

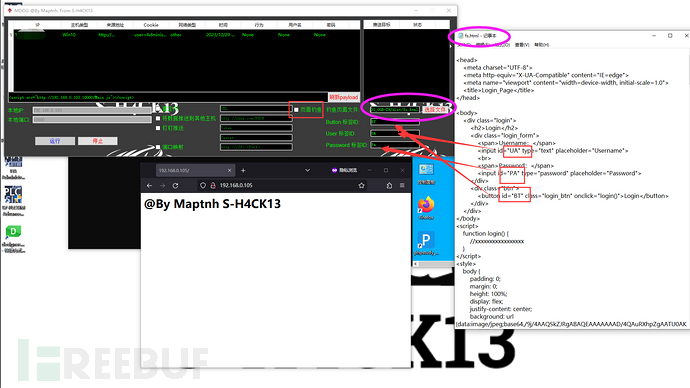

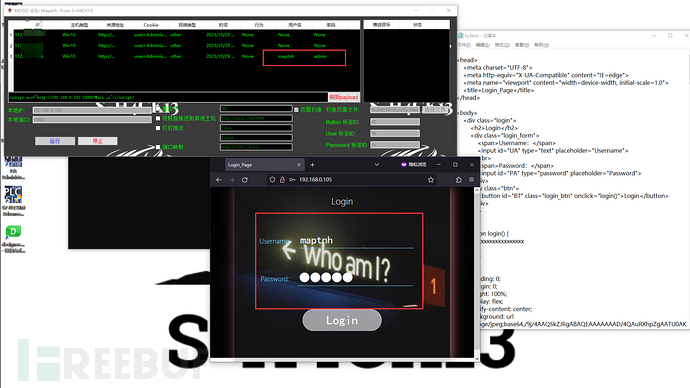

表单劫持

填写完成参数后,勾选钓鱼复选框

受害者访问存在xss漏洞的页面时受到攻击,页面被劫持钓鱼,攻击者成功获取到账户密码

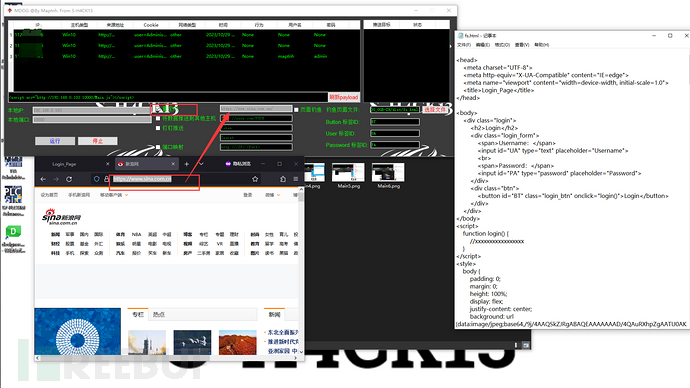

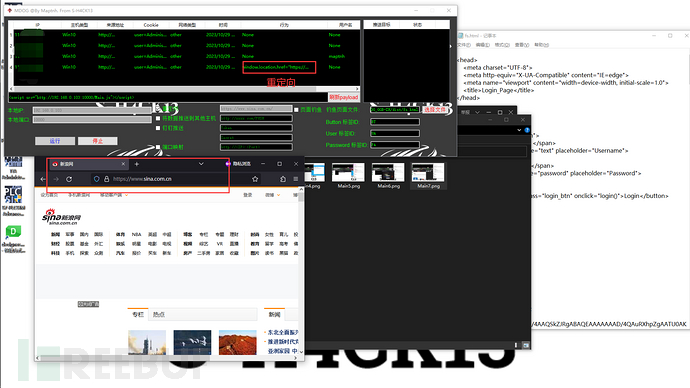

重定向

输入重定向URL后,勾选复选框

受害者访问存在xss漏洞的页面时受到攻击,被重定向,造成流量劫持

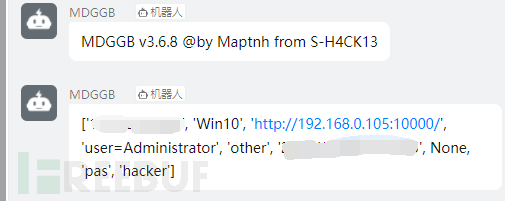

数据推送

填写推送地址,必须是http开头,勾选复选框

Kali端成功收到数据

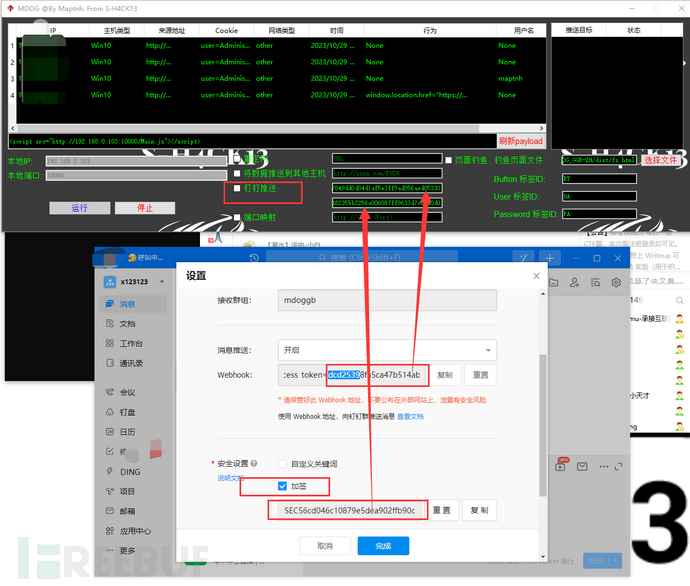

钉钉推送

打开钉钉群机器人,输入WebHook中TOKEN和加签secret的参数,勾选复选框后自动发送测试文本

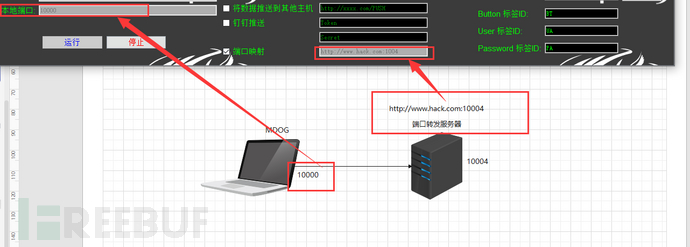

端口映射

本文介绍了一种利用XSS漏洞实施的高级网络攻击,包括Cookie窃取、表单劫持、重定向流量劫持以及数据推送(如钉钉)的技术。攻击者通过变形payload并在受害者访问漏洞页面时执行,展示了如何利用exe文件和端口映射进行隐蔽操作。

本文介绍了一种利用XSS漏洞实施的高级网络攻击,包括Cookie窃取、表单劫持、重定向流量劫持以及数据推送(如钉钉)的技术。攻击者通过变形payload并在受害者访问漏洞页面时执行,展示了如何利用exe文件和端口映射进行隐蔽操作。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?