域名信息收集

1、域名:数据传输时标识计算机的电子方位

浏览网站过程:从DNS服务器获得指定域名对应的IP地址

2、whois:查询域名的IP以及所有者信息的传输协议。查询域名是否注册以及注册者信息。

不同域名后缀的whois信息需要到不同的数据库查询。

whois协议:先向whois服务器的TCP端口43建立一个连接,发送查询关键字并加上回车换行,然后接受服务器查询结果

3、whois查询:

(1)web接口查询:https://whois.aliyun.com/

https://www.whois365.com/cn/

http://whois.chinaz.com/

https://whois.aizhan.com/

(2)whois命令行查询:kali下自带的whois查询工具

4、备案信息查询:

ICP备案:网络内容提供商备案

ICP备案查询:

web接口查询:

http://www.beianbeian.com/

http://www.miitbeian.gov.cn/publish/query/indexFirst.action

https://www.tianyancha.com/

子域名信息收集

1、子域名:凡顶级域名前加前缀的都是该顶级域名的子域名,而子域名根据技术的多少分为二级子域名,三级子域名以及多级子域名。

顶级域名:是".com"、".net"、".org"、".cn"等等。

2、挖掘子域名?

子域名是某个主域的二级域名或者多级域名,在防御措施严密情况下无法直接拿下主域,那么就可以采用迂回战术拿下子域名,然后无限靠近主域。

例如:

www.xxxxx.com 主域不存在漏洞,并且防护措施严密。

而二级域名 edu.xxxxx.com存在漏洞,并且防护措施松散。

3、子域名挖掘方法:

(1)子域名挖掘工具 如:Maltego CE、wydomain、subDomainsBrute、dnsmaper、Layer子域名挖掘机

wydomain使用方法:

a、首先在kali安装pip

https://blog.csdn.net/CClarence/article/details/49914965(安装推荐)

b、找到wydomain的下载网址,用 git clone命令

c、chmod +x设置权限

d、查询dnsburte.py -h命令

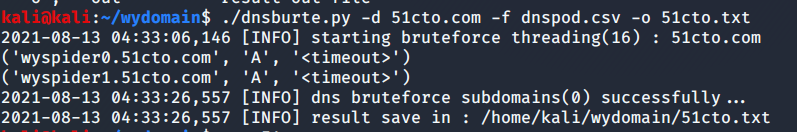

e、此指令是爆破此网站并把文件保存在51cto.txt文件下

可直接在github.com/ring04h/wydomain网页搜索wydomain指令

(2)搜索引擎挖掘 如: 在Google中输入 site:sina.com(自己甄别,不推荐)

(3)第三方网站查询:

http://tool.chinaz.com/subdomain

https://dnsdumpster.com/

(4)证书透明度公开日志枚举:

https://crt.sh/

http://censys.io/

(5)其他途径:

https://phpinfo.me/domain

http://dns.aizhan.com

4、挖洞思路

针对某个具体SRC挖洞,若对主域进行渗透测试难达到挖掘效果。可收集对应子域名,然后批量探测某些漏洞。

针对补天刷洞思路:对应没有指定厂商的刷洞,可以根据某些具体漏洞,通过URL采集获取目标,编写探测脚本批量探测。(只做漏洞探测内容,确定存在漏洞即可)

797

797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?