目录

20232831 2023-2024-2 《网络攻防实践》第3次作业

1.实验内容

(1)动手实践tcpdump

(2)动手实践Wireshark

(3)取证分析实践,解码网络扫描器(listen.cap)

2.实验过程

(1)动手实践tcpdump

使用tcpdump开源软件对在本机上访问www.besti.edu.cn网站过程进行嗅探,回答问题:你在访问www.besti.edu.cn网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?

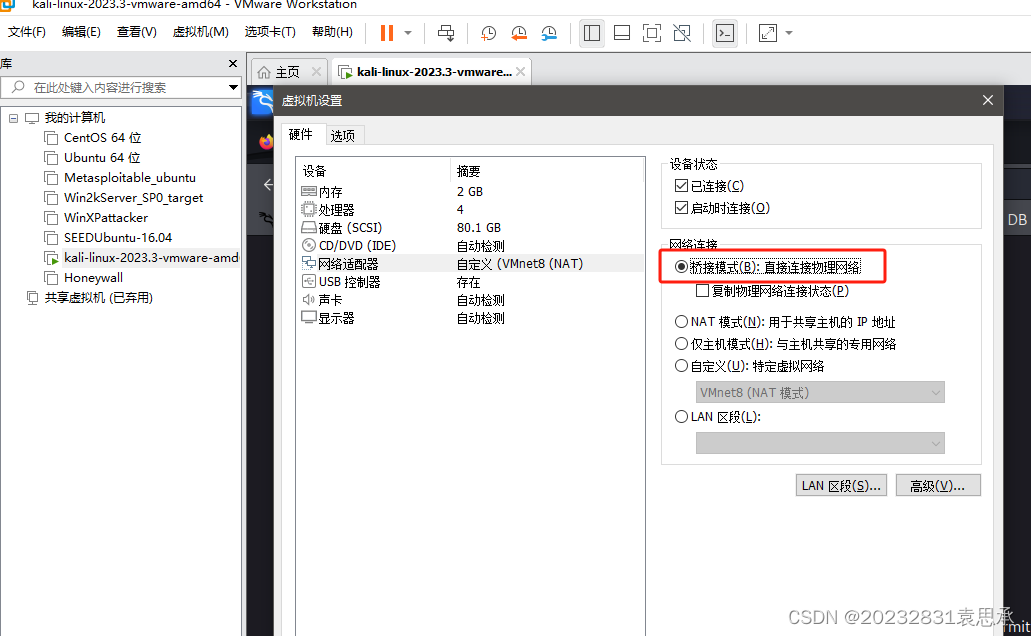

一开始,我也是修改虚拟机为桥接模式,再进行实验,但是发现实验无法进行,具体如下:

修改为桥接模式以后将会发现,变成了本地回环127.0.0.1,无法联网。

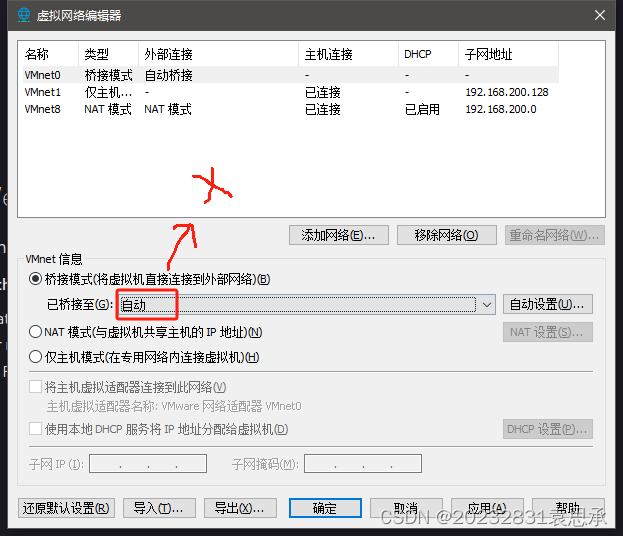

经过查询原因得知,必须在虚拟机的虚拟网络编辑器中设置Vmnet0为桥接模式。且连接的是你电脑的网卡,而不能选择自动。

即选择Inter(R) Wireless 这个无线网卡(我当前是用WIFI进行网络连接的)

成功修改后,即实现了网络连接。从这开始继续以下实验。

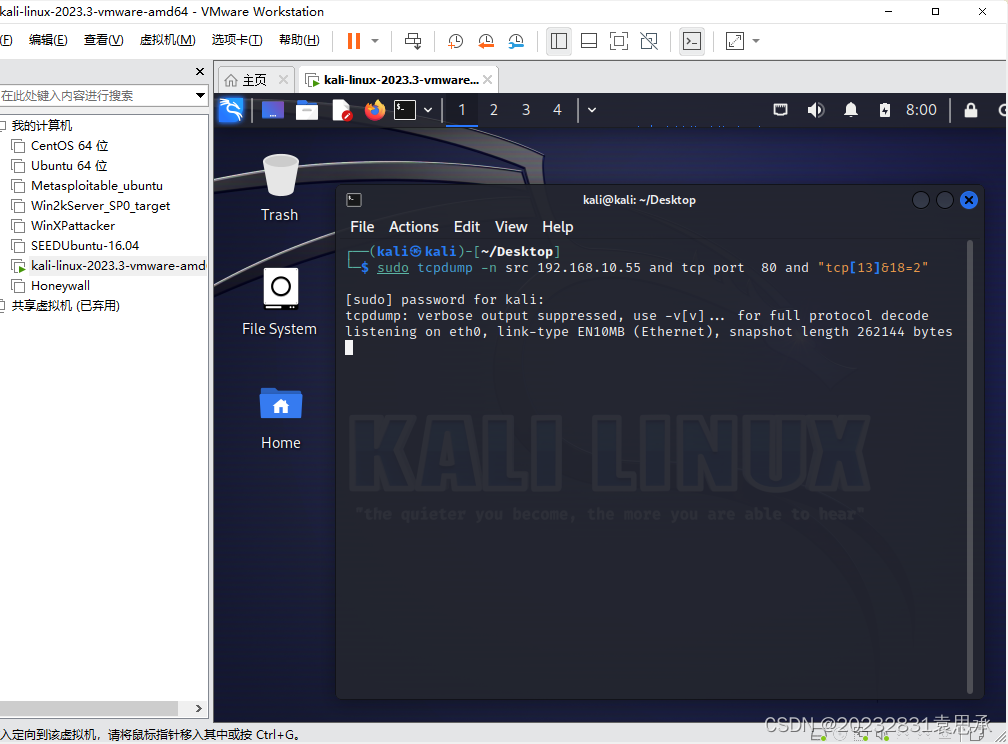

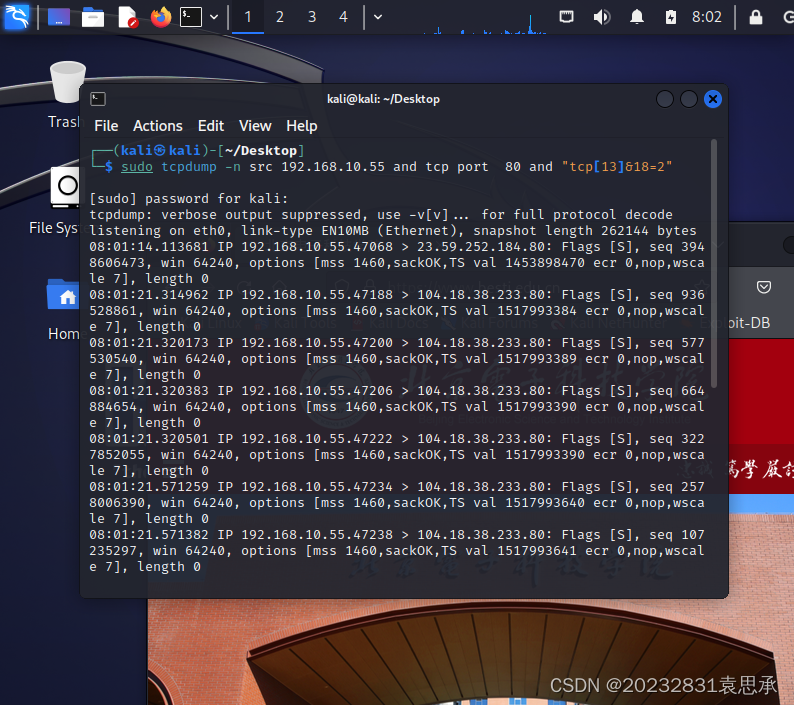

首先,输入以下代码进行监听。(IP即为查询后所得到的桥接模式下Kali虚拟机的IP)

sudo tcpdump -n src 192.168.10.55 and tcp port 80 and "tcp[13]&18=2"

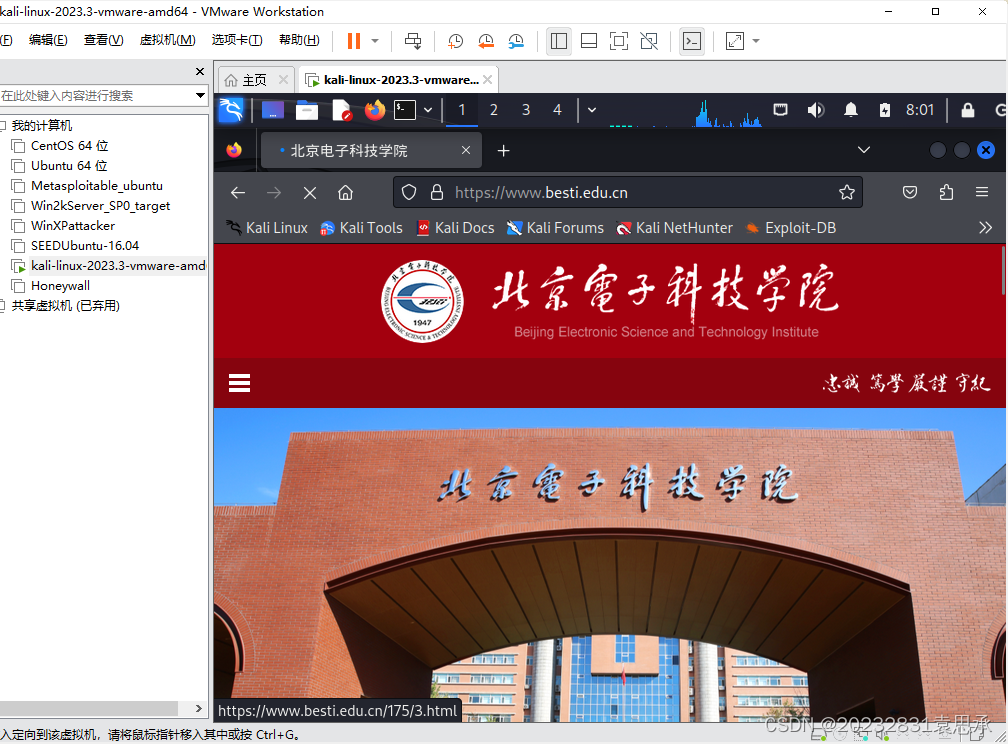

打开监听后,即可进入dky网站,进行嗅探。

第一次监听嗅探,出现了多个IP。

23.59.252.184

104.18.38.233

124.166.233.36

152.195.38.76

192.168.200.108(学校官网www.besti.edu.cn)

使用nslookup查询www.besti.edu.cn的IP,发现IP为192.168.200.108,这个地址是个内网,也许是因为连接了学校的校园网的缘故,因此和学校的官网ip处于同一网段,所以这里显示的也是一个内网IP。(猜测)

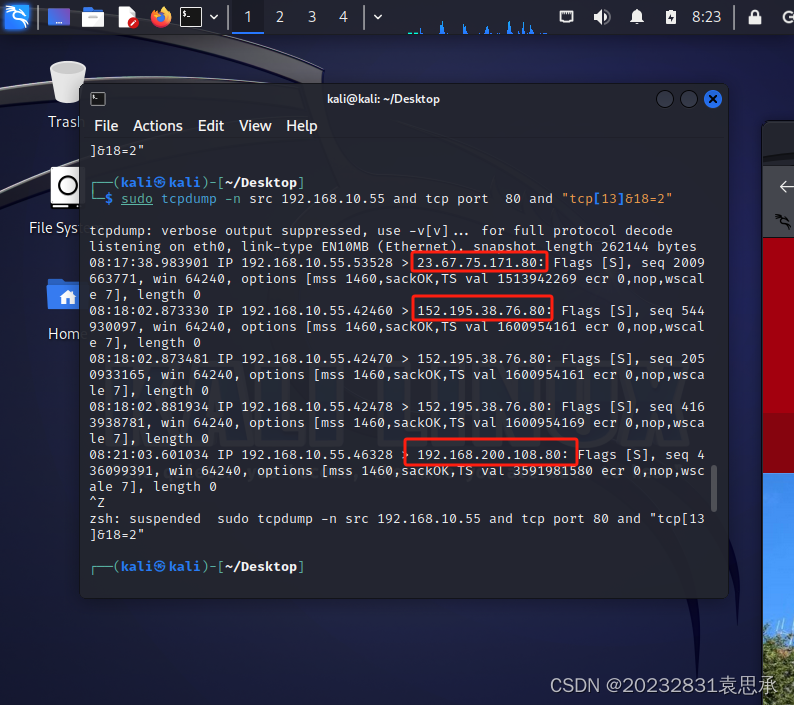

第二次监听,包括学校官网IP,一起共有3个IP。

共三个,分别是

23.67.75.171

152.195.38.76

192.168.200.108(学校官网www.besti.edu.cn)

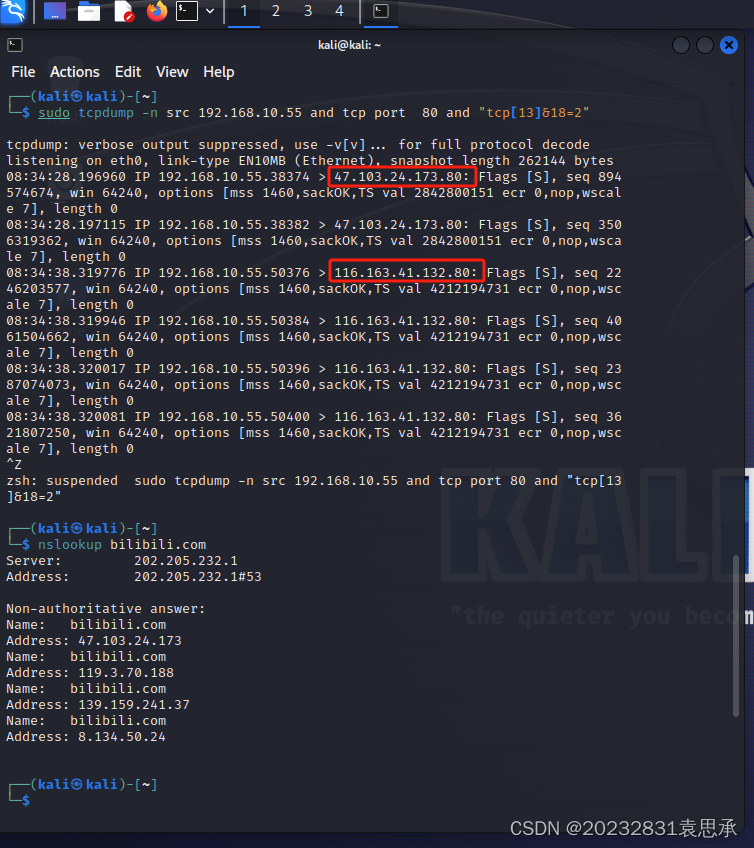

感觉找到学校的官网IP为内网地址,感觉奇怪,因此又用Bilibili.com测试了一下:

共两个

47.103.24.173(bilibili.com)

116.163.41.132

因此得出结论,对访问学校官网的嗅探监听是正确的,也许是因为连接了学校的校园网的缘故,因此和学校的官网ip处于同一网段,所以这里显示的也是一个内网IP。(猜测)

(2)动手实践Wireshark

使用Wireshark开源软件对在本机上以TELNET方式登录BBS(bbs.fozztexx.com)进行嗅探与协议分析,回答如下问题并给出操作过程:

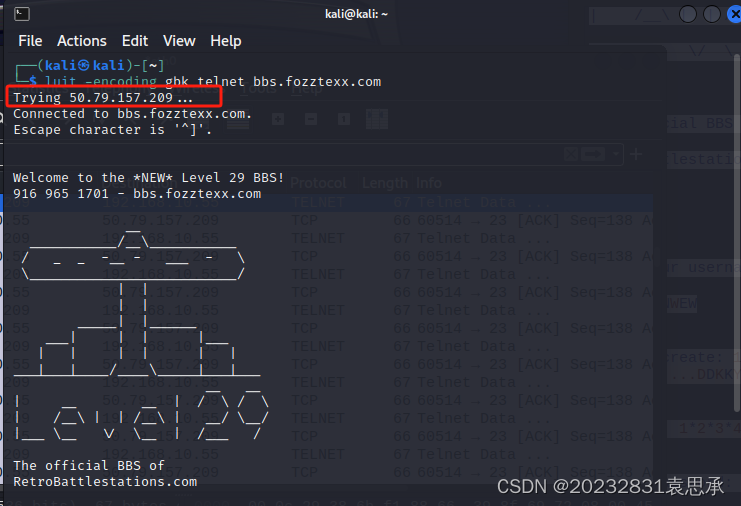

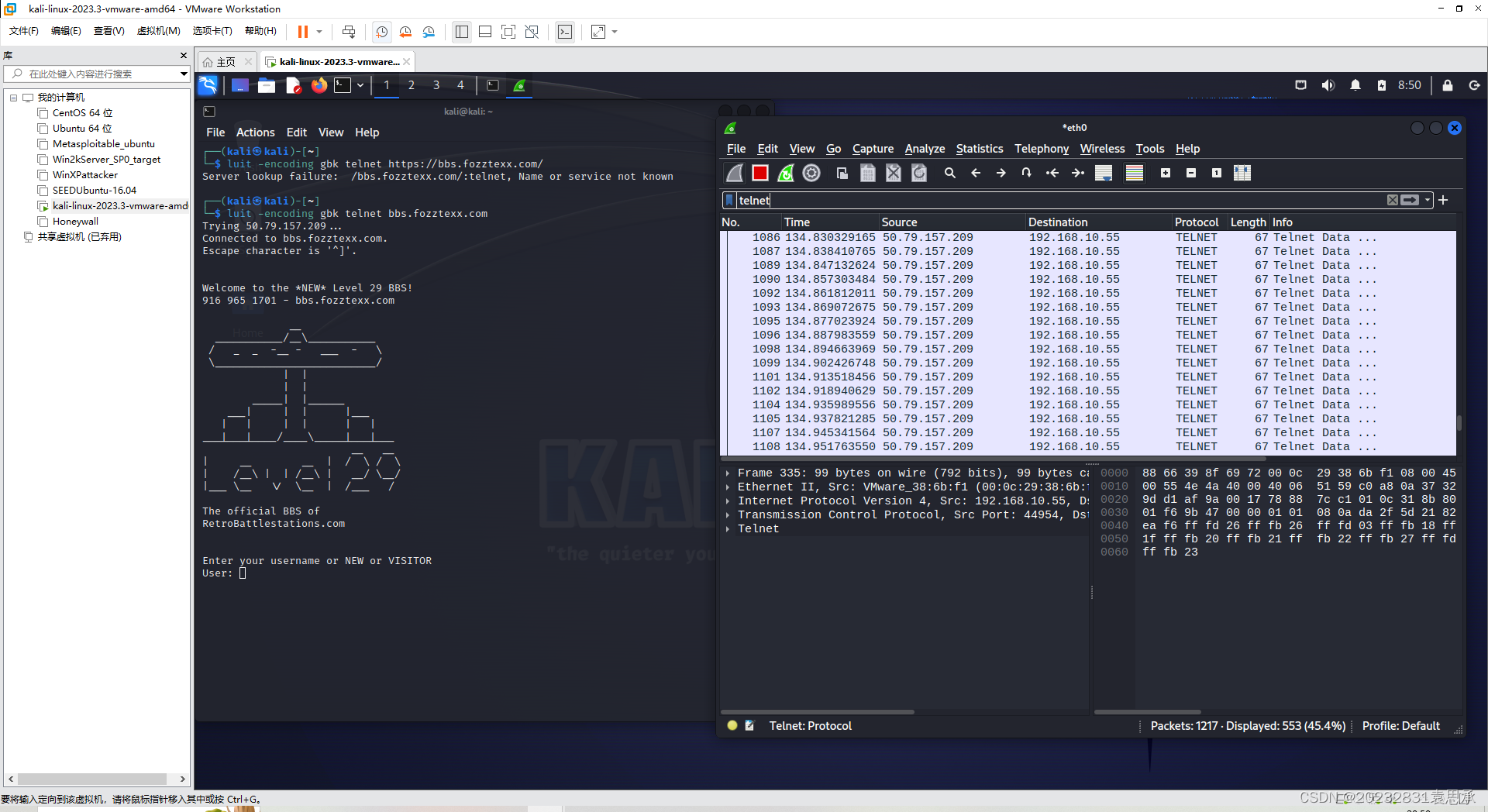

首先,使用以下命令进入BBS,并打开wireshark,并使用telnet进行筛选监听的报文记录,截图如下:

luit -encoding gbk telnet bbs.fozztexx.com

该BBS的IP为50.79.157.209

使用telnet过滤后结果如下所示:

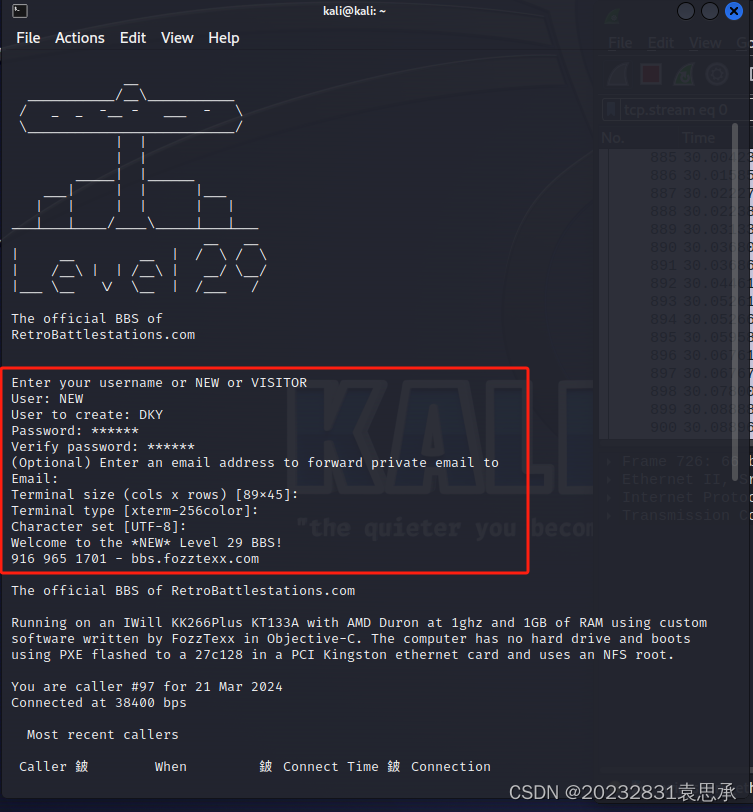

进入BBS后,我进行了账号的创建,输入了NEW(表示新建一个账号),而后依次输入账号密码,分别为dky和123456。

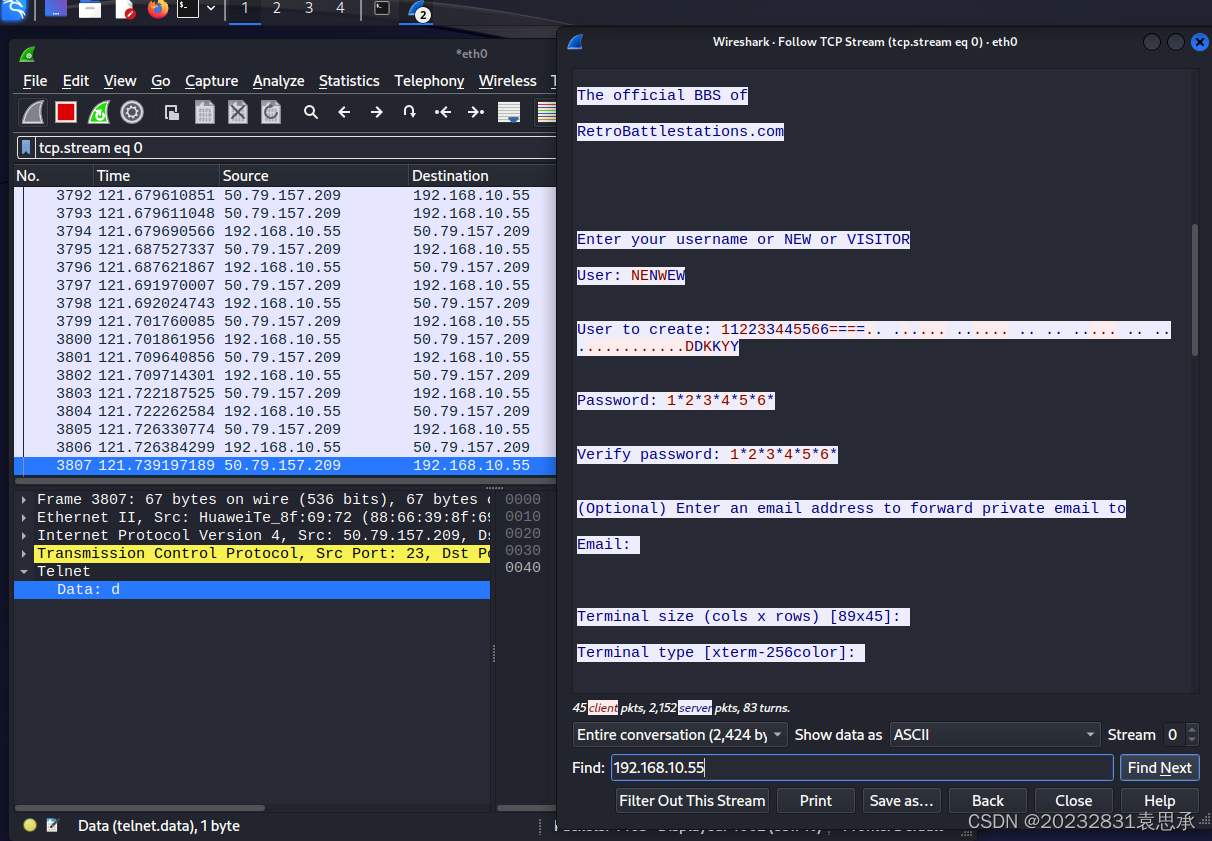

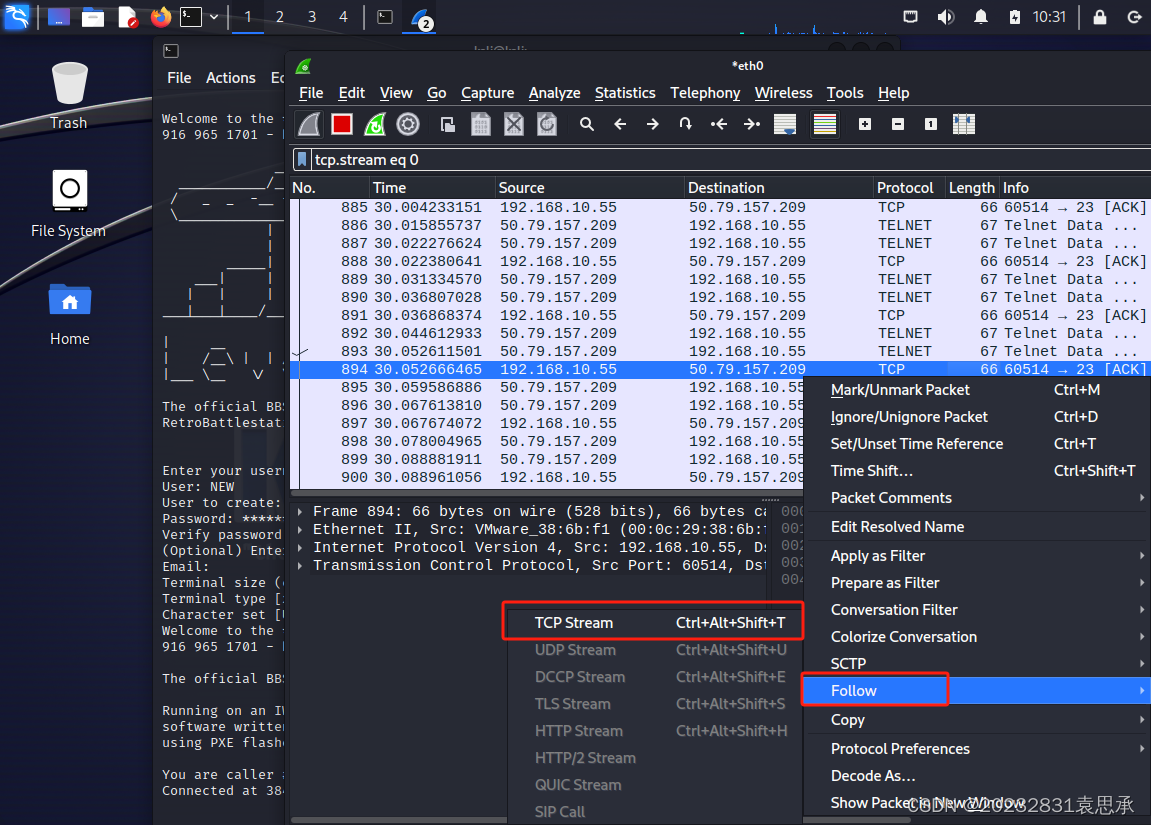

输入本机的IP地址,即192.168.10.55,进行筛选并查找报文,找到了端口号为23的一条记录,且其中的Data数据为d(即账号名dky),即为双方通信过程中传递账号密码的过程。因此右键点击follow进行TCP流跟踪,得到了整个通信过程。

①你所登录的BBS服务器的IP地址与端口各是什么?

IP地址:50.79.157.209

端口:23

②TELNET协议是如何向服务器传送你输入的用户名及登录口令?

Telnet协议使用TCP/IP协议族作为传输层协议,在进行远程登录之前,需要先建立TCP连接,即三次握手,。首先,客户端向服务器发起连接请求,服务器在接收到连接请求后,回复确认信号,建立连接。

此后,一旦输入并提交用户名和登录口令,Telnet就将发送它们给服务器。

③如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

过滤双方的IP地址,并点击follow追踪TCP流,即可获取

账号密码等等输入的信息:

(3)取证分析实践,解码网络扫描器(listen.cap)

进行实践,并回答以下问题:

①攻击主机的IP地址是什么?

172.31.4.178

②网络扫描的目标IP地址是什么?

172.31.4.188

③本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

nmap端口扫描工具,通过snort工具解析确定的

④你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

详细见下文。

⑤在蜜罐主机上哪些端口被发现是开放的?

21、22、23、25、53、80、139、445、3306、5432、8009、8180等等

⑥攻击主机的操作系统是什么?

即攻击者的操作系统版本为Linux 2.6.x

实践过程:

由于Kali里面安装snort总是失败,尝试多次无法进行,因此根据群内同学的建议,在SeedUbuntu中进行snort的安装并进行分析

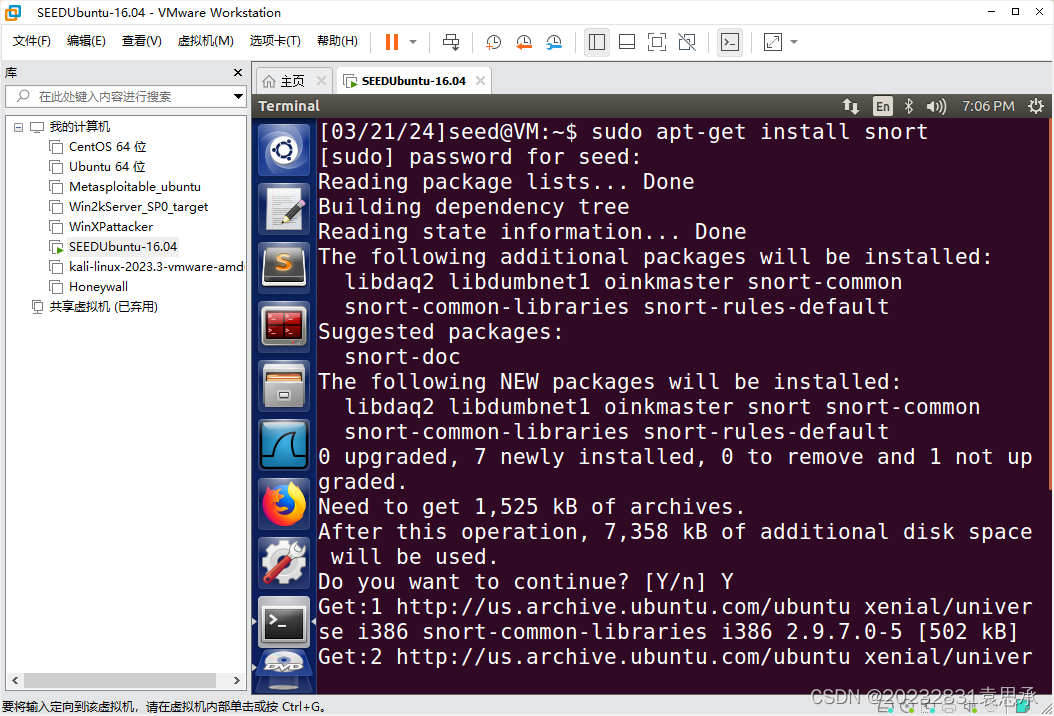

首先,输入以下命令进行snort的安装,可以看到安装的非常迅速,而在Kali虚拟机中下载速度特别慢,下载好后配置不成功也无法进行实验:

sudo apt-get install snort

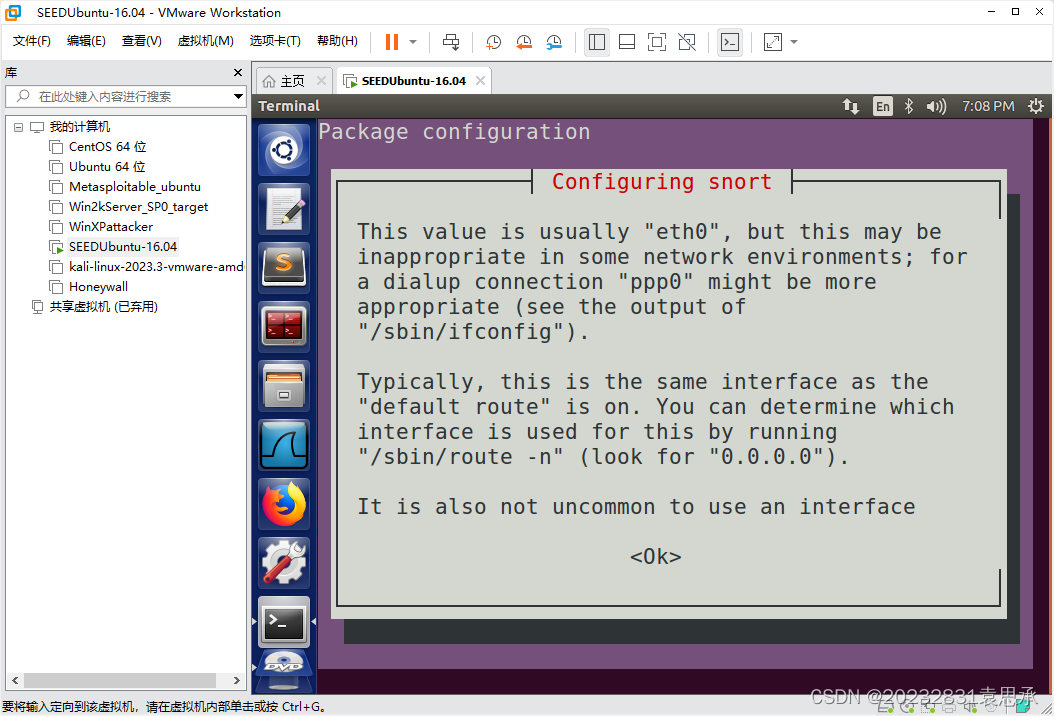

安装结束,即出现以下红紫色界面,关闭此终端,重新打开一个再进行下一步操作:

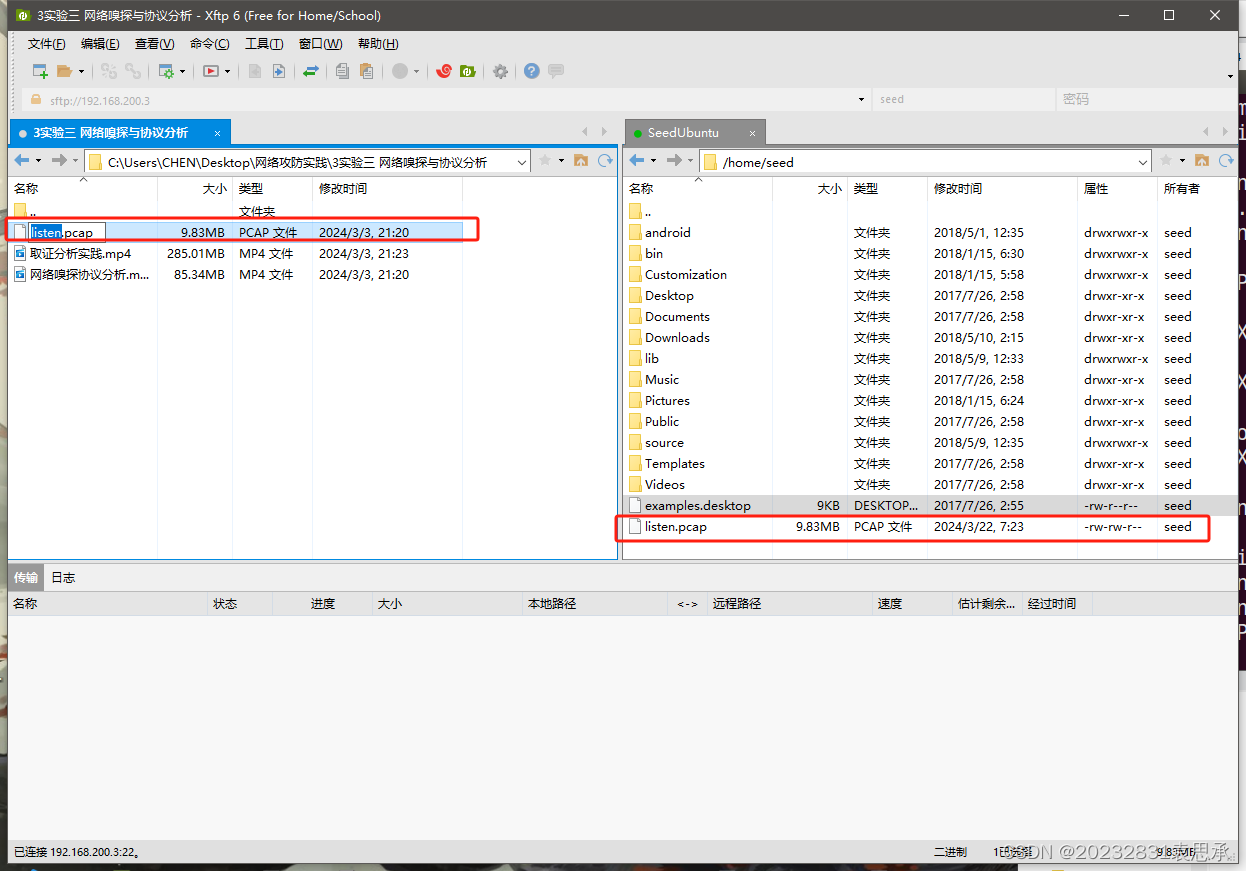

使用Xftp进行Windows系统与虚拟机SeedUbuntu的连接,传输listen.pcap文件。(使用共享文件夹等等其他手段也可)

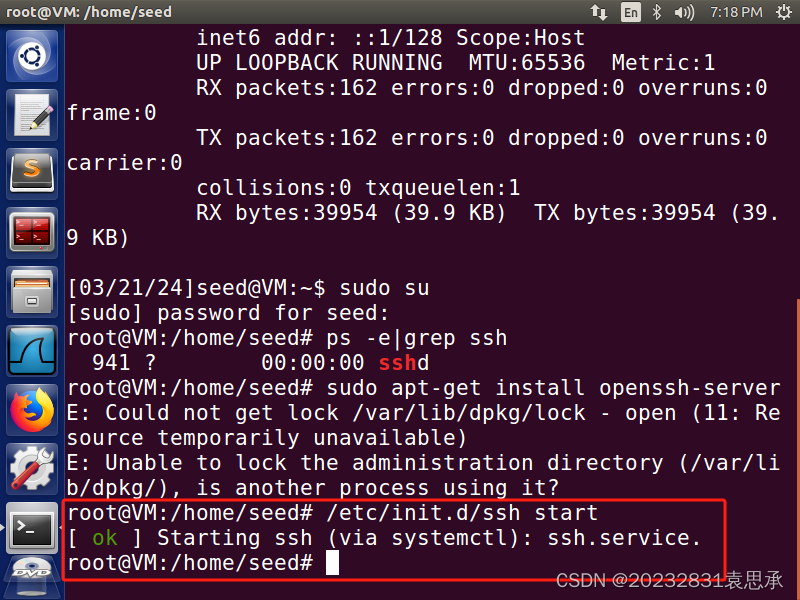

使用以下命令开启SeedUbuntu的SSH服务(前提是确保已经安装了SSH,安装SSH用命令sudo apt-get install openssh-server直接安装即可)

/etc/init.d/ssh start

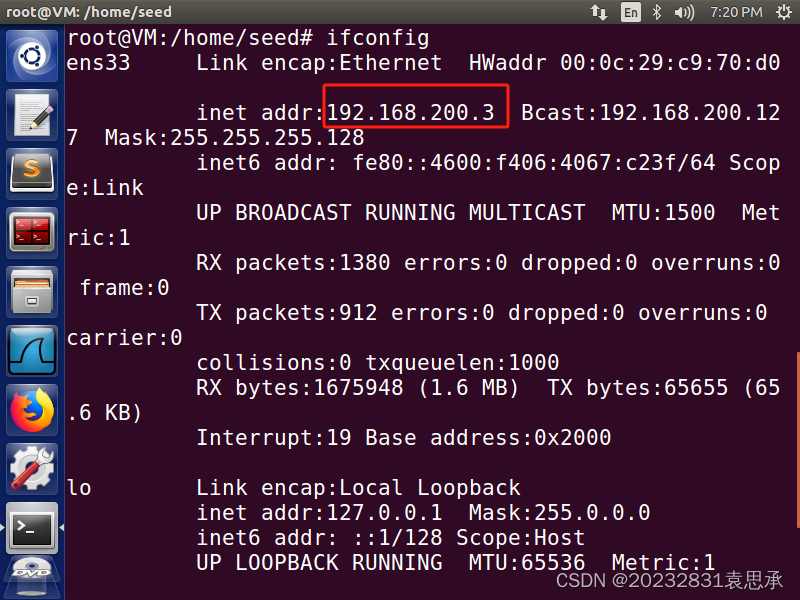

ifconfig查看IP

在XFTP中进行连接设置,输入IP、端口、账号密码。

连接成功,并传输文件:

传输后发现文件权限应该不够,权限只有664,直接在XFTP中提升其为777

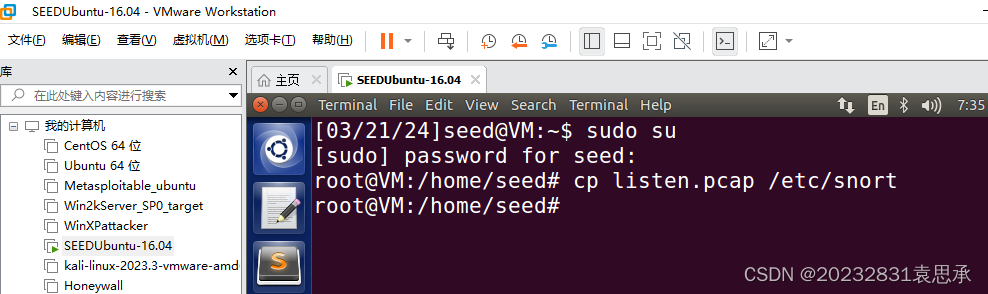

将listen.pcap放到/home后,在终端进入/home,并提升权限为root,将文件复制到/etc/snort/这个路径

sudo su

cp listen.pcap /etc/snort

使用以下命令,进入snort并对listen.pcap进行分析:

cd /etc/snort

sudo snort -A console -q -u snort -c /etc/snort/snort.conf -r listen.pcap

结果如下:

由该解析结果可以看出,攻击者使用了nmap端口扫描工具对靶机进行了扫描(图中SCAN nmap),且攻击机IP为172.31.4.178,靶机IP为172.31.4.188。

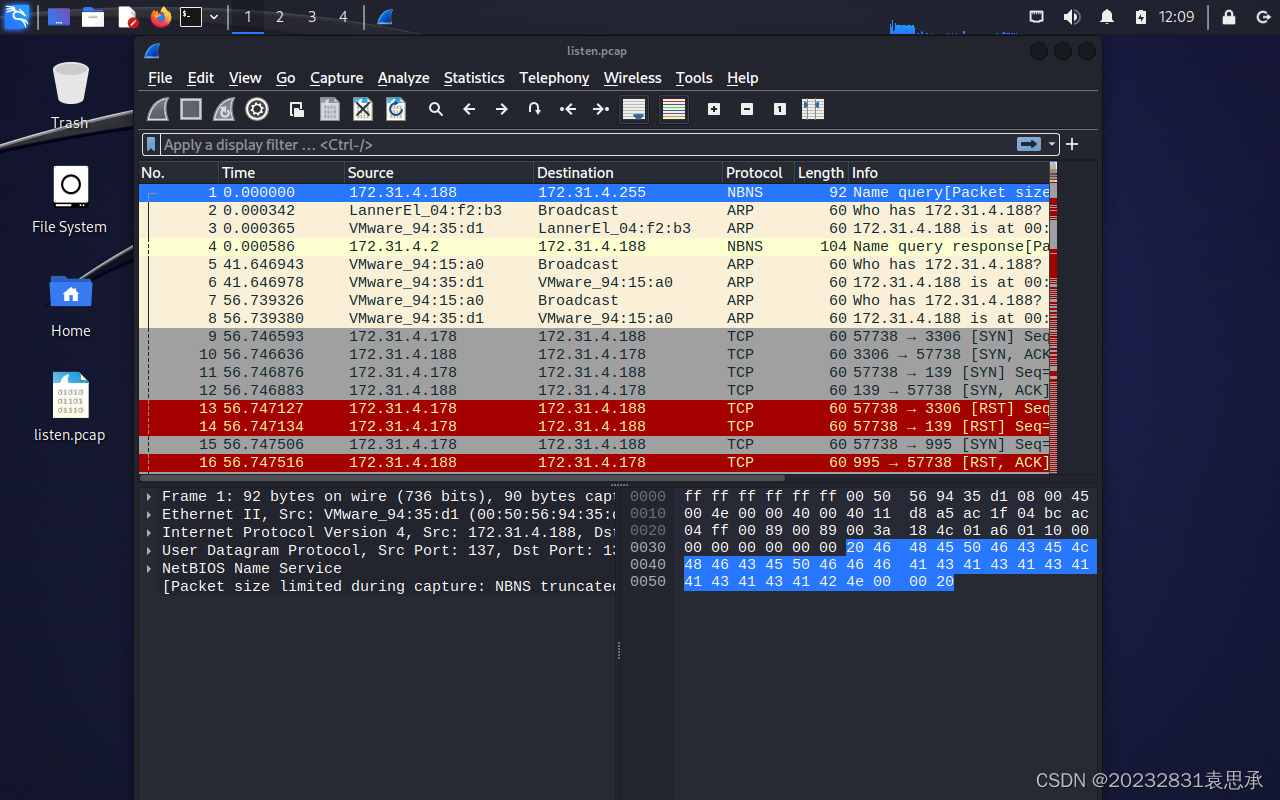

重新打开Kali虚拟机,继续在WireShark中进行listen.pcap文件的分析。

Kali虚拟机传入listen.pcap文件的方式与上方类似(但是其实它可以直接进行文件的拖入,即将Windows上的文件直接拖进虚拟机的桌面即可,而SeedUbuntu却不能)

使用wireshark打开文件,界面如下:

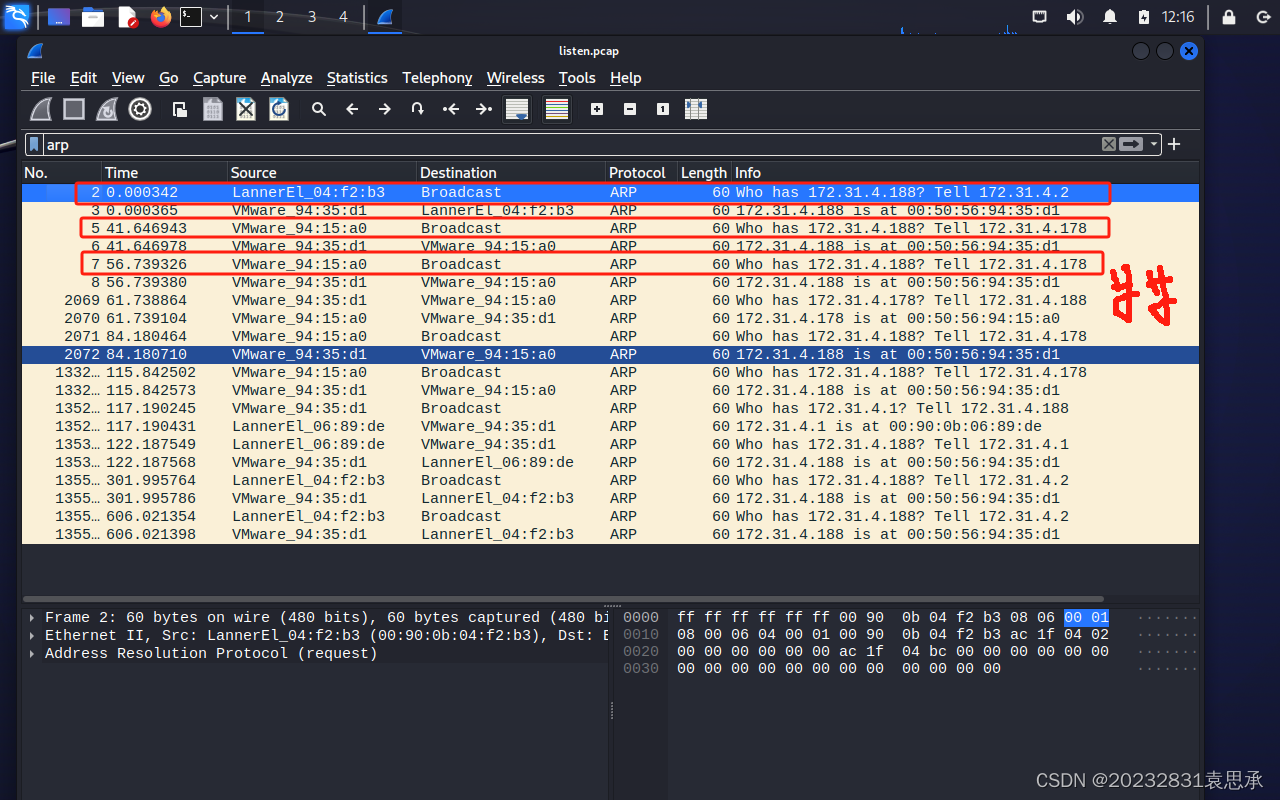

nmap会根据arp更新目标MAC地址,因此通过查询arp,即可得到以下内容,这说明攻击者通过广播的形式查询靶机172.31.4.188的MAC地址:

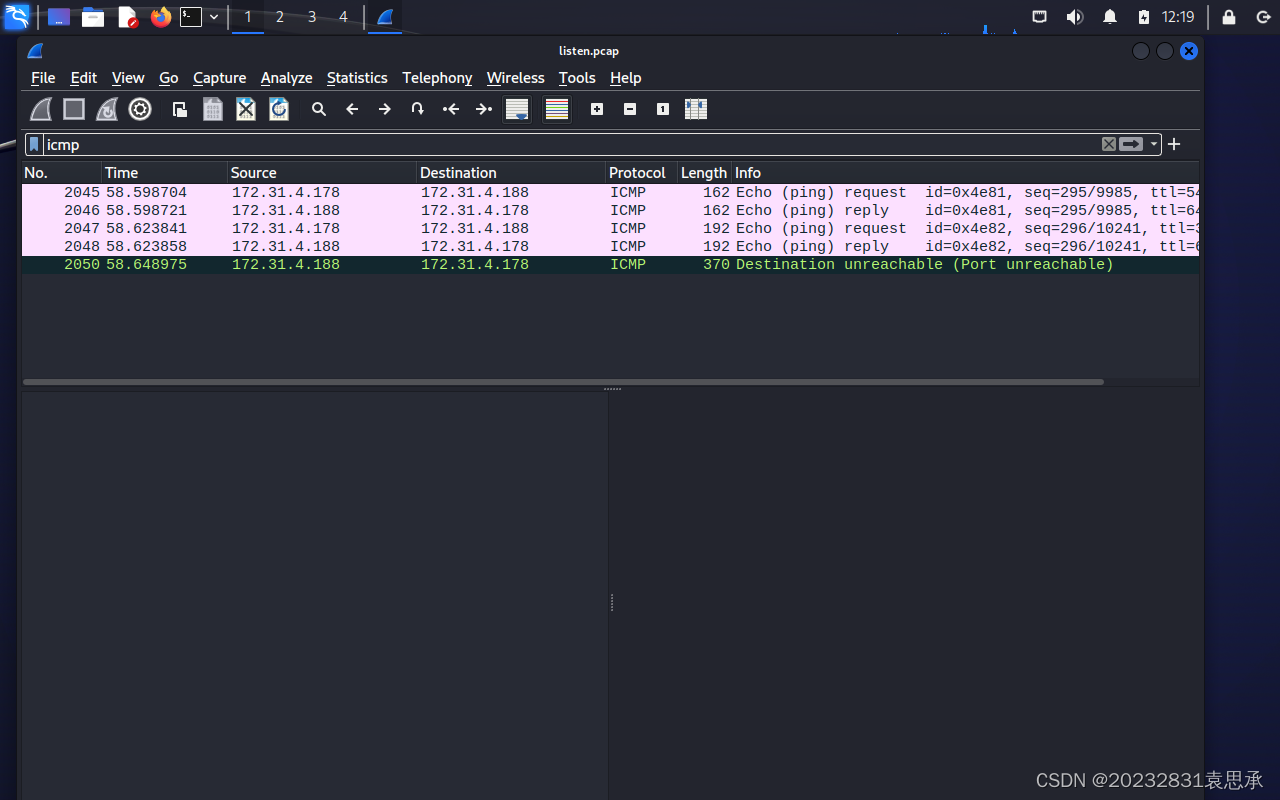

查询icmp可以发现,攻击机和靶机之间存在双向数据包,说明进行了批量的ping扫描进行主机扫描,以确认目标靶机是否活跃。

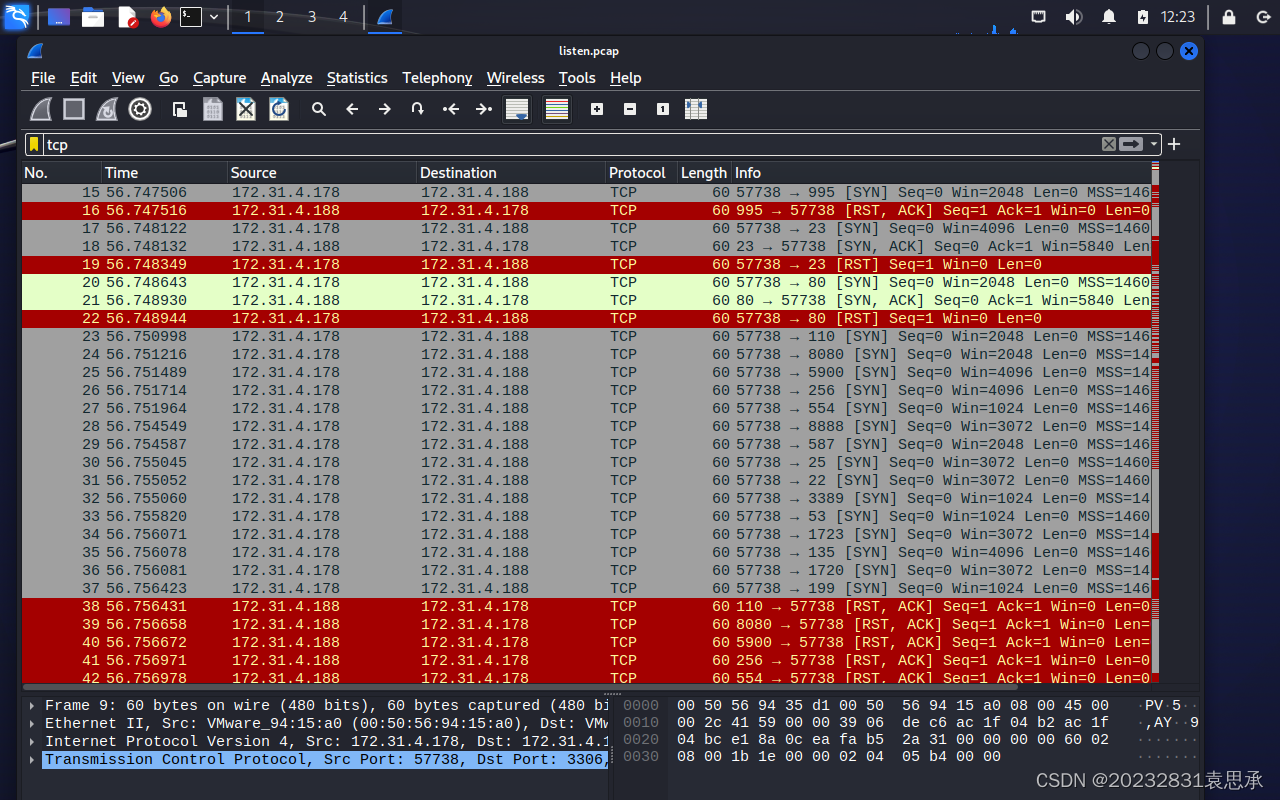

查询TCP,可以发现进行了大量的TCP扫描,例如攻击机向靶机发送SYN请求包,靶机返回SYN,ACK确认连接,攻击机响应,说明该端口开放。反之,如果靶机返回RST,ACK,则说明靶机的该端口关闭。

通过查询tcp.flags.syn == 1 and tcp.flags.ack == 1可以得到靶机所有开放的端口,例如有21、22、23、25、53、80、139、445、3306、5432、8009、8180等等端口。

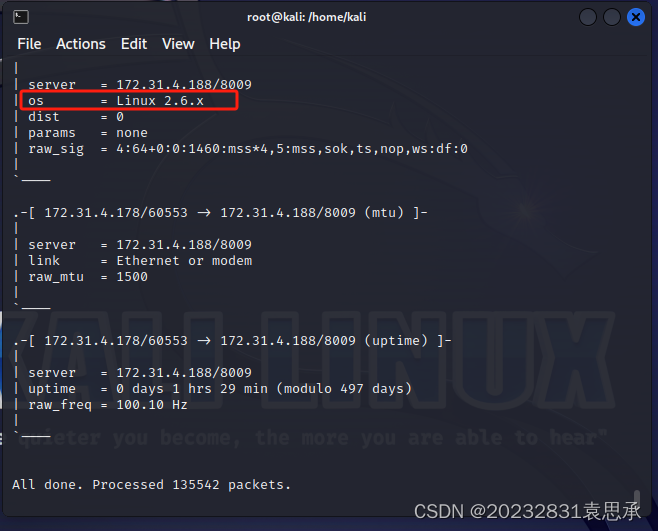

最后,通过以下命令安装p0f工具,并使用该工具进行攻击者的攻击机操作系统版本的查询

安装:

sudo apt install p0f

sudo p0f -r listen.pcap

即攻击者的操作系统版本为Linux 2.6.x

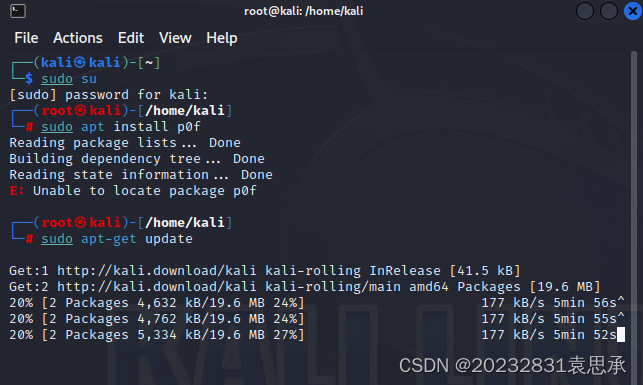

此过程中遇到了无法安装 p0f的情况,同时,sudo apt-get update操作也无法使用,难以实现。

因此,我更换了其他镜像源,执行sudo apt-get update操作后重新安装了p0f。

3.学习中遇到的问题及解决

具体解决过程请见上文

- 问题1:网络连接修改成桥接模式后断网

- 问题1解决方案:重新设置网络适配器,将桥接模式直接连接无线网卡

- 问题2:www.besti.edu.cn网站的嗅探也许存在问题?

- 问题2解决方案:多次实验,去探测不同的网站,最终对比得出结论——www.besti.edu.cn网站的嗅探结果没问题

- 问题3:snort无法在Kali上下载

- 问题3解决方案:更换SeedUbuntu虚拟机进行snort工具的使用

- 问题4:listen.pcap文件的传输与权限问题

- 问题4解决方案:多方面参考并最终解决

- 问题5:无法安装p0f

- 问题5解决方案:更换镜像,重新安装。

4.学习感悟、思考等

通过本次实验,我学习了网络嗅探与协议分析,学会了多种工具的安装和使用,并学习了分析网络流量,让我深入理解了通信的过程以及攻击者攻击的一个流程,收获颇丰。

1048

1048

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?