Casbin之具有超级用户的ACL

1.model.conf文件

# 请求

# sub ——> 想要访问资源的用户角色(Subject)——请求实体

# obj ——> 访问的资源(Object)

# act ——> 访问的方法(Action: get、post...)

[request_definition]

r = sub,obj,act

# 策略(.csv文件p的格式,定义的每一行为policy rule;p为policy rule的名字。)

[policy_definition]

p = sub,obj,act

# 策略效果

[policy_effect]

e = some(where (p.eft == allow))

# 上面表示有任意一条 policy rule 满足, 则最终结果为 allow;p.eft它可以是allow或deny,它是可选的,默认是allow

# 匹配器

[matchers]

m = r.sub == p.sub && r.obj == p.obj && r.act == p.act || r.sub == "root"

2.Policy.csv文件

p, dajun, data1, read

p, lizi, data2, write

3.main

package main

import (

"fmt"

"github.com/casbin/casbin/v2"

"log"

)

func check(e *casbin.Enforcer, sub, obj, act string) {

ok, _ := e.Enforce(sub, obj, act)

if ok {

fmt.Printf("%s CAN %s %s\n", sub, act, obj)

} else {

fmt.Printf("%s CANNOT %s %s\n", sub, act, obj)

}

}

func main() {

e, err := casbin.NewEnforcer("./casbin/model.conf", "./casbin/Policy.csv")

if err != nil {

log.Fatalf("NewEnforecer failed:%v\n", err)

}

check(e, "dajun", "data1", "read")

check(e, "lizi", "data2", "write")

check(e, "dajun", "data1", "write")

check(e, "dajun", "data2", "read")

check(e, "root", "data1", "read")

check(e, "root", "data2", "write")

check(e, "root", "data1", "execute")

check(e, "root", "data3", "rwx")

}

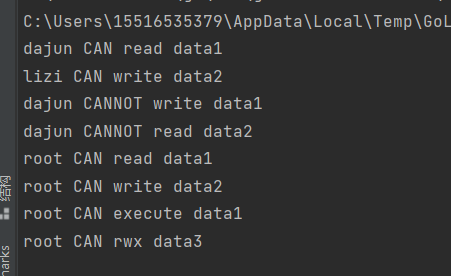

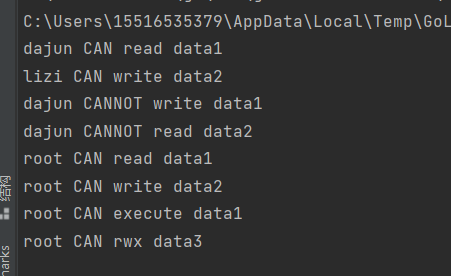

4.输出及结构

1774

1774

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?