0x00 漏扫简介

简介针对web层面的漏洞扫描,以及一些工具的联动使用提高效率,因为不同的对象需要使用不同类型的扫描,例如awvs针对国内的cms框架可能扫描的效率不是那么高,比较awvs是国外维护更新,所以在这种情况下并不是一款漏扫可以解决全部问题,这也是新手小白在测试的说说容易出现的问题。

0x01 Burpsuite联动xray漏扫app

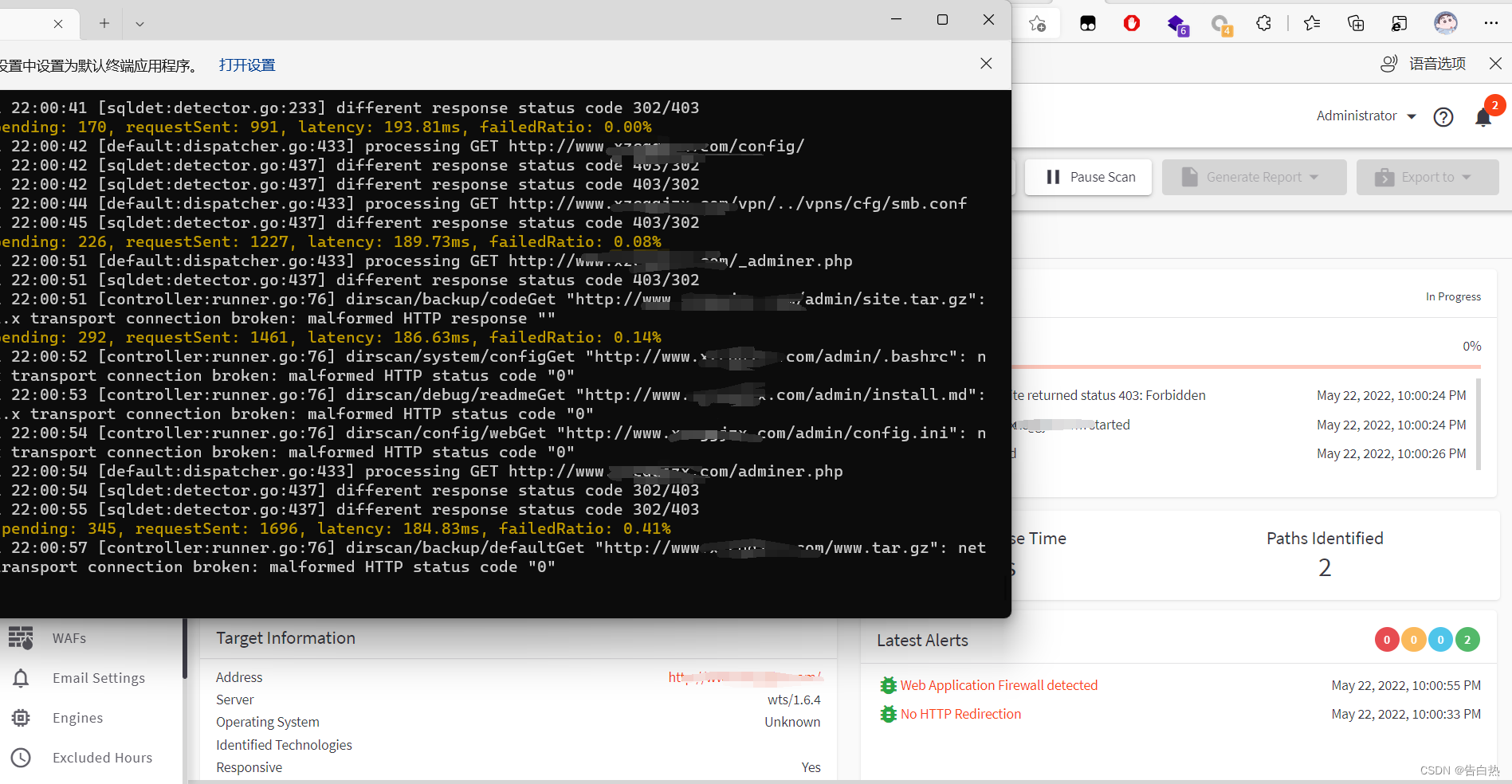

0x02 AWVS联动Xray同时漏扫检测

0x03 awvs联动bp联动xray

0x04 afrog漏扫

0x05 vulmap,pocassist漏扫

0x06 Goby联动awvs&xray&fofa

0x07单点工具

0x01 Burpsuite联动xray漏扫app

流量走向:

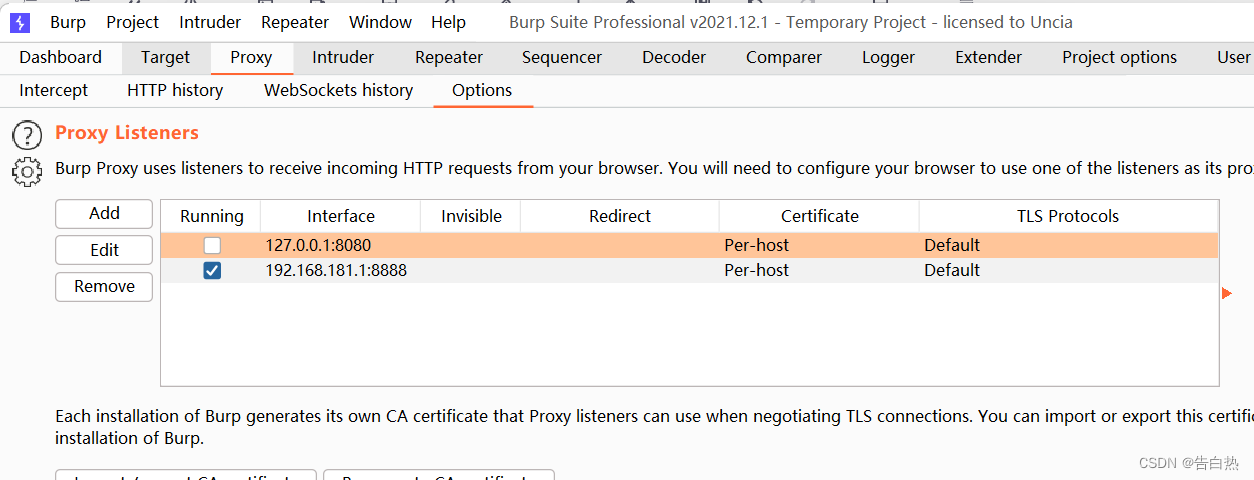

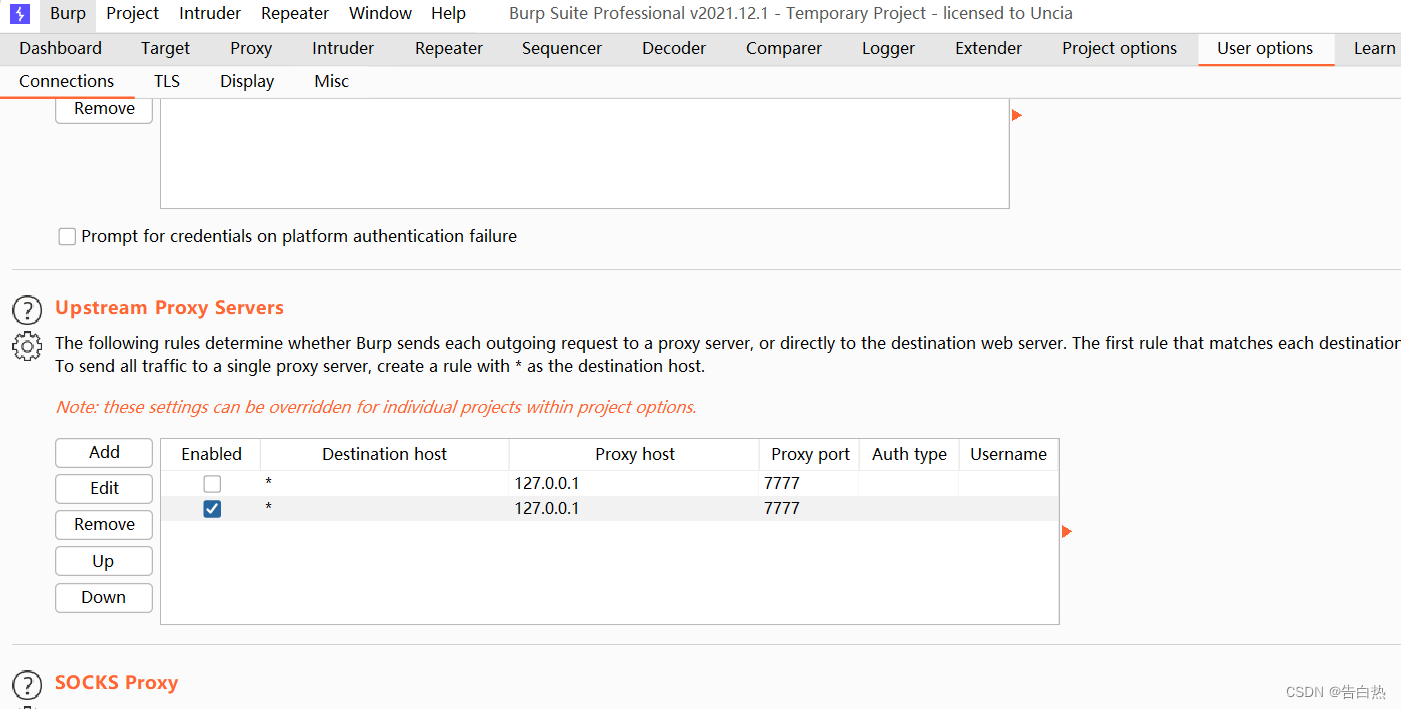

模拟器app数据(192.168.181.1:8888)–>Burpsuite(监听192.168.181.1:8888,转发流量127.0.0.1:8888)–>Xray(监听127.0.0.1:8888)

项目地址:

xray:https://github.com/chaitin/xray/releases

使用:

Burpsuite监听app流量:

Burpsuite转发流量:

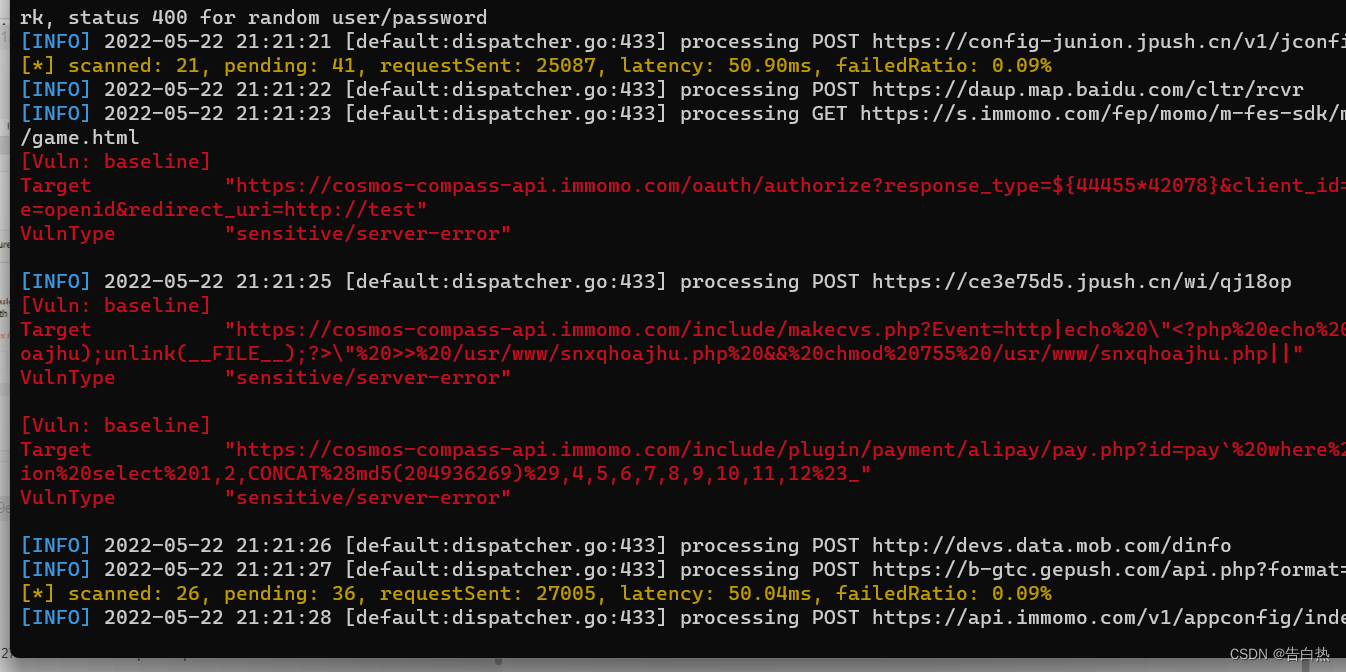

xray检测流量数据包:

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output mniqi.html

0x02 AWVS联动Xray同时漏扫检测

流量走向: awvs检测对象(并流量发送到IP1)–>Xray监听任意流量(0.0.0.0测试流量漏扫)

项目地址:

awvs:https://www.ddosi.org/awvs14-6-log4j-rce/

使用:

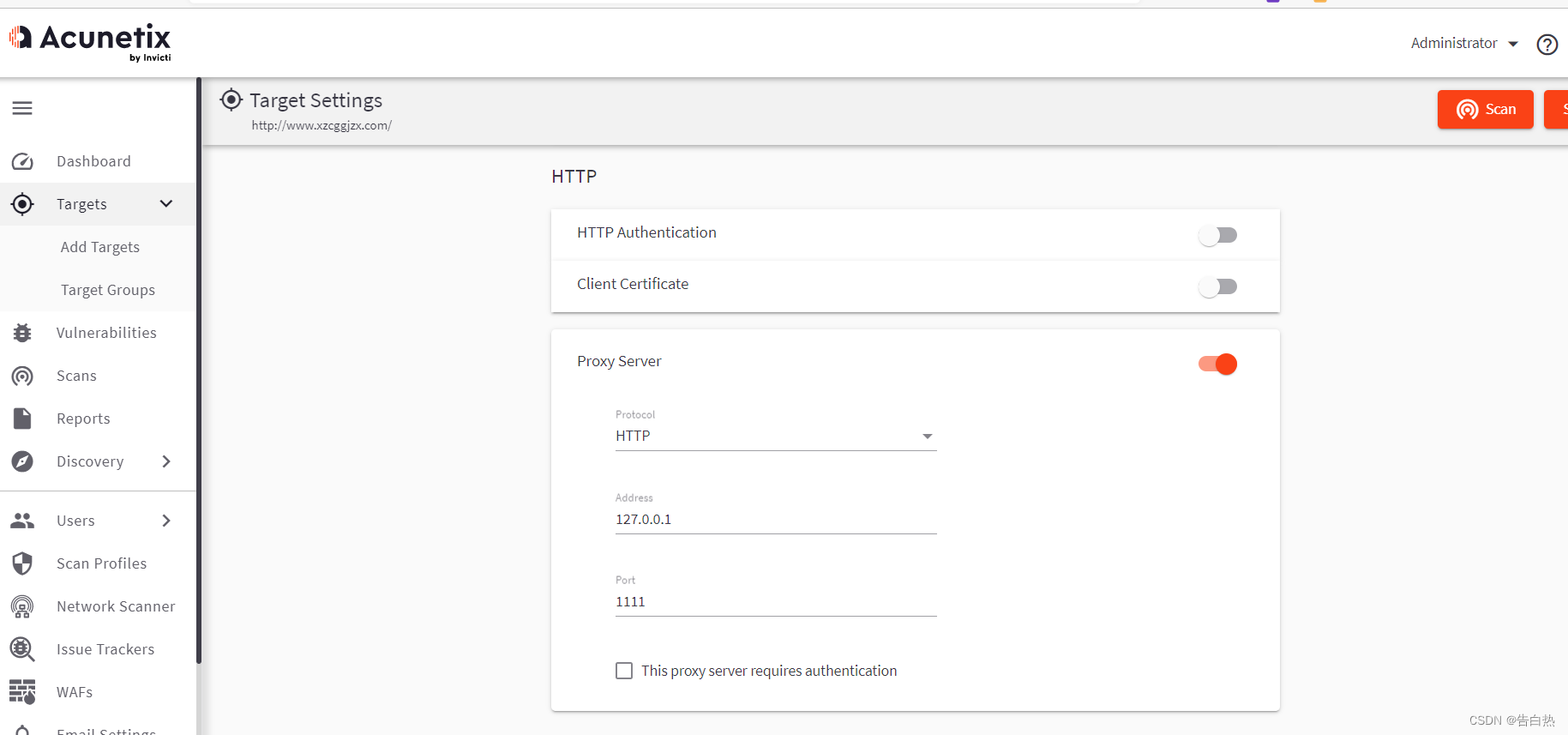

awvs设置扫描对象后转发流量到127.0.0.1:1111:

xray监听127.0.0.1:1111流量并扫描:

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:1111 --html-output cg.html

联动扫描:

0x03 awvs联动bp联动xray

流量走向:awvs流量–>Burpsuite–>Xray测试流量

思维同上,效果差不多,只是把流量进行了几层的转发。

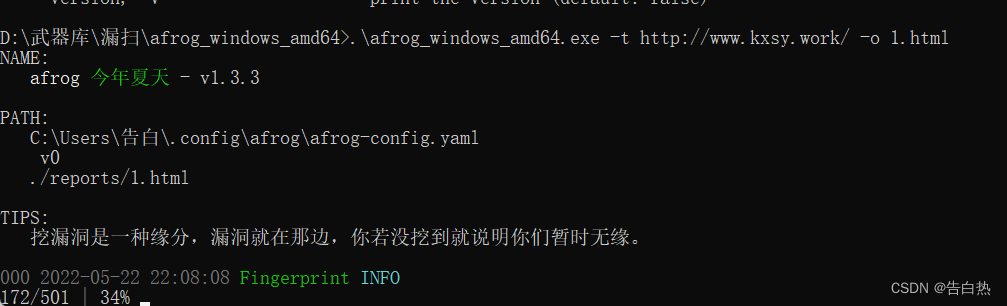

0x04 afrog漏扫

afrog 是一款性能卓越、快速稳定、PoC 可定制的漏洞扫描(挖洞)工具,PoC 涉及 CVE、CNVD、默认口令、信息泄露、指纹识别、未授权访问、任意文件读取、命令执行等多种漏洞类型,帮助网络安全从业者快速验证并及时修复漏洞。

项目使用:

扫描单个目标:

afrog -t http://127.0.0.1 -o result.html

扫描多个目标:

afrog -T urls.txt -o result.html

例如:urls.txt

http://192.168.139.129:8080

http://127.0.0.1

测试单个 PoC 文件:

afrog -t http://127.0.0.1 -P ./testing/poc-test.yaml -o result.html

测试多个 PoC 文件:

afrog -t http://127.0.0.1 -P ./testing/ -o result.html

扫描后输出html报告,可以很直观的看到存在的漏洞,再去加以检测利用:

0x05 vulmap,pocassist漏扫

该漏扫处于一个未更新的状态,项目给出,可以自己实验不做演示了

项目地址:

vulmap:https://github.com/zhzyker/vulmap/releases

pocassist:https://github.com/jweny/pocassist/releases

0x06 Goby联动awvs&xray&fofa

Goby是基于网络空间映射技术的下一代网络安全工具。 它通过为目标网络建立全面的资产知识库来生成对网络安全事件和漏洞的紧急响应。

Goby提供最全面的资产识别.Goby预置了100,000多个规则识别引擎,可自动识别和分类硬件设备和软件业务系统,并全面分析网络中存在的业务系统。

项目地址:https://github.com/gobysec/Goby/releases

插件联动:多的就不作演示了,goby在资产梳理中可以起到不错的作用,很推荐,有机会写一篇goby的各种使用

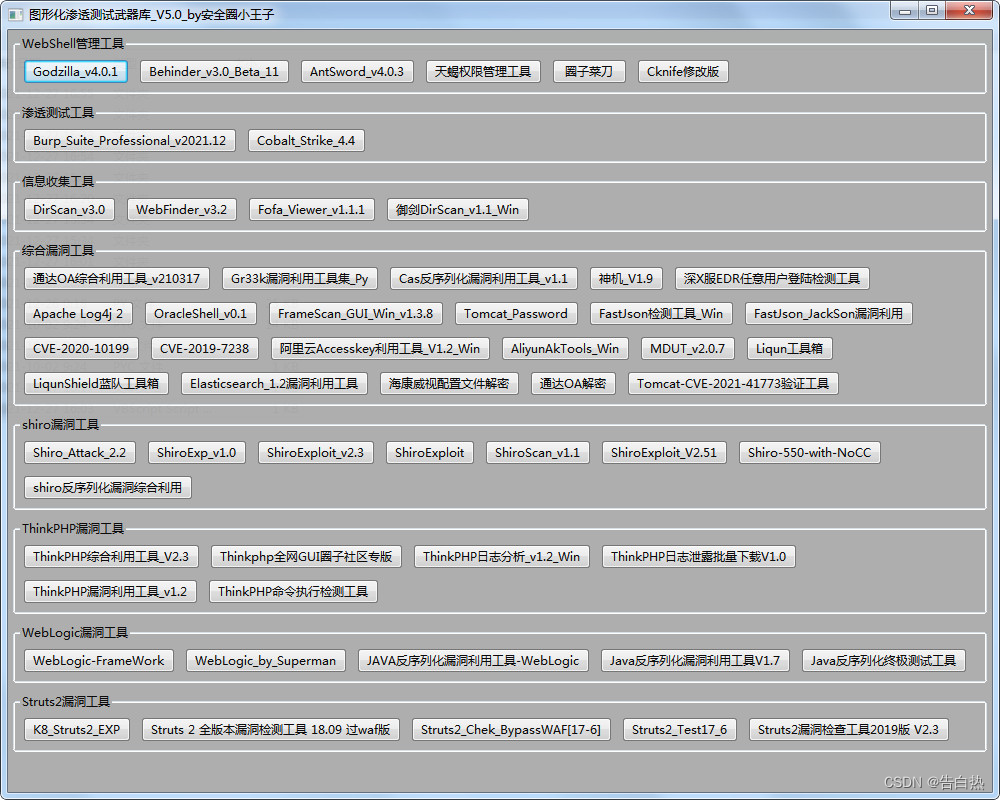

0x07 单点工具

在一般的检测中,漏扫是针对整个目标进行检测,但是往往使用单兵利器的时候,在渗透的时候可以起到很不的效果,下面列举一些常见的单兵利器:

图形化渗透武器库:GUI_TOOLS_V6.1_by安全圈小王子–bugfixed

CMS漏洞扫描器名称 支持的CMS平台:

Droopescan WordPress,Joomla,Drupal,Moodle,SilverStripe

CMSmap WordPress,Joomla,Drupal,Moodle

CMSeeK WordPress,Joomla,Drupal等

WPXF WordPress

WPScan WordPress

WPSeku WordPress

WPForce WordPress

JoomScan Joomla

JoomlaVS Joomla

JScanner Joomla

Drupwn Drupal

Typo3Scan Typo3

致远OA综合利用工具 https://github.com/Summer177/seeyon_exp

通达OA综合利用工具 https://github.com/xinyu2428/TDOA_RCE TDOA_RCE

蓝凌OA漏洞利用工具/前台无条件RCE/文件写入 https://github.com/yuanhaiGreg/LandrayExploit

泛微OA漏洞综合利用脚本 https://github.com/z1un/weaver_exp weaver_exp

锐捷网络EG易网关RCE批量安全检测 https://github.com/Tas9er/EgGateWayGetShell EgGateWayGetShell

CMSmap 针对流行CMS进行安全扫描的工具 https://github.com/Dionach/CMSmap CMSmap

使用Go开发的WordPress漏洞扫描工具 https://github.com/blackbinn/wprecon wprecon

一个 Ruby 框架,旨在帮助对 WordPress 系统进行渗透测试 https://github.com/rastating/wordpress-exploit-framework

WPScan WordPress 安全扫描器 https://github.com/wpscanteam/wpscan wpscan

WPForce Wordpress 攻击套件 https://github.com/n00py/WPForce WPForce

7842

7842

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?